web380-测试url参数

一开始什么也没有发现可以注入的地方,于是研究url参数。

发现每个页面都带有参数,如page_1.php,page_2.php啥的。

但是还是没有发现什么问题。

于是看了看别人的wp,发现page.php。

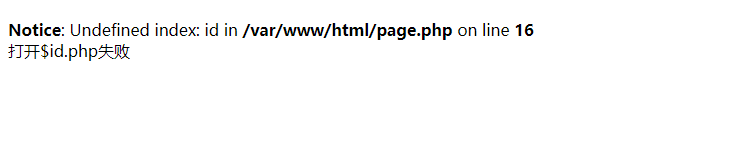

进去之后发现

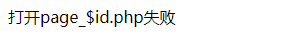

$id.php很有问题。于是试了一下$id可不可以get传参进去,穿了一个page_1发现可以,于是试了一下另id=flag于是发现了flag

web381-找后台

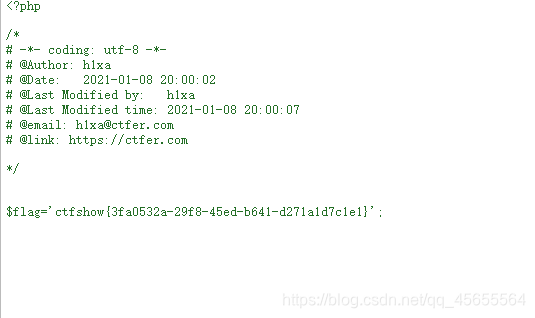

进去之后发现是同样的模板,于是继续查看page.php,结果发现了这个

这个想了想是没有办法绕过的,于是找别的地方

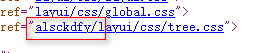

然后查看wp,原来在源码中有一个后台地址

进入就直接给了flag了

web382-找后台

继续打开后台地址,是一个登录界面

结果一个万能密码,就进去了…

1223’ or 1=1#

web383-同上

和上一题一样啊…

web384-爆破

爆破密码,没啥好说的

web385-install/?install

重置后密码是admin888,不看wp根本猜不出来啊

web386-/clear.php?file=./install/lock.dat

有个lock.dat,首先访问/clear.php?file=./install/lock.dat清除,然后和上题相同

web387-rce

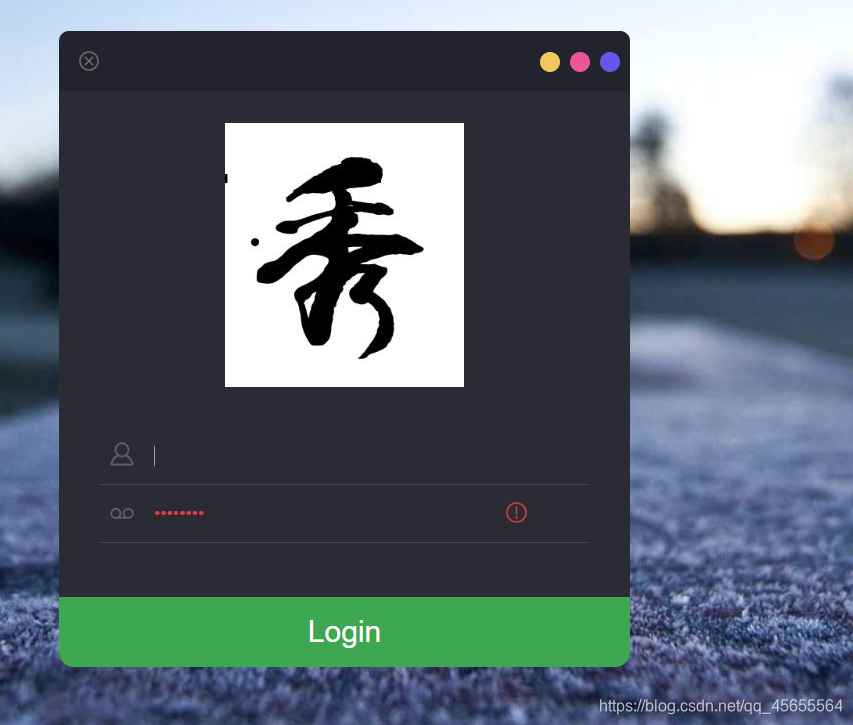

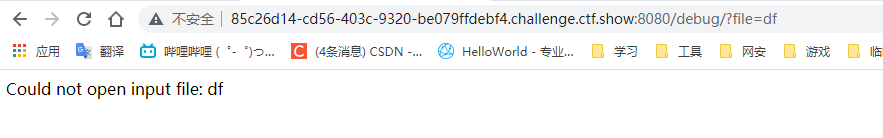

后台有一个/debug,进去看看,

出现了一个文件不存在,试一下传一个file参数。

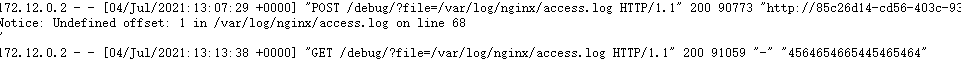

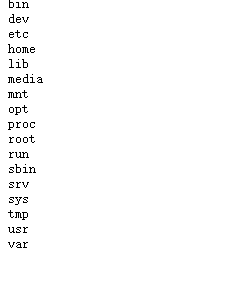

file这里是有文章可做的,应该是可以文件包含的,于是进行日志包含,结果不行,经过测试发现

命令是可以执行的,但是却无法执行传过去的参数。既然这样那就不传马了,直接写文件就可以了。

结果可以rce了,既然如此我们就直接查看check.php吧,然后果然发现了flag

<?php system('cat /var/www/html/alsckdfy/check.php > /var/www/html/1.txt')?>

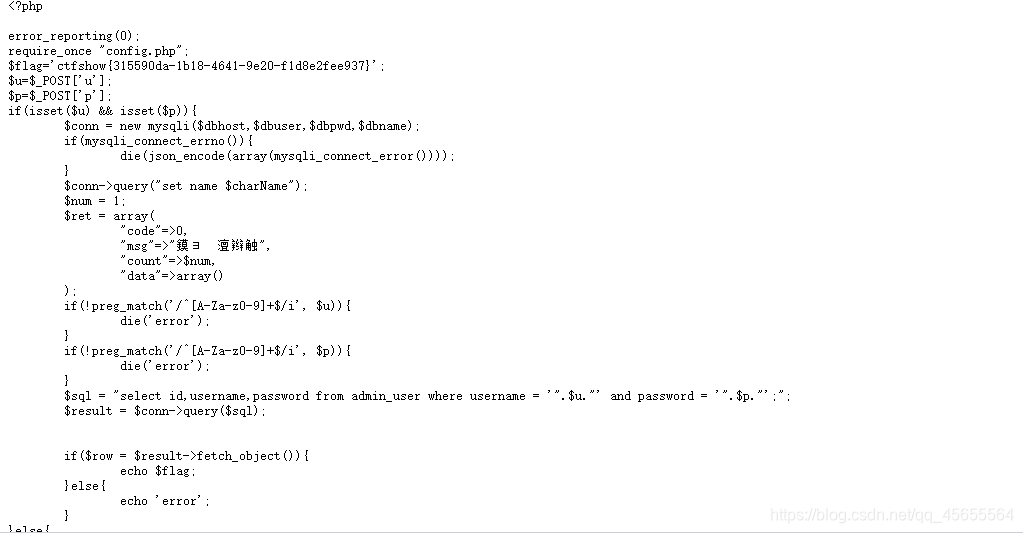

388-rce

虽然日志不能查看,但是他还是可以执行的。

那么我们再次查看check.php,果然是可以的

web389

在上几个题目的基础谁上,添加了jwt,不多讲了

web390-

居然在page页面有SQL注入,这是我想不到的。