军训第三天

每天累倒只想躺尸

目录

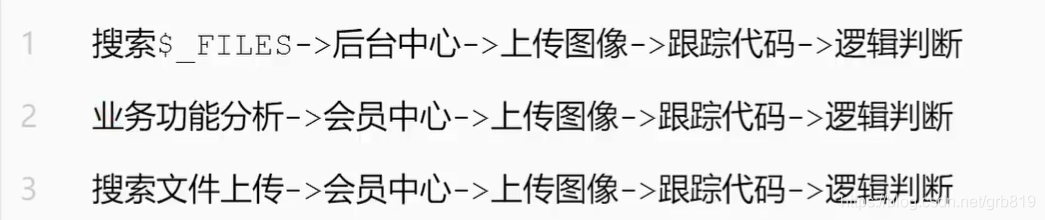

一、关键字搜索

1.函数、键字、全局变量

2. 文件上传

$_FILES

move_uploaded_file

3.应用功能

任何可能存在上传的应用功能点

前台会员中心,后台新闻添加可能存在上传的地方

二、实例

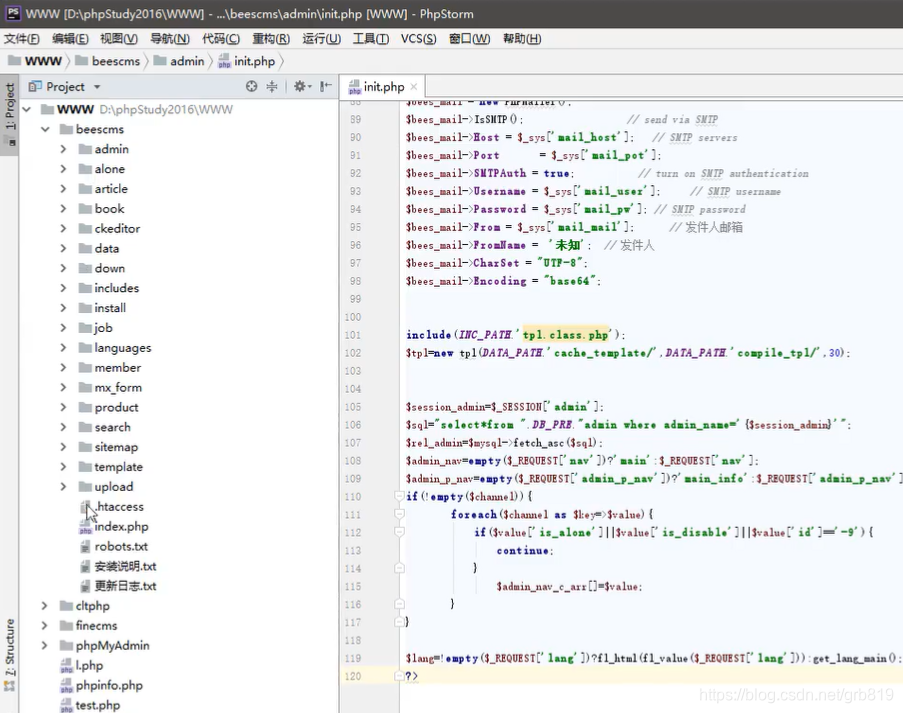

Beescms无框架后台任意文件上传

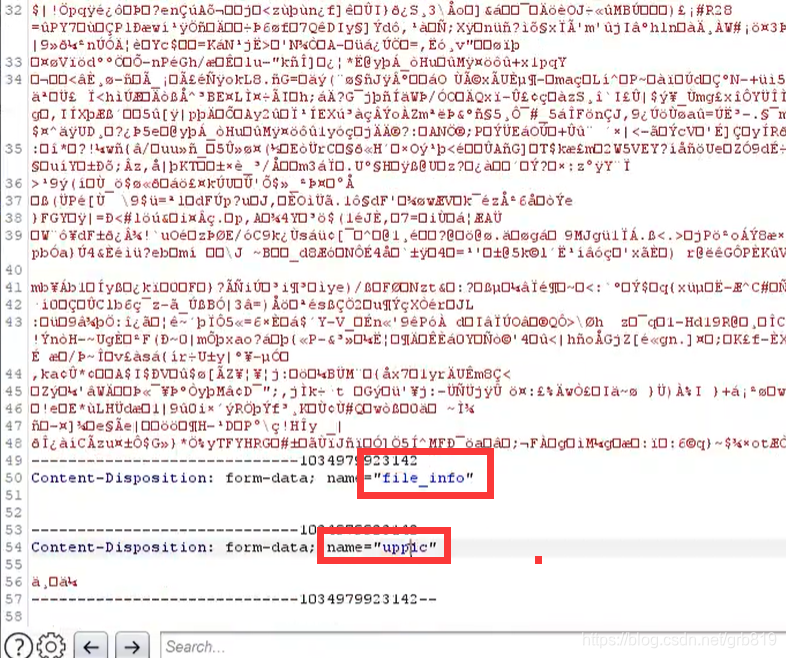

上传时抓包

载入源码到审计系统

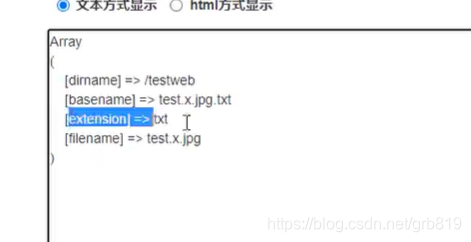

搜索文件上传——$_FILES

登陆后台查看

或者抓包

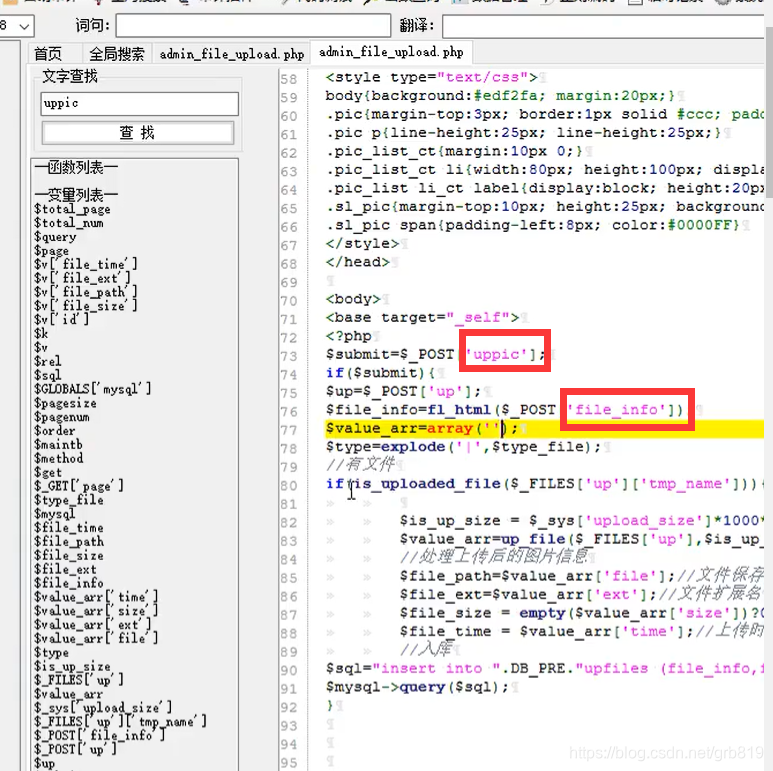

找到参数,指向文件

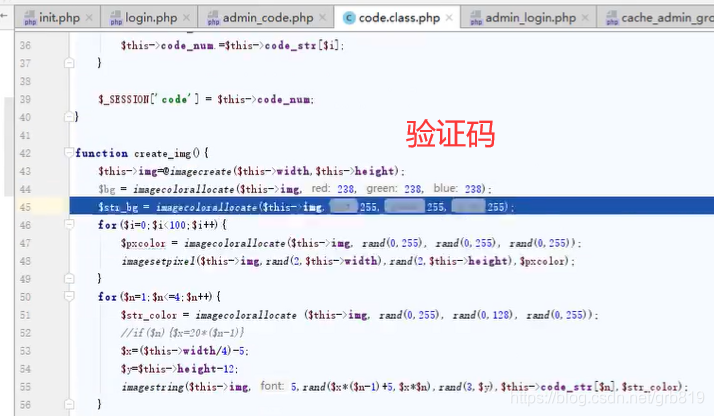

找代码里是否有过滤函数

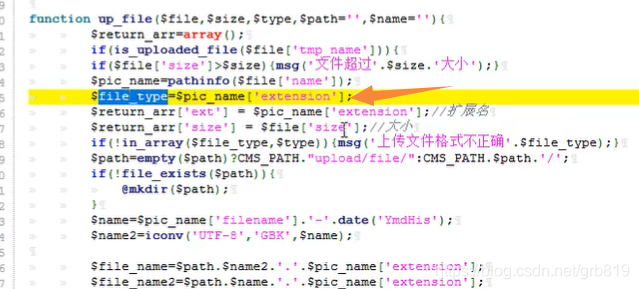

双击定位up_file

获取路径文件名验证文件后缀等

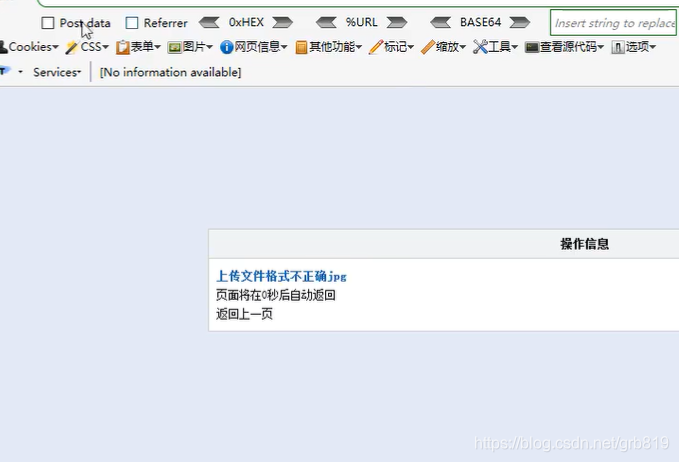

上传一个.jpg发现不允许

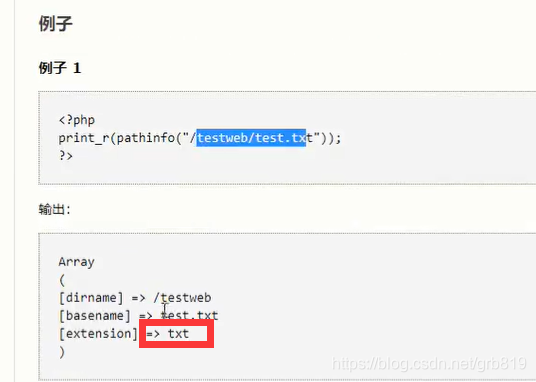

pathinfo:以数组的形式显示文件的路径 名字 后缀

匹配到的后缀是txt

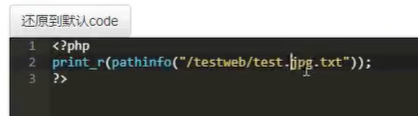

仍是txt

尝试截断%00

此处没有漏洞

换一个代码

抓包

这个是判断MIME,存在上传漏洞,.php上传成功。

PHP文件上传全局变量$_FILES

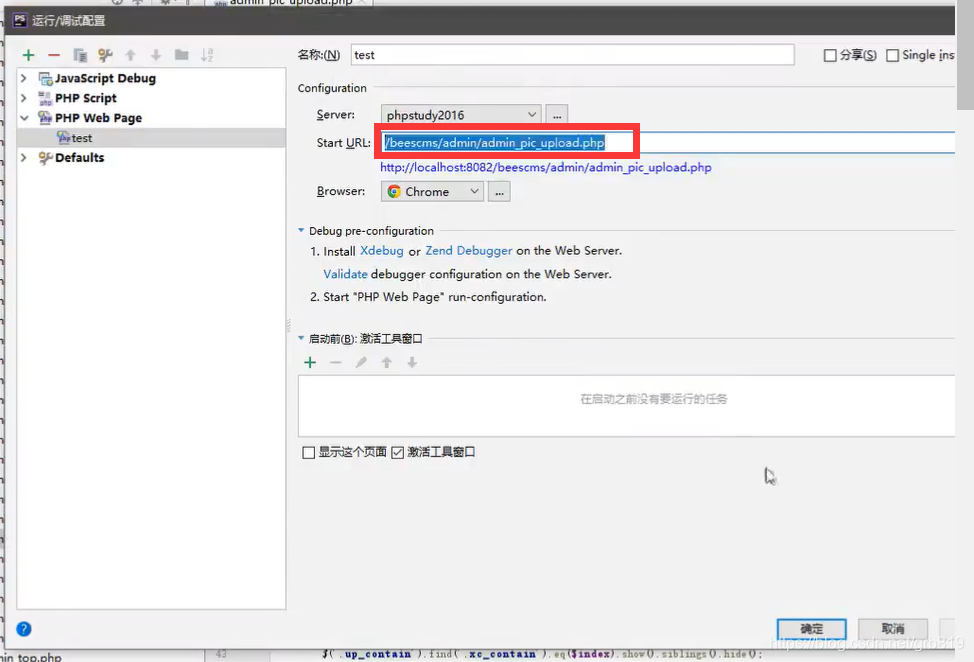

PHPStorm+xdebug断点调试演示

登录后台管理admin

点击步入,依次加载向后执行

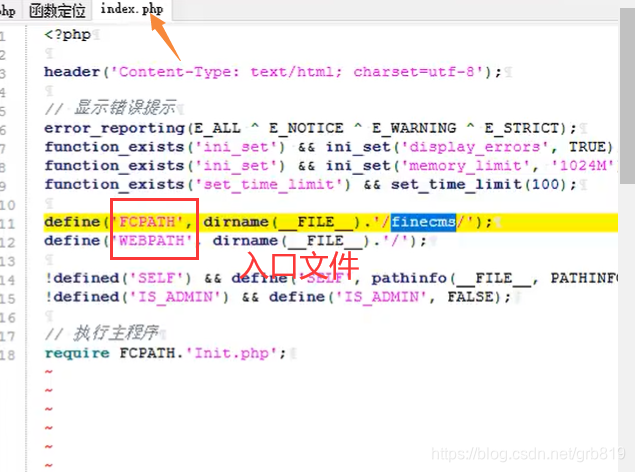

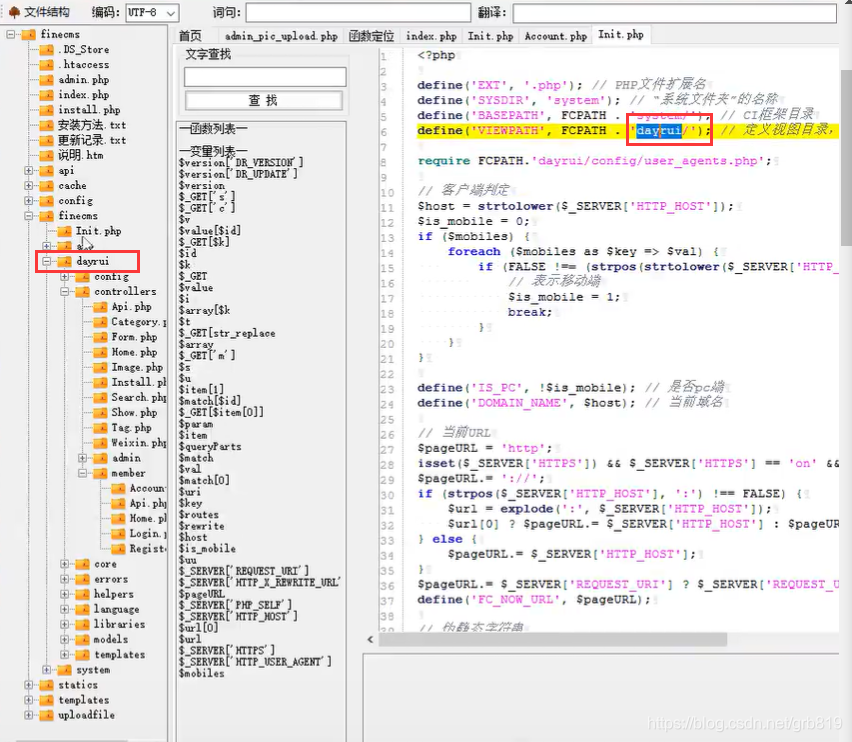

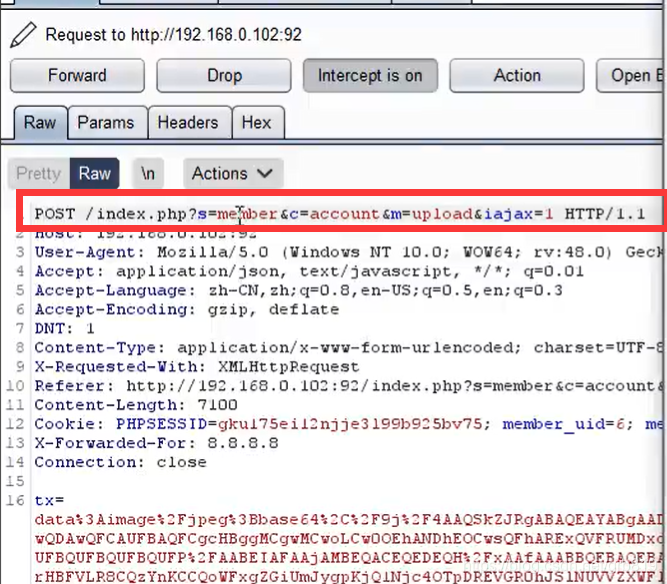

Finecms基于前台MVC任意文件上传

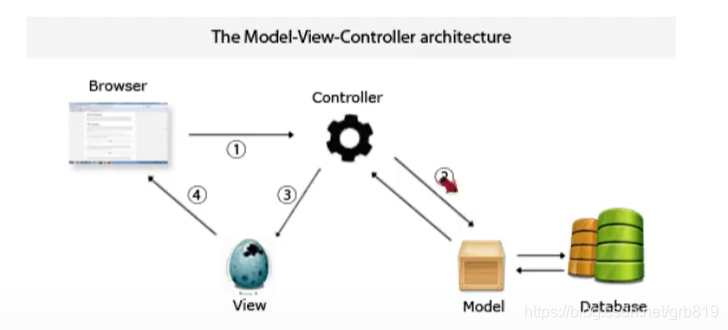

0. MVC

1. 如何找到文件上传的核心代码?

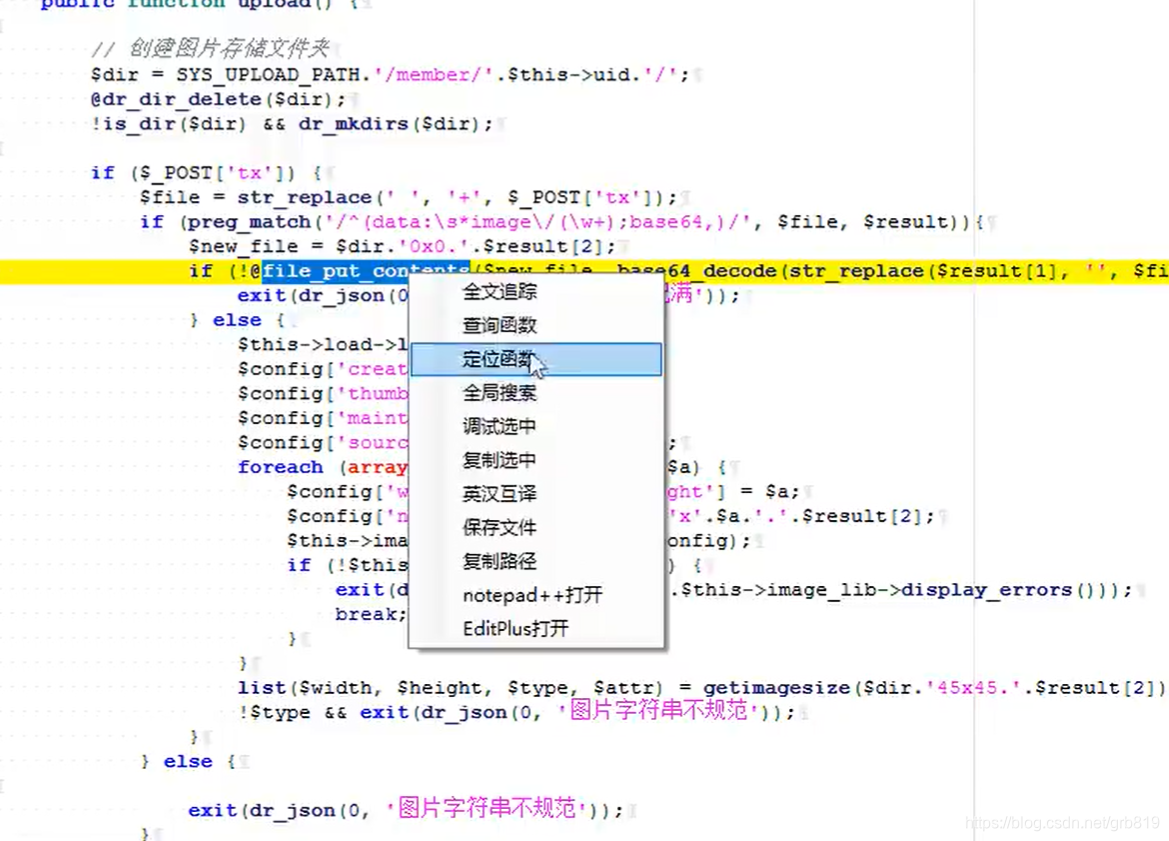

发现核心代码(文件上传的代码)不在指向的代码里

试图view ——dayrui

控制器

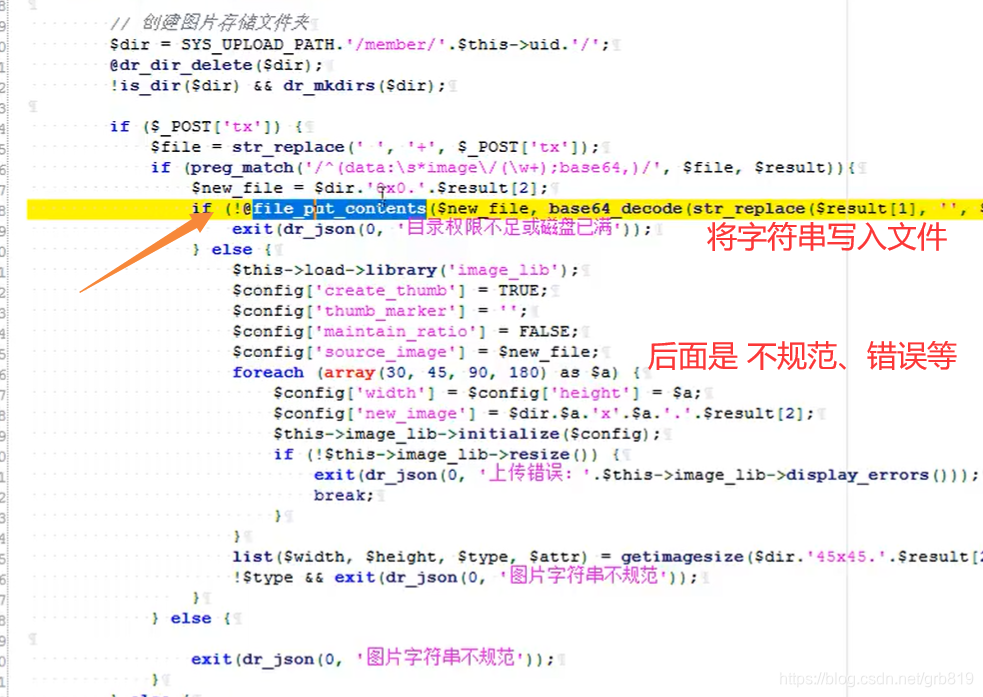

逻辑问题:他先上传 后验证

2. 分析代码段是否存在安全问题

这个函数:将一个字符串写入文件

要写入的文件,文件内容

逻辑问题:先上传 后验证

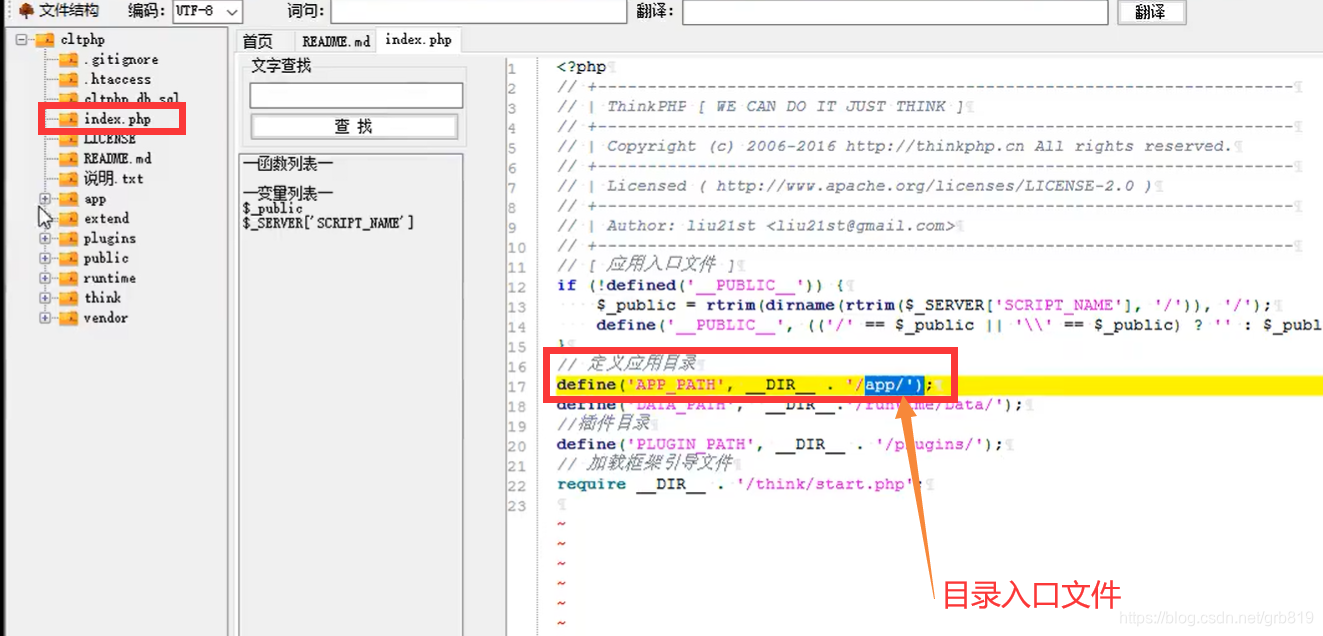

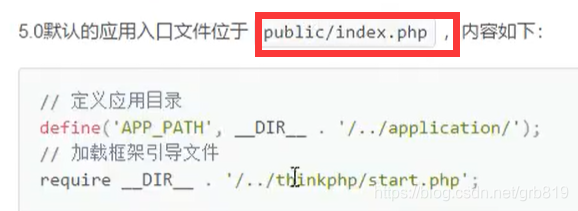

Cltphp基于前端TP5框架任意文件上传

0. thinkphp

MVC——操作系统

thinkphp——操作系统的一个分类(windows)

核心代码在框架里

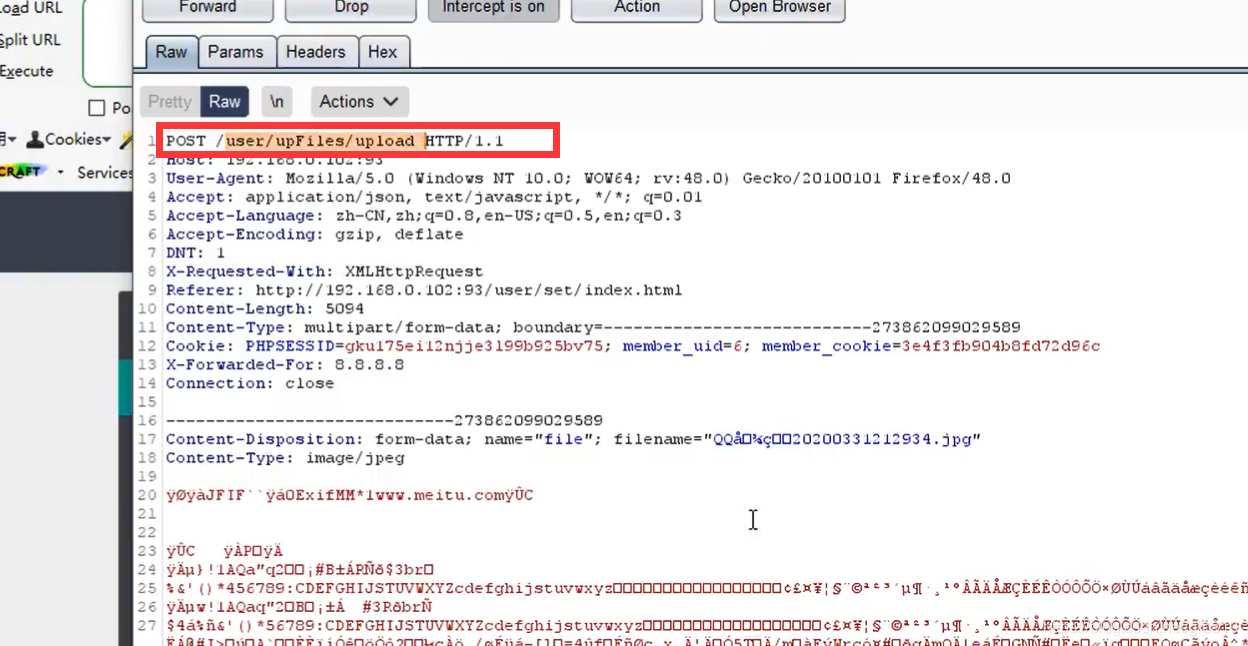

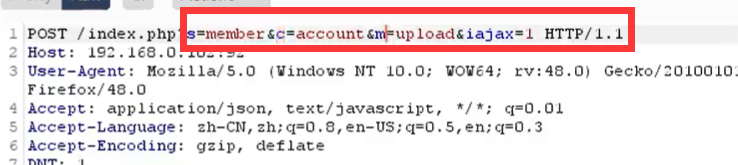

在个人中心上传文件抓数据包

根据url访问模式决定

分析代码,不如说分析框架

也是逻辑问题——不使用thp官方验证,验证和顺序

上传不成功,抓不到包

前端——view