1.文件包含漏洞

1.1.简介

在PHP中,包含文件有4个函数,分别是:include(),include_once(),require(),require_once(),其中include和include_once的功能类似,但是include_once就像函数名中的once一样,只会包含该文件一次,如果需要包含的文件已经被包含过了,再次调用include_once包含该文件时则不会再次包含该文件,该函数可以用来防止文件被重复包含或者变量被覆盖。

这就是include和require的区别,include在包含文件时如果出错,后面的代码会继续执行,而require在包含文件时如果出错,则后面的代码停止执行

在证明存在文件包含漏洞时,最常用的应该就是包含/etc/passwd文件了,这是linux下的一个保存了系统用户的文件,一般来说只要能读到这个文件就证明确实存在文件包含漏洞

所以,如果我们需要利用的话,我们首先得上传1个php文件,后缀无所谓,因为在使用include包含文件时,他不是根据后缀来决定是不是把被包含文件当成php代码执行的,他是会在被包含的文件中查找php代码的标签,也就是说<?php ?>这个标签,当然<? ?>也行(需要开启短标签),后面的?>也可以不要,更符合psr规范~,至于psr规范是个啥… 这不影响我们漏洞利用,有兴趣的可以查查。

有时候,包含路径完全可控,但是我们可能没办法往服务器上传文件,就可以尝试远程文件包含,通过包含远程的php文件来达到代码执行的目的(简单地说就是通过远程文件包含拿webshell)。 从上图中可以看出,要想使用远程文件,需要在php的配置文件php.ini中开启allow_url_fopen,实际上该选项默认开启,但如果仅仅只开启这个选项,还是无法包含远程文件,原因后面会讲,这里可以先不用管,开启该选项后,php就可以打开URL对象文件了。从描述可以看到,include 等4个文件包含函数支持通过HTTP和FTP来访问远程的文件,我们还可以点击支持的协议和封装协议,来看看php支持哪些协议。所以,我们可以总结一下,如果要存在远程文件包含漏洞,至少需要满足3个条件:

1.include等包含函数的文件名前面不能任何拼接其他字符。

2.allow_url_fopen 需要开启,也就是allow_url_fopen=on,默认开启。

3.allow_url_include 需要开启,也就是allow_url_include=on,默认不开启所以在实际利用中,想要遇到远程文件包含的漏洞比较难。

1.2.绕过

1.尝试使用%00截断,比如要求包含.html后缀,只让上传.jpg文件,可以上传的时候为1.jpg%00

2.如果能够包含远程文件时,可以使用?和#进行伪截断,该方法对PHP版本没要求,但是要求能够包含远程文件。

3.文件包含漏洞除了可以getshell外,还可以用来读源码,这个还是有利用场景的,比如include的文件名可控,但是无法上传文件又无法远程包含文件时,就可以利用它来读取源码,然后从源码中找其他漏洞。

然后我们尝试利用php filter 来获取源码。

访问 http://10.1.1.219:20115/index.php?page=php://filter/convert.base64-encode/resource=index,得到index.php base64编码的源码

2.文件上传

2.1.简介

通常web站点会有用户注册功能,而当用户登录之后大多数情况下会存在类似头像上传、附件上传之类的功能,这些功能点往往存在上传验证方式不严格的安全缺陷,导致攻击者通过各种手段绕过验证,上传非法文件,这是在web渗透中非常关键的突破口。

2.2.绕过

1.制作图片马(这里直接下载http://tools.hetianlab.com/tools/T044.zip)

图片马制作方法:copy test.gif /b + eval.php /a eval.gif,将 PHP一句话追加到gif图片末尾,b表示二进制文件,a表示ASCII码文件,形成一个包含webshell代码的新gif文件eval.gif。

2.MIME绕过

1)超文本标记语言.html文件的MIME类型为:text/html

2)普通文本.txt文件的MIME类型为:text/plain

3)PDF文档.pdf的MIME类型为:application/pdf

4)MicrosoftWord文件.word的MIME类型为:application/msword

5)PNG图像.png的MIME类型为:image/png

6)GIF图像.gif的MIME类型为:image/gif

7)MPEG文件.mpg、.mpeg的MIME类型为:video/mpeg

8)AVI文件.avi的MIME类型为:video/x-msvideo

3.00绕过(白名单)

1) 0x00截断(POST上传)

0x00是十六进制表示方法,表示ASCII码为0的字符,在一些函数处理时,会把这个字符当作结束符。

0x00可以用在对文件名的绕过上,具体原理:系统在对文件名进行读取时,如果遇到0x00,就会认为读取已经结束。但要注意是文件的十六进制内容里的00,而不是文件名中的00。也就是说系统是按二进制或十六进制读取文件,遇到ASCII码为0的位置就停止,而这个ASCII码为0的位置在十六进制中是00。

总之就是利用ASCII码为0这个特殊字符,让系统认为字符串已经结束。

2) %00截断(GET上传)

url发送到服务器后被服务器解码,这时还没有传到验证函数,也就是说验证函数里接收到的不是%00字符,而是%00解码后的内容,即解码成了0x00。总之就是%00被服务器解码为0x00发挥了截断作用。

3) 0x0a

0x0a是十六进制表示方法,表示ASCII码为/n的换行字符,具体为换行至下一行行首起始位置。

注:%00截断的条件:

1)PHP版本小于5.3.4;

2)打开PHP的配置文件php-ini,将magic_quotes_gpc设置为Off。

4.黑名单绕过

(1)大小写绕过 php->phP

(2)加空格绕过

(3)利用Windows系统的文件名特性,通过点绕过实现文件上传php.

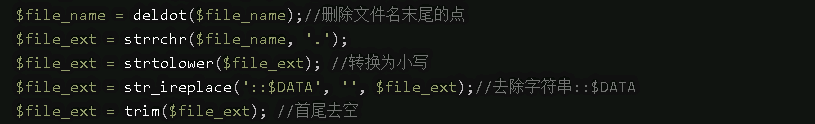

(4)发现没有对后缀名进行去‘::$DATA’处理,利用Windows下NTFS文件系统的一个特性,即NTFS文件系统存储数据流的一个属性$DATA,当我们访问aa.asp::$DATA时,就是请求aa.asp本身的数据。可以在后缀名后加‘::$DATA’,绕过对黑名单的检测。

(5)配合解析漏洞,构造‘点+空格+点’的形式实现文件上传。

(6)依然是黑名单限制,注意到这里将问题后缀名替换为空,我们可以利用双写绕过,进行恶意文件的上传。修改后缀名为pphphp