文章目录

前言

今天看了一些师傅写的XSS和RCE,对,看自闭了,所以来总结一些信息搜集的题目(相对简单亿点),总结的不算全面,不过至少还是有收获的,碰到不会的就看看南神的WP,终于是把这一小块内容写完了。

- - > web1

* 考点:查看源码

- - > web2

* 考点:查看源码

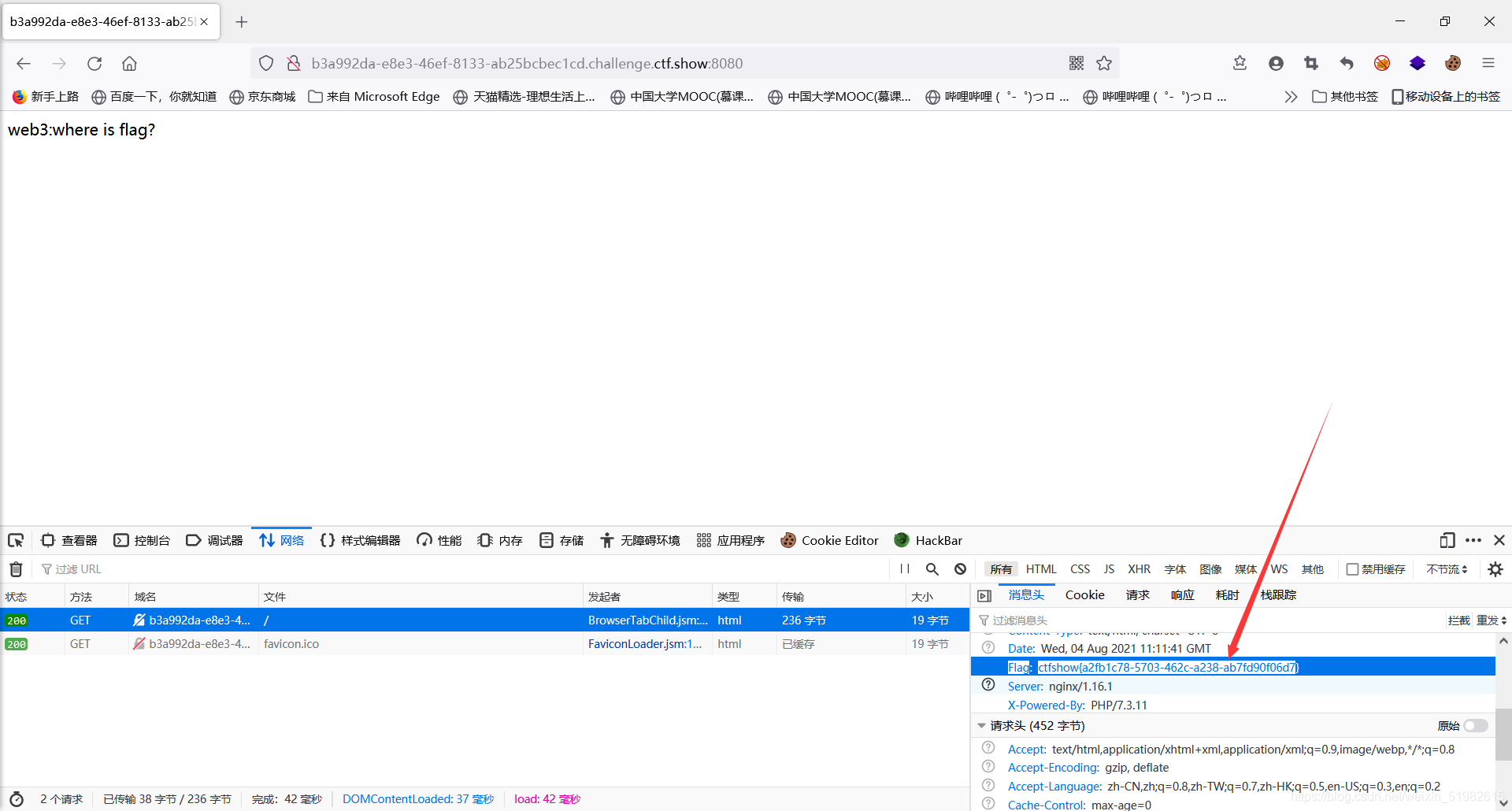

- - > web3

* 考点:查看响应头

- - > web4

* 考点:robots.txt

- - > web5

* 考点:index.phps

- - > web6

* 考点:www.zip

- - > web7

* 考点:git泄露

本题直接访问/.git/index.php 即可拿到flag

- - > web8

* 考点:.svn泄露

访问/.svn/ 即可

SVN是一个开放源代码的版本控制系统。在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。网站管理员在发布代码时,没有使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,可以利用.svn/entries文件,获取到服务器源码。摘自这里

- - > web9

* 考点:.swp泄露

题目提示用vim编辑,想到.swp泄露

swp文件是隐藏文件,在程序正常退出时,该文件会被自动删除;如果意外退出(死机,停电),则会保留。文件名为.filename.swp,直接访问下载,下载后去掉后缀.swp即可得到源码

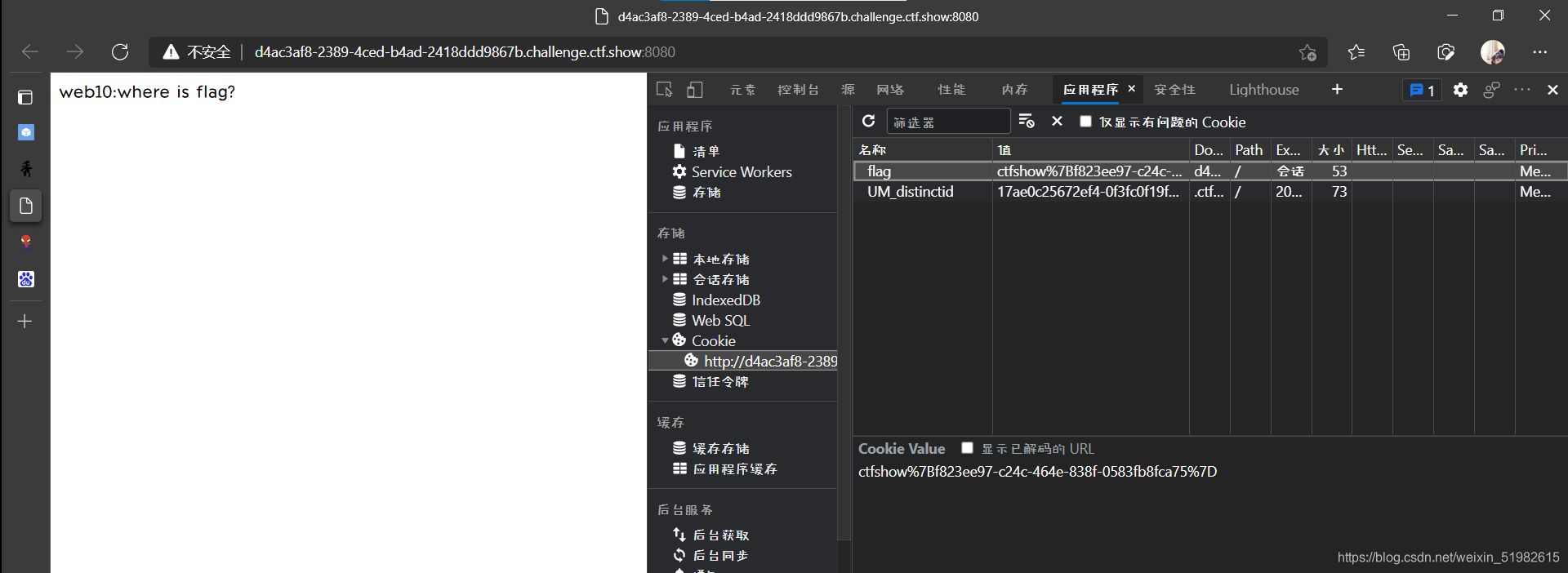

- - > web10

* 考点:cookie泄露

直接查看cookie

- - > web11

* 考点:无

一开始在whois上没找到有关flag的信息,后来看了南神的WP才知道要在- - >这里< - -查

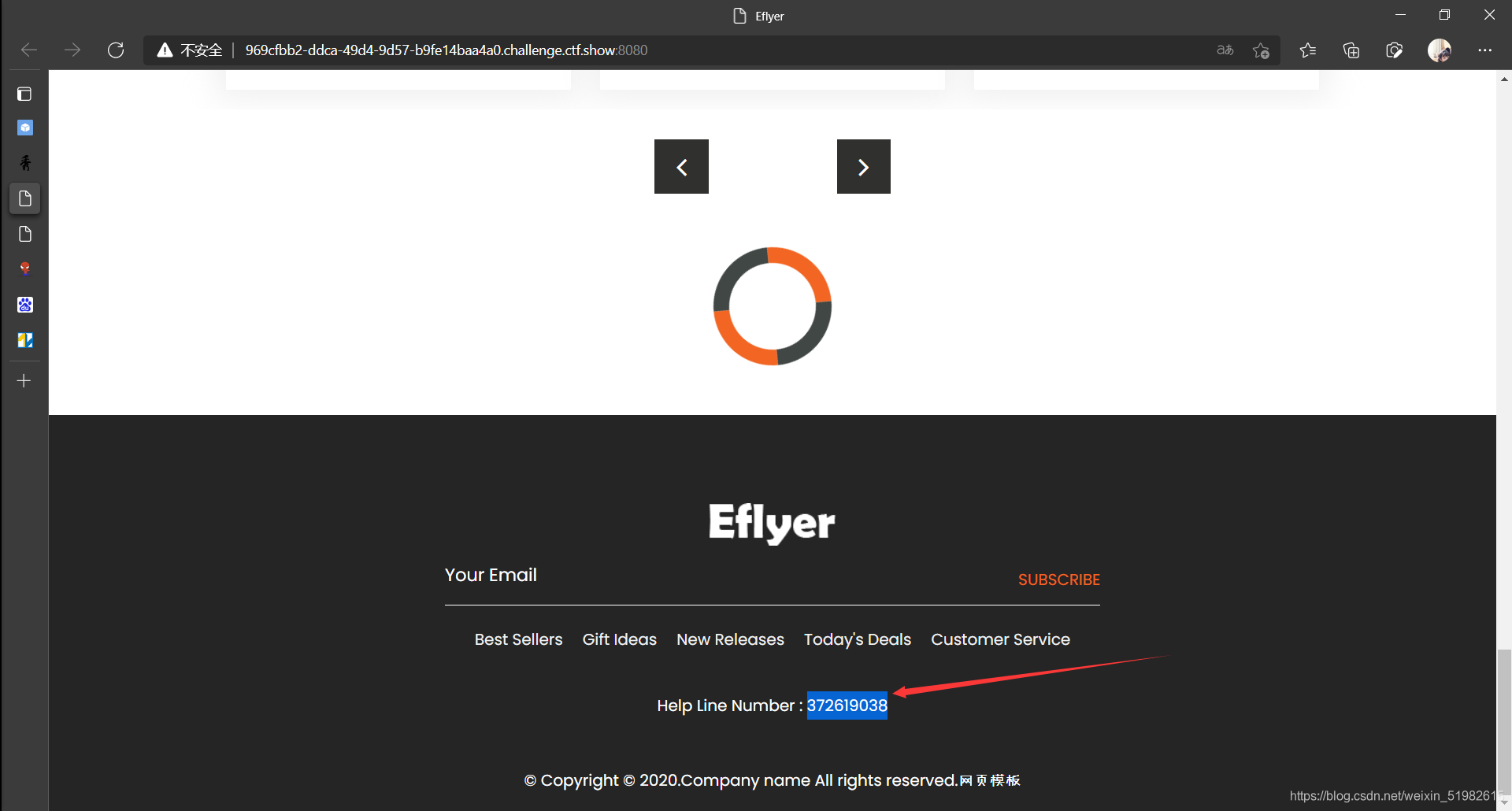

- - > web12

* 考点:无

访问后台:http://969cfbb2-ddca-49d4-9d57-b9fe14baa4a0.challenge.ctf.show:8080/admin/

输入admin、password后发现不行,初始页面的最底下为登陆密码

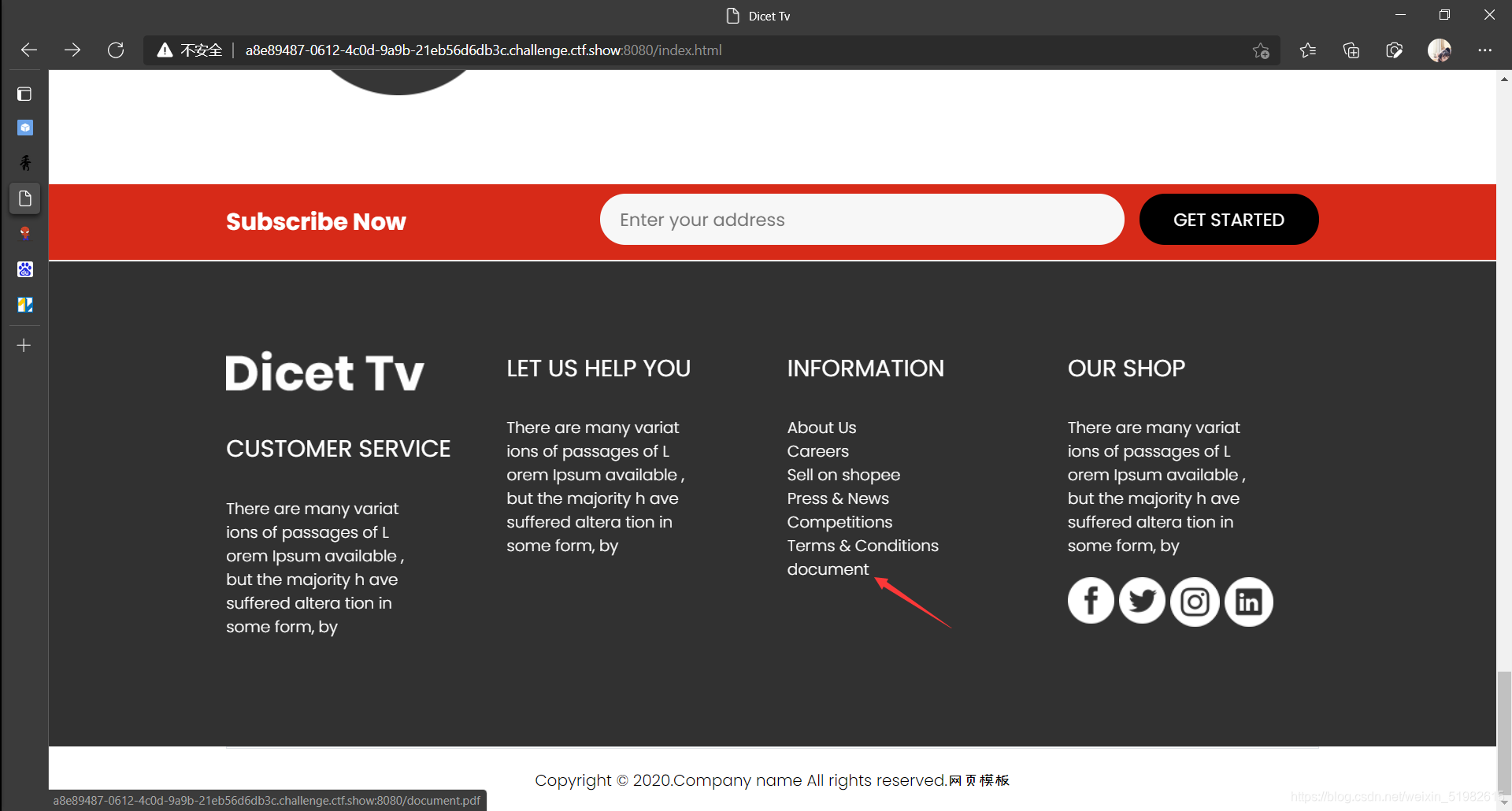

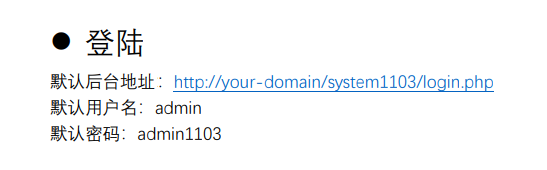

- - > web13

* 考点:无

点这个

然后登陆拿到flag (在url栏的8080后面加上/system1103/login.php)

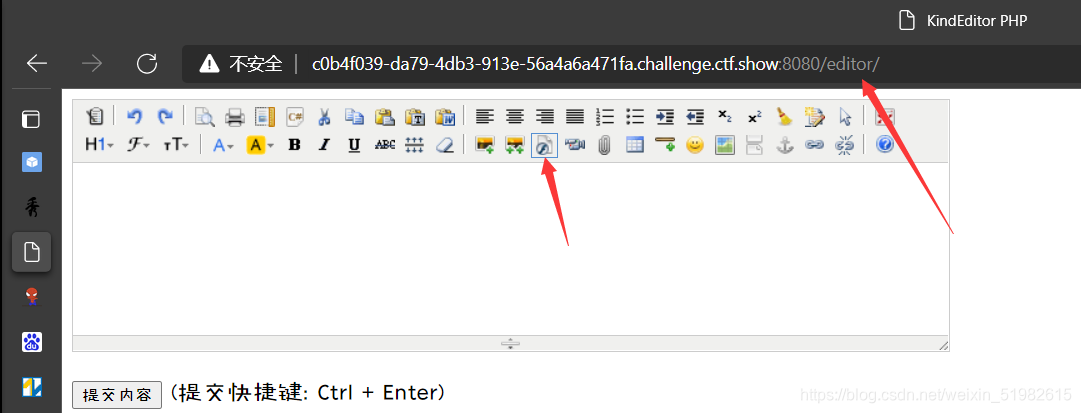

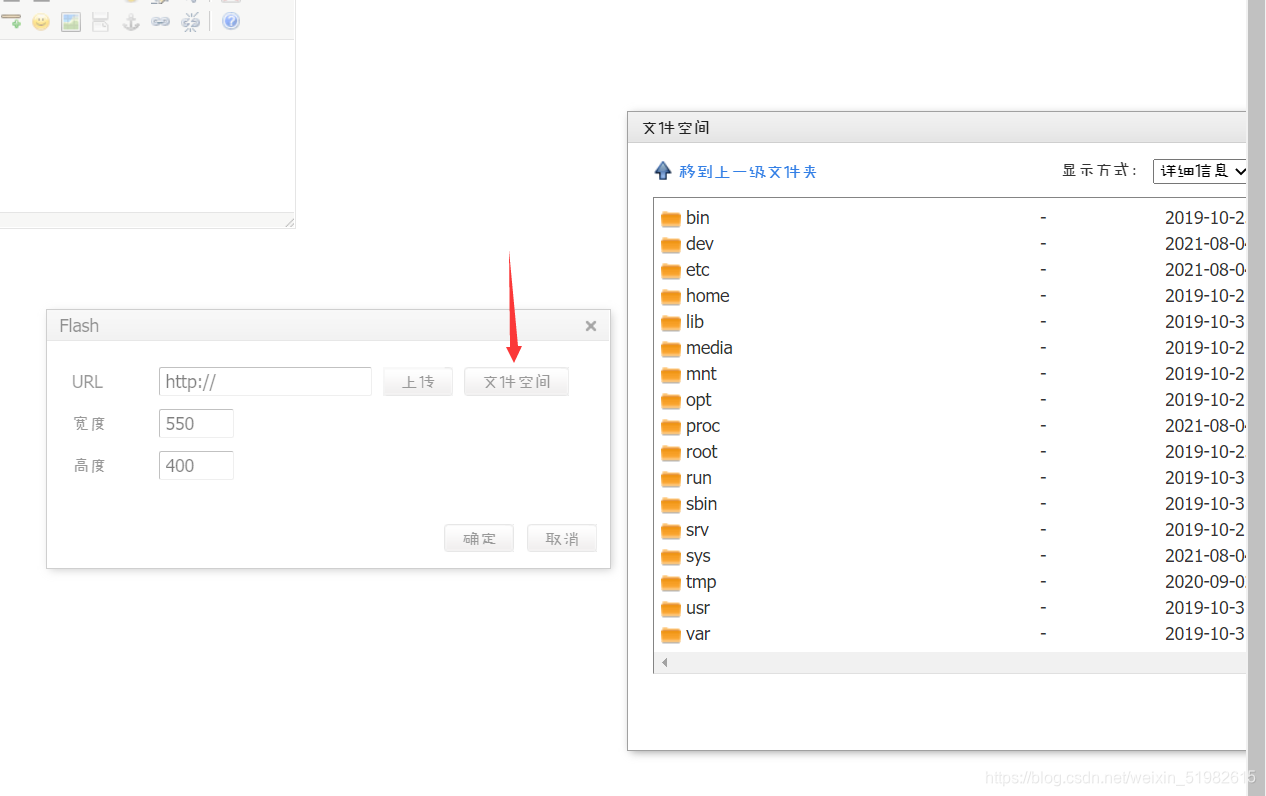

- - > web14

* 考点:无

根据题目提示,访问/editor/,并且发现一个flash按钮

点开文件空间发现有目录

找到flag的目录 /var/WWW/html/nothinghere

访问得到flag

- - > web15

* 考点:无

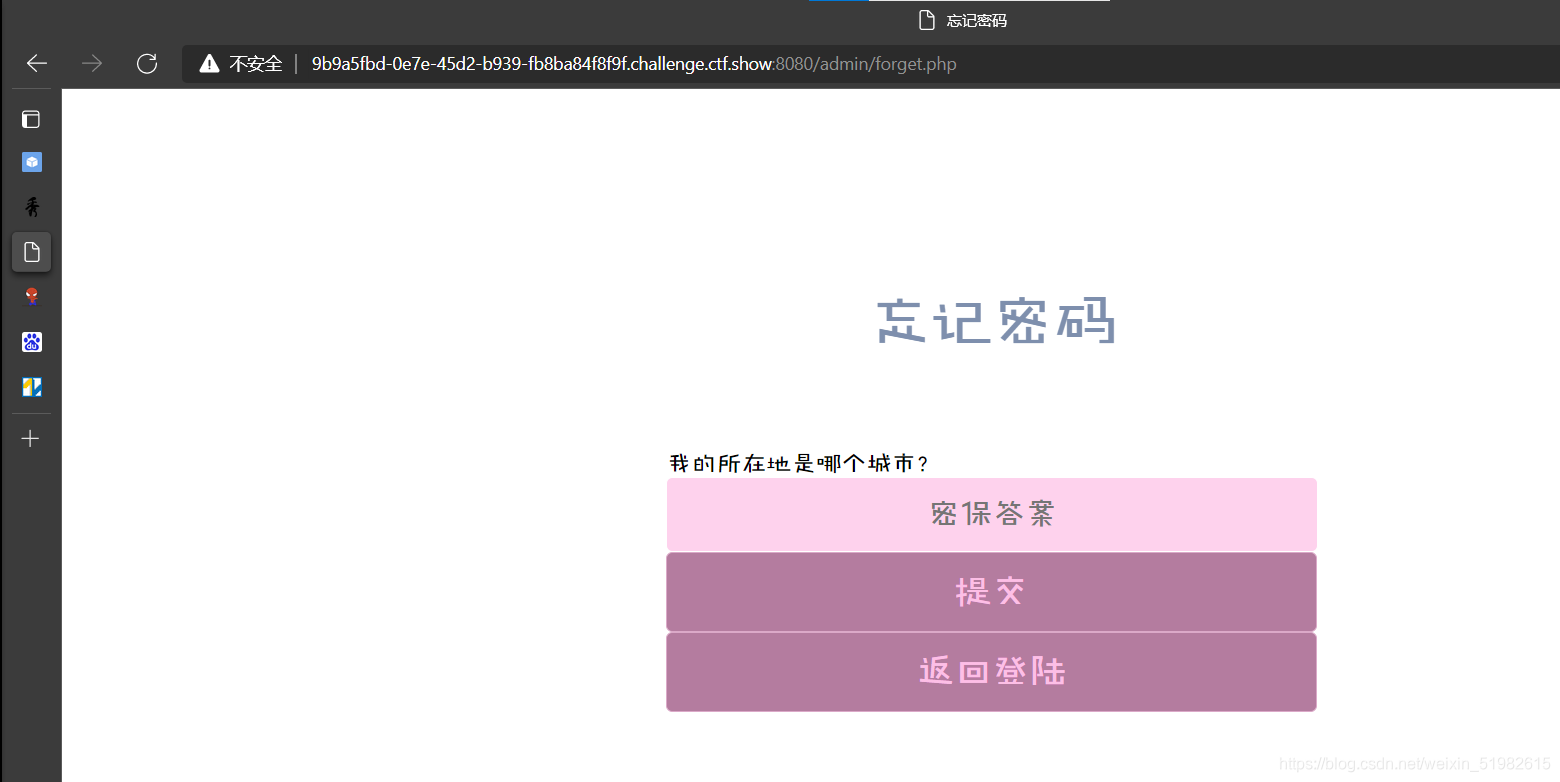

访问后台有个登陆系统,还有个忘记密码选项

这题很简单,群主是陕西的(首页的最下方),我就填了个西安,是对的

然后登陆得到flag

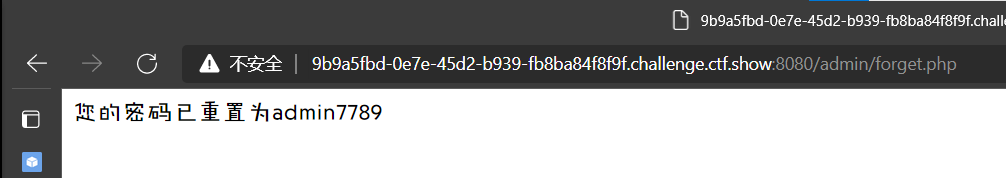

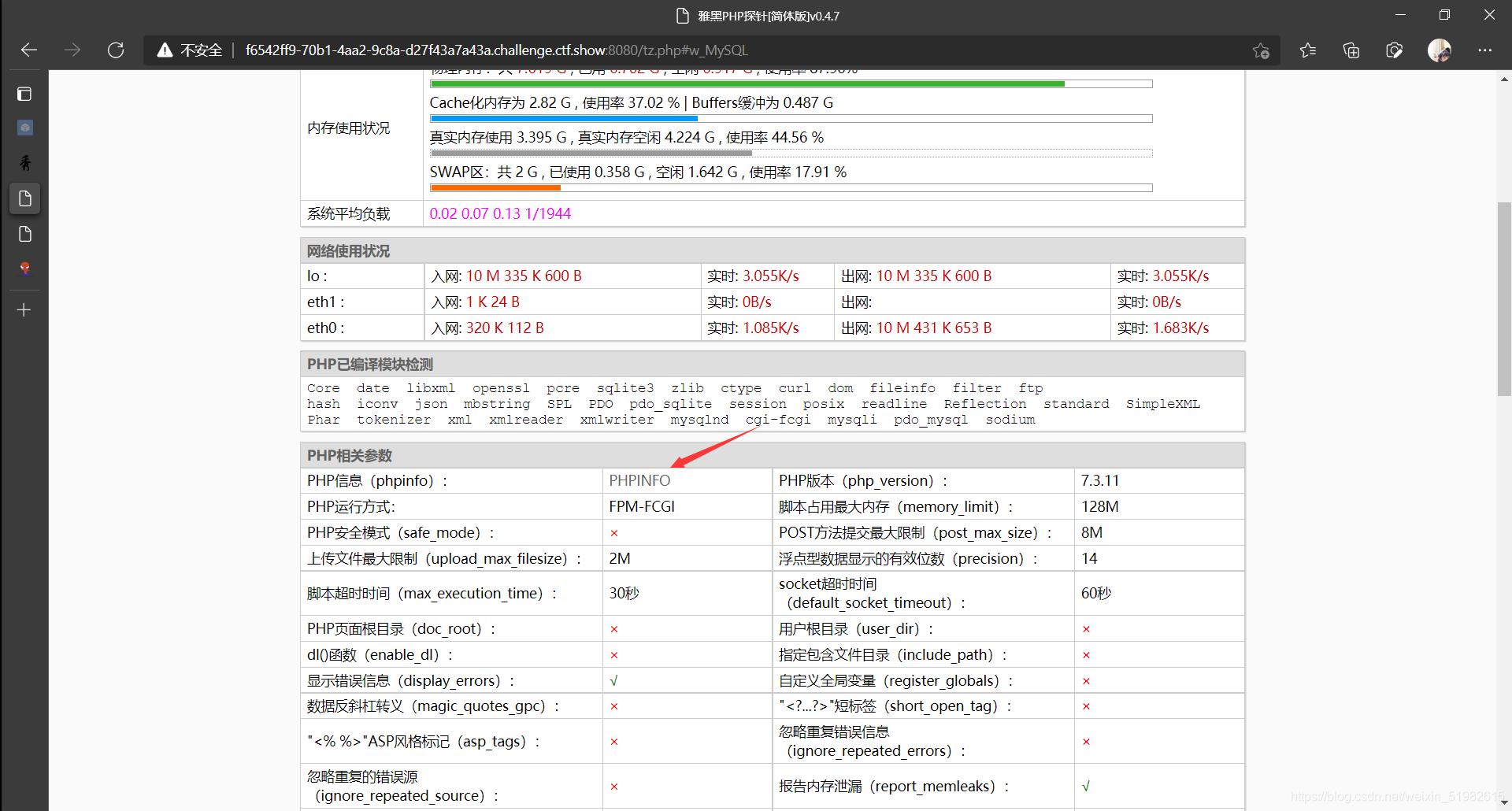

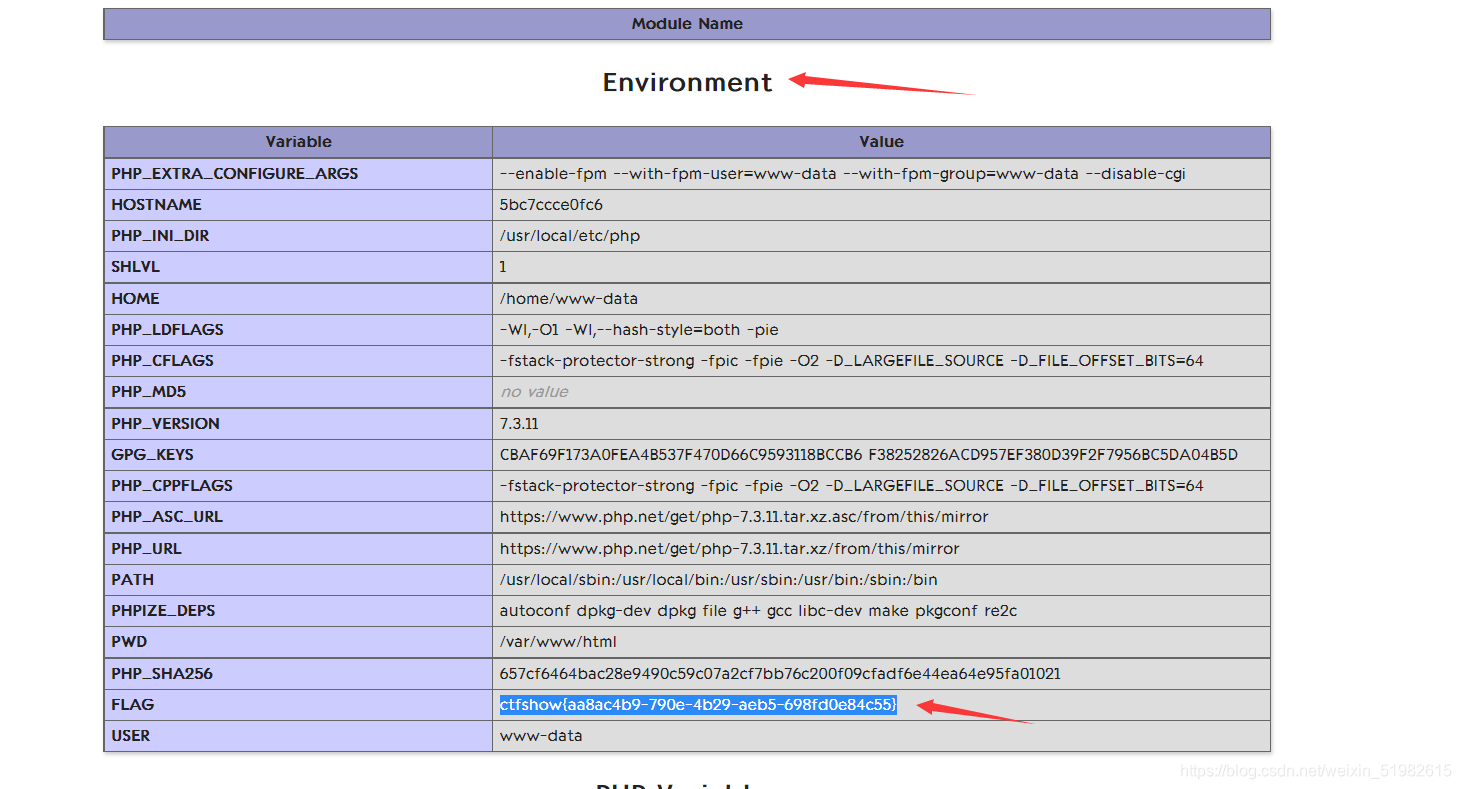

- - > web16

* 考点:phpinfo

题目提示探针,前往 tz.php,进入PHPINFO

找到Environment下的flag

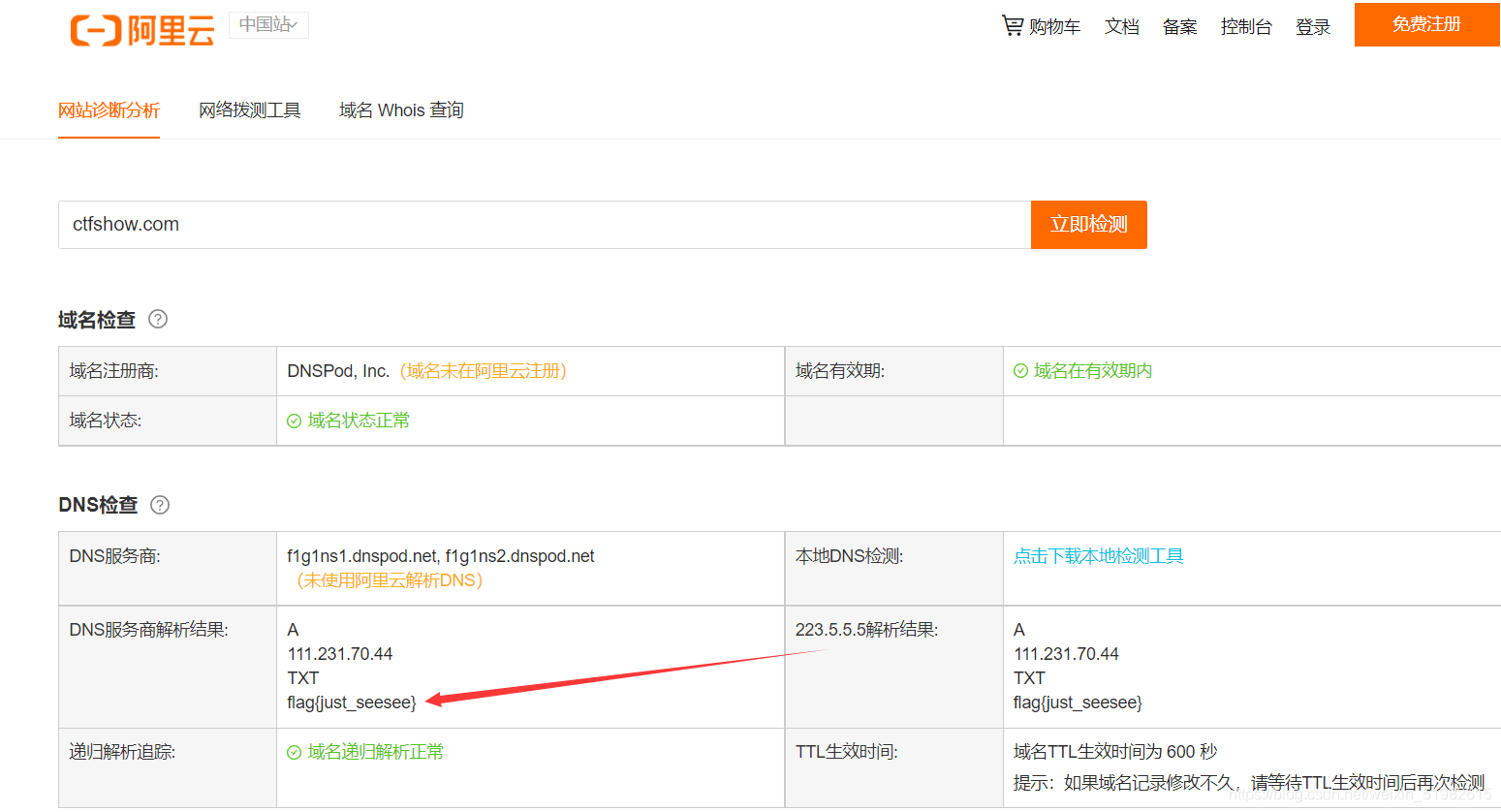

- - > web17

* 考点:fofa

找真实IP上fofa,直接查到IP地址为:111.231.70.44

- - > web18

* 考点:js代码分析

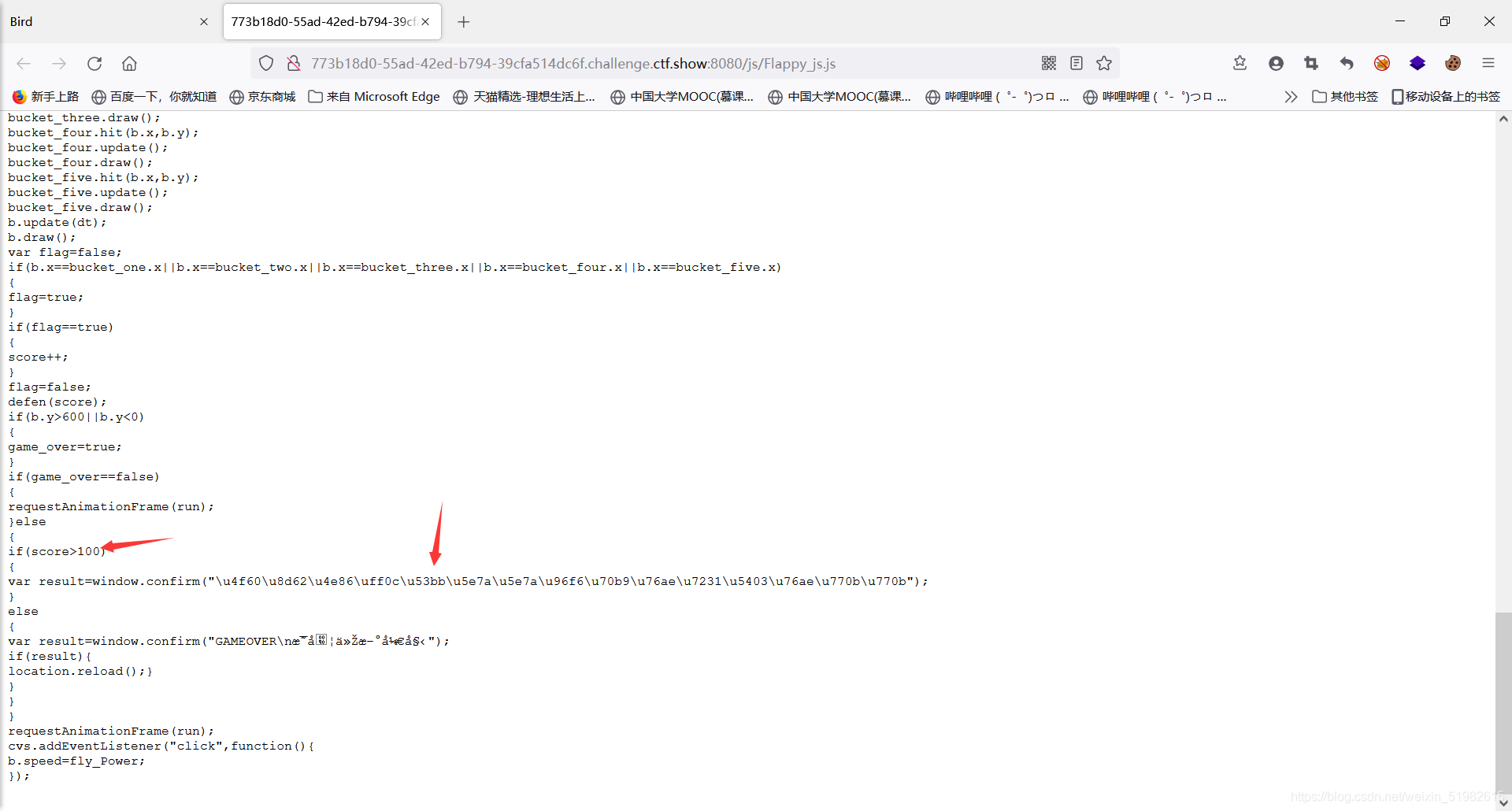

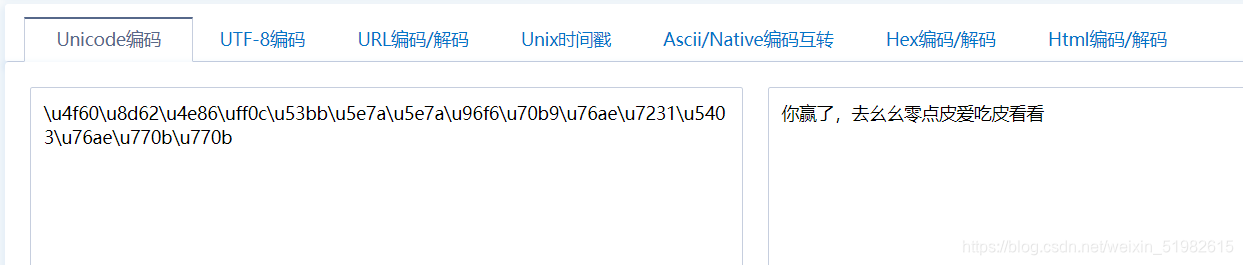

打开是一个小游戏,碰到游戏就打开(F12)网络,看看分数有没有提交到某个php文件,这里没有php所以我们可以猜测判断条件在js文件中

点开js文件,发现了条件判断语句

当游戏大于100分时,输出一串编码,将编码拿去Unicode解一下得到:

群主整花活一直可以的,谐音一下就是110.php,访问得到flag

- - > web19

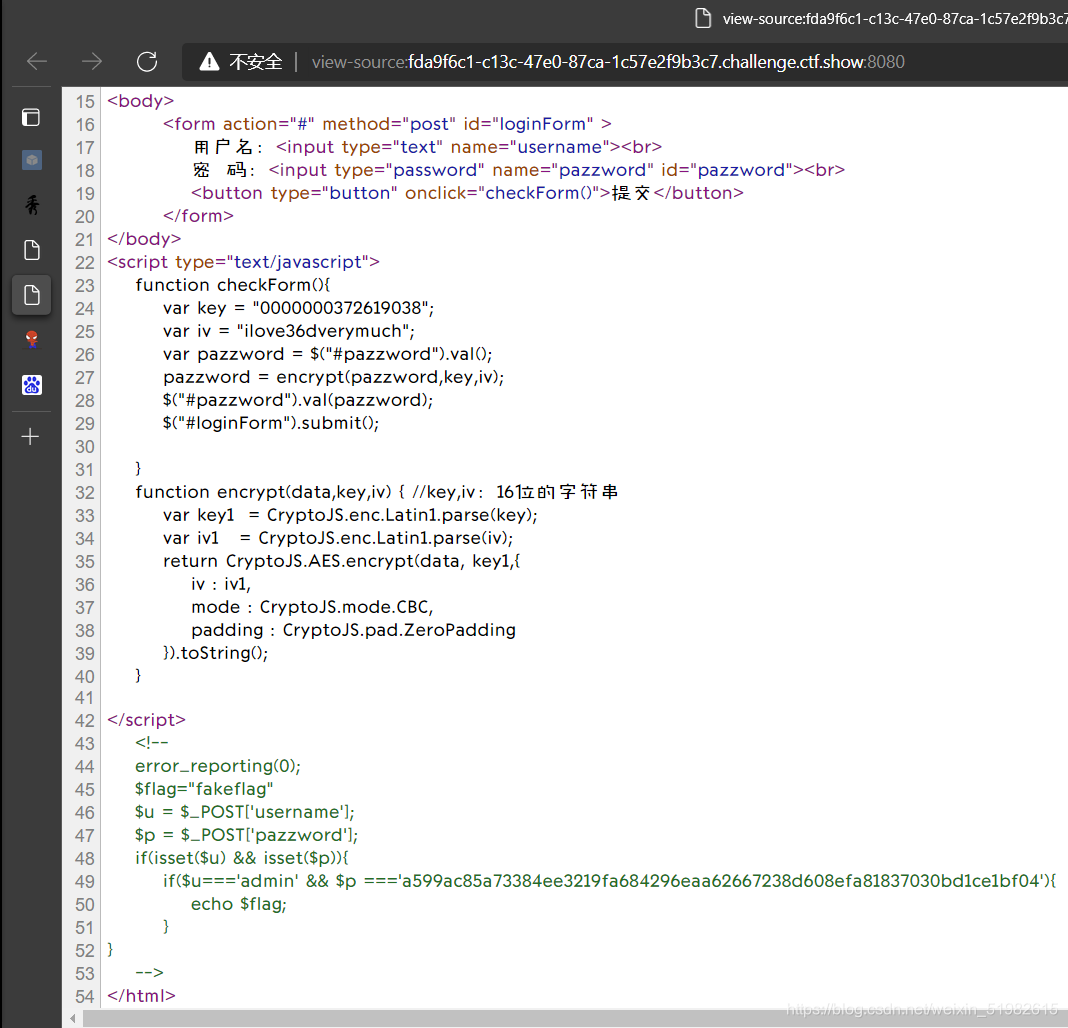

* 考点:前端代码

根据提示查看前端代码

拿hackbar POST一下就可以拿到flag

- - > web20

* 考点:/db/db.mdb

mdb文件是早期asp+access构架的数据库文件

这里知道要找到某个目录名,但是不知道是啥,看了南神的WP知道这个文件泄露要访问/db/db.mdb,下载后搜索flag得到flag

总结/收获

* 信息泄露的常见有.svn、.swp、.git等泄露,像碰到停电、死机这样的题目场景大概率就是.swp泄露了,.git可以通过dirsearch脚本扫出来

* 遇到类似web12、13、14、15这种点进去就是酷炫主页的,先试试有没有后台登录(或者题目提示的目录)(我连着三次没想到,都是看的南神的博客才恍然大悟 淦),然后再在主页找找有没有什么链接可以点

* 找IP上fofa

* 对于玩游戏的题目,之前碰到的是发送得分数据给php文件的,这里也碰到了js来判断的,知识点+1

* 一些微小的信息,如响应头里藏信息,cookie里,robots.txt等也要注意一下