?

常见文件上传点

Webshell

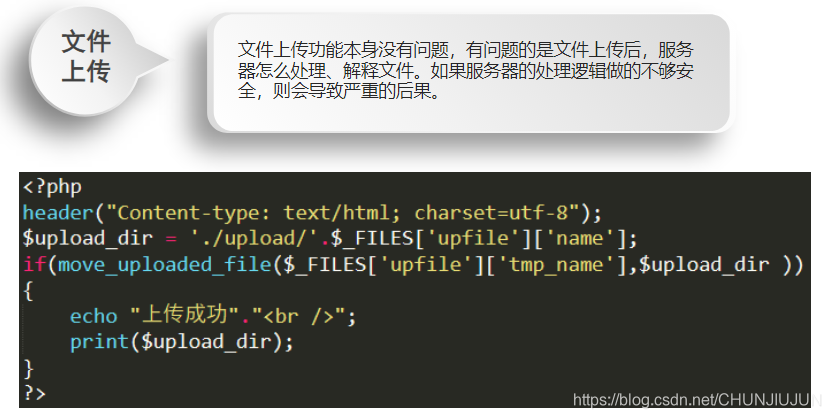

Webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。拆分开来看,“web”的含义显然是服务器开放的web服务,“shell”的含义是取得对服务器某种程度上操作权限。由于webshell其大多是以动态脚本的形式出现,也有人称之为网站的后门工具。

webshell被站长常常用于网站管理、服务器管理等等,根据FSO权限的不同,作用有在线编辑网页脚本、上传下载文件、查看数据库、执行任意程序命令等。通常被黑客利用,黑客通过一些上传方式,将自己编写的webshell上传到web服务器的页面的目录下,从而达到控制网站服务器的目的,这些网页脚本常称为WEB脚本木马。webshell根据脚本可以分为PHP脚本木马,ASP脚本木马,也有基于.NET的脚本木马和JSP脚本木马。

文件上传bypass

禁用JavaScript

改后缀 .jpg --> .php

改文件类型? image/png? ? ?image/jpeg

畸形后缀

.htaccess? 超文本上传? ?先传这个再传图片码

针对白名单,因为我们上次可以解析的文件类型的文件会被拦截,不允许上传。那么我们可以使用绕过手法有:

1、00截断2

2、解析漏洞

3、文件包含

4、条件竞争上传

5、文件名分割? ? ? ?fl\ag? fl/ag? fl$@ag? 等等??

6、二次渲染

文件上传漏洞绕过总结

1.任意文件直接上传

2.前端JS绕过

3.黑名单/白名单绕过——扩展名绕过

4.Windows特性绕过

5.大小写、双写绕过

6.解析漏洞绕过

7.条件竞争绕过

8.与文件包含漏洞结合绕过

9.%00截断绕过

10.文件类型绕过(Content-Type)

11..htaccess和.user.ini