浅谈PHP反序列化以及反序列化漏洞

序列化与反序列化基础

- 定义:

- 序列化就是将变量转化为可保存或传输的字符串的过程

- 反序列化就是在适当的时候把这个字符串再转化成原来的变量使用

- 运用函数:

- 序列化函数:serialize(),该函数可以将变量转化为字符串,并且在转换中可以保存当前变量的值

- 反序列化函数:unserialize(),将序列化函数生成的字符串在变换回变量

- 序列化的目的:将所序列化的内容保存为一个对象方便以后重用,就是在变量值可能需要跨脚本调用的时候,如果没有序列化的这种机制,就相对比较麻烦,一个脚本在跑完之后,变量就被释放了,如果想要调用上一个脚本里的变量,就需要一个脚本嵌套一个脚本,当嵌套数量比较大时,就显得非常麻烦,然而将对象序列化就可以将变量保存为字符串,方便调用。

说到这里,那什么是对象呢???请看下面👇

类,变量,方法,对象

- 定义

- 类 ? 定义了一件事物的抽象特点。类的定义包含了数据的形式以及对数据的操作。每个类的定义都以关键字

class开头 - 对象 ? 是类的实例。

- 成员变量 ? 定义在类内部的变量。该变量的值对外是不可见的,但是可以通过成员函数访问,在类被实例化为对象后,该变量即可称为对象的属性。属性声明是由关键字

public,protected或者private开头 - 成员函数 ? 定义在类的内部,可用于访问对象的数据。

- 类 ? 定义了一件事物的抽象特点。类的定义包含了数据的形式以及对数据的操作。每个类的定义都以关键字

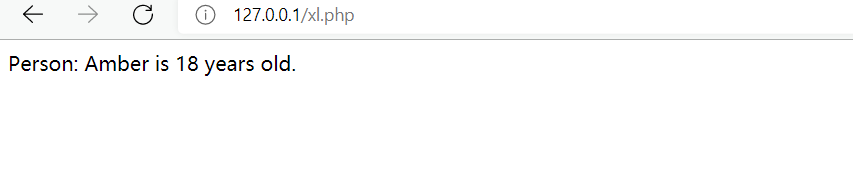

在代码中解释一下

<?php

//创建一个Person类

class Person

{

//变量

public $name = '';

public $age = 0;

//方法

public function Information()

{

echo 'Person: '.$this->name.' is '.$this->age.' years old. </br>';

}

}

//创建一个对象

$per = new Person();

$per -> name = 'Amber';

$per -> age = 18;

//调用方法输出

$per ->Information();

?>

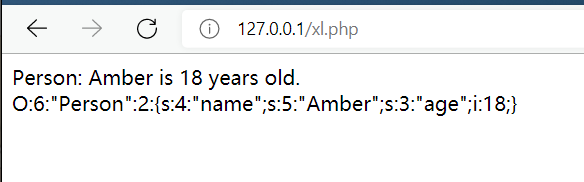

序列化与反序列化函数使用

-

序列化:serialize()

- 序列化一个对象将会保存对象的所有变量,但并不会保存对象的方法

<?php //创建一个Person类 class Person { //变量 public $name = ''; public $age = 0; //方法 public function Information() { echo 'Person: '.$this->name.' is '.$this->age.' years old. </br>'; } } //创建一个对象 $per = new Person(); $per -> name = 'Amber'; $per -> age = 18; //调用方法输出 $per ->Information(); echo serialize($per) ?>

-

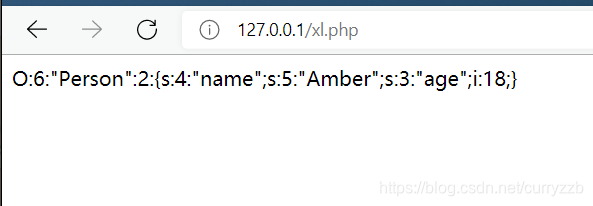

反序列化:unserialize()

- 将已经序列化后生成的字符串反序列化,恢复成对象的形式

<?php //创建一个Person类 class Person { //变量 public $name = ''; public $age = 0; //方法 public function Information() { echo 'Person: '.$this->name.' is '.$this->age.' years old. </br>'; } } $per = unserialize('O:6:"Person":2:{s:4:"name";s:5:"Amber";s:3:"age";i:18;}'); echo serialize($per); ?>

反序列化漏洞

-

反序列化漏洞利用的前提

- unserialize()函数的参数可控

- php文件中存在可利用的类,类中有魔术方法

那什么是魔法函数呢?

-

PHP魔法函数

-

在php的语法中,有一些系统自带的方法名,均以双下划线开头,它会在特定的情况下被调用。即所谓的魔法函数,在脚本的任何地方不用声明直接可以使用

-

与PHP(反)序列化有关的魔法函数:

__construct() //当一个对象创建时被调用 __dertuct() //当对象被销毁时触发 __wakeup //使用unserialize时触发 __sleep() //使用serialize时触发 __toString() //把类当作字符串使用时触发 __get() //用于从不可访问的属性读取数据 __set() //用于将数据写入不可访问的属性 __isset() //在不可访问的属性上调用isset()或empty()触发 __unset() //在不可访问的属性上使用unset()时触发 __invoke() //当脚本尝试将对象调用为函数时触发 -

魔法函数被调用的示例

<?php //创建一个Person类 class Person { //变量 public $name = ''; public $age = 0; //方法 public function Information() { echo 'Person: '.$this->name.' is '.$this->age.' years old. </br>'; } public function __toString() { return '__toString </br>'; } public function __construct() { echo '__construct </br>'; } public function __destruct() { echo '__destruct </br>'; } } $per1 = new Person(); //在这里创建了一个对象,会自动调用__construct()函数,则会输出__construct $per1 -> name = 'ZZB'; $per1 -> age = 18; echo $per1; //在这里,将类当作字符串输出时,自动触发了toString()函数,则会输出__toString //最后在代码执行完成后,对象被销毁,则又会触发destruct函数,输出__destruct ?>

-

和分析一致

和分析一致

-

反序列化的漏洞

- php反序列化漏洞又称为对象注入,可能会导致注入,远程代码执行等安全问题的发生

-

反序列化的漏洞又是如何产生的呢?

- 如果php代码中使用了unserialize()函数并调用了某一类,该类中则会自动执行一些自定义的magic method,这些magic method中如果包含了一些危险的操作,或者其他危险函数,并且这些危险操作我们是可以控制的,那么我们就可以利用这一漏洞进行一些操作了

入,远程代码执行等安全问题的发生

-

反序列化的漏洞又是如何产生的呢?

- 如果php代码中使用了unserialize()函数并调用了某一类,该类中则会自动执行一些自定义的magic method,这些magic method中如果包含了一些危险的操作,或者其他危险函数,并且这些危险操作我们是可以控制的,那么我们就可以利用这一漏洞进行一些操作了