Web站点信息收集

1.CMS指纹识别

CMS(内容管理系统):整站系统或文章系统。用于网站内容管理。用户只需要下载对应的CMS软件包,部署搭建,就可以直接利用CMS,简单方便。但是各种CMS都具有其独特的结构命名规则和特定的文件内容,因此可以利用这些内容来获取CMS站点的具体软件CMS与版本。

常见CMS: dedecms(织梦)、Discuz、Phpcms等。

CMS识别工具:

a、在线工具

http://whatweb.bugscaner.com/look/

http://www.yunsee.cn/finger.html

b、本地工具

whatweb

御剑web指纹识别程序

(https://pan.baidu.com/share/link?shareid=437376&uk=3526832374)

大禹CMS识别程序

https://github.com/Ms0x0/Dayu

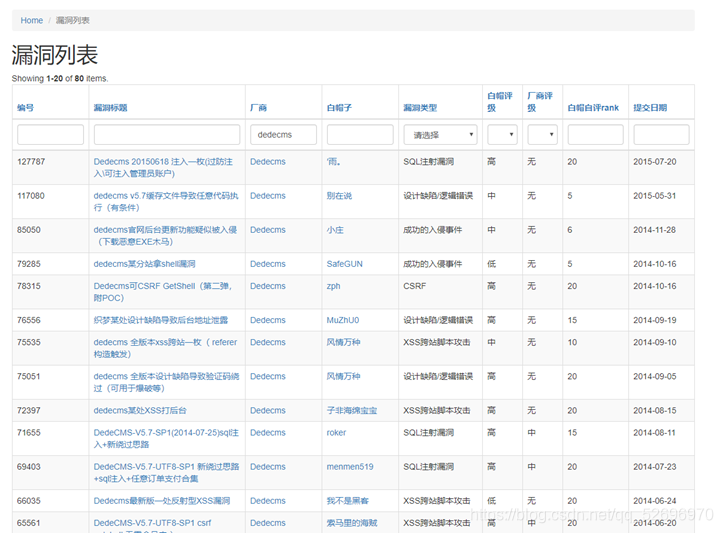

2.针对CMS漏洞查询

对于查询到的CMS可以利用 https://bugs.shuimugan.com 网站查询指定CMS的漏洞。

3.敏感目录信息

针对目标Web目录结构和敏感隐藏文件探测是非常重要的。在探测过程中很有可能会探测出后台页面、上传页面、数据库文件、甚至是网站源代码文件压缩包等。

探测工具:

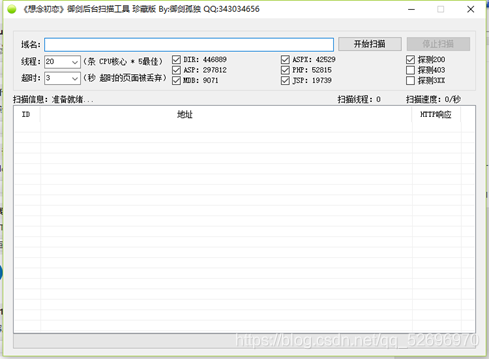

a、御剑后台扫描工具

b、wwwscan命令行工具

c、dirb命令行工具

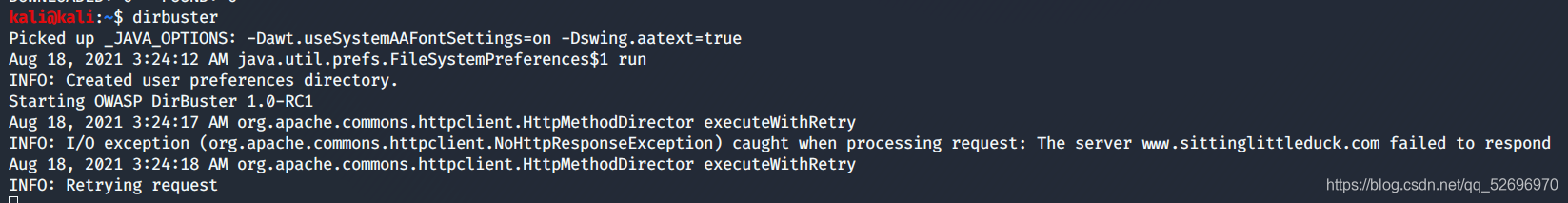

kali中使用,输入dirbuster指令

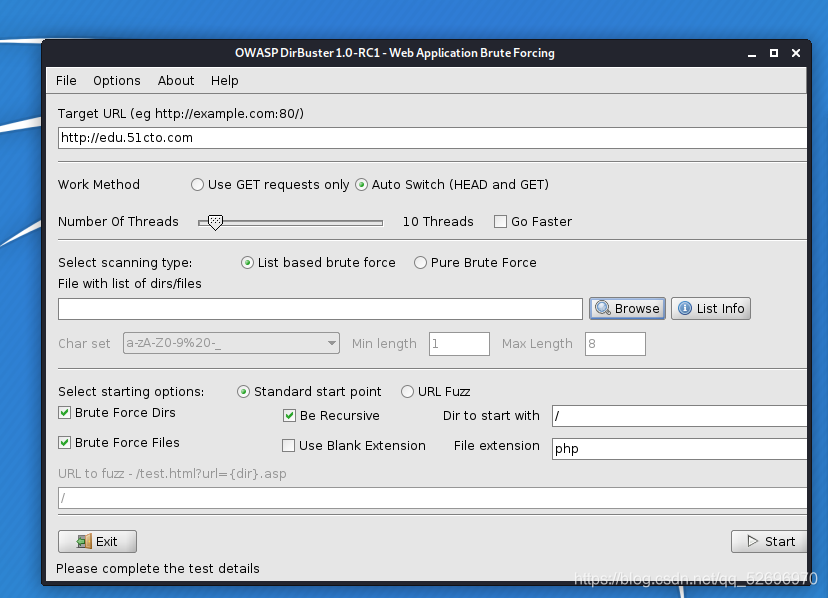

会出现一个弹窗,第一排输入探测网址,一般选择HEAD and GET,下一个输入口传入对应字典即可

d、dirbuster扫描工具

4、wordpress测试

WordPress是使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。

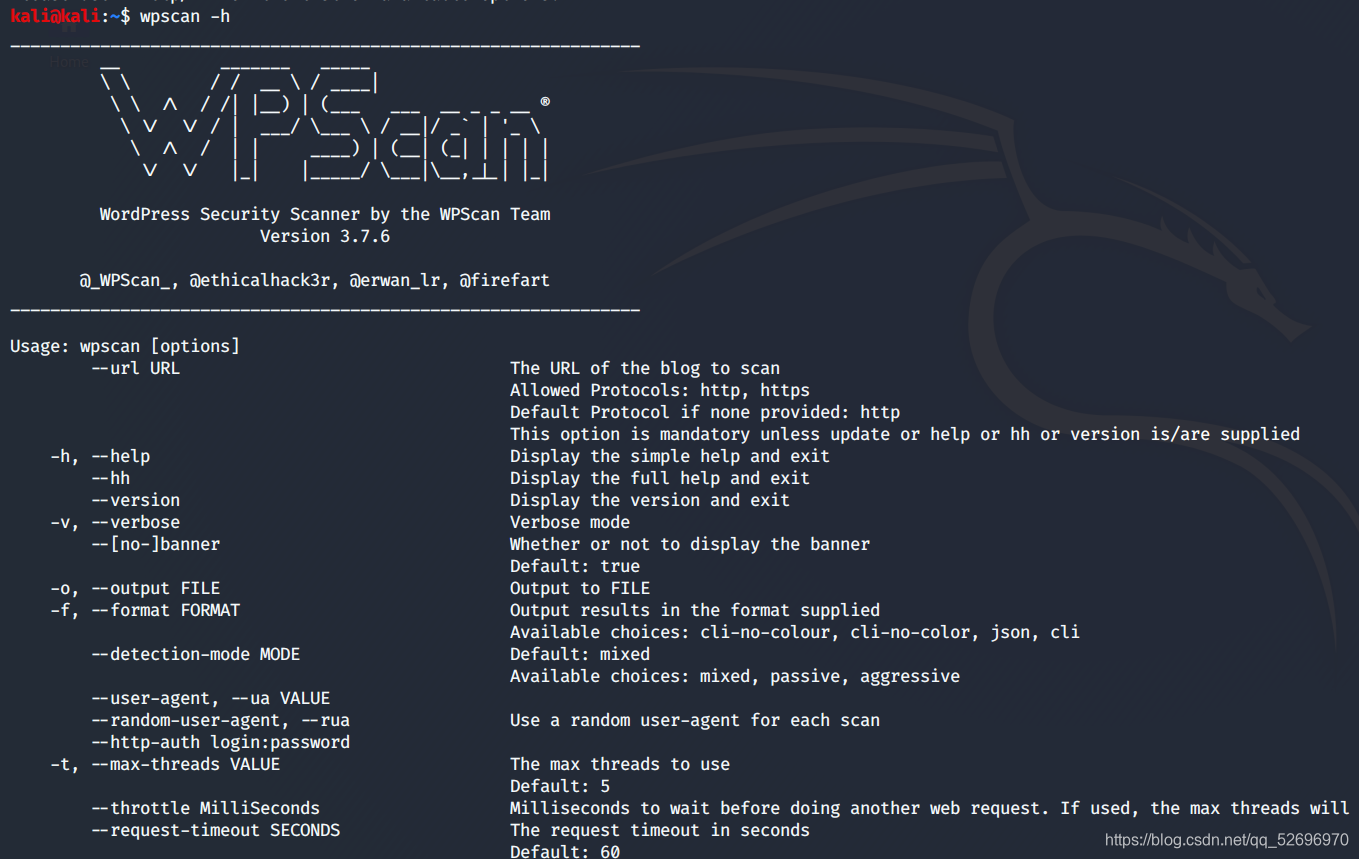

针对WordPress测试,可以使用wpscan工具进行对应安全测试。(得到主题,服务器,插件等信息)

注:科学上网,绕过某些障碍,更新WordPress数据库,以便于探测

端口信息收集

1.端口介绍

端口:把IP看做房子,端口就是出入房子的门。端口由端口号标记,只有整数,范围是0到65535(2^16-1)

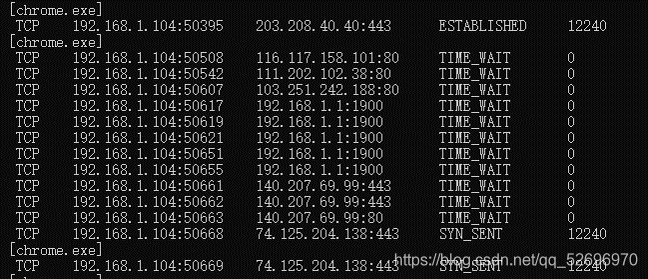

在计算机中每一个端口代表一个服务。在Windows命令行中使用 netstat -anbo 显示开放端口。

2.端口信息收集

对于收集目标机器端口状态可以使用工具来进行测试。

工具原理:使用TCP或者UDP等协议向目标端口发送指定标志位等的数据包,等待目标返回数据包,以此来判断端口状态。

工具:

1、使用nmap 探测。 nmap -A -v -T4 目标(kali)

2、使用masscan探测

3、使用在线网站探测 http://tool.chinaz.com/port/(不能探测本地)

3.端口攻击

针对不同的端口有不同的攻击方法

针对远程连接服务器端口

(23号端口:明文传递)

对于扫描到的端口可以在搜索引擎中查找对应的攻击方法进行测试。

4.防御措施

只要端口开放并且可以连通,那么就可以利用对应的方式进行攻击测试。

防御措施:

1、关闭不必要的端口;

2、对重要业务的服务端口设置防火墙;

3、加强信息安全意识,经常性更换用户密码;

4、经常更新软件,打补丁(patch)。

可以连通,那么就可以利用对应的方式进行攻击测试。

防御措施:

1、关闭不必要的端口;

2、对重要业务的服务端口设置防火墙;

3、加强信息安全意识,经常性更换用户密码;

4、经常更新软件,打补丁(patch)。