0x00 漏洞发现

关于操作系统,框架与端口服务的一次漏洞发现点小结,以便于打开黑盒渗透思路

0x01 漏洞发现-操纵系统

工具探针:

Goby

Nmap

Nessus(8834端口)

OpenVAS

Nexpose

漏洞类型: 远程执行 权限提升 缓冲区溢出 …

利用工具框架: MSF Searchsploit

单点EXP:

cnvd

seebug

1337day(0day交易平台)

exploit-db

Packetstorm

Security

Poc复现文章等

0x02 漏洞发现-web应用

已知CMS类型

dedecms织梦.discuz,wordpress 等源码结构

利用单点EXP漏洞平台:

cnvd

seebug

1337dyay

exploit-db

利用根据框架漏扫-kali

cmsscan(大众化框架)

wpscan(wordpress)

joomscan(joomal)

drupalscan(drupal)

…

利用代码审计

函数点挖掘

功能点挖掘

框架类挖掘

常见开发框架类型

PHP: Yii, Laravel ,thinkphp

JAVA: Shiro, Struts, Sping, Maven,springboot

*Fastjson 是一个 Java 库,可以将 Java 对象转换为 JSON 格式,当然它也可以将 JSON 字符串转换为 Java 对象。 Fastjson 可以操作任何 Java 对象,即使是一些预先存在的没有源码的对象。Python: Flask, Django, Tornado

未知CMS类型利用漏扫

xray awvs appscan

人工探针: 应用功能, URL参数, 盲猜测试等

某网站实战渗透思路描述:

查看robots

网站cms识别,漏洞查找失败

寻找后台弱口令,默认路劲被修改,

百度搜索爆破后台路径,网上查找后台路劲访问下载文件搜索login到后台地址 发现无弱口令

下一步扫描端口:发现888端口,8888端口,疑似为宝塔端口

搜索近期的宝塔漏洞:漏洞不存在

发现数据备份文件。需要路径,使用数据库连接工具(navicat premium),发现连接不上宝塔拒绝

再次搜索文件,再次发现一个网站数据账号密码,再次连接登录成功…数据库dede发现网站数据库账号密码 …

0x03 漏洞发现-app应用

抓包:http/https协议分析 Burpsuite Charles Fiddler 抓包精灵

抓包其他协议 wireshark 分析数据包将思路转到web上面

逆向: 提取apk设计url将思路转向web 反编译测试

其他补充: 信息收集最大化

0x04 漏洞发现-服务接口

常见服务端口漏洞小结

web服务类型

数据库服务类型

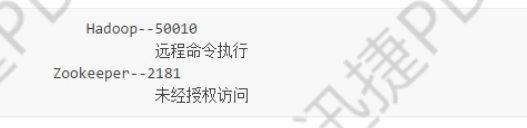

大数据类型

文件共享类型

远程服务类型

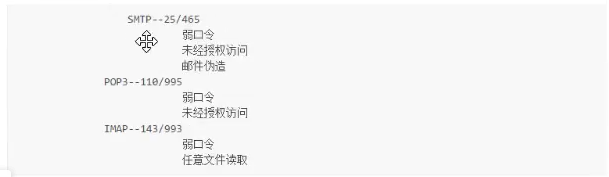

邮件服务类型

其他服务类型

#API 接口-WebServiceRESTful API

用户管理

会员管理

支付管理

订单管理等等功能,

调用api接口使用功能 根据应用自身的功能方向决定,安全测试目标需有 API 接口调用才能进行此类测试,主要涉及的安全问题:自身安全,配合WEB,业务逻辑等,其中产生的危害可大可小,属于应用 API 接口网络服务测试面,一般也是在存在接口调用的情况下的测试方案。

WSDL

(网络服务描述语言,Web Services Description Language)是一门基于 XML 的语言,用于描述Web Services 以及如何对它们进行访问。类似于参数传递。

例:http://testaspnet.vulnweb.com/acuservice/service.asmx?WSDL

漏洞发现:使用awvs扫描 使用它的特定传参 payload

扫描出sql注入,直接用sqlmap扫描请求地址数据包request 注入点具体位置可替换为*

修复:

打上补丁

关闭入口

防护应用

交流学习:

博客:www.kxsy.work

CSND社区:告白热