不存在十全十美的文章,如同不存在彻头彻尾的绝望。

——《且听风吟》村上春树

概述

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和WordPress本身的漏洞。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress。值得注意的是,它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能。

主要参数

工具使用

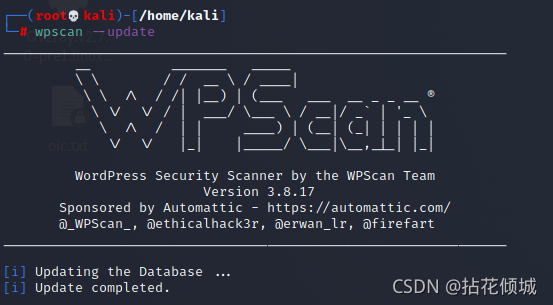

建议第一次使用时先更新

wpscan --update

使用wordpress建站流程

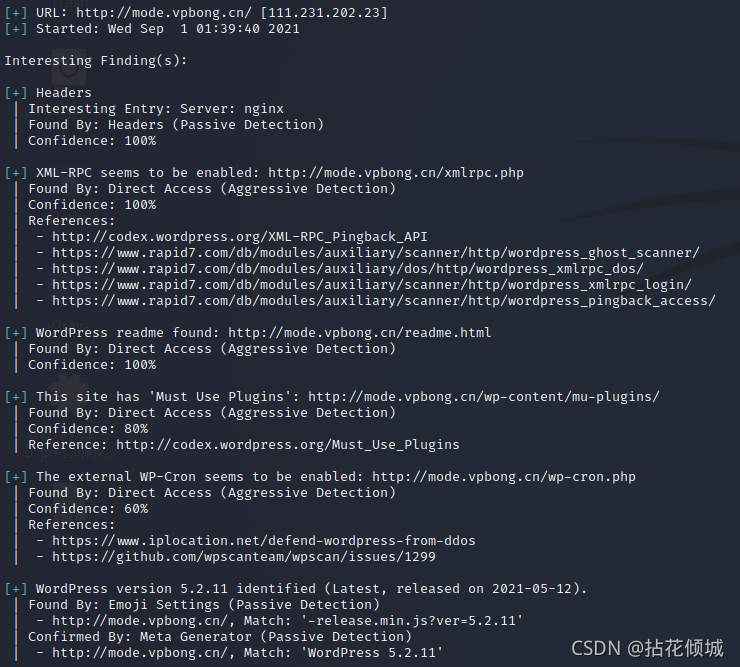

扫描wordpress站点

wpscan --url http://xxx.xxx

我们可以看到中间件Nginx,wordpress版本 5.2.11

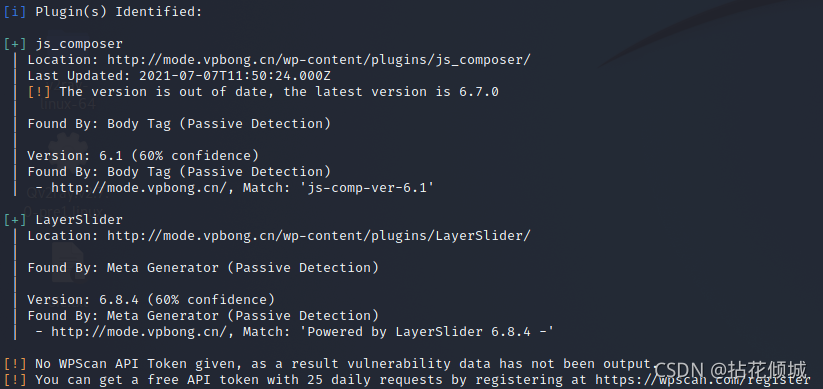

插件扫描

wpscan --url http://xxx.xxx -e p

我们可以看到使用的插件是js_composer、LayerSlider

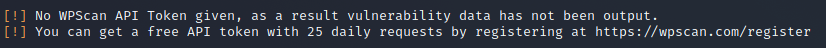

扫描插件漏洞

wpscan在扫描漏洞需要带上token值,才可以显示出漏洞。

不带token值,不显示漏洞信息,报如下提示:

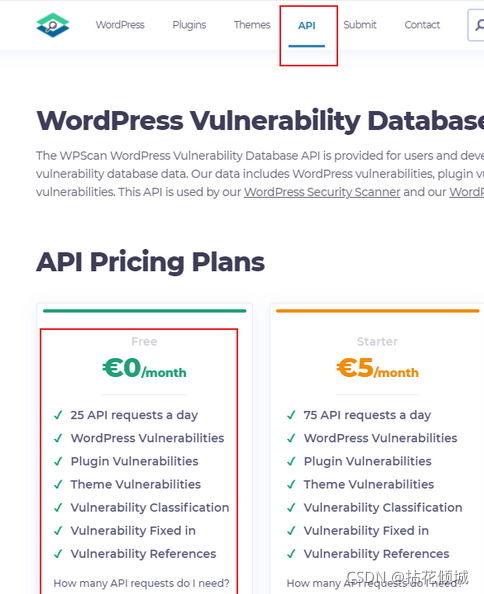

我们需要去官网获取免费的API

我们需要去官网获取免费的API

WpScan官网

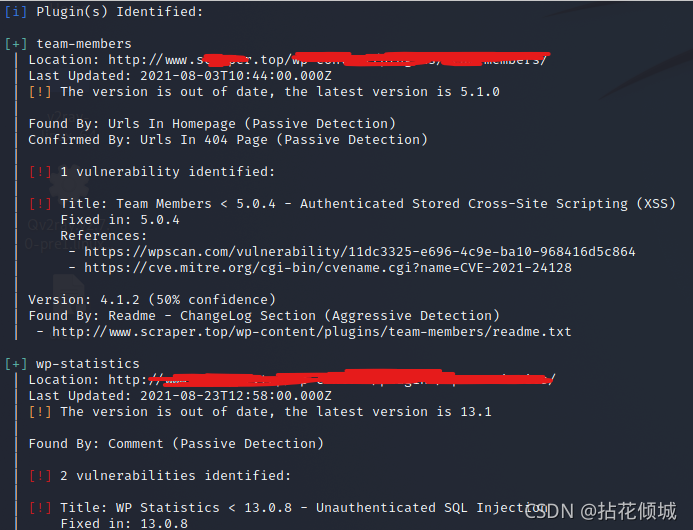

接下来我们扫描插件漏洞:

wpscan --api-token xxxxxxxxxxxxxxx --url http://xxx.xxx -e vp

可以看出该插件存在SQL注入和XSS

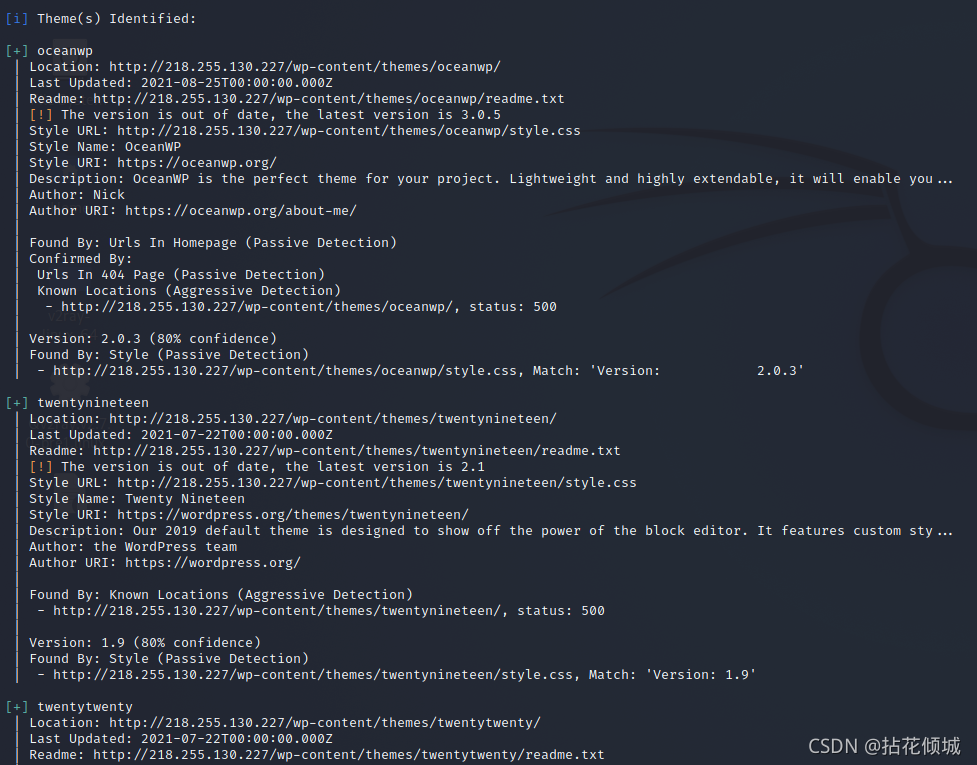

扫描主题

wpscan --url http://xxx.xxx -e t

可以看到使用的主题有oceanwp、twentynineteen等

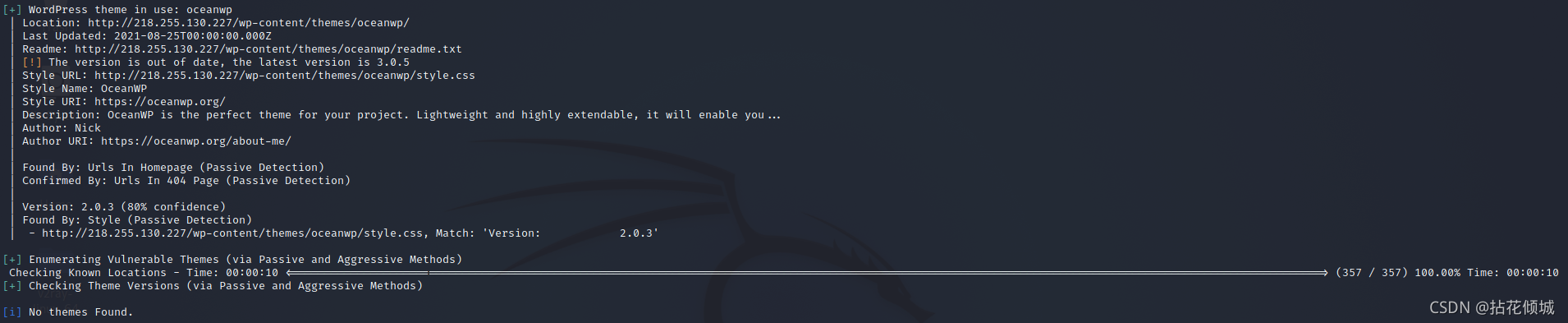

扫描主题漏洞

wpscan --api-token xxxxxxxxxxxxxxx --url http://xxx.xxx -e vt

该网站wordpress主题没有漏洞

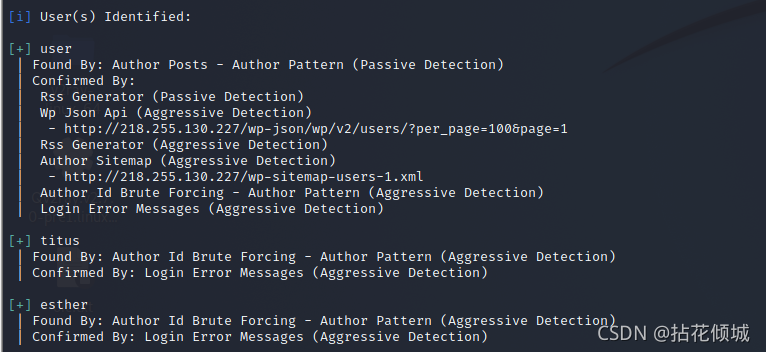

枚举wordpress用户名

wpscan --url http://xxx.xxx -e u

扫描出3个用户名:user、titus、esther

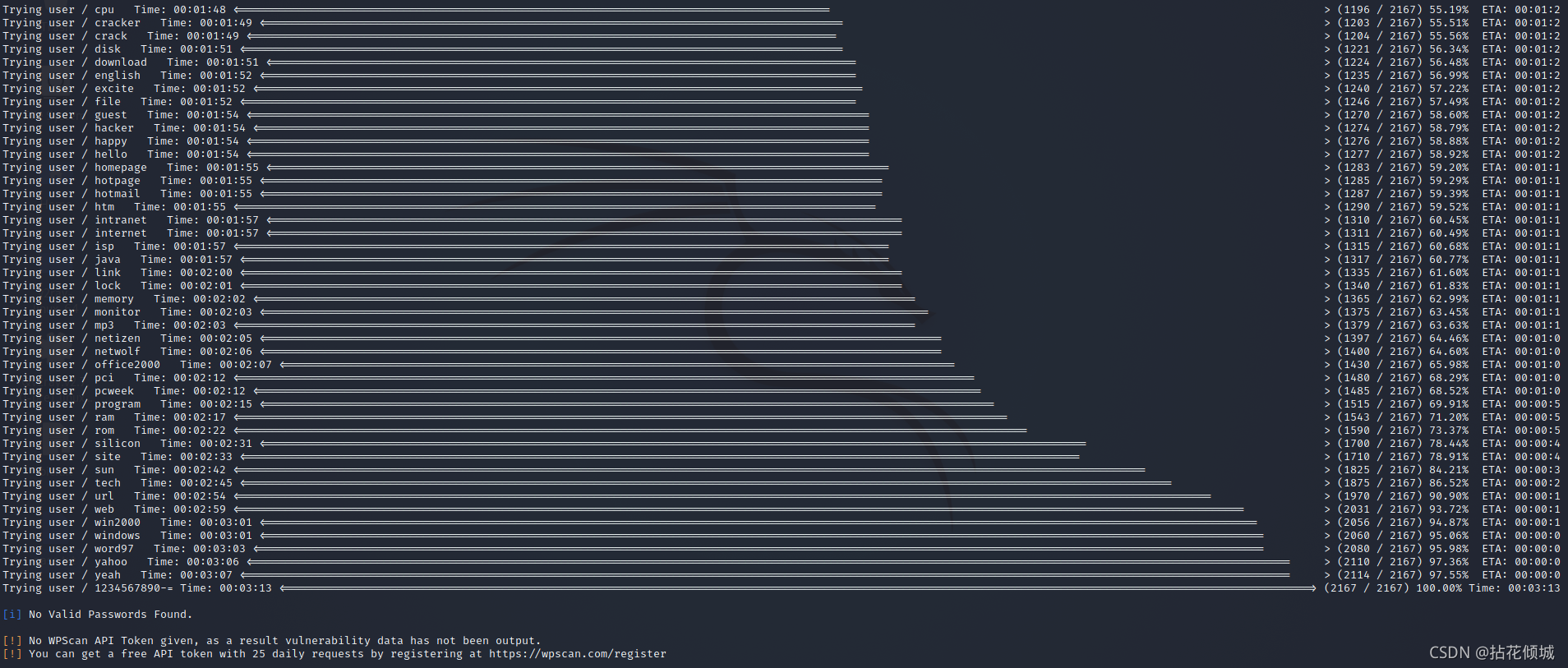

暴力破解密码

第一个用户user爆破失败,不巧第二个、第三个用户密码也爆破失败

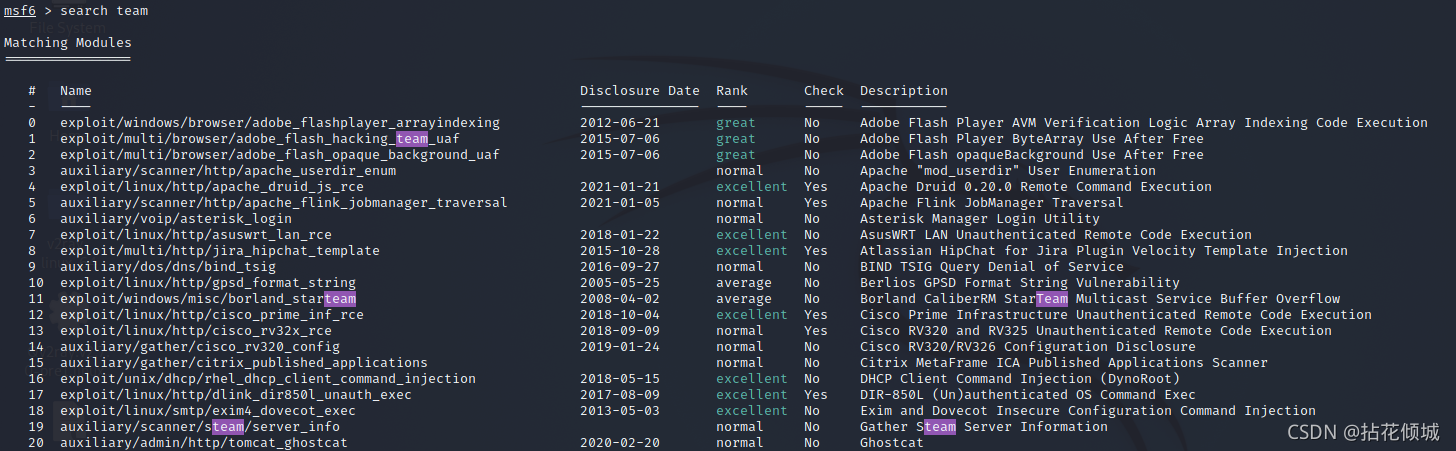

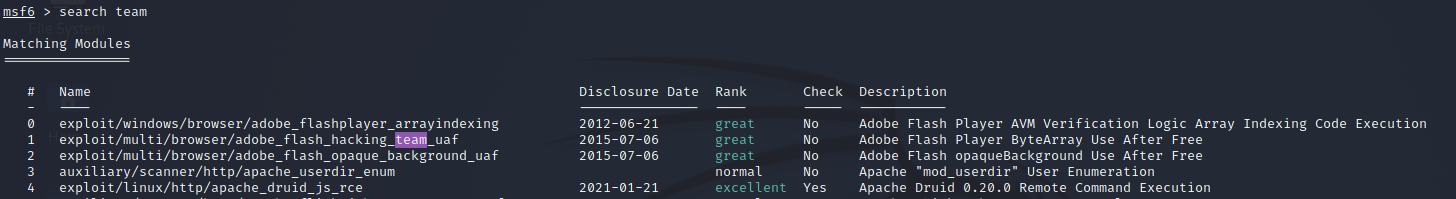

结合MSF获取shell

结合我们直接扫描出的插件漏洞:team-members、wp-statistics

模糊搜索即可,如果msf存在漏洞利用,直接利用即可

以上就是本文全部内容,希望大家可以有所收获!