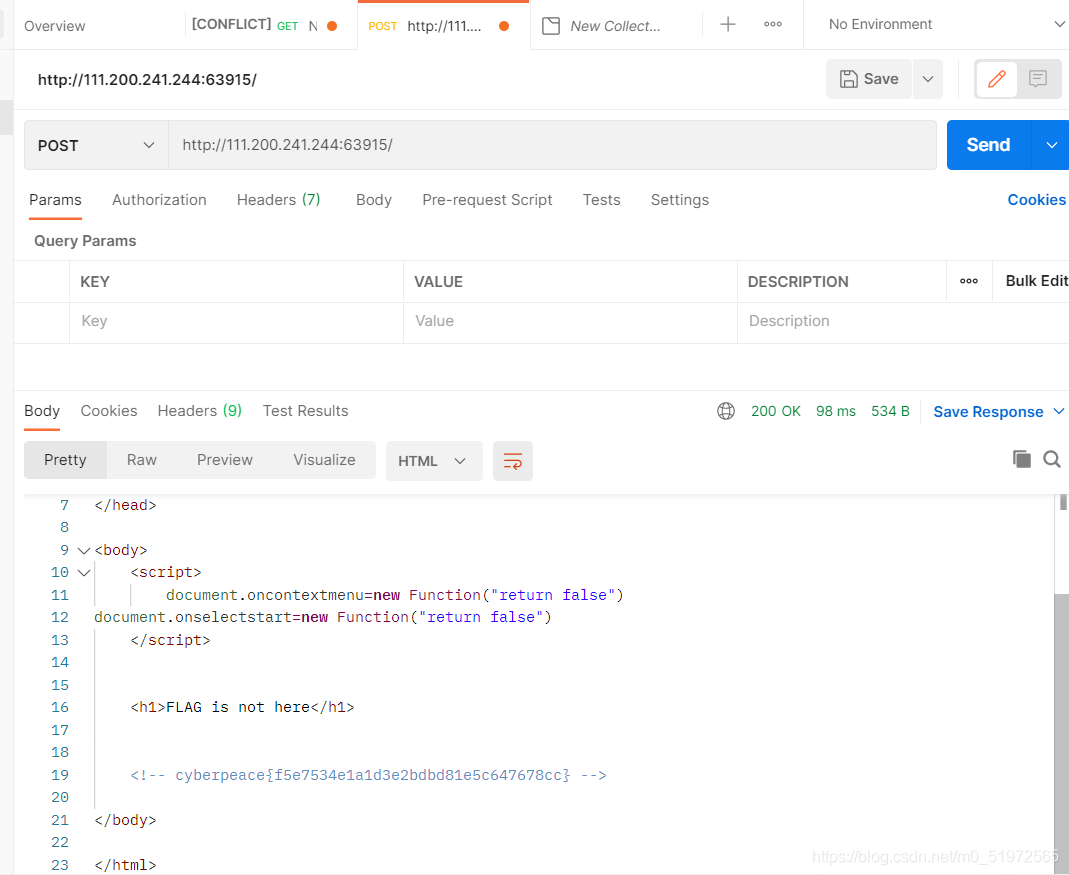

CTF 攻防世界 WEB 新手区wp

view source

1.按F12查看网页源代码获取元素,可以找到flag

2.使用postman查看网页源代码

robots

robots协议也叫robots.txt(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件,它通常告诉网络搜索引擎的漫游器(又称网络蜘蛛),此网站中的哪些内容是不应被搜索引擎的漫游器获取的,哪些是可以被漫游器获取的。因为一些系统中的URL是大小写敏感的,所以robots.txt的文件名应统一为小写。robots.txt应放置于网站的根目录下。如果想单独定义搜索引擎的漫游器访问子目录时的行为,那么可以将自定的设置合并到根目录下的robots.txt,或者使用robots元数据(Metadata,又称元数据)

爬虫首先爬取的文件是robots文件

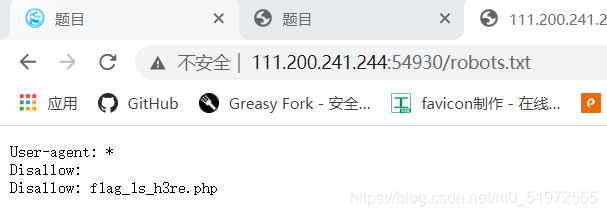

查看robots文件的方法,主域名/robots.txt

显示了 一个php文件,我们通过在在主域名后输入查看

backup

这道题提示我们了解index.php文件的备用文件的后缀名,如果网站存在备份文件,常见的备份文件后缀名有:“.git” 、“.svn”、“ .swp”“.~”、“.bak”、“.bash_history”、“.bkf” 尝试在URL后面,依次输入常见的文件备份扩展名。

我们在输入index.php后网页无反应,我们继续在其后输入后缀名尝试,提示下载对应文件,我们打开记事本查看可得。

cookie

这道题就是让我们了解什么是cookie和进行查看

Cookie 并不是它的原意“甜饼”的意思, 而是一个保存在客户机中的简单的文本文件, 这个文件与特定的 Web 文档关联在一起, 保存了该客户机访问这个Web 文档时的信息, 当客户机再次访问这个 Web 文档时这些信息可供该文档使用。由于“Cookie”具有可以保存在客户机上的神奇特性, 因此它可以帮助我们实现记录用户个人信息的功能, 而这一切都不必使用复杂的CGI等程序 。

举例来说, 一个 Web 站点可能会为每一个访问者产生一个唯一的ID, 然后以 Cookie 文件的形式保存在每个用户的机器上。如果使用浏览器访问 Web, 会看到所有保存在硬盘上的 Cookie。在这个文件夹里每一个文件都是一个由“名/值”对组成的文本文件,另外还有一个文件保存有所有对应的 Web 站点的信息。在这里的每个 Cookie 文件都是一个简单而又普通的文本文件。透过文件名, 就可以看到是哪个 Web 站点在机器上放置了Cookie(当然站点信息在文件里也有保存) 。

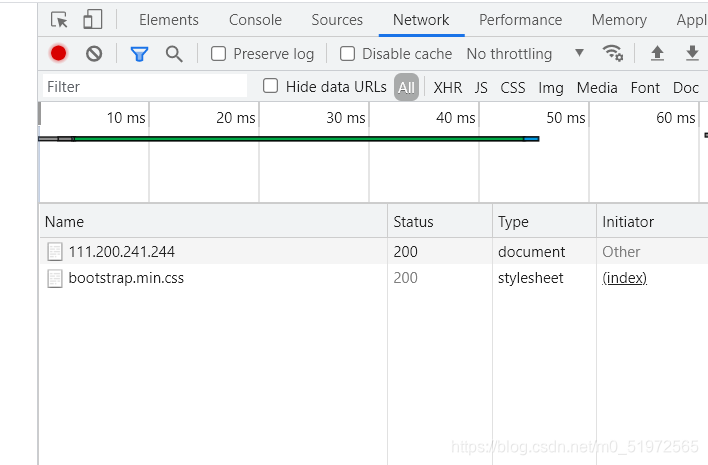

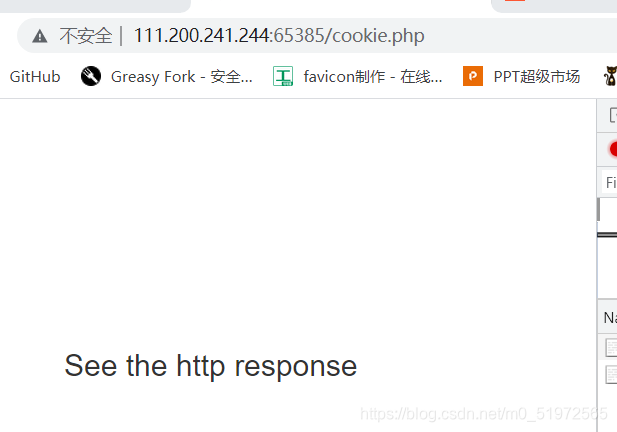

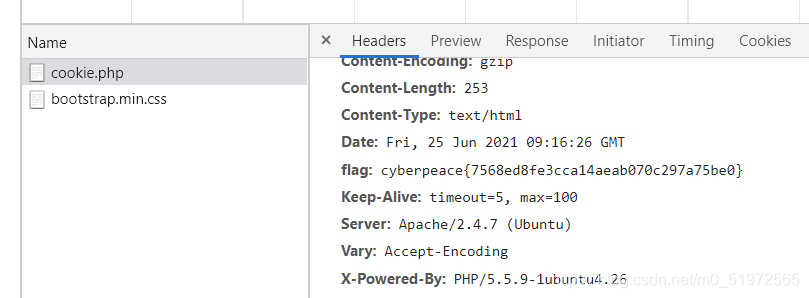

我们F12查看网络响应,可以看到一个响应(111.200.241.244)

点击进行查看,我们可以在末尾的cookies栏发现有东西,显示Value,cookie.php 我们在主域名后面输入跳转

然后显示了一个页面提示我们查看响应

我们继续F12查看响应内容得到了flag

baby_web

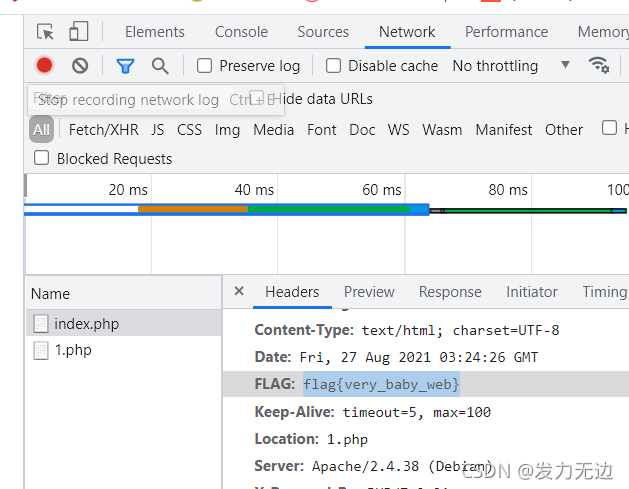

打开网页,我们看到显示的1.php的内容

结合题目描述我们 将其改为index.php,然后发现页面继续跳转回原页面

在查看浏览器network项里面查看index文件相应的头部信息

拿到flag