导入Seay并自动审计,一个一个进行查看

第一个:

这是一个文件写入的代码段,意思是将接收到的GET请求参数id的值拼接起来写入result.txt文件中,就是一个id的历史记录文件。因为没有对id参数进行过滤,所以认为有文件写入漏洞,但是写入的是txt文件,就只是写入,不进行解析操作,所以还需要配合文件上传,上传一个.htaccess文件,将result.txt文件当作php脚本进行解析,这样就可以写入一句话木马了,但是没有文件上传漏洞,所以第一个没什么用。

第二个:

第二个就是第十关的SQL注入漏洞了,参数id由双引号包裹,并且不管有无查询结果,输出结果均相同,只能用时间盲注了。

第三个:

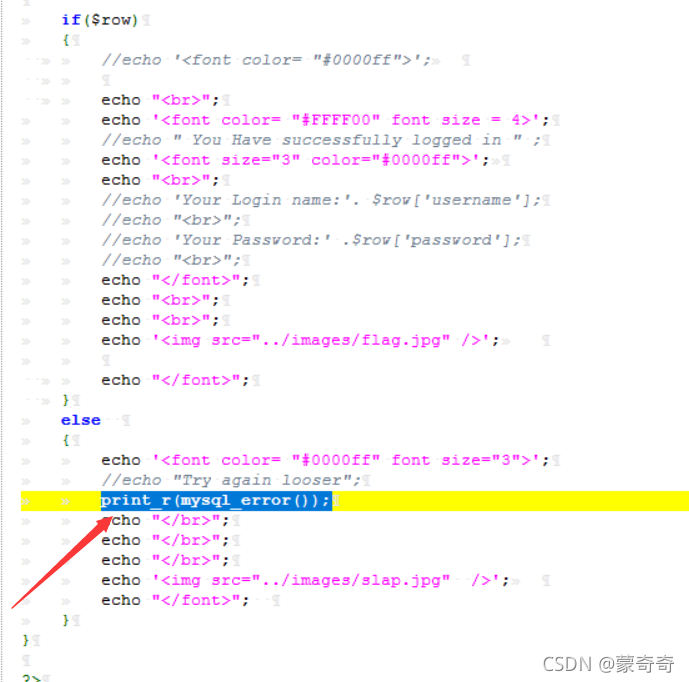

第三个为post接受uname与passwd,并将uname与passwd写入result.txt文件,与第一个一样,SQL注入漏洞为POST型,双引号包裹的报错注入

第四个:

echo输出函数,

S

E

R

V

E

R

[

′

R

E

M

O

T

E

A

D

D

R

′

]

变

量

,

属

于

X

S

S

漏

洞

格

式

,

可

将

X

S

S

代

码

写

入

_SERVER['REMOTE_ADDR']变量,属于XSS漏洞格式,可将XSS代码写入

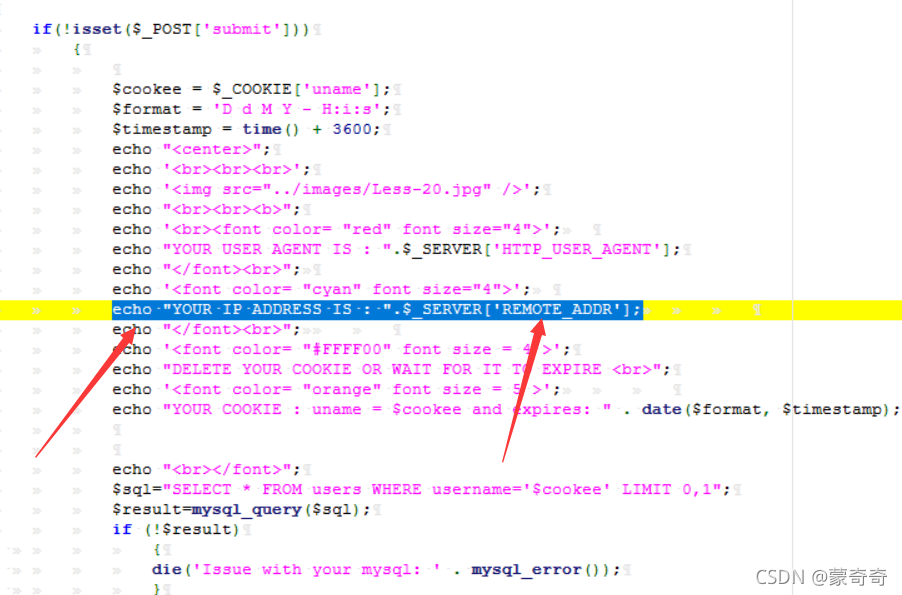

S?ERVER[′REMOTEA?DDR′]变量,属于XSS漏洞格式,可将XSS代码写入_SERVER[‘REMOTE_ADDR’]变量中进行XSS攻击,但是REMOTE_ADDR是不可伪造的,所以没有XSS漏洞

其他的都一个类型,只是SQL注入漏洞为各关的注入漏洞,可参考以下链接:

https://blog.csdn.net/qq_41420747/article/details/81836327