web

Login

页面只有简单的登录,而且只需要输入密码

访问robots.txt,发现源码

if (isset($_GET["password"])) {

if (hash("md5", $_GET["password"]) == $_GET["password"]) {

echo "<h1>Here is the flag:</h1>" . $flag;

} else {

echo "Try harder!";

}

}

MD5后与自身弱相等

md5("0e215962017")==0e291242476940776845150308577824

The Devil Never Sleeps

访问题目链接,返回

To get sleeping pills, navigate to /sleepingpill. To get the flag, navigate to /flag.

分别访问/sleepingpill和/flag

/sleepingpill返回了

{"pill_key":"-----BEGIN PUBLIC KEY-----\nMIGsMA0GCSqGSIb3DQEBAQUAA4GaADCBlgKBjgD/\n/3//\n///+AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA\nAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAECAwEAAQ==\n-----END PUBLIC KEY-----","sleeping_pill":"eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJmcmVzaCI6ZmFsc2UsImlhdCI6MTYzMTI2ODUyNSwianRpIjoiZGRjYWZjMmMtOGQzNC00N2VkLWE3MTEtZGQ5ZmNhZDliYjZmIiwidHlwZSI6ImFjY2VzcyIsInN1YiI6ImRldmlsIiwibmJmIjoxNjMxMjY4NTI1LCJleHAiOjE2MzEyNjk0MjUsInNsZWVwIjoiZmFsc2UiLCJkYW5nZXIiOiJ0cnVlIn0.cHj30O-QysHVVqiwptazK7U8VKzO6gxzj4iUV9hIxguQr1WuuiTVqBAOVJRhyIqoXBxE5JfPgRSIgISyOeDGoSddL52bz_mkFyTAZi8je1iMUZyGXe7v-Oe4xdT_cEB7zhRBrHo9JcY5AdSpWTpomkbRlIs9BSKqjhfavH17aH8NZy13dPaAeueoQ685"}

/flag返回了

{"msg":"Missing Pill Header"}

/flag说缺少Pill头,那加上Pill头

返回

{"msg":"Missing 'Bearer' type in 'Pill' header. Expected 'Pill: Bearer <JWT>'"}

Pill头的格式为Bearer后加上jwt token,正好/sleepingpill给了一个RSA证书和一个jwt token,

用这个token访问一下,返回

The Devil Never Sleeps!

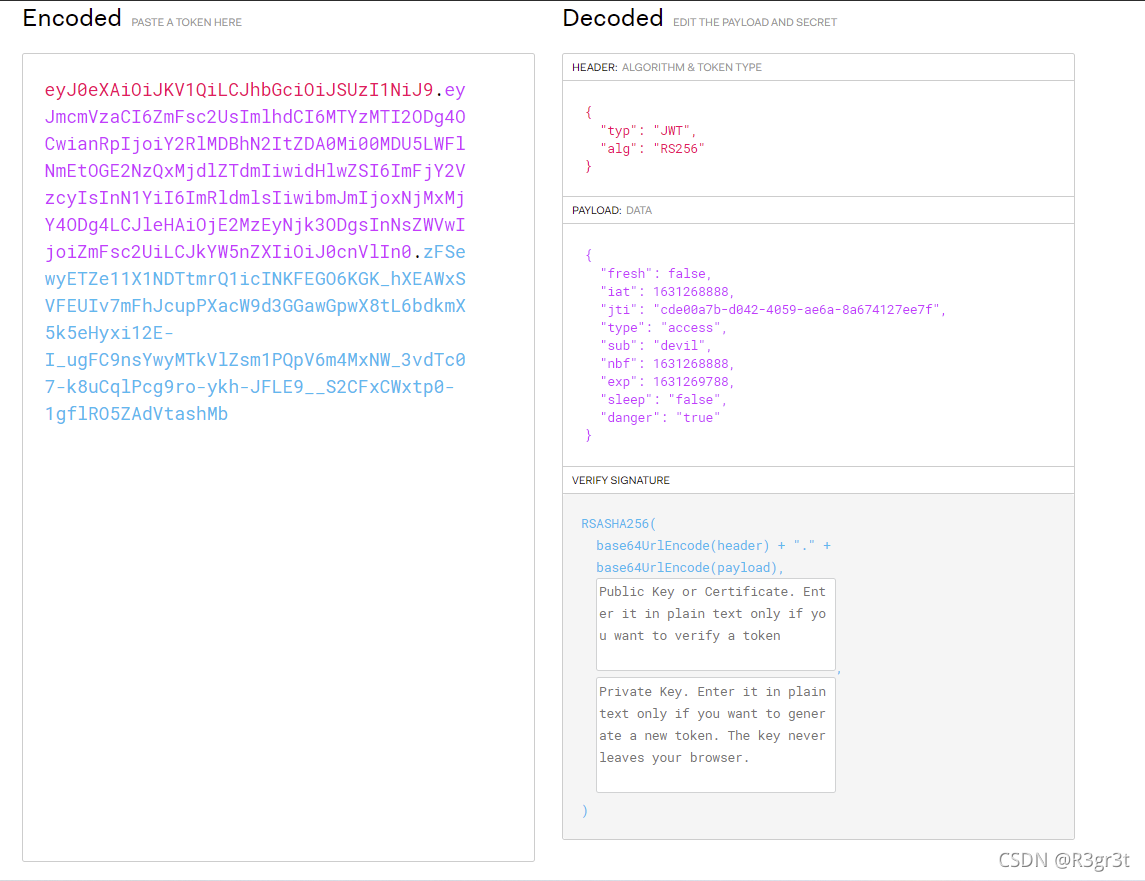

在jwt.io上解析一下jwt token

应该是要做一个jwt token的伪造

试了一下密钥混淆攻击,正好给了一个RSA公钥

JWT最常用的两种算法是HMAC和RSA。HMAC(对称加密算法)用同一个密钥对token进行签名和认证。而RSA(非对称加密算法)需要两个密钥,先用私钥加密生成JWT,然后使用其对应的公钥来解密验证。

如果将算法RS256修改为HS256(非对称密码算法=>对称密码算法)?

那么,后端代码会使用公钥作为秘密密钥,然后使用HS256算法验证签名。由于公钥有时可以被攻击者获取到,所以攻击者可以修改header中算法为HS256,然后使用RSA公钥对数据进行签名。

示例:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJsb2dpbiI6InRpY2FycGkifQ.I3G9aRHfunXlZV2lyJvWkZO0I_A_OiaAAQakU_kjkJM

结构:

{"typ":"JWT","alg":"HS256"}.

{"login":"ticarpi"}.

[使用HS256签名,使用RSA公钥文件作为密钥验证。]

后端代码会使用RSA公钥+HS256算法进行签名验证。

如何抵御这种攻击?JWT配置应该只允许使用HMAC算法或公钥算法,决不能同时使用这两种算法。

但是服务端会效验alg,只允许是RS256,所以换另一种方法。

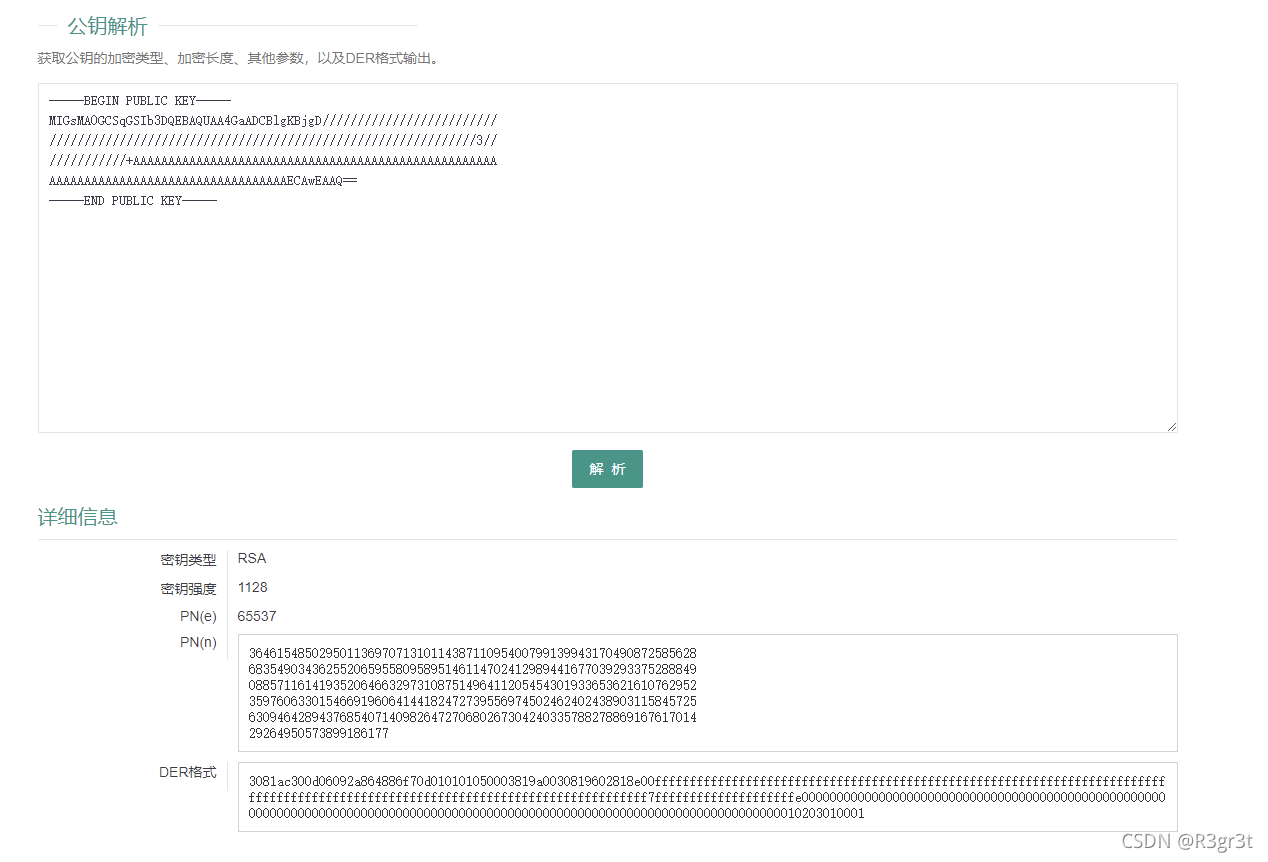

把公钥进行解析,得到n和e

在factordb上分解n,发现是可以分解的,算出d

python rsatool.py -n <n> -p <p> -q <q> -e <e> -v PEM -o privkey.pem

用rsatool生成私钥,就可以伪造jwt token了,在jwt.io上输入公钥和私钥,把参数中的sleep改为true,就可以得到flag了