command injection PHP stristr() 函数PHP String 函数实例 查找 “world” 在 “Hello world!” 中的第一次出现,并返回字符串的剩余部分:

PHP stristr() 函数PHP String 函数实例 查找 “world” 在 “Hello world!” 中的第一次出现,并返回字符串的剩余部分:

定义和用法

stristr() 函数搜索字符串在另一字符串中的第一次出现。

注释:该函数是二进制安全的。

注释:该函数是不区分大小写的。如需进行区分大小写的搜索,请使用 strstr() 函数。

语法

stristr(string,search,before_search)

string 必需。规定被搜索的字符串。

search 必需。规定要搜索的字符串。

如果该参数是数字,则搜索匹配该数字对应的 ASCII 值的字符。

before_search 可选。默认值为 “false” 的布尔值。

如果设置为 “true”,它将返回 search 参数第一次出现之前的字符串部分。

返回值: 返回字符串的剩余部分(从匹配点)。如果未找到所搜索的字符串,则返回 FALSE。

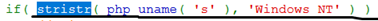

if( stristr( php_uname( ‘s’ ), ‘Windows NT’ ) ) {

用于判断是否为windows系统

2.php_uname(string $mode = “a”): string

php_uname() 返回了运行 PHP 的操作系统的描述。 这和 phpinfo() 最顶端上输出的是同一个字符串。 如果仅仅要获取操作系统的名称。可以考虑使用常量 PHP_OS,不过要注意该常量会包含 PHP 构建(built)时的操作系统名。

mode 是单个字符,用于定义要返回什么信息:

‘a’:此为默认。包含序列 “s n r v m” 里的所有模式。

‘s’:操作系统名称。例如: FreeBSD。

‘n’:主机名。例如: localhost.example.com。

‘r’:版本名称,例如: 5.1.2-RELEASE。

‘v’:版本信息。操作系统之间有很大的不同。

‘m’:机器类型。例如:i386。

3.shell_exec — 通过 shell 环境执行命令,并且将完整的输出以字符串的方式返回

shell_exec(string $cmd): string

本函数同 执行操作符。

Cmd 要执行的命令。

返回值:命令执行的输出。 如果执行过程中发生错误或者进程不产生输出,则返回 null。

$cmd = shell_exec( 'ping ’ . $target );

作用是执行cmd中的ping target 然后将返回值再给了cmd变量

Cmd中常见的命令连接符

首先查看源码没有对字符进行任何过滤

target参数为将要ping的ip地址,比如在输入框输入127.0.0.1后,对于windows系统,会发出ping 127.0.0.1操作。

这里可以引入命令行的几种操作方式:

A && B: 先执行A,如果成功,执行B;

A || B :先执行A,如果失败,执行B;

A | B:管道,先执行A后,将A的结果作为B的输入,打印的是B的结果;

A & B:先执行A,然后不管成功与否,执行B;

意味着我们可以通过输入 【ip】+【连接字符】+ 【命令】 的格式进行命令注入

参考https://blog.csdn.net/weixin_45694388/article/details/109805127

所以最后command injection 的意义就在于通过运用命令连接符来进行越界访问一些你需要的信息。

还有就是当你dvwa中的command injection测试时出现乱码时则

将dvwaPage.inc.php文件,修改277行,将UTF-8改为GBK或者GB2312即可。