新手区

view_source

题目:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用了。

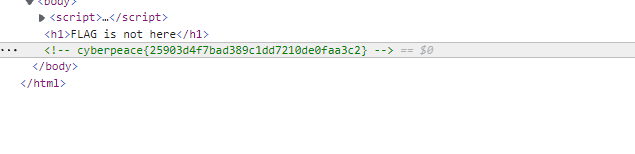

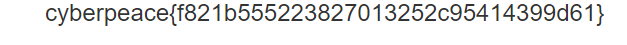

解:右键有用不了,那就直接用F12,查看源码

可以看到这里的注释即为Flag

robots

题目:X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

解:

一进来,啥也没有。根据题目,是robots协议:

robots协议也叫robots.txt(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件,它通常告诉网络搜索引擎的漫游器(又称网络蜘蛛),此网站中的哪些内容是不应被搜索引擎的漫游器获取的,哪些是可以被漫游器获取的。因为一些系统中的URL是大小写敏感的,所以robots.txt的文件名应统一为小写。robots.txt应放置于网站的根目录下。如果想单独定义搜索引擎的漫游器访问子目录时的行为,那么可以将自定的设置合并到根目录下的robots.txt,或者使用robots元数据(Metadata,又称元数据)。

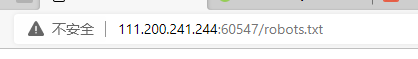

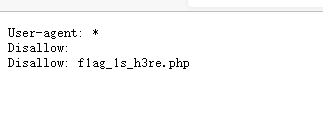

进入到robots.txt看一下

里面是这样

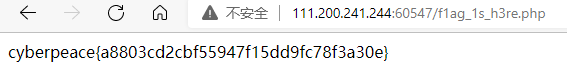

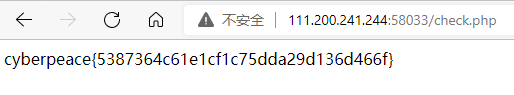

Flag is here?进入

得到了Flag

backup

题目:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

解:

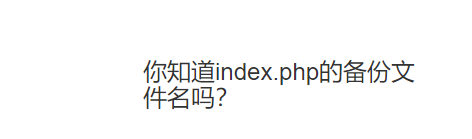

提示我们去搜index.php的备份文件名

是index.php.bak

这个脚本会下载一个txt文件,打开即可看到所要的Flag。

Cookie

题目:X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?‘

解:

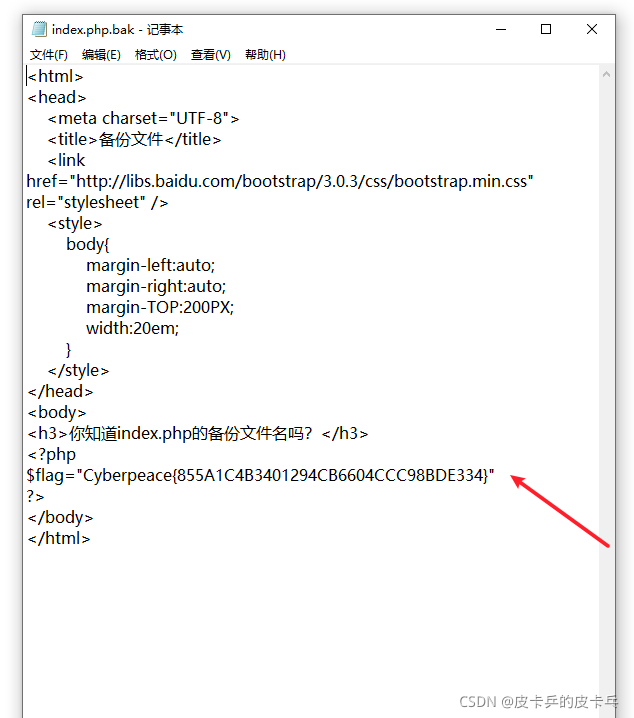

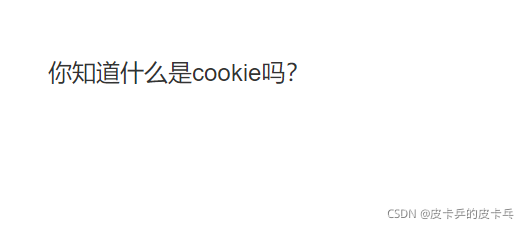

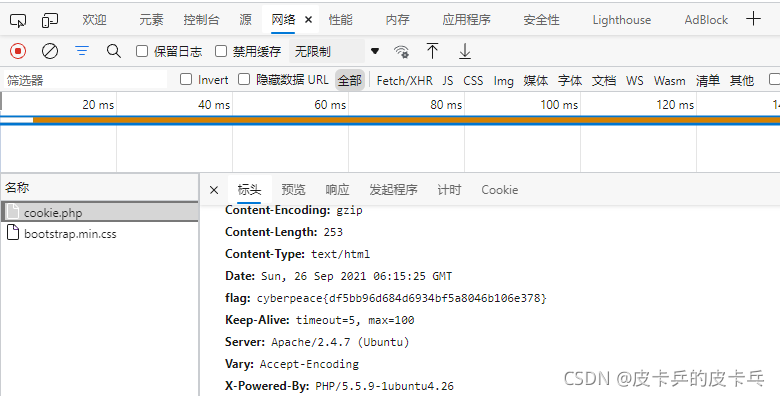

查看网页的cookie

查看这个php脚本的网页

查看http response

得到flag

disabled_button

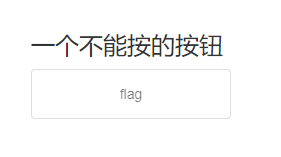

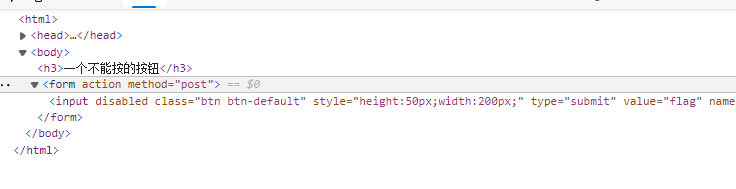

题目:X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

解:

很明显,我们按下F12

删除掉disabled,即可按下按钮。

按下按钮即可得到Flag。

weak_auth

题目:小宁写了一个登陆验证页面,随手就设了一个密码。

解:

他说他随手设置了一个密码。

用户名我们用:admin ,密码:123456

simple_php

题目:小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

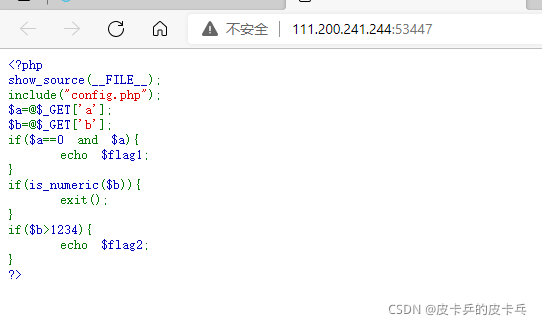

解:

根据分析,a可以=abcd(以0开头会认为是八进制数字)

因为b不能是纯数字而且要大于1234(很明显提醒你了,可以在数字后面加字母表示非纯数字)

则b可以=9999c

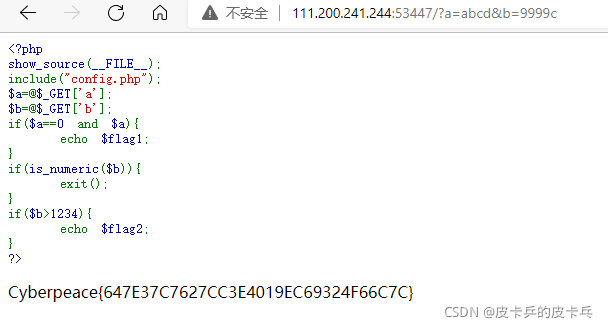

然后把a=abcd,b=9999c写进去即可

成功拿到flag

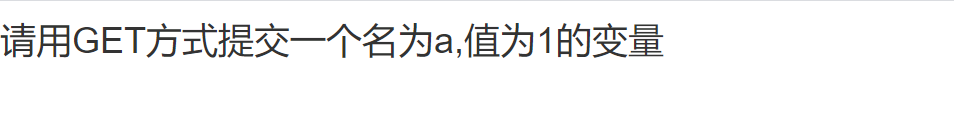

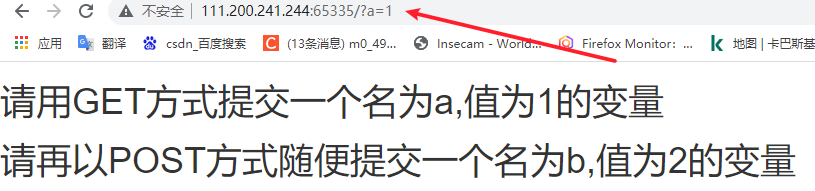

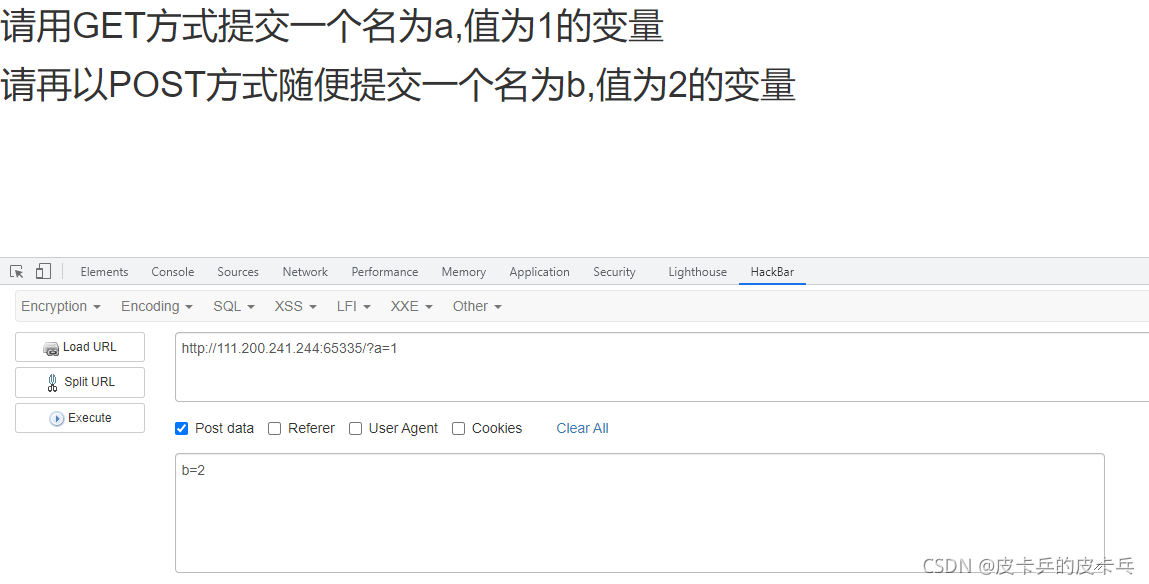

get_post

题目:X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

get方式提交,用url的方式。

结果如下:

这时候需要用的插件:hackbar(破解版需要的可以在下面评论)利用google浏览器即可。

安装完毕后按F12调出开发者界面。输入所需数据,按下execute。