web1 源码

此题直接使用F12查看源码即可获得flag

web2 js前台拦截

右键和F12都无法查看源码,但是他只有前端的限制,我们可以通过禁用javascript或者通过bp抓包获得flag

![![bp][2]](https://img-blog.csdnimg.cn/249718d975b24fbbb88824de22260bac.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

通过Ctrl+u或者在url前面添加view-source:也可获得flag

![![3][3]](https://img-blog.csdnimg.cn/c830f304ca494a9a86778a61a38d3581.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

web3 响应头

通过bp抓包查看Response中的Headers即可获得flag

![![4][4]](https://img-blog.csdnimg.cn/28dd03e2844843aa94c57eb9eb8db27c.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

web4 robots.txt

根据提示访问robots.txt,发现flagishere.txt

![![4][5]](https://img-blog.csdnimg.cn/3cca7edb32084c8ea000ac943a61802e.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

接着访问flagishere.txt,即可获得flag

![![6][6]](https://img-blog.csdnimg.cn/49f161134c63411ca85df5af3d7c9219.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

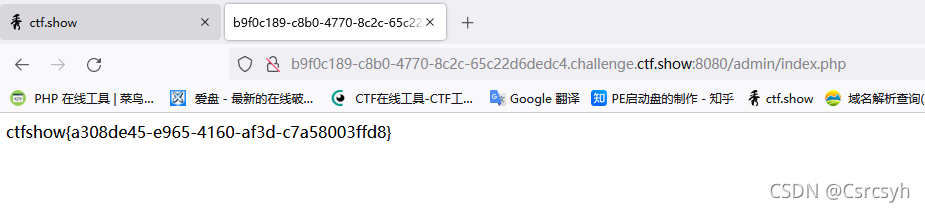

web5 index.phps

此题关于phps源码泄露,我们根据提示访问index.phps,获得下载文档,打开即可获得flag

![![7][7]](https://img-blog.csdnimg.cn/17ebb8aa1f384251a3439de0e93744d1.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

![![8][8]](https://img-blog.csdnimg.cn/6deb778929b74f1393f27eed3c290ecd.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

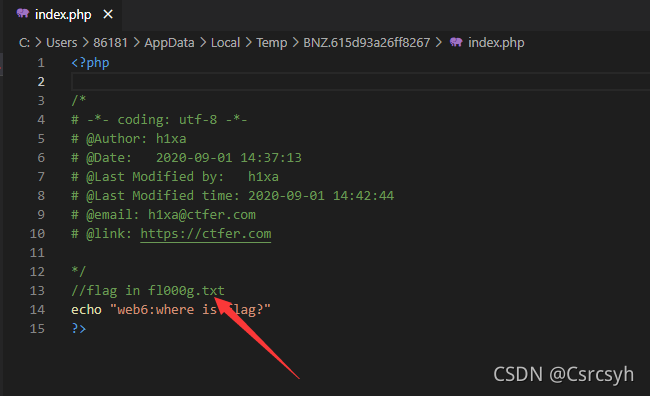

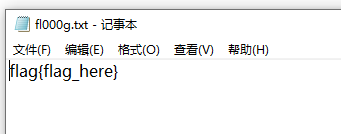

web6 www.zip

题目提示:解压源码到当前目录,测试正常,收工,那么我们输入常见的源码包名字www.zip,即可下载压缩包

那通过访问index.php发现flag在fl000g里

但是提交fl000g.txt中的flag是错误的

那我们尝试访问一下fl000g.txt这个地址

![![fl000g.txt][2]](https://img-blog.csdnimg.cn/88e1db77031c478aada16bd8b41a6eae.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

发现了真正的flag

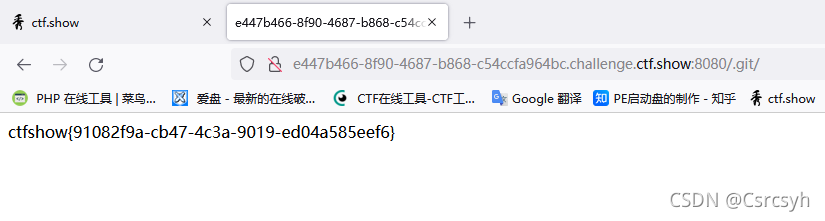

web7 git

版本控制器,不是git泄露就是svn泄露

此题通过访问/.git/即可获得flag

web8 svn

版本控制器,不是git泄露就是svn泄露

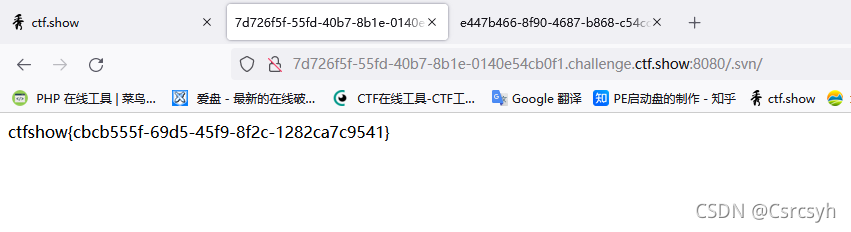

此题通过访问/.svn/即可获得flag

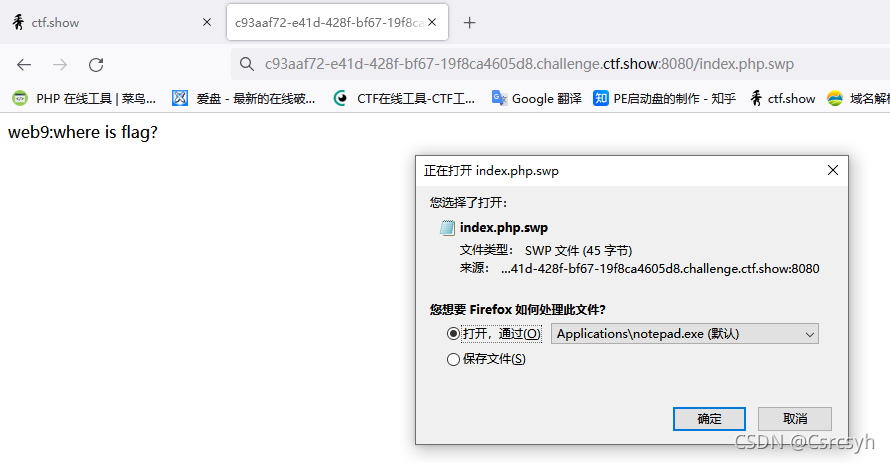

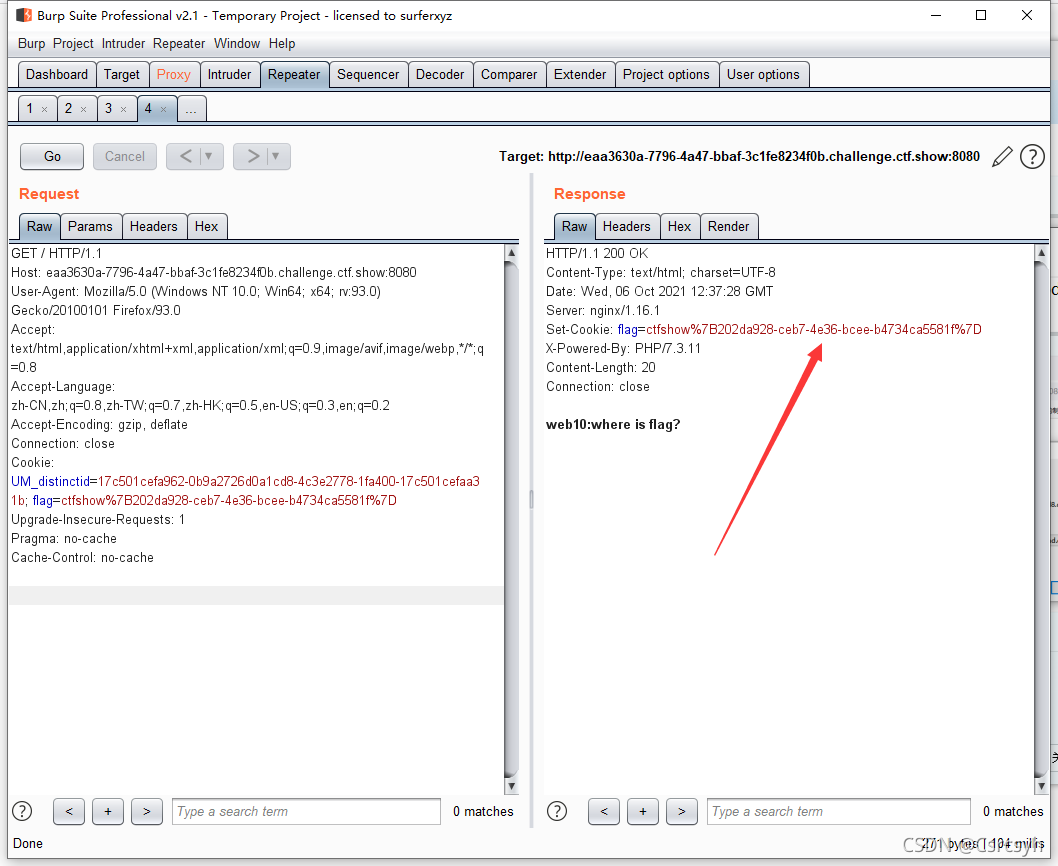

web9 vim缓存

通过访问index.php.swp,访问首页中的交换文件下载缓存文件

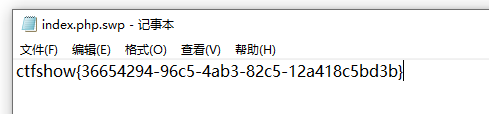

web10 cookie

通过bp抓包,观察Response回响即可得到flag

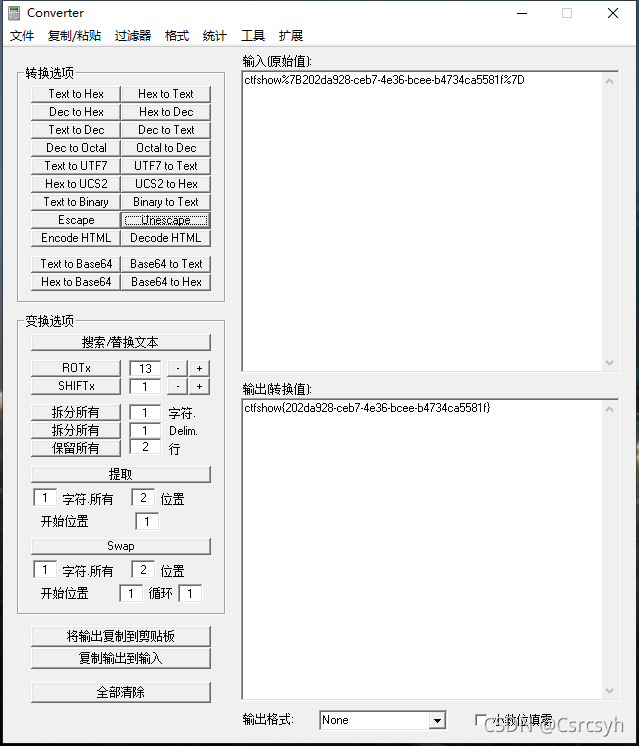

再通过Unescape解码即可提交

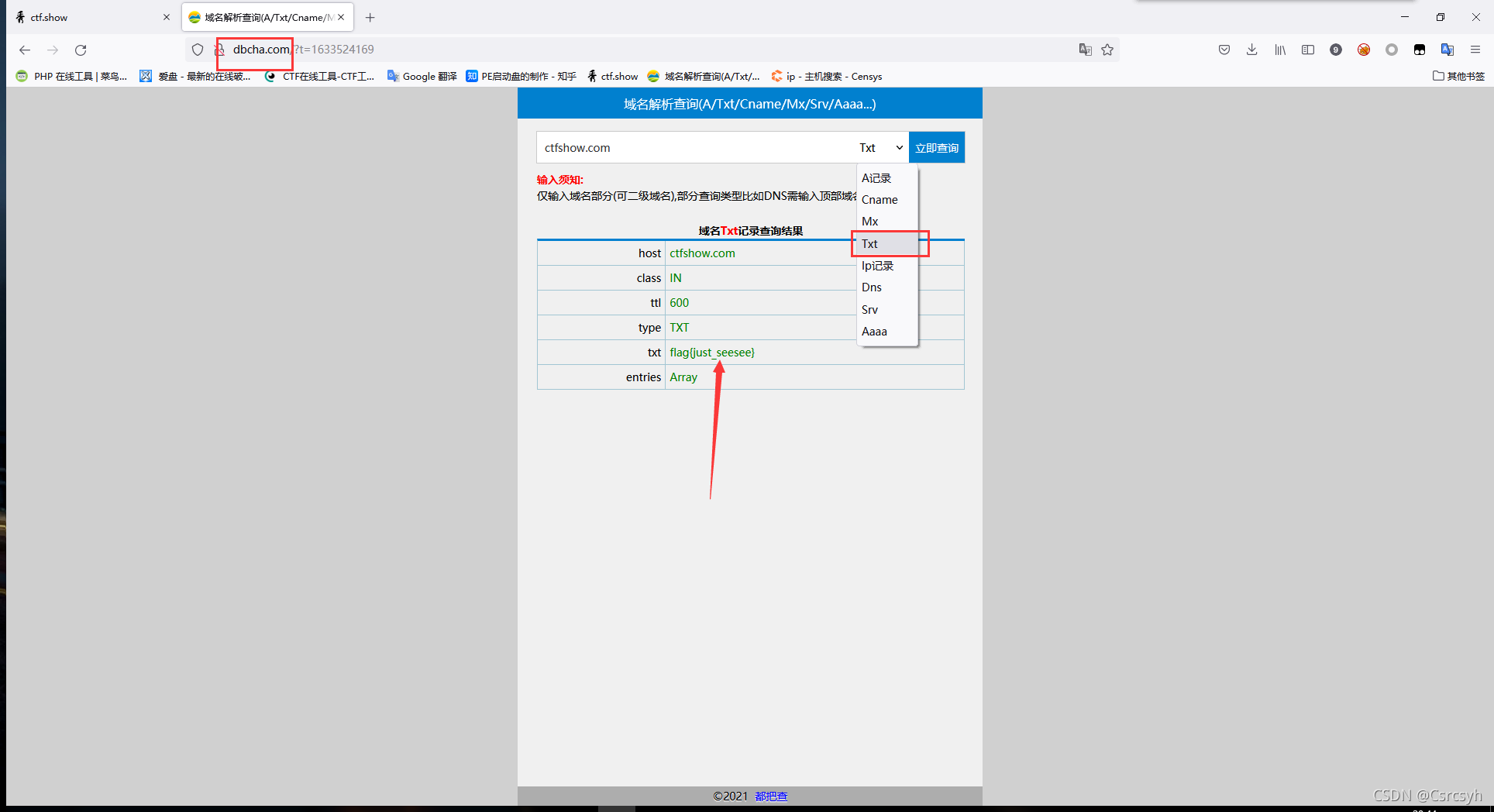

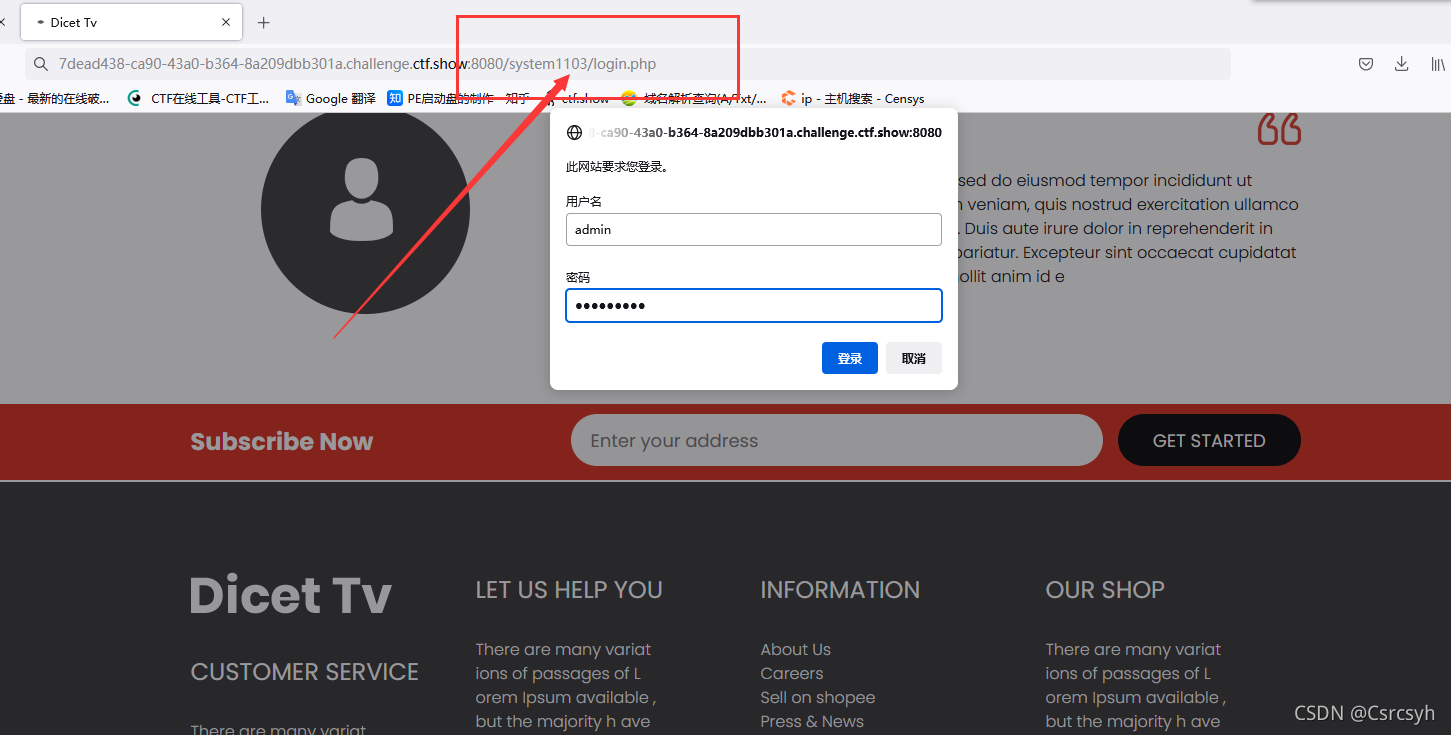

web11 域名解析

发现ctfshow.com隐藏了一条信息,通过常用的域名解析网址dbcha.com找到TXT中有flag

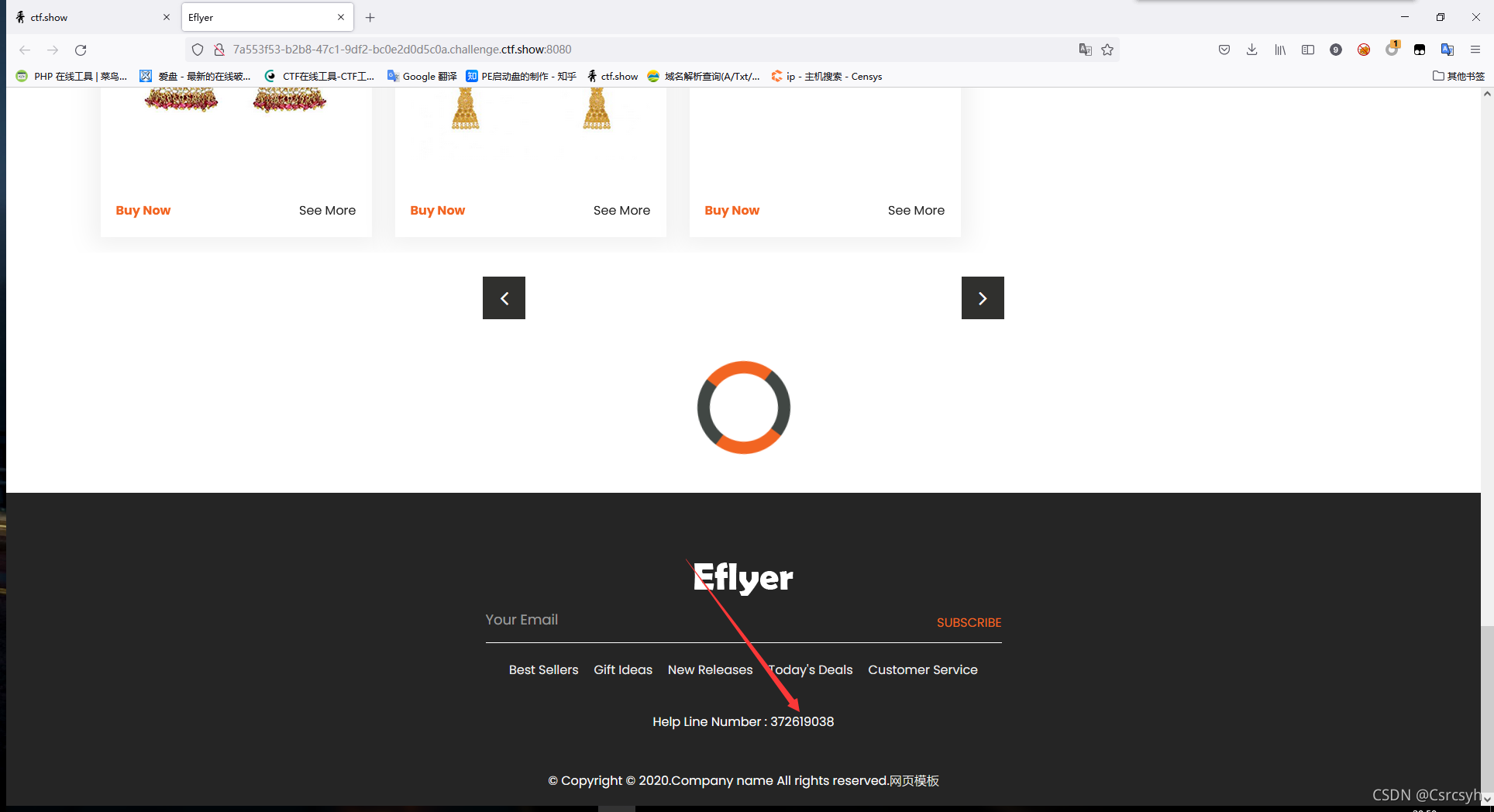

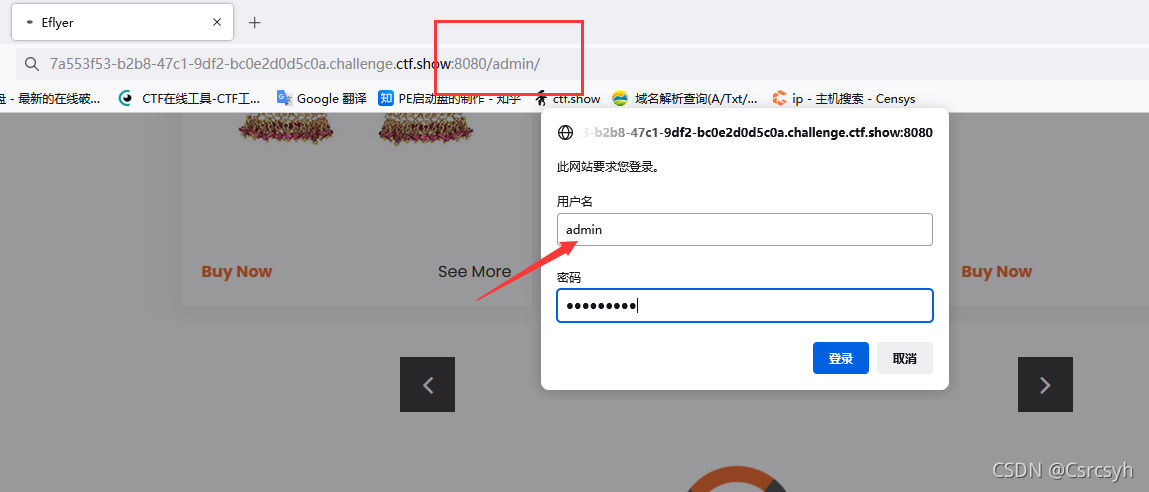

web12 公开信息

在页面最下端发现电话号码

通过访问admin尝试进行管理员账号登录,账号填写admin,密码则是电话号码

即可获取flag

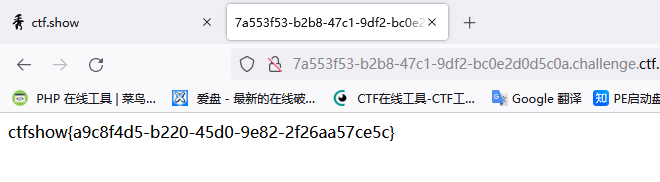

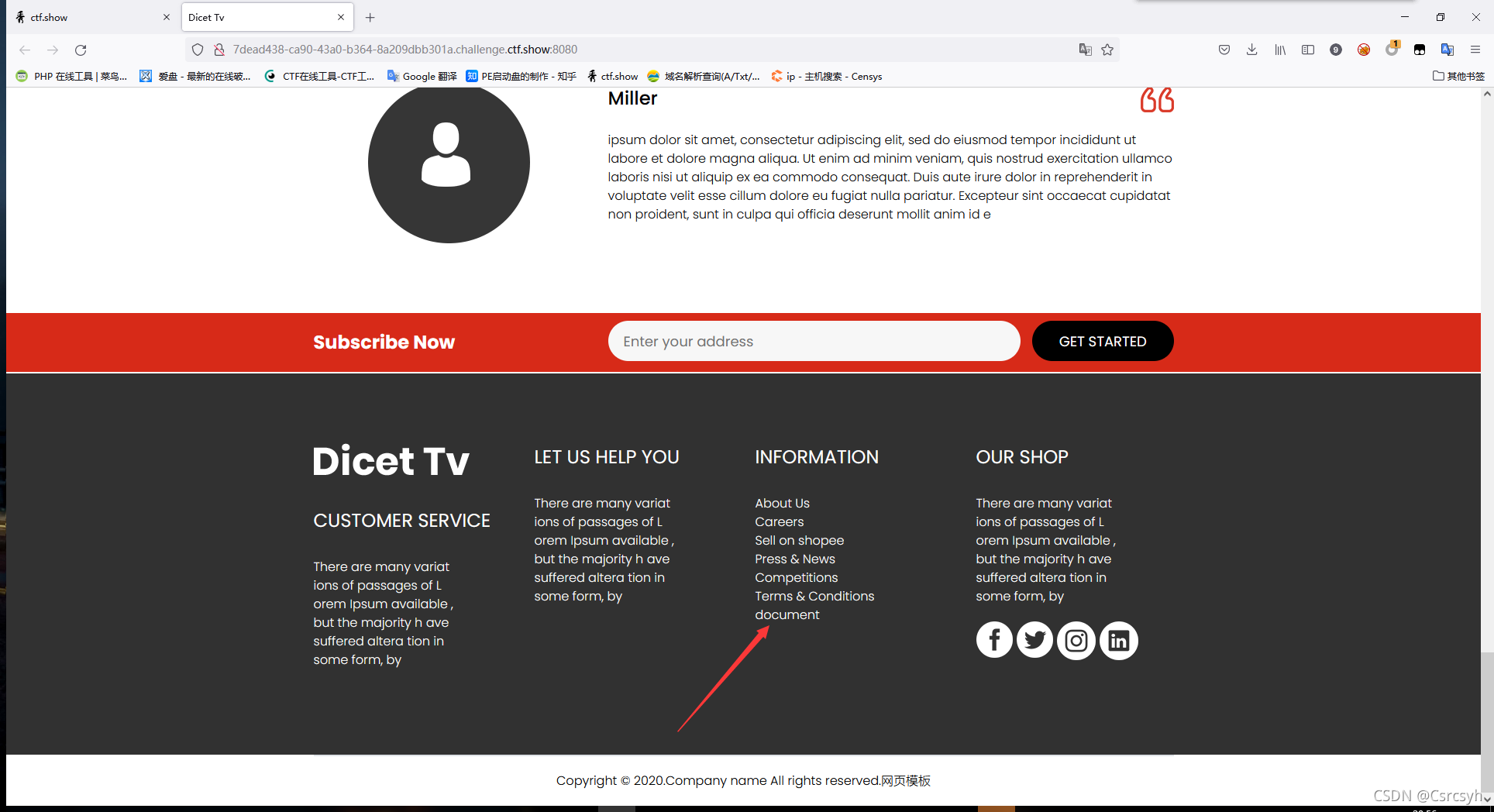

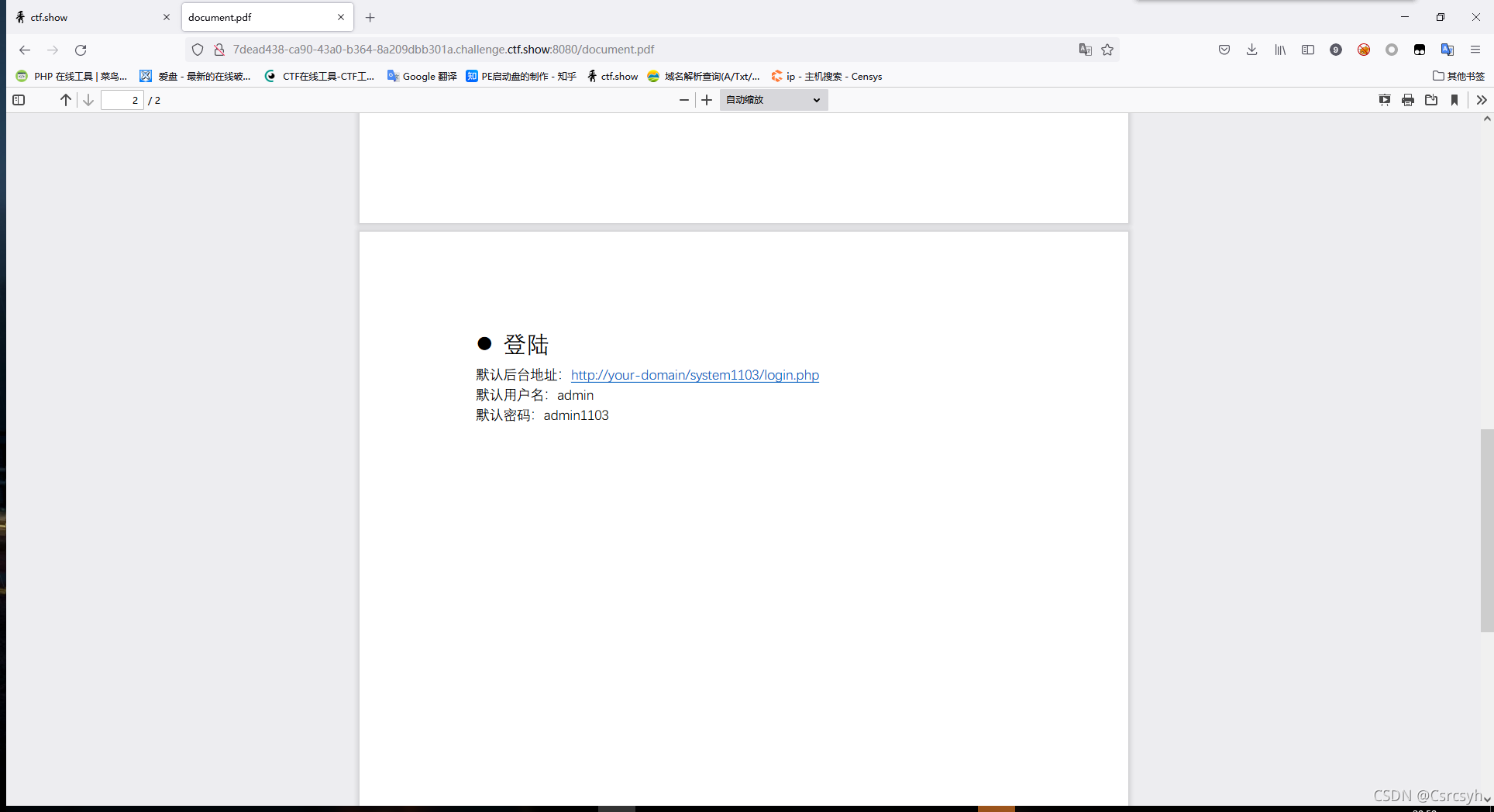

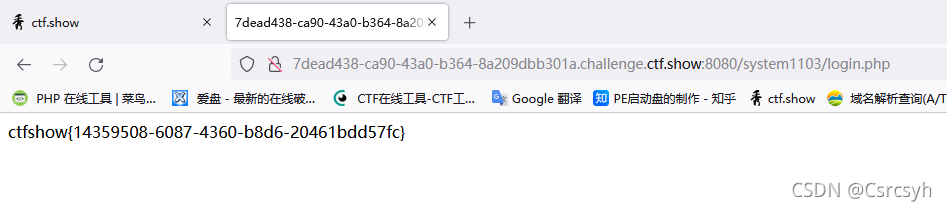

web13 技术文档敏感信息

页面滑道最下方发现小写的document

访问即可获得一些敏感信息

通过访问/system1103/login.php,并用其泄露的账号密码进行登录

即可获得flag

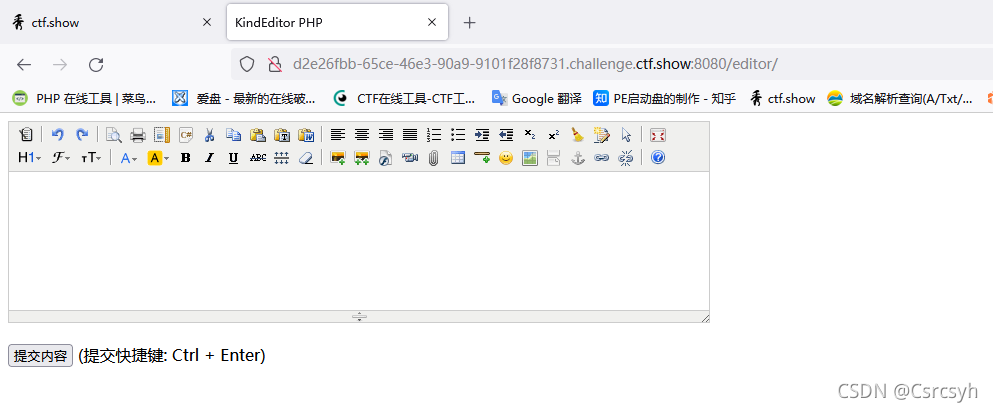

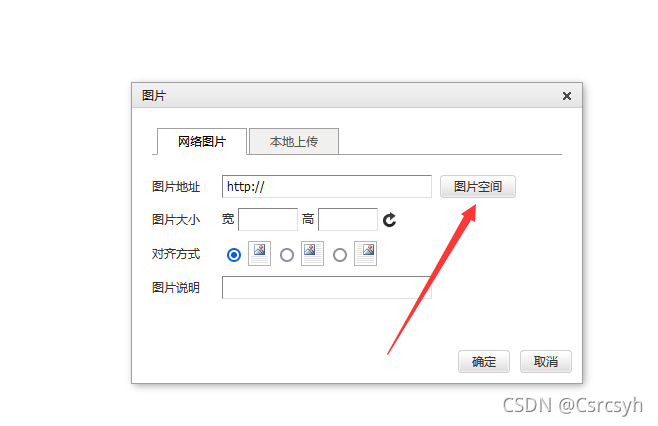

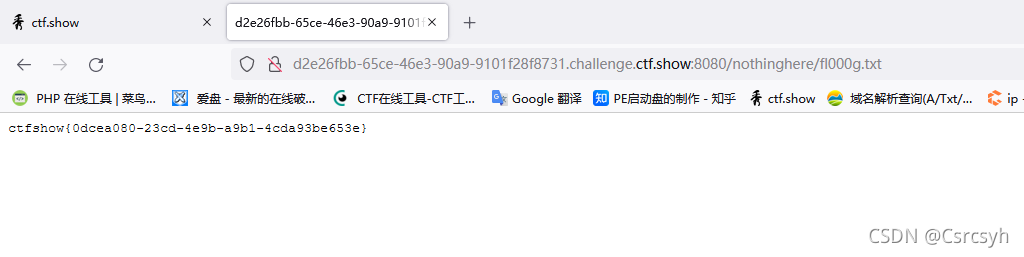

web14 editor

根据题目访问/editor/

在其图片空间中找到flag路径

/editor/attached/image/var/www/html/nothinghere/fl000g.txt

通过访问/nothinghere/fl000g.txt即可获得flag

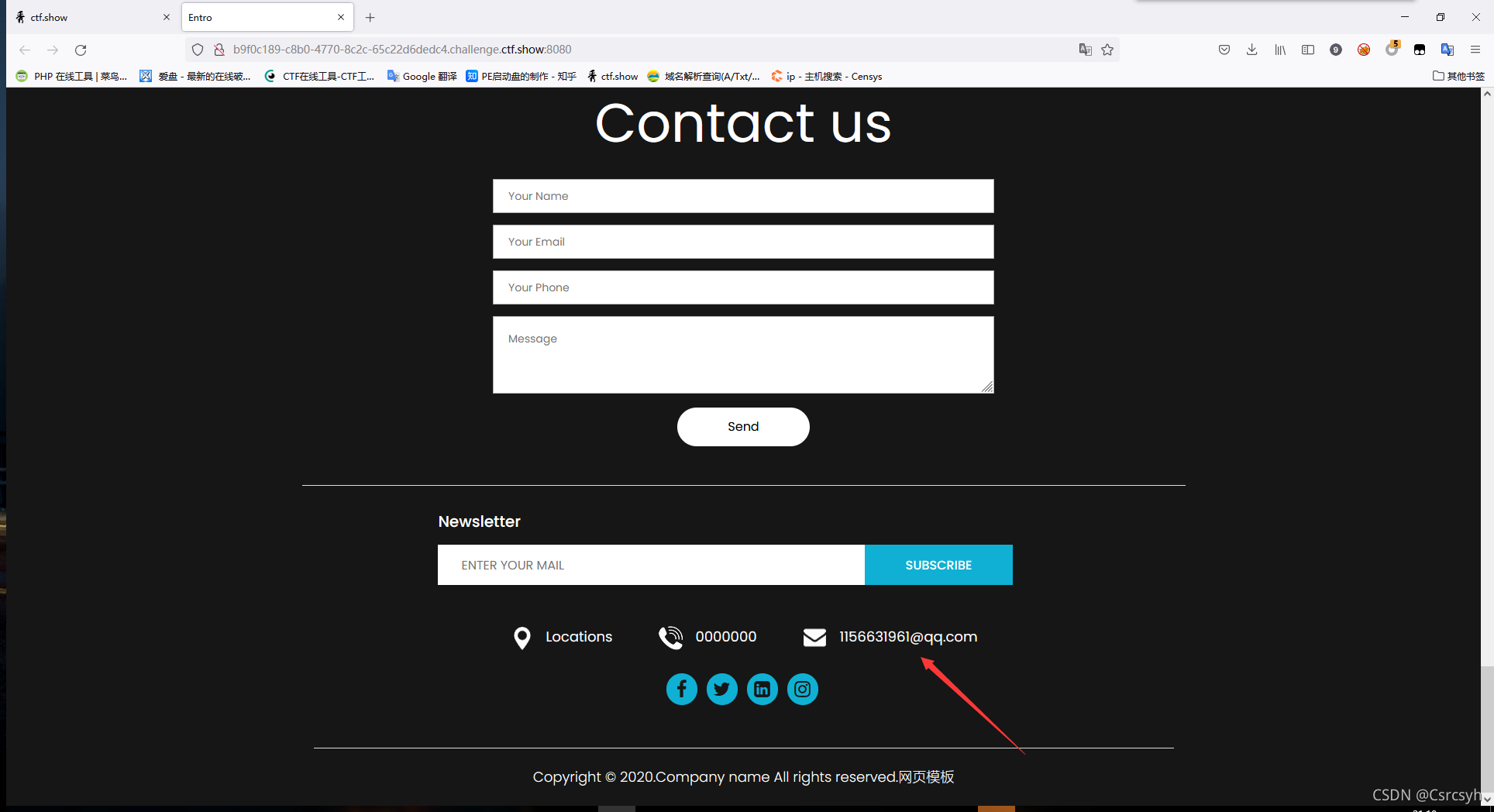

web15 邮箱泄露

题目提示公开的信息比如邮箱,可能造成信息泄露,产生严重后果

我们滑到页面最底部发现其邮箱:1156631961@qq.com

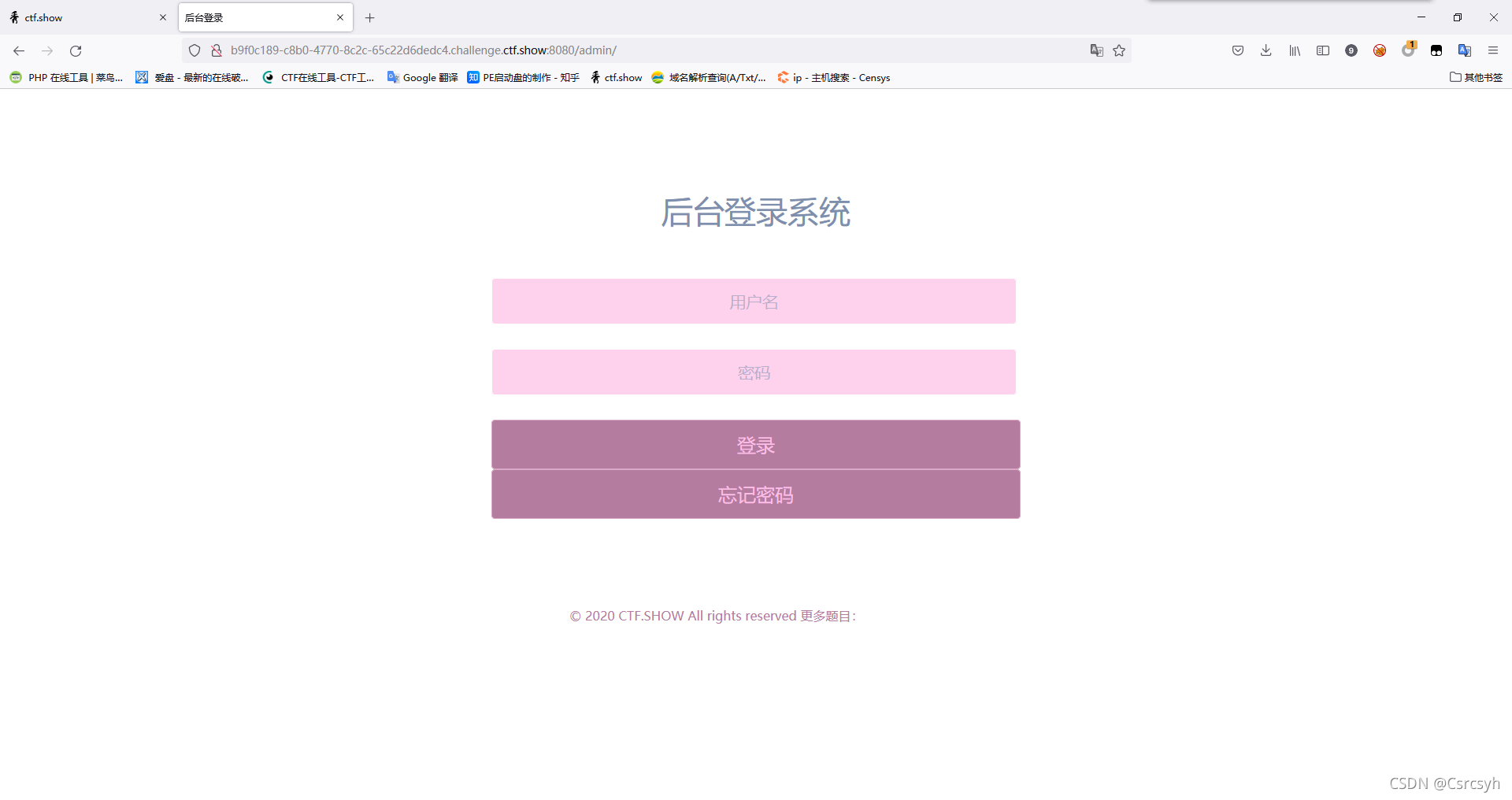

访问admin进入后台登录系统

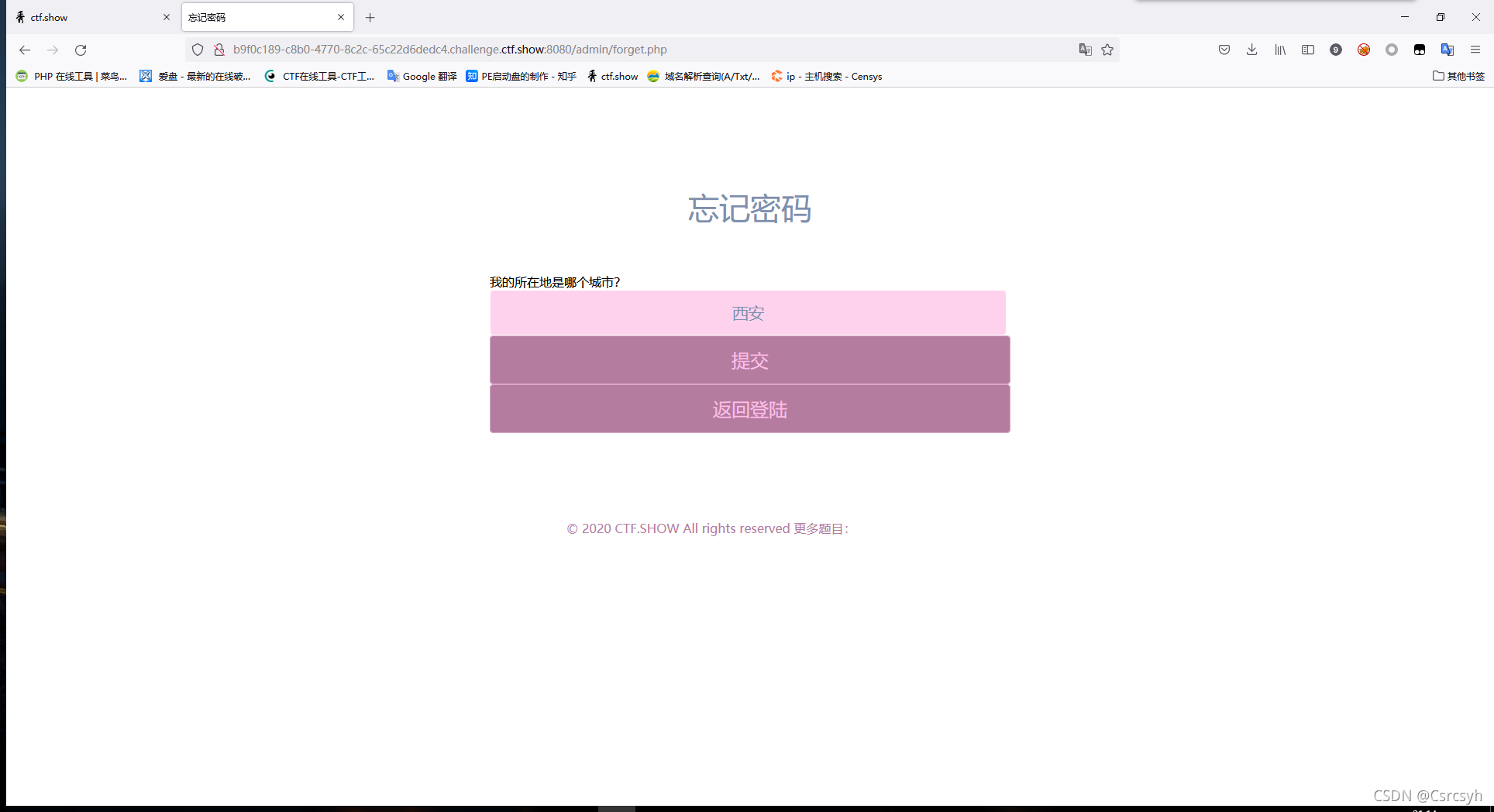

点击忘记密码,填写其qq所在地西安,即可重置密码

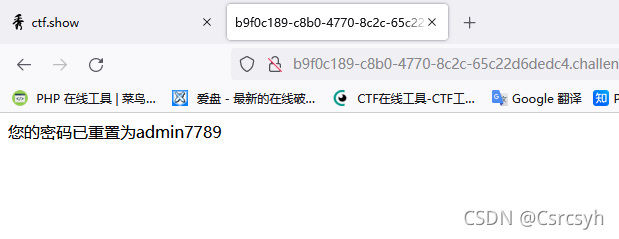

再通过账号admin,密码admin7789即可获取flag

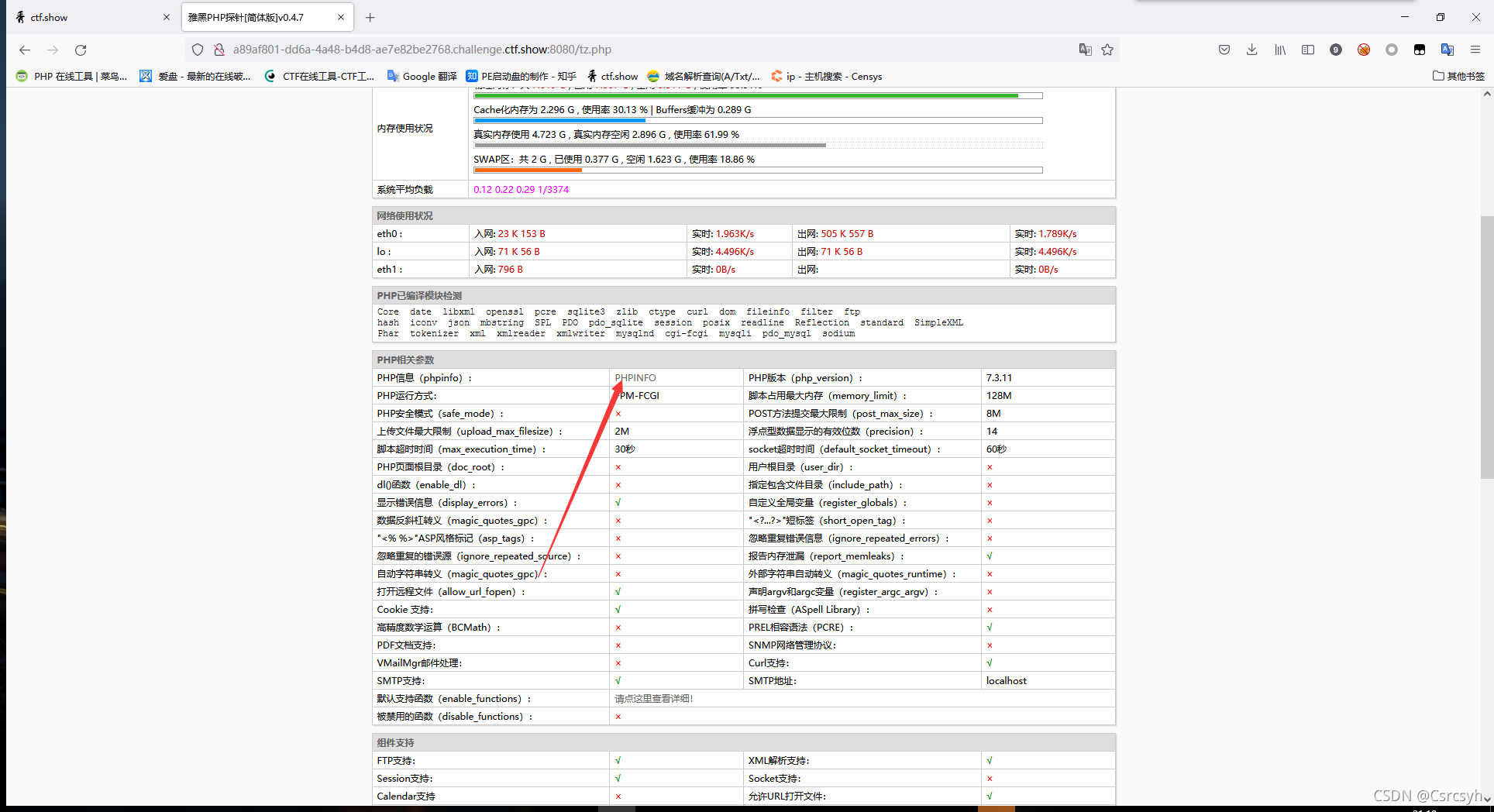

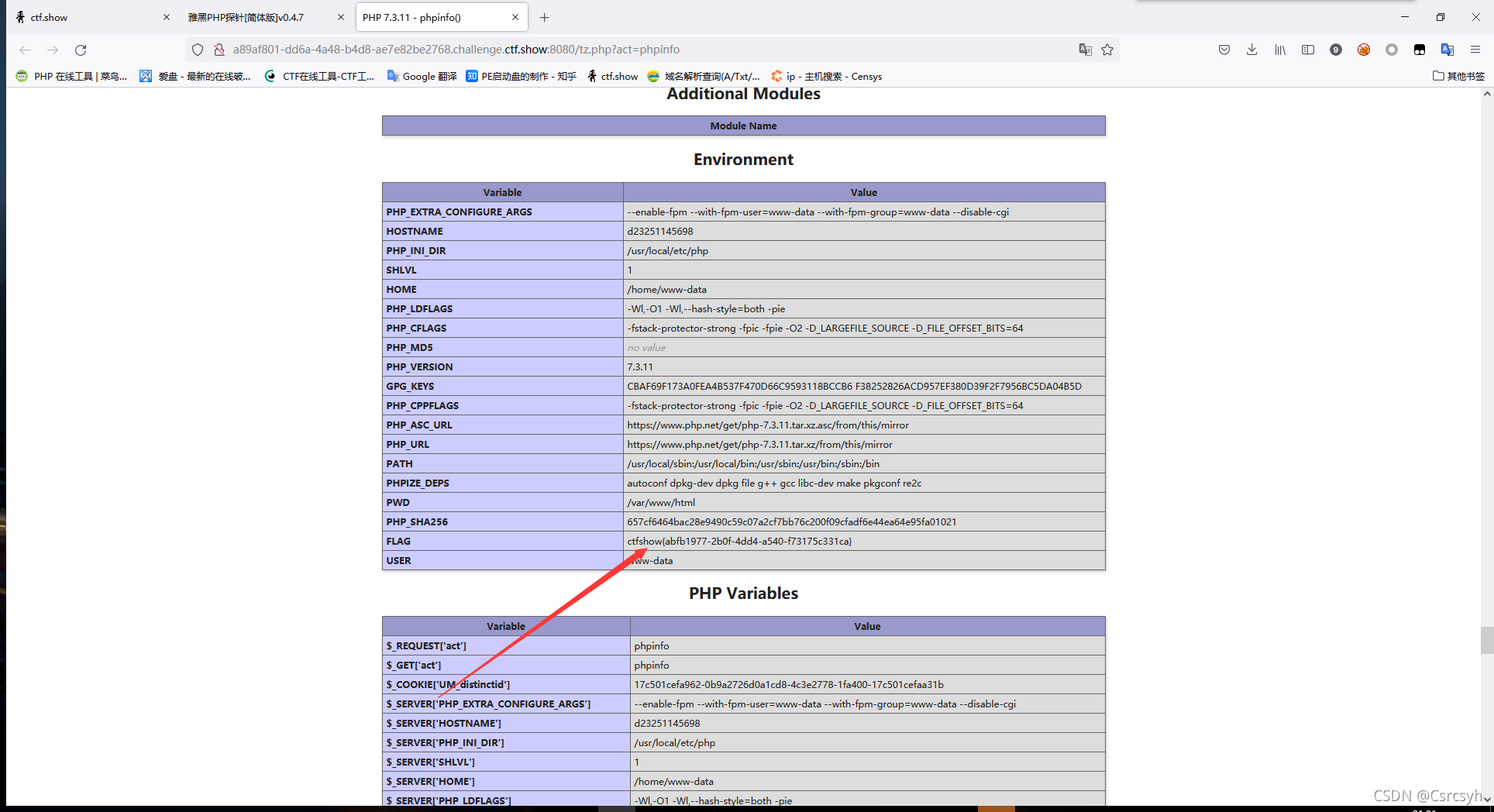

web16 tz.php

题目提示对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

通过提示我们直接访问tz.php

然后进一步访问phpinfo即可获得flag

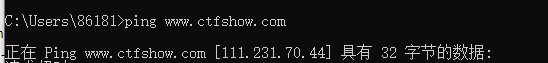

web17 ping真实ip

直接在控制台输入ping www.ctfshow.com,即可获得真实ip地址,裹上flag包提交即可

web18 js

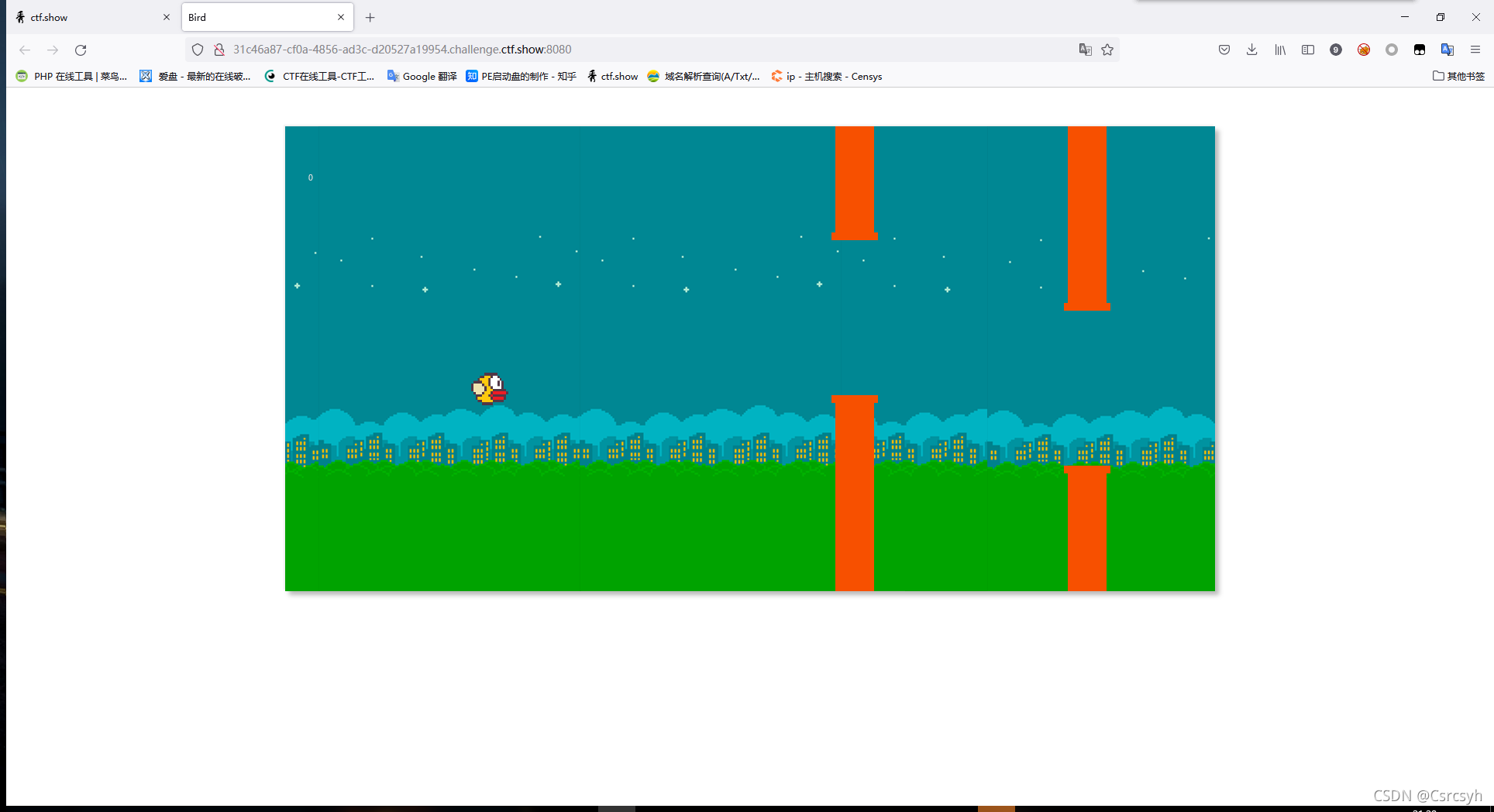

题目:不要着急,休息,休息一会儿,玩101分给你flag

显然这游戏很难玩到101分

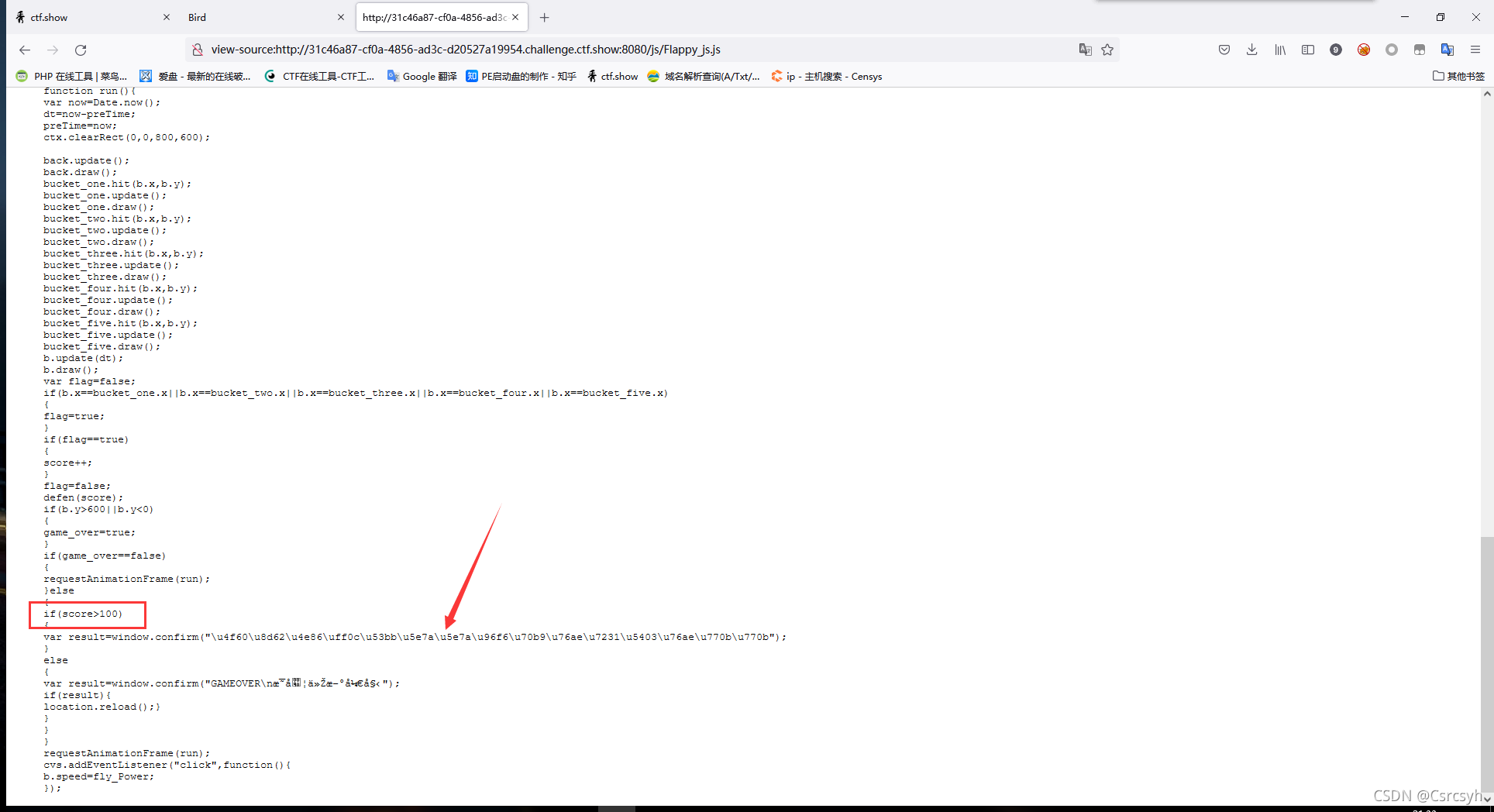

查看其源码,找到101分判断条件

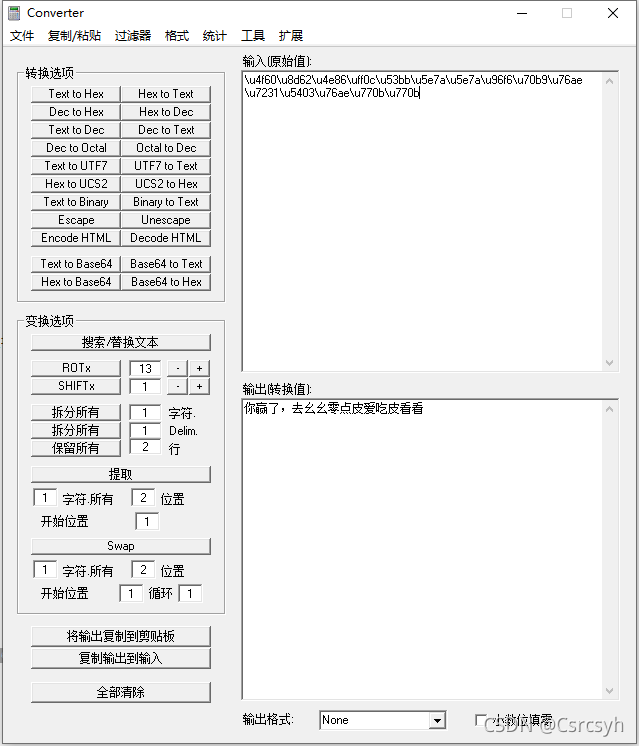

把此段编码进行Unicode解码

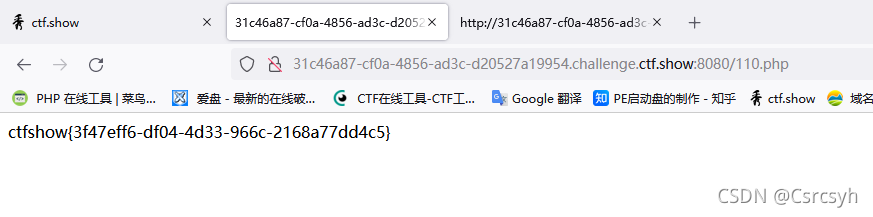

根据谐音提示访问110.php,获得flag

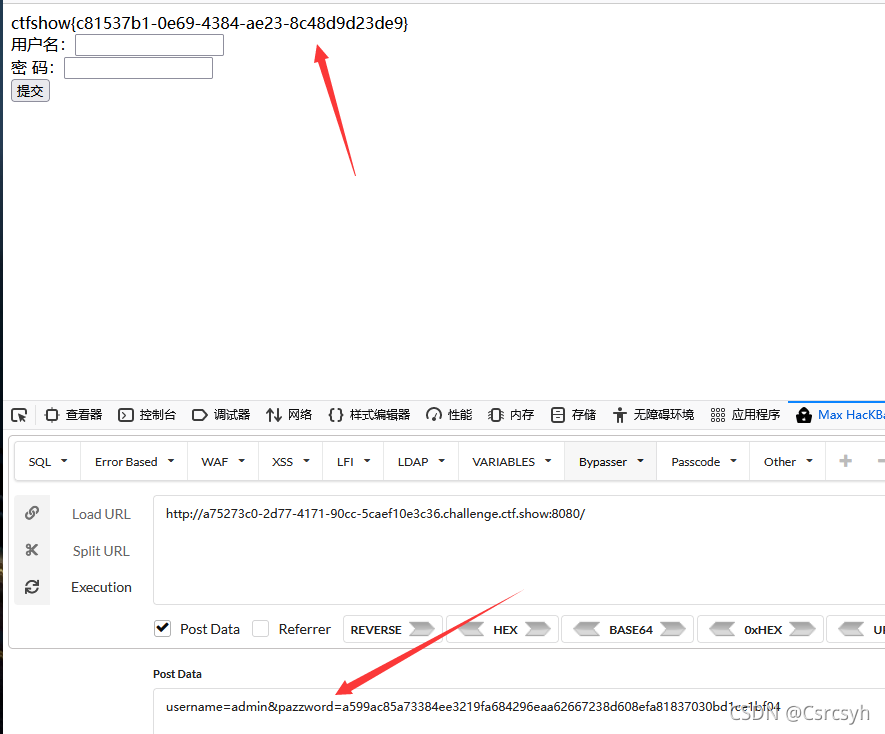

web19 前端密钥

通过访问源码,发现其账号密码

![![44][34]](https://img-blog.csdnimg.cn/b66be6baafaf4b879f132d1653d0447a.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ3NyY3N5aA==,size_20,color_FFFFFF,t_70,g_se,x_16)

通过post传参绕过前端验证获取flag

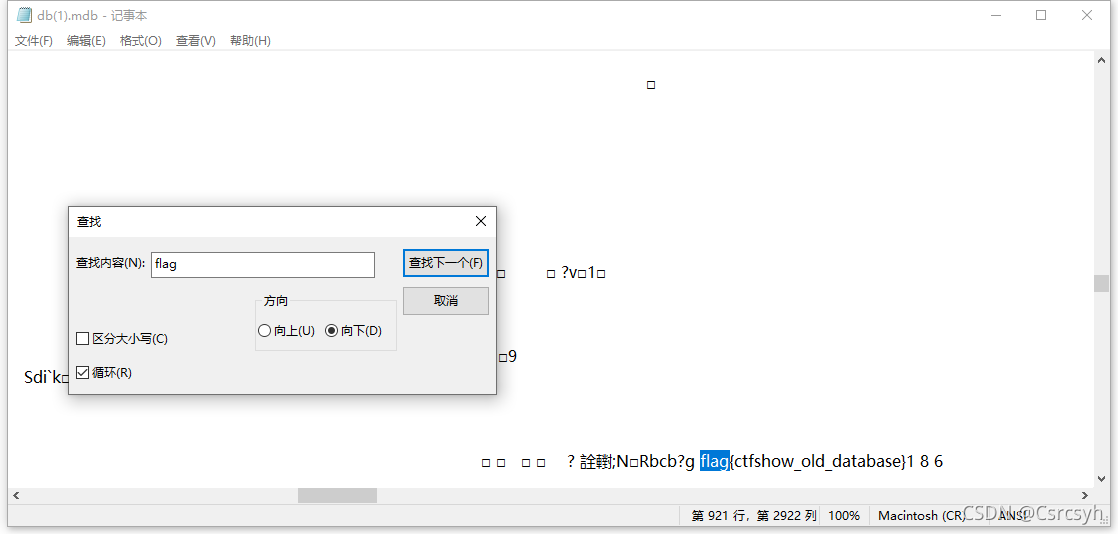

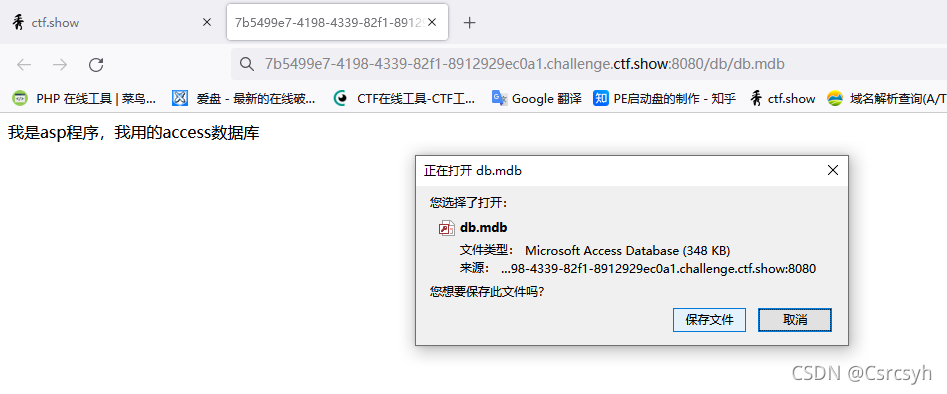

web20 mdb文件

根据题目提示访问路径/db/db.mdb,下载mdb文件

通过访问db.mdb查找关键词flag,获得最终flag